Integrieren eines privaten Endpunkts in DNS

Private DNS-Zonen werden in der Regel zentral in demselben Azure-Abonnement gehostet, in dem auch das Hub-VNet bereitgestellt wird. Diese Praxis des zentralen Hostings wird durch die standortübergreifende DNS-Namensauflösung und andere Anforderungen an die zentrale DNS-Auflösung, z. B. Active Directory, gesteuert. In den meisten Fällen verfügen nur Netzwerk-/Identitätsadministratoren über die Berechtigung, DNS-Einträge in diesen Zonen zu verwalten.

DNS-Konfiguration für private Azure-Endpunkte

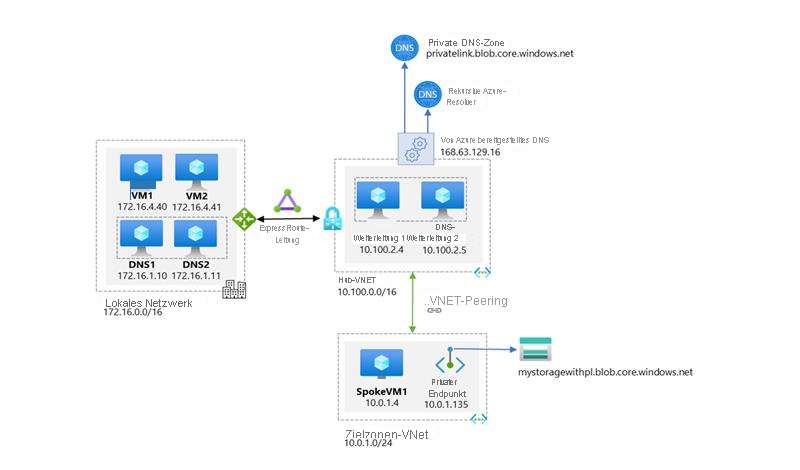

Das folgende Diagramm zeigt eine typische allgemeine Architektur für Unternehmensumgebungen mit zentraler DNS-Auflösung, bei der die Namensauflösung für Private Link-Ressourcen über Azure Private DNS erfolgt:

Im vorhergehenden Diagramm muss Folgendes hervorgehoben werden:

- Lokale DNS-Server verfügen über bedingte Weiterleitungen, die für jeden privaten Endpunkt konfiguriert sind, sowie eine Weiterleitung für die öffentliche DNS-Zone, die auf die DNS-Weiterleitungen (10.100.2.4 und 10.100.2.5) verweist, die im Hub-VNET gehostet werden.

- Die DNS-Server „10.100.2.4“ und „10.100.2.5“, die im Hub-VNet gehostet werden, verwenden den von Azure bereitgestellten DNS-Resolver (168.63.129.16) als Weiterleitung.

- Für alle Azure-VNETS sind die DNS-Weiterleitungen (10.100.2.4 und 10.100.2.5) als primärer und sekundärer DNS-Server konfiguriert.

- Es gibt zwei Bedingungen, die erfüllt sein müssen, damit Anwendungsteams über die Freiheit verfügen, alle erforderlichen Azure PaaS-Ressourcen in ihrem Abonnement zu erstellen:

- Das zentrale Netzwerk- und/oder Plattformteam muss sicherstellen, dass Anwendungsteams nur über private Endpunkte Azure PaaS-Dienste bereitstellen und darauf zugreifen können.

- Zentrale Netzwerk- und/oder Plattformteams müssen sicherstellen, dass immer dann, wenn private Endpunkte erstellt werden, die entsprechenden Datensätze automatisch in der zentralen privaten DNS-Zone erstellt werden, die dem erstellten Dienst entspricht.

- Der DNS-Eintrag muss dem Lebenszyklus des privaten Endpunkts folgen, und der DNS-Eintrag muss automatisch entfernt werden, wenn der private Endpunkt gelöscht wird.

Bedeutung der IP-Adresse 168.63.129.16

Die IP-Adresse 168.63.129.16 ist eine virtuelle öffentliche IP-Adresse, die verwendet wird, um einen Kommunikationskanal zu den Ressourcen der Azure-Plattform zu ermöglichen. Kunden können in Azure einen beliebigen Adressraum für ihr privates virtuelles Netzwerk definieren. Die Ressourcen der Azure-Plattform müssen als eindeutige öffentliche IP-Adresse dargestellt werden. Diese virtuelle öffentliche IP-Adresse erleichtert die folgenden Vorgänge:

- Ermöglicht die Kommunikation des VM-Agents mit der Azure-Plattform, um zu signalisieren, dass er sich im Zustand „Bereit“ befindet

- Ermöglicht die Kommunikation mit dem virtuellen DNS-Server, um für die Ressource (wie einen VM) eine gefilterte Namensauflösung bereitzustellen, die keinen benutzerdefinierten DNS-Server hat. Dieser Filter stellt sicher, dass Kunden nur die Hostnamen ihrer Ressourcen auflösen können

- Ermöglicht Integritätstests des Azure Load Balancers, um den Integritätszustand der virtuellen Computer zu ermitteln

- Ermöglicht dem virtuellen Computer, eine dynamische IP-Adresse vom DHCP-Dienst in Azure abzurufen

- Ermöglicht Heartbeatnachrichten eines Gast-Agents für die PaaS-Rolle

Konfigurationsbeispiele für Private DNS-Zonen (Azure-Dienste)

Von Azure wird ein CNAME-DNS-Eintrag (Canonical Name, kanonischer Name) im öffentlichen DNS erstellt. Durch den CNAME-Eintrag wird die Auflösung zum Namen der privaten Domäne umgeleitet. Sie können die Auflösung mit der privaten IP-Adresse Ihrer privaten Endpunkte überschreiben.

Ihre Anwendungen müssen die Verbindungs-URL nicht ändern. Beim Auflösen in einen öffentlichen DNS-Dienst wird der DNS-Server in Ihre privaten Endpunkte aufgelöst. Der Vorgang wirkt sich nicht auf Ihre vorhandenen Anwendungen aus.

Private Netzwerke, die bereits die private DNS-Zone für einen bestimmten Typ verwenden, können nur dann eine Verbindung mit öffentlichen Ressourcen herstellen, wenn sie über keine Verbindungen über private Endpunkte verfügen; andernfalls ist eine entsprechende DNS-Konfiguration für die private DNS-Zone erforderlich, um die DNS-Auflösungssequenz zu vervollständigen.

Verwenden Sie für Azure-Dienste die empfohlenen Zonennamen aus der Dokumentation.

Szenarien der DNS-Konfiguration

Der FQDN der Dienste wird automatisch in eine öffentliche IP-Adresse aufgelöst. Ändern Sie die DNS-Konfiguration, um die private IP-Adresse in den privaten Endpunkt aufzulösen.

DNS ist durch die Auflösung der IP-Adresse des privaten Endpunkts eine kritische Komponente für die ordnungsgemäße Funktion der Anwendung.

Basierend auf Ihren Einstellungen sind die folgenden Szenarien mit integrierter DNS-Auflösung verfügbar:

- Virtual Network-Workloads ohne benutzerdefinierten DNS-Server

- Lokale Workloads mit DNS-Weiterleitung

- Lokale Workloads und Workloads in virtuellen Netzwerken mit DNS-Weiterleitung

- Private DNS-Zonengruppe

Lokale Workloads mit DNS-Weiterleitung

Damit der FQDN eines privaten Endpunkts von lokalen Workloads aufgelöst werden kann, verwenden Sie eine DNS-Weiterleitung, um die öffentliche DNS-Zone des Azure-Diensts in Azure aufzulösen. Eine DNS-Weiterleitung ist eine VM, die auf dem mit der privaten DNS-Zone verknüpften virtuellen Netzwerk ausgeführt wird und als Proxy für DNS-Abfragen aus anderen virtuellen Netzwerken oder lokalen Netzwerken dient. Dies ist erforderlich, da die Abfrage an Azure DNS aus dem virtuellen Netzwerk stammen muss. Einige Optionen für DNS-Proxys sind: Unter Windows ausgeführte DNS-Dienste, unter Linux ausgeführte DNS-Dienste und Azure Firewall.

Im folgenden Szenario wird ein lokales Netzwerk verwendet, das über eine DNS-Weiterleitung in Azure verfügt. Von dieser Weiterleitung werden DNS-Abfragen über eine Weiterleitung auf Serverebene in die von Azure bereitgestellte IP-Adresse 168.63.129.16 (DNS) aufgelöst.

In diesem Szenario wird die empfohlene private DNS-Zone für Azure SQL-Datenbank verwendet. Für andere Dienste können Sie das Modell mithilfe der folgenden Referenz anpassen: DNS-Zonenkonfiguration für Azure-Dienste.

Für eine korrekte Konfiguration benötigen Sie die folgenden Ressourcen:

- Lokales Netzwerk

- Virtuelles Netzwerk mit Verbindung mit lokalem Standort

- In Azure bereitgestellte DNS-Weiterleitung

- Zonen im privaten DNS „privatelink.database.windows.net“ mit A-Datensatz

- Informationen zum privaten Endpunkt (Name des FQDN-Eintrags und private IP-Adresse)

Das folgende Diagramm veranschaulicht die DNS-Auflösungssequenz eines lokalen Netzwerks. In der Konfiguration wird eine in Azure bereitgestellte DNS-Weiterleitung verwendet. Die Auflösung erfolgt durch eine private DNS-Zone, die mit einem virtuellen Netzwerk verknüpft ist:

Virtuelles Netzwerk und lokale Workloads mit Azure DNS Private Resolver

Wenn Sie DNS Private Resolver verwenden, benötigen Sie keine VM zur DNS-Weiterleitung, da Azure DNS in der Lage ist, lokale Domänennamen aufzulösen.

Das folgende Diagramm verwendet DNS Private Resolver in einer Hub-Spoke-Netzwerktopologie. Als bewährte Methode empfiehlt das Entwurfsmuster der Azure-Zielzone die Verwendung dieser Art von Topologie. Eine Hybridnetzwerkverbindung wird mithilfe von Azure ExpressRoute und Azure Firewall eingerichtet. Dieses Setup bietet ein sicheres Hybridnetzwerk. DNS Private Resolver wird im Hubnetzwerk bereitgestellt.

- Überprüfen der DNS Private Resolver-Lösungskomponenten

- Überprüfen des Datenverkehrsflusses für eine lokale DNS-Abfrage

- Überprüfen des Datenverkehrsflusses für eine VM-DNS-Abfrage

- Überprüfen des Datenverkehrsflusses für eine VM-DNS-Abfrage über DNS Private Resolver

- Überprüfen des Datenverkehrsflusses für eine VM-DNS-Abfrage über einen lokalen DNS-Server