Aktivieren von VNet-übergreifender Konnektivität mithilfe von Peering

Unternehmen mit umfangreichem Betrieb müssen häufig Verbindungen zwischen verschiedenen Teilen ihrer virtuellen Netzwerkinfrastruktur herstellen. Durch das Peering virtueller Netzwerke können separate VNets nahtlos mit optimaler Netzwerkleistung verbunden werden – unabhängig davon, ob sie sich in derselben Azure-Region (VNet-Peering) oder in verschiedenen Regionen (globales VNet-Peering) befinden. Netzwerkdatenverkehr zwischen virtuellen Netzwerken, die mittels Peering verknüpft sind, ist privat. Die virtuellen Netzwerke werden für Verbindungszwecke als einzelnes Element angezeigt. Der Datenverkehr zwischen VMs in virtuellen Netzwerken mit Peering nutzt die Microsoft-Backbone-Infrastruktur, und für die Kommunikation zwischen den virtuellen Netzwerken werden weder das öffentliche Internet noch Gateways oder Verschlüsselung benötigt.

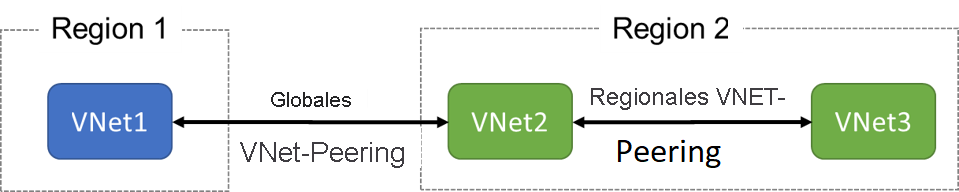

Das Peering virtueller Netzwerke ermöglicht das nahtlose Verbinden zweier virtueller Azure-Netzwerke. Nach dem Peering werden die virtuellen Netzwerke für Verbindungszwecke als einzelnes Element angezeigt. Es gibt zwei Arten von VNet-Peering:

- Regionales VNet-Peering: verbindet virtuelle Azure-Netzwerke in derselben Region.

- Globales VNet-Peering: verbindet virtuelle Azure-Netzwerke in unterschiedlichen Regionen. Wenn ein globales Peering erstellt wird, können sich die virtuellen Netzwerke in einer beliebigen Region einer öffentlichen Azure-Cloud oder in China-Cloudregionen befinden, jedoch nicht in Government Cloud-Regionen. Sie können virtuelle Netzwerke nur in derselben Region in Azure Government-Cloudregionen per Peering verknüpfen.

Die Verwendung von VNET-Peering (lokal oder global) bietet unter anderem folgende Vorteile:

- Niedrige Latenz, Verbindung mit hoher Bandbreite zwischen Ressourcen in unterschiedlichen virtuellen Netzwerken

- Möglichkeit zur Anwendung von Netzwerksicherheitsgruppen in beiden virtuellen Netzwerken anwenden, um den Zugriff auf andere virtuelle Netzwerke oder Subnetze zu blockieren

- Die Möglichkeit, Daten zwischen virtuellen Netzwerken über Azure-Abonnements, Microsoft Entra-Mandanten, Bereitstellungsmodelle und Azure-Regionen hinweg zu übertragen.

- Die Möglichkeit zum Peering virtueller Netzwerke, die über Azure Resource Manager erstellt wurden.

- Die Möglichkeit zum Peering eines über Resource Manager erstellten virtuellen Netzwerks mit einem über das klassische Bereitstellungsmodell erstellten virtuellen Netzwerks.

- Keine Ausfallzeiten für Ressourcen in beiden virtuellen Netzwerken, während das Peering eingerichtet wird oder nachdem das Peering erstellt wurde

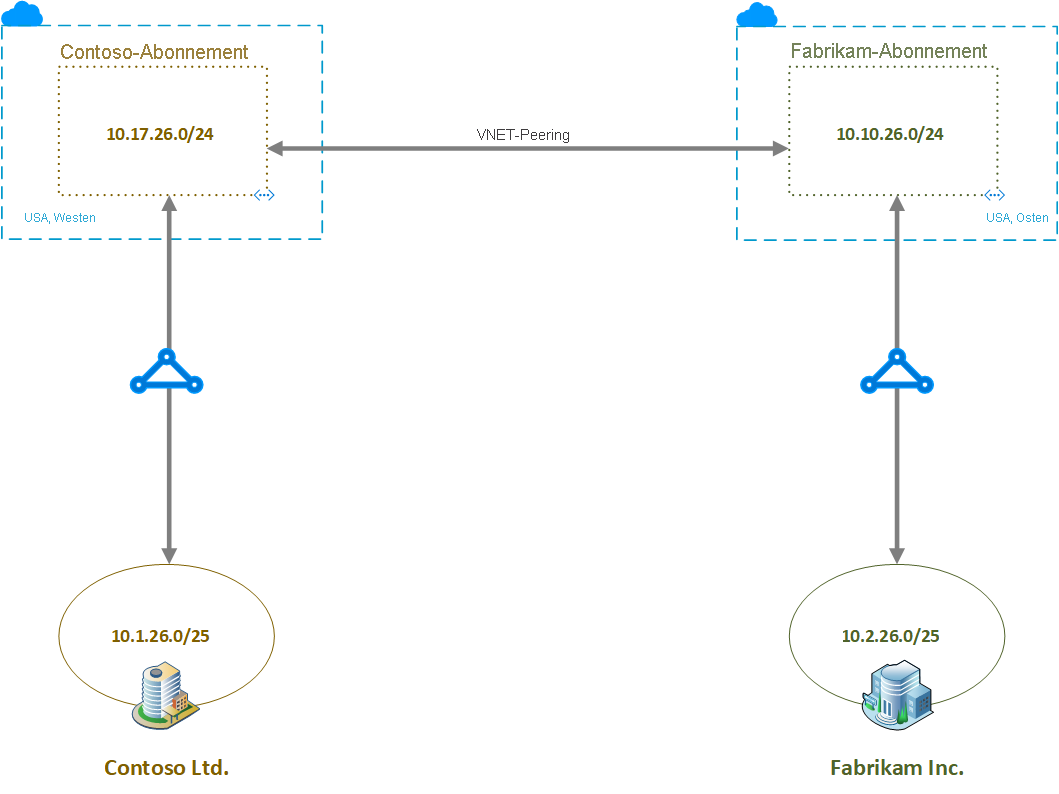

Das folgende Diagramm zeigt ein Szenario, in dem Ressourcen im Contoso-VNet und Ressourcen im Fabrikam-VNet kommunizieren müssen. Das Contoso-Abonnement in der Region „USA, Westen“ ist mit dem Fabrikam-Abonnement in der Region „USA, Osten“ verbunden.

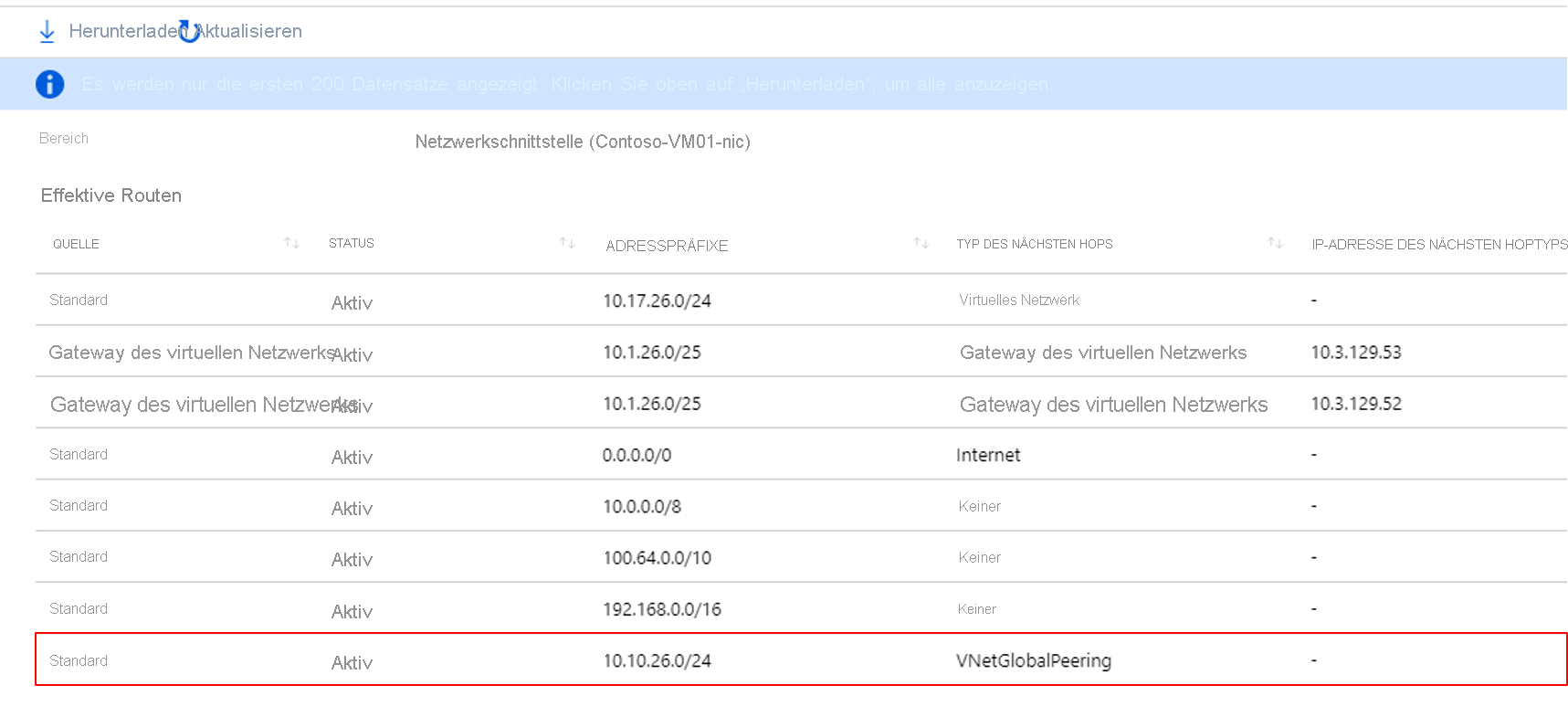

Die Routingtabellen zeigen die Routen an, die den Ressourcen in den einzelnen Abonnements bekannt sind. Die folgende Routingtabelle zeigt die Routen, die Contoso bekannt sind. Der letzte Eintrag ist der Eintrag für globales VNet-Peering für das Fabrikam-Subnetz 10.10.26.0/24.

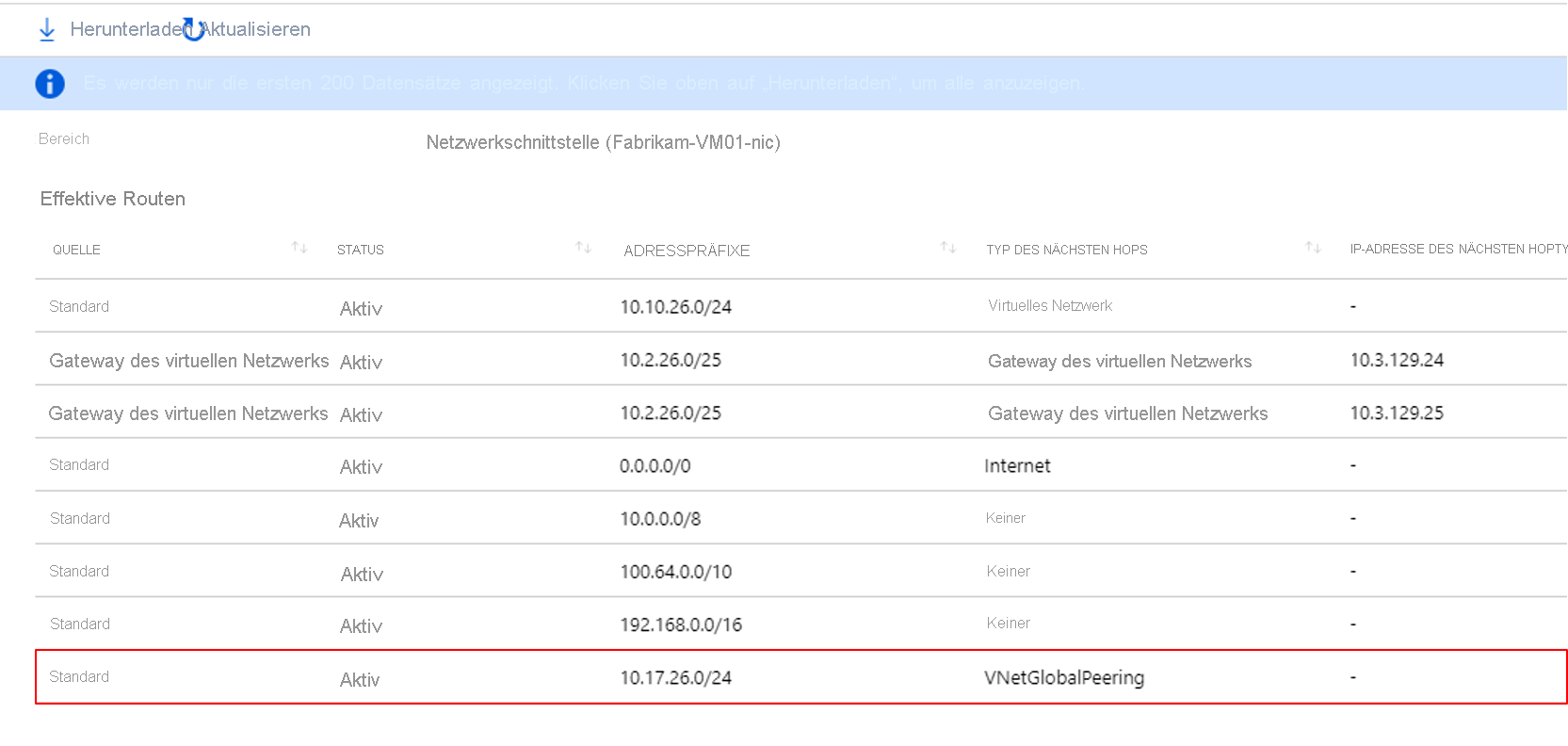

Die folgende Routingtabelle zeigt die Routen, die Fabrikam bekannt sind. Auch hier ist der letzte Eintrag jener für das globale VNet-Peering (in diesem Fall zum Contoso-Subnetz 10.17.26.0/24).

Konfigurieren des VNet-Peerings

Hier finden Sie die allgemeinen Schritte zum Konfigurieren des VNet-Peerings. Beachten Sie, dass Sie zwei virtuelle Netzwerke benötigen. Zum Testen des Peerings benötigen Sie in jedem Netzwerk eine VM. Anfänglich können die VMs nicht kommunizieren, aber nach der Konfiguration funktioniert die Kommunikation. Der neue Schritt besteht in der Konfiguration des Peerings der virtuellen Netzwerke.

- Erstellen Sie zwei virtuelle Netzwerke.

- Richten Sie ein Peering zwischen den virtuellen Netzwerken ein.

- Erstellen Sie VMs in jedem der virtuellen Netzwerke.

- Testen Sie die Netzwerkkommunikation zwischen den VMs.

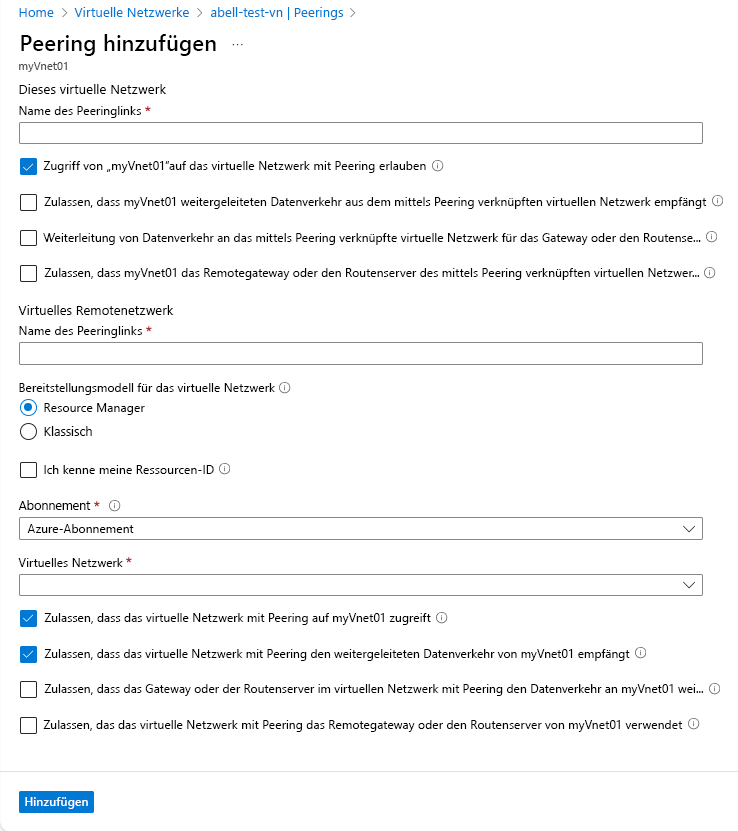

Verwenden Sie zum Konfigurieren des Peerings die Seite Peering hinzufügen. Es sind nur einige optionale Konfigurationsparameter zu berücksichtigen.

Hinweis

Wenn Sie ein Peering für ein virtuelles Netzwerk hinzufügen, wird die Konfiguration des zweiten virtuellen Netzwerks automatisch hinzugefügt.

Gatewaytransit und Konnektivität

Wenn virtuelle Netzwerke mittels Peering verknüpft sind, können Sie ein VPN-Gateway im virtuellen Peernetzwerk als Transitpunkt konfigurieren. In diesem Fall verwendet ein virtuelles Peernetzwerk das Remotegateway, um Zugriff auf andere Ressourcen zu erhalten. Ein virtuelles Netzwerk kann immer nur ein einzelnes Gateway aufweisen. Übertragungen über das Gateway werden für sowohl für VNET-Peering als auch für globales VNET-Peering unterstützt.

Wenn Sie die Option „Gatewaytransit zulassen“ aktivieren, kann das virtuelle Netzwerk mit Ressourcen außerhalb des Peerings kommunizieren. Das Subnetzgateway kann beispielsweise folgende Aufgaben ausführen:

- Verwenden eines Site-to-Site-VPN, um eine Verbindung mit einem lokalen Netzwerk herzustellen

- Verwenden einer VNet-to-VNet-Verbindung mit einem anderen virtuellen Netzwerk

- Verwenden eines Point-to-Site-VPN, um eine Verbindung mit einem Client herzustellen

In diesen Szenarien ermöglicht der Gatewaytransit virtuellen Netzwerken mit Peering, das Gateway gemeinsam zu nutzen und Zugriff auf Ressourcen zu erhalten. Dies bedeutet, dass Sie kein VPN-Gateway im virtuellen Peernetzwerk bereitstellen müssen.

Hinweis

Netzwerksicherheitsgruppen können bei Bedarf in beiden virtuellen Netzwerken angewendet werden, um den Zugriff auf andere virtuelle Netzwerke oder Subnetze zu blockieren. Beim Konfigurieren des VNET-Peerings können Sie die Regeln für Netzwerksicherheitsgruppen zwischen den virtuellen Netzwerken öffnen oder schließen.

Verwenden der Dienstverkettung zum Weiterleiten des Datenverkehrs an ein Gateway

Angenommen, Sie möchten Datenverkehr aus dem Contoso-VNet an ein bestimmtes virtuelles Netzwerkgerät leiten. Erstellen Sie benutzerdefinierte Routen, um Datenverkehr aus dem Contoso-VNet an das virtuelle Netzwerkgerät im Fabrikam-VNet weiterzuleiten. Diese Technik wird als Dienstverkettung bezeichnet.

Um die Dienstverkettung zu aktivieren, konfigurieren Sie benutzerdefinierte Routen, die als IP-Adressen für den nächsten Hop auf VMs im virtuellen Peernetzwerk verweisen. Benutzerdefinierte Routen können auch auf Gateways virtueller Netzwerke verweisen.

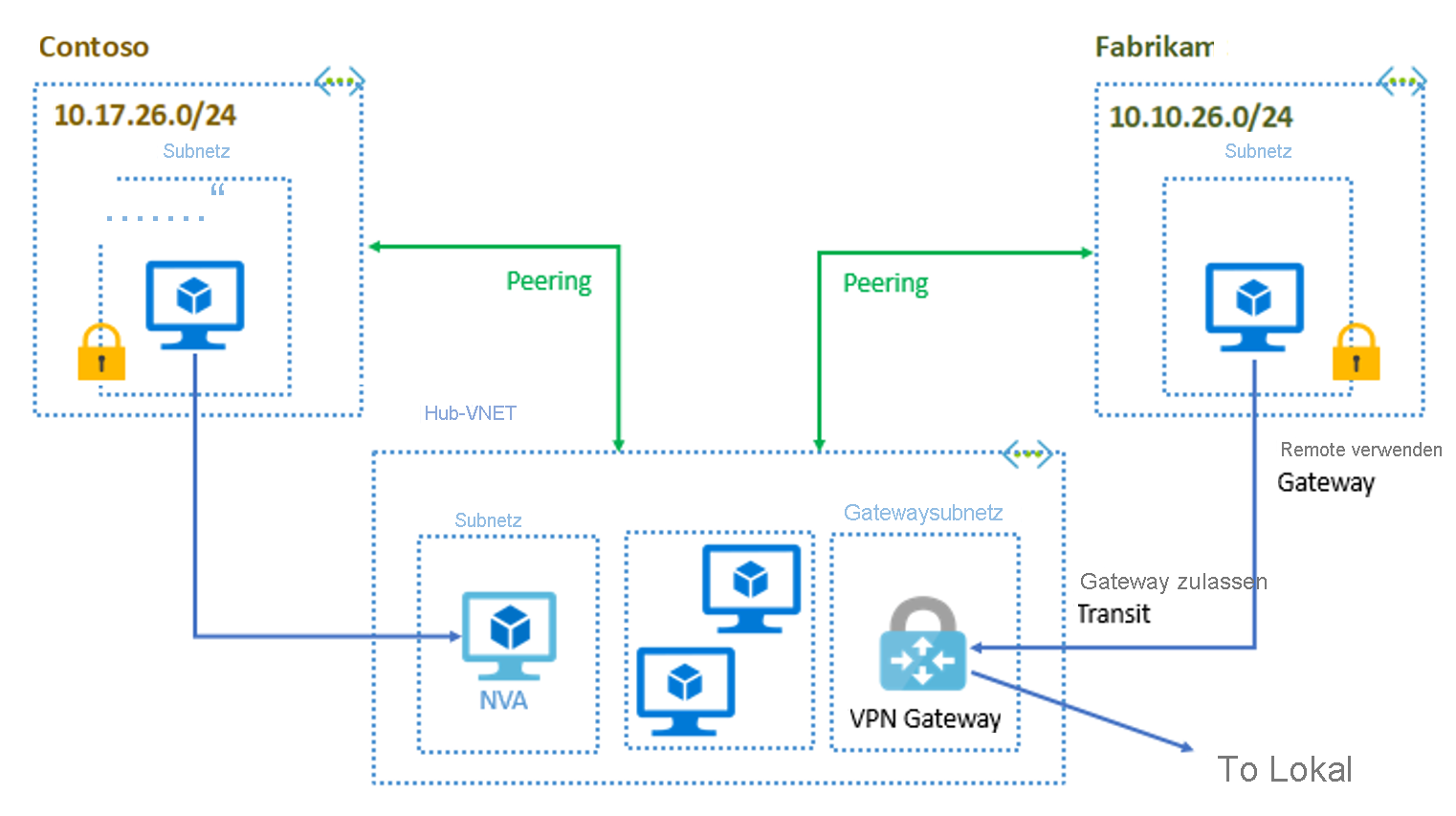

Virtuelle Azure-Netzwerke können in einer Hub-and-Spoke-Topologie bereitgestellt werden, wobei das Hub-VNet als zentraler Konnektivitätspunkt für alle Spoke-VNets fungiert. Das virtuelle Hubnetzwerk hostet Infrastrukturkomponenten wie z. B. ein virtuelles Netzwerkgerät, VMs und ein VPN-Gateway. Alle virtuellen Spoke-Netzwerke sind per Peering mit dem virtuellen Hubnetzwerk verbunden. Der Datenverkehr durchläuft virtuelle Netzwerkgeräte oder VPN-Gateways im virtuellen Hubnetzwerk. Zu den Vorteilen der Verwendung einer Hub-and-Spoke-Konfiguration gehören Kosteneinsparungen, die Überwindung von Grenzwerten für Abonnements und die Isolierung von Workloads.

Das folgende Diagramm zeigt ein Szenario, in dem das Hub-VNet ein VPN-Gateway hostet, das den Datenverkehr zum lokalen Netzwerk verwaltet und so eine kontrollierte Kommunikation zwischen dem lokalen Netzwerk und den per Peering verbundenen Azure-VNets ermöglicht.

Wählen Sie die beste Antwort für jede der folgenden Fragen aus. Klicken Sie dann auf Antworten überprüfen.