Klassifizieren und Schützen vertraulicher Informationen

Eines der wichtigsten Elemente des Defender für Cloud Apps-Framework ist der Schutz Ihrer vertraulichen Informationen. Vertraulichkeit ist ein subjektiver Begriff, da dieser von einer Organisation zur anderen variieren kann.

Hier erfahren Sie, wie Sie herausfinden, welche Apps auf Ihre Daten zugreifen, wie Sie klassifizieren, welche Informationen vertraulich sind, wie Sie diese vor unerlaubtem Zugriff schützen und wie Sie den allgemeinen Zustand Ihrer Umgebung überwachen und darüber berichten.

Was ist Information Protection?

Ein Mitarbeiter könnte versehentlich eine Datei an den falschen Ort hochladen. Oder sie könnten vertrauliche Informationen an jemand senden, der diese nicht erhalten sollte. Als Ergebnis könnten Informationen verloren gehen oder der falschen Person zugänglich gemacht werden. Sämtliche verlorenen oder fälschlicherweise offengelegten Informationen können schwerwiegende rechtliche, finanzielle oder rufschädigende Folgen für Ihre Organisation haben. Informationen sind für jede moderne Organisation lebenswichtig, und Sie möchten sicherstellen, dass diese jederzeit geschützt sind.

Um Ihnen zu helfen, kann Microsoft Defender für Cloud-Apps nativ in Azure Information Protection integriert werden, einem cloudbasierten Dienst, der beim Klassifizieren und Schützen von Dateien und E-Mails in Ihrer Organisation hilft.

Hinweis

Sie müssen den App-Connector für Microsoft 365 aktivieren, um die Vorteile von Azure Information Protection zu nutzen

Sie erzwingen den Informationsschutz mit Microsoft Defender für Cloud-Apps in den folgenden Phasen:

Phase 1: Daten ermitteln

Während dieser Phase stellen Sie sicher, dass Apps mit Microsoft Defender für Cloud-Apps verbunden sind, damit nach Daten gesucht und diese klassifiziert werden können und dann Richtlinien und Kontrollen angewendet werden. Sie können dies auf zwei verschiedene Arten tun: Verwenden Sie einen App-Connector, oder verwenden Sie die App-Steuerung mit bedingtem Zugriff.

Phase 2: Klassifizieren von vertraulichen Informationen

In dieser Phase werden Sie folgendes tun:

Entscheiden Sie, was im Kontext Ihrer Organisation als vertraulich gilt. Microsoft Defender für Cloud-Apps umfasst mehr als 100 vordefinierte vertrauliche Informationstypen sowie Standardbezeichnungen in Azure Information Protection. Typen und Bezeichnungen vertraulicher Informationen definieren die Handhabung, z. B. Passnummern und nationale/regionale Identitätsnummern. Sie können auch Standardbezeichnungen in Azure Information Protection verwenden. Diese Bezeichnungen werden beim Scannen von Microsoft Defender für Cloud-Apps verwendet, um Informationen zu klassifizieren. Die Bezeichnungen sind:

- Persönlich: Daten nur für persönliche, nicht geschäftliche Verwendung.

- Öffentlich: Daten, die für den öffentlichen Gebrauch freigegeben werden können, z. B. Marketingplakate und Blogbeiträge.

- Allgemein: Daten, die nicht für die Öffentlichkeit freigegeben, aber mit externen Partnern geteilt werden können. Beispielsweise Projektpläne und Organigramme.

- Vertraulich: Daten, welche die Organisation schädigen könnten, wenn sie mit nicht autorisierten Personen geteilt würden. Beispielsweise Verkaufskontodaten und Prognosen.

- Streng vertraulich: Sehr vertrauliche Daten, deren Weitergabe an nicht autorisierte Personen ernsthaften Schaden anrichten würde. Beispielsweise Kundendetails, Kennwörter und Quellcode.

Aktivieren Sie die Integration von Azure Information Protection mit Microsoft Defender für Cloud-Apps, indem Sie im Bereich Einstellungen die Option Neue Dateien automatisch nach Azure Information Protection-Klassifizierungsbezeichnungen scannen auswählen:

Phase 3: Daten schützen

Es gibt verschiedene Arten von Richtlinien, die Sie erstellen können, um vertrauliche Informationen zu erkennen und entsprechend zu handeln. Sie können beispielsweise eine Dateirichtlinie erstellen, um den Inhalt von Dateien in Ihren Apps in Echtzeit und für Daten im Ruhezustand zu scannen. Dateirichtlinien erlauben Ihnen die Anwendung von Governance-Aktionen. Anschließend können Sie automatisch:

- Warnungen und E-Mail-Benachrichtigungen auslösen.

- Den Freigabezugriff für Dateien ändern.

- Dateien unter Quarantäne stellen.

- Datei- oder Ordnerberechtigungen entfernen.

- Dateien in einen Papierkorb verschieben.

So erstellen Sie eine Dateirichtlinie

Öffnen Sie Microsoft Defender für Cloud-Apps

Wählen Sie den Bereich Steuerung aus

Wählen Sie Richtlinien > Richtlinie erstellen aus.

Wählen Sie Dateirichtlinie aus.

Im Formular, das erscheint, füllen Sie die folgenden Felder aus:

Feld Beschreibung Schweregrad der Richtlinie Definiert, wie wichtig die Richtlinie ist und ob eine Benachrichtigung ausgelöst werden soll. Der Schweregrad der Richtlinie kann angepasst werden, um schnell das Risiko zu identifizieren, das mit einer Richtlinienentsprechung verbunden ist. Kategorie Dies ist eine informative Bezeichnung, die Sie der Richtlinie zuweisen, um sie später zu finden. Für Dateirichtlinien ist dies standardmäßig „DLP“. Erstellen eines Filters für die Dateien, auf die diese Richtlinie angewendet wird Es wird verwendet, um zu entscheiden, welche Apps die Richtlinie auslösen. Idealerweise sollte dies so eng wie möglich definiert werden, um falsch positive Ergebnisse zu vermeiden. Anwenden für (1.) Wählen Sie aus, welche ermittelten Apps die Richtlinie auslösen sollen. Es gibt zwei Möglichkeiten: · Alle Dateien mit Ausnahme ausgewählter Ordner: , um die Richtlinie auf alle Dateien anzuwenden. · Ausgewählte Ordner: Um die Richtlinie auf Apps wie Box, SharePoint, OneDrive und Dropbox anzuwenden. Anwenden für (2.) Wählen Sie aus, welche Benutzer und Gruppen in diese Richtlinie einbezogen werden sollen. Es gibt drei Optionen: · Alle Dateibesitzer · Dateibesitzer aus ausgewählten Benutzergruppen · Alle Dateibesitzer mit Ausnahme ausgewählter Gruppen Inhaltsuntersuchungsmethoden Wählen Sie aus, wie Dateien überprüft werden sollen. Es gibt zwei Optionen: · Integrierte DLP · Datenklassifizierungsdienste (Data Classification Services, DCS) Microsoft empfiehlt DCS, da Sie auf diese Weise eine einheitliche Benutzeroberfläche für Bezeichnungen in Microsoft 365, Azure Information Protection und Microsoft Defender for Cloud Apps verwenden können. Governance Wählen Sie aus, welche Governanceaktionen Microsoft Defender für Cloud Apps ausführen soll, wenn eine Übereinstimmung erkannt wird. Wenn Sie fertig sind, wählen Sie Erstellen aus, um Ihre Dateirichtlinie zu erstellen.

Phase 4: Überwachen und Bericht erstellen

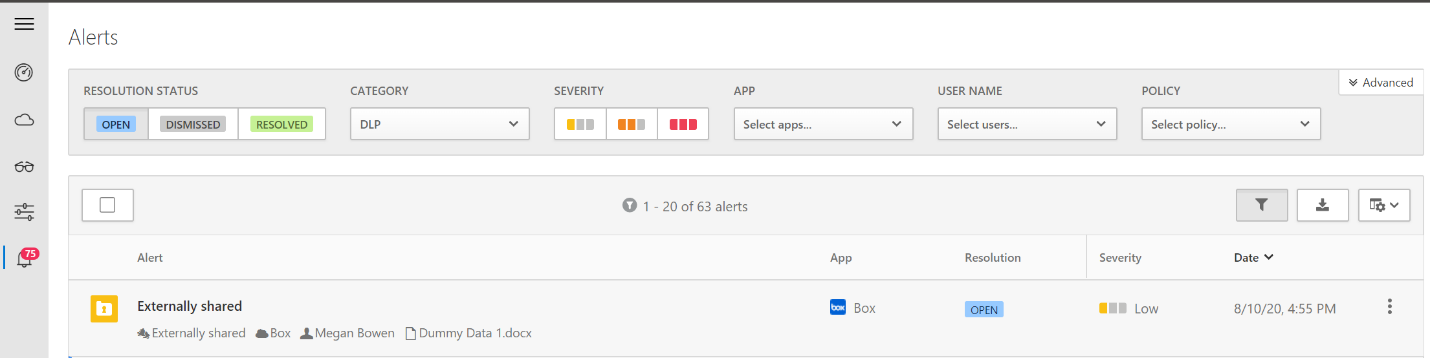

Überprüfen Sie Ihr Dashboard, um auf Benachrichtigungen und den allgemeinen Zustand Ihrer Umgebung zu überwachen. Um beispielsweise dateibezogene Benachrichtigungen zu überprüfen, wechseln Sie zum Bereich Benachrichtigungen, und wählen Sie DLP aus im Feld Kategorie.

Sie können eine dateibezogene Benachrichtigung untersuchen, um besser zu verstehen, was diese Benachrichtigung ausgelöst hat. Oder Sie können eine Benachrichtigung schließen, wenn Sie glauben, dass sie ignoriert werden kann. Sie können Ihre Benachrichtigungen auch für weitere Analysen in eine CSV-Datei exportieren.