Verstehen der Verhaltensanalyse

Das Erkennen von Bedrohungen in einer Organisation und deren potenziellen Auswirkungen – sei es eine kompromittierte Entität oder einen böswilligen Insider – war schon immer ein zeitaufwändiger und arbeitsintensiver Prozess. Wenn Sie Warnungen durchsuchen und für das aktive Hunting analysieren, kostet das sehr viel Zeit und Aufwand bei minimalen Ergebnissen. Außerdem besteht immer die Möglichkeit, dass komplexe Bedrohungen dabei gar nicht entdeckt werden. Insbesondere schwer zu fassende Bedrohungen wie Zero-Day-Exploits, gezielte Bedrohungen und Advanced Persistent Threats können für eine Organisation am gefährlichsten sein, weshalb deren Erkennung umso wichtiger ist.

Die Entity Behavior-Funktion in Microsoft Sentinel beseitigt die mühsame Arbeit aus den Workloads Ihrer Analyst*innen und die Unsicherheit ihrer Bemühungen. Die Entity Behavior-Funktion bietet umsetzbare Informationen mit hoher Zuverlässigkeit, sodass sie sich auf Untersuchungen und Korrekturen konzentrieren können.

Microsoft Sentinel sammelt während eines bestimmten Zeitraums Protokolle und Warnungen von allen verbundenen Datenquellen, analysiert sie und erstellt Baselineprofile für das Verhalten von Entitäten in Ihrer Organisation (Benutzer*innen, Hosts, IP-Adressen, Anwendungen usw.). Die Analyse ist zeitbezogen und peergruppenübergreifend. Mit verschiedenen Techniken und Funktionen zum maschinellen Lernen kann Microsoft Sentinel anomale Aktivitäten erkennen und Sie dabei unterstützen festzustellen, ob eine Ressource kompromittiert wurde. Darüber hinaus können Sie mit dieser Funktion auch die relative Vertraulichkeitsstufe bestimmter Ressource ermitteln, Ressourcenpeergruppen erkennen und die potenzielle Auswirkung einer bestimmten kompromittierten Ressource (deren „Auswirkungsgrad“) bewerten. Mit diesen Informationen können Sie Ihre Untersuchungen und die Behandlung von Vorfällen effektiv priorisieren.

Übersicht über die Architektur

Sicherheitsgesteuerte Analyse

Microsoft hat das Gartner-Paradigma für UEBA-Lösungen umgesetzt, nach dem Microsoft Sentinel einen „von außen nach innen“-Ansatz anwendet, der auf drei Bezugssystemen basiert:

Anwendungsfälle: Microsoft Sentinel priorisiert relevante Angriffsvektoren und -szenarien basierend auf der Sicherheitsforschung und in Einklang mit dem MITRE ATT&CK-Framework mit Taktiken, Techniken und Verfahren. Für die Priorisierung werden verschiedene Entitäten als Opfer, Täter oder kritische Punkte in der Kill Chain identifiziert. Der Fokus von Microsoft Sentinel liegt speziell auf den wichtigsten Protokollen, die jede Datenquelle bereitstellen kann.

Datenquellen: Zwar unterstützt Microsoft Sentinel zuvorderst und vor allem Azure-Datenquellen, wählt aber sorgfältig Datenquellen von Drittanbietern aus, um Daten zur Verfügung zu stellen, die zu unseren Bedrohungsszenarien passen.

Analysen: Mithilfe verschiedener Algorithmen für maschinelles Lernen (ML) identifiziert Microsoft Sentinel anomale Aktivitäten und stellt Beweise klar und präzise in Form von kontextbezogenen Anreicherungen dar. Beispiele hierzu finden Sie weiter unten.

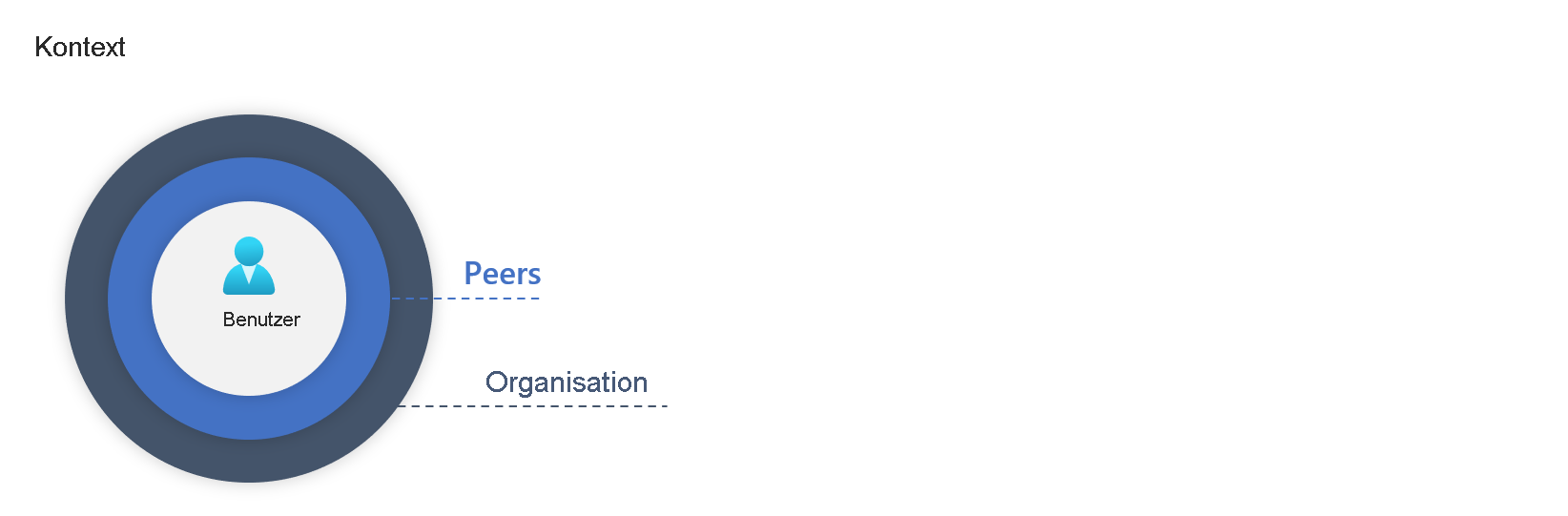

Microsoft Sentinel stellt Artefakte dar, die Ihren Sicherheitsanalysten helfen, ein klares Verständnis von anomalen Aktivitäten im Kontext und im Vergleich zum Baselineprofil des Benutzers zu erhalten. Von einem Benutzer (oder einem Host oder einer Adresse) durchgeführte Aktionen werden kontextbezogen bewertet, wobei das Ergebnis „true“ eine erkannte Anomalie angibt:

Über geografische Standorte, Geräte und Umgebungen hinweg.

Über Zeit- und Häufigkeitshorizonte (im Vergleich zum eigenen Verlauf des Benutzers) hinweg.

Im Vergleich zum Verhalten von Peers.

Im Vergleich zum Verhalten der Organisation.

Bewertung

Jede Aktivität wird mit einen „Prioritätsscore der Untersuchung“ bewertet. Der Score bestimmt die Wahrscheinlichkeit, dass bestimmte Benutzer*innen bestimmte Aktivitäten ausführen, basierend auf dem Verhaltenslernen der Benutzer*innen und ihrer Kolleg*innen. Aktivitäten mit besonders großer Anomalie werden mit dem höchsten Score (auf einer Skala von 0 bis 10) bewertet.