Microsoft Defender Application Guard Übersicht

Hinweis

- Microsoft Defender Application Guard, einschließlich der Startprogramm-APIs für isolierte Windows-Apps, ist für Microsoft Edge for Business veraltet und wird nicht mehr aktualisiert. Weitere Informationen zu den Sicherheitsfunktionen von Microsoft Edge finden Sie unter Microsoft Edge For Business Security.

- Ab Windows 11 Version 24H2 ist Microsoft Defender Application Guard, einschließlich der Startprogramm-APIs für isolierte Windows-Apps, nicht mehr verfügbar.

- Da Application Guard veraltet ist, wird keine Migration zum Edgemanifest V3 durchgeführt. Die entsprechenden Browsererweiterungen und die zugehörige Windows Store-App sind nicht mehr verfügbar. Wenn Sie nicht geschützte Browser blockieren möchten, bis Sie bereit sind, die MDAG-Nutzung in Ihrem Unternehmen außer Kraft zu setzen, empfehlen wir die Verwendung von AppLocker-Richtlinien oder des Microsoft Edge-Verwaltungsdiensts. Weitere Informationen finden Sie unter Microsoft Edge und Microsoft Defender Application Guard.

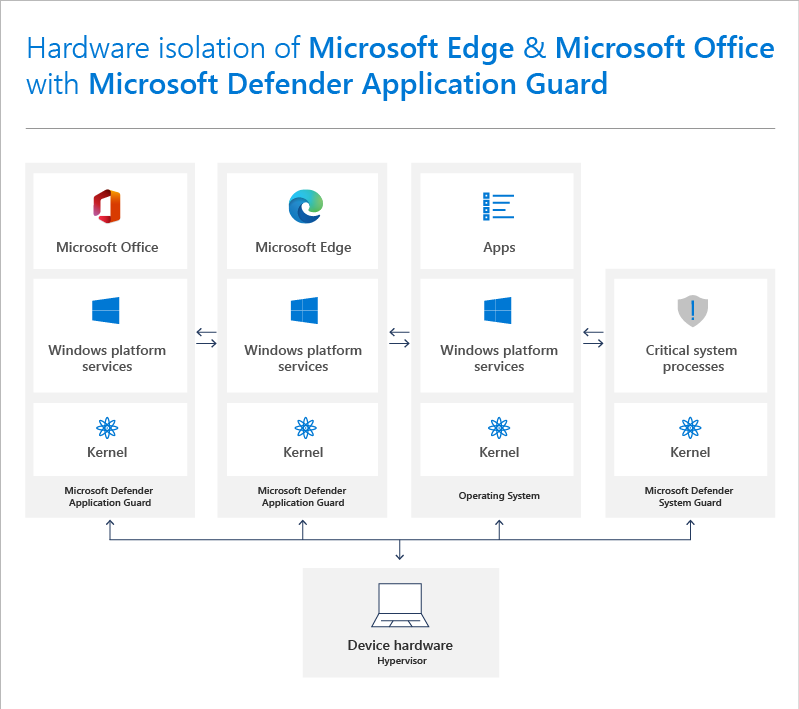

Microsoft Defender Application Guard (MDAG) wurde entwickelt, um alte und neu aufkommende Angriffe zu verhindern, um mitarbeiter produktiv zu halten. Mit unserem einzigartigen Ansatz zur Hardwareisolation ist es unser Ziel, das von Angreifern verwendete Playbook zu zerstören, indem aktuelle Angriffsmethoden veraltet werden.

Was ist Application Guard, und wie funktioniert es?

Für Microsoft Edge hilft Application Guard, unternehmensdefinierte nicht vertrauenswürdige Websites zu isolieren und Ihr Unternehmen zu schützen, während Ihre Mitarbeiter im Internet surfen. Als Unternehmensadministrator definieren Sie, was zu den vertrauenswürdigen Websites, Cloud-Ressourcen und internen Netzwerken gehört. Alles, was nicht in Ihrer Liste enthalten ist, wird als nicht vertrauenswürdig eingestuft. Wenn ein Mitarbeiter über Microsoft Edge oder internet Explorer zu einer nicht vertrauenswürdigen Website wechselt, öffnet Microsoft Edge die Website in einem isolierten Hyper-V-fähigen Container.

Für Microsoft Office verhindert Application Guard, dass nicht vertrauenswürdige Word-, PowerPoint- und Excel-Dateien auf vertrauenswürdige Ressourcen zugreifen. Application Guard öffnet nicht vertrauenswürdige Dateien in einem isolierten Hyper-V-fähigen Container. Der isolierte Hyper-V-Container ist vom Hostbetriebssystem getrennt. Diese Containerisolation bedeutet, dass, wenn sich die nicht vertrauenswürdige Website oder Datei als bösartig herausstellt, das Hostgerät geschützt ist und der Angreifer nicht auf Ihre Unternehmensdaten gelangen kann. Beispielsweise wird der isolierte Container durch diesen Ansatz anonym. Demzufolge kann der Angreifer nicht auf die Unternehmensanmeldeinformationen Ihres Mitarbeiters zugreifen.

Für welche Gerätetypen sollte Application Guard verwendet werden?

Application Guard wurde für verschiedene Gerätetypen erstellt:

Unternehmensdesktops. Diese Desktopcomputer sind mit der Domäne verbunden und werden durch Ihre Organisation verwaltet. Die Konfigurationsverwaltung erfolgt hauptsächlich über Microsoft Configuration Manager oder Microsoft Intune. Mitarbeiter verfügen für gewöhnlich über Berechtigungen vom Typ „Standardbenutzer“ und verwenden ein LAN-Unternehmensnetzwerk mit hoher Bandbreite.

Mobile Unternehmens-Laptops. Diese Laptops sind mit der Domäne verbunden und werden durch Ihre Organisation verwaltet. Die Konfigurationsverwaltung erfolgt hauptsächlich über Microsoft Configuration Manager oder Microsoft Intune. Mitarbeiter verfügen für gewöhnlich über Berechtigungen vom Typ „Standardbenutzer“ und verwenden ein WLAN-Unternehmensnetzwerk mit hoher Bandbreite.

Mobile BYOD-Laptops (Bring Your Own Device). Diese persönlichen Laptops sind nicht in die Domäne eingebunden, sondern werden von Ihrem organization über Tools wie Microsoft Intune verwaltet. Der Mitarbeiter ist für gewöhnlich ein Administrator des Geräts und verwendet während der Arbeit ein WLAN-Unternehmensnetzwerk mit hoher Bandbreite und zu Hause ein vergleichbares persönliches Netzwerk.

Persönliche Geräte. Diese persönlichen Desktops oder mobilen Laptops werden nicht in eine Domäne eingebunden oder von einem organization verwaltet. Der Benutzer ist ein Administrator auf dem Gerät und verwendet ein drahtloses persönliches Netzwerk mit hoher Bandbreite, während er zu Hause oder ein vergleichbares öffentliches Netzwerk außerhalb ist.

Windows-Edition und Lizenzierungsanforderungen

In der folgenden Tabelle sind die Windows-Editionen aufgeführt, die Microsoft Defender Application Guard (MDAG) für den eigenständigen Edge-Modus unterstützen:

| Windows Pro | Windows Enterprise | Windows Pro Education/SE | Windows Education |

|---|---|---|---|

| Ja | Ja | Ja | Ja |

Microsoft Defender Application Guard (MDAG) für Eigenständige Edge-Modus-Lizenzberechtigungen werden von den folgenden Lizenzen gewährt:

| Windows Pro/Pro Education/SE | Windows Enterprise E3 | Windows Enterprise E5 | Windows Education A3 | Windows Education A5 |

|---|---|---|---|---|

| Ja | Ja | Ja | Ja | Ja |

Weitere Informationen zur Windows-Lizenzierung finden Sie unter Übersicht über die Windows-Lizenzierung.

Weitere Informationen zu Microsoft Defender Application Guard (MDAG) für den Microsoft Edge-Unternehmensmodus findest du unter Konfigurieren Microsoft Defender Application Guard Richtlinieneinstellungen.

Verwandte Artikel

| Artikel | Beschreibung |

|---|---|

| Systemanforderungen für Microsoft Defender Application Guard | Gibt die erforderlichen Voraussetzungen für die Installation und Verwendung von Application Guard an. |

| Vorbereiten und Installieren von Microsoft Defender Application Guard | Enthält Anweisungen zum Bestimmen des zu verwendenden Modus, entweder eigenständig oder unternehmensverwaltet, und Informationen zum Installieren von Application Guard in Ihrer Organisation. |

| Konfigurieren der Gruppenrichtlinie Einstellungen für Microsoft Defender Application Guard | Enthält Informationen über die verfügbaren Gruppenrichtlinien- und MDM-Einstellungen. |

| Testszenarien mit Microsoft Defender Application Guard in Ihrem Unternehmen oder organization | Enthält eine Liste der vorgeschlagenen Testszenarien, mit denen Sie Application Guard in Ihrem organization testen können. |

| Microsoft Defender Application Guard für Microsoft Office | Beschreibt Application Guard für Microsoft Office, einschließlich Mindesthardwareanforderungen, Konfiguration und Einem Leitfaden zur Problembehandlung. |

| Häufig gestellte Fragen – Microsoft Defender Application Guard | Hier finden Sie Antworten auf häufig gestellte Fragen zu Application Guard Features, zur Integration in das Windows-Betriebssystem und zur allgemeinen Konfiguration. |

| Verwenden einer Netzwerkgrenze zum Hinzufügen vertrauenswürdiger Websites auf Windows-Geräten in Microsoft Intune | Netzwerkgrenze: Ein Feature, mit dem Sie Ihre Umgebung vor Standorten schützen können, die von Ihrem organization nicht als vertrauenswürdig eingestuft werden. |