Bereitstellungshandbuch zur Kerberos-Vertrauensstellung in der Cloud

In diesem Artikel werden Windows Hello for Business Funktionen oder Szenarien beschrieben, die für Folgendes gelten:

-

Bereitstellungstyp:Hybrid

-

Vertrauenstyp:Cloud-Kerberos-Vertrauensstellung benötigen

-

Jointyp: Microsoft Entra beitreten

, Microsoft Entra Hybrideinbindung

Anforderungen

Bevor Sie mit der Bereitstellung beginnen, lesen Sie die Im Artikel Planen einer Windows Hello for Business Bereitstellung beschriebenen Anforderungen.

Stellen Sie sicher, dass die folgenden Anforderungen erfüllt sind, bevor Sie beginnen:

Wichtig

Bei der Implementierung des Cloud-Kerberos-Vertrauensstellungsmodells müssen Sie sicherstellen, dass an jedem Active Directory-Standort, an dem sich Benutzer mit Windows Hello for Business authentifizieren, über eine ausreichende Anzahl von Domänencontrollern mit Lese-/Schreibzugriff verfügen. Weitere Informationen finden Sie unter Kapazitätsplanung für Active Directory.

Bereitstellungsschritte

Sobald die Voraussetzungen erfüllt sind, besteht die Bereitstellung von Windows Hello for Business aus den folgenden Schritten:

Bereitstellen von Microsoft Entra Kerberos

Wenn Sie bereits lokales einmaliges Anmelden für die kennwortlose Anmeldung mit Sicherheitsschlüsseln bereitgestellt haben, ist Microsoft Entra Kerberos bereits in Ihrem organization bereitgestellt. Sie müssen Ihre vorhandene Microsoft Entra Kerberos-Bereitstellung nicht erneut bereitstellen oder ändern, um Windows Hello for Business zu unterstützen, und Sie können mit dem Abschnitt Konfigurieren Windows Hello for Business Richtlinieneinstellungen fortfahren.

Wenn Sie Microsoft Entra Kerberos nicht bereitgestellt haben, befolgen Sie die Anweisungen in der Dokumentation Aktivieren der Kennwortlosen Anmeldung mit Sicherheitsschlüsseln. Diese Seite enthält Informationen zum Installieren und Verwenden des Microsoft Entra Kerberos PowerShell-Moduls. Verwenden Sie das Modul, um ein Microsoft Entra Kerberos-Serverobjekt für die Domänen zu erstellen, in denen Sie Windows Hello for Business Cloud-Kerberos-Vertrauensstellung verwenden möchten.

Microsoft Entra Kerberos- und Cloud-Kerberos-Vertrauensauthentifizierung

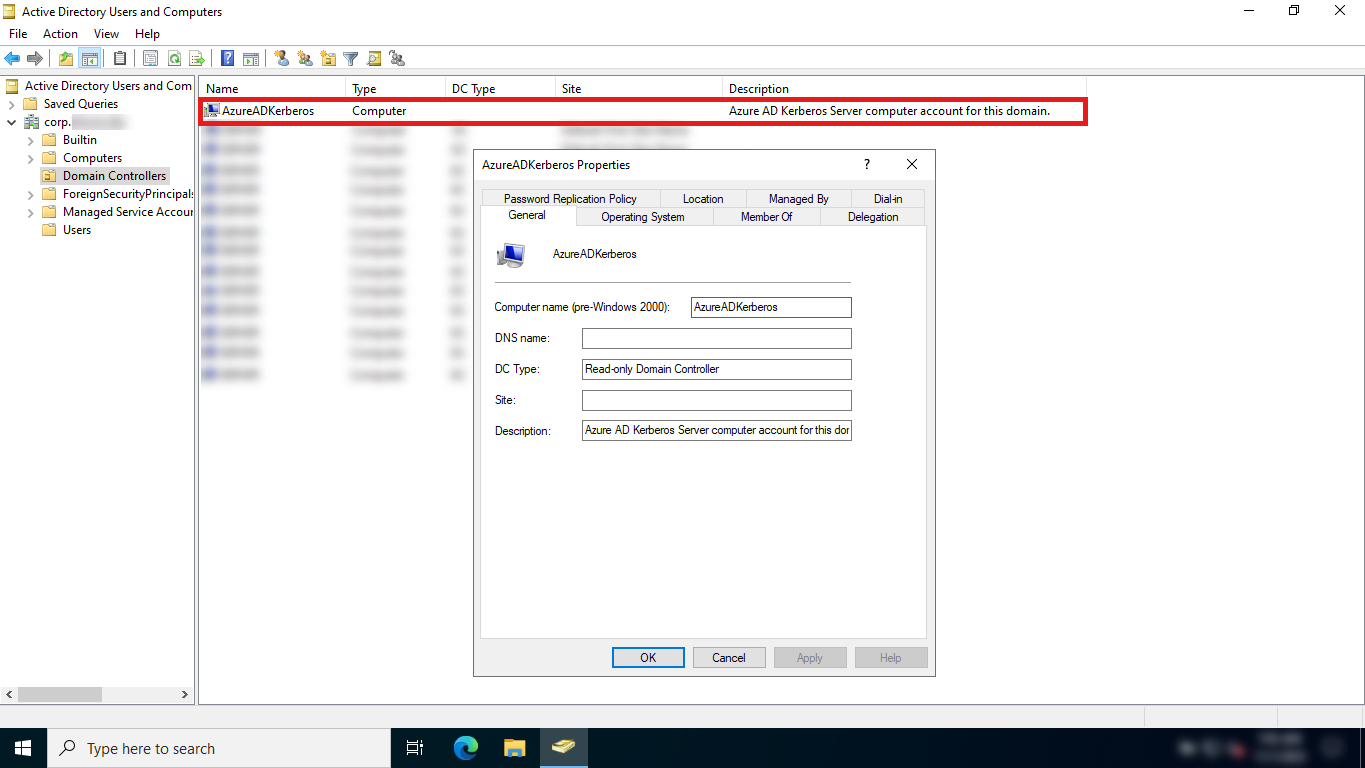

Wenn Microsoft Entra Kerberos in einer Active Directory-Domäne aktiviert ist, wird ein AzureADKerberos-Computerobjekt in der Domäne erstellt. Dieses Objekt:

Wird als schreibgeschütztes Domänencontrollerobjekt (RODC) angezeigt, ist aber keinem physischen Server zugeordnet.

Wird nur von Microsoft Entra ID zum Generieren von TGTs für die Active Directory-Domäne verwendet.

Hinweis

Ähnliche Regeln und Einschränkungen, die für RODCs verwendet werden, gelten für das AzureADKerberos-Computerobjekt. Beispielsweise können Benutzer, die direkte oder indirekte Mitglieder privilegierter integrierter Sicherheitsgruppen sind, keine Kerberos-Cloudvertrauensstellung verwenden.

Weitere Informationen zur Funktionsweise von Microsoft Entra Kerberos mit Windows Hello for Business Cloud-Kerberos-Vertrauensstellung finden Sie unter Windows Hello for Business technische Authentifizierung.

Hinweis

Die für das AzureADKerberos-Computerobjekt konfigurierte Standardkennwortreplikationsrichtlinie erlaubt nicht, Konten mit hohen Berechtigungen bei lokalen Ressourcen mit Cloud-Kerberos-Vertrauensstellung oder FIDO2-Sicherheitsschlüsseln zu signieren.

Aufgrund möglicher Angriffsvektoren von Microsoft Entra ID zu Active Directory empfiehlt es sich nicht, die Blockierung dieser Konten zu entsperren, indem Sie die Kennwortreplikationsrichtlinie des Computerobjekts CN=AzureADKerberos,OU=Domain Controllers,<domain-DN>lockern.

Konfigurieren der Richtlinieneinstellungen für Windows Hello for Business

Nach dem Einrichten des Microsoft Entra Kerberos-Objekts muss Windows Hello for Business für die Verwendung der Kerberos-Cloudvertrauensstellung aktiviert und konfiguriert werden. Es sind zwei Richtlinieneinstellungen erforderlich, um Windows Hello for Business in einem Kerberos-Vertrauensstellungsmodell in der Cloud zu konfigurieren:

- Windows Hello for Business verwenden

- Verwenden der Cloudvertrauensstellung für die lokale Authentifizierung

Eine weitere optionale, aber empfohlene Richtlinieneinstellung ist:

Wichtig

Wenn die Richtlinie Zertifikat für lokale Authentifizierung verwenden aktiviert ist, hat die Zertifikatvertrauensstellung Vorrang vor der Kerberos-Cloudvertrauensstellung. Stellen Sie sicher, dass diese Richtlinie für die Computer, für die Sie die Kerberos-Cloudvertrauensstellung aktivieren möchten, nicht konfiguriert ist.

In den folgenden Anweisungen wird erläutert, wie Sie Ihre Geräte mithilfe von Microsoft Intune oder Gruppenrichtlinien (GPO) konfigurieren.

Hinweis

Lesen Sie den Artikel Konfigurieren von Windows Hello for Business mithilfe von Microsoft Intune, um mehr über die verschiedenen Optionen zu erfahren, die Microsoft Intune zum Konfigurieren von Windows Hello for Business bieten.

Wenn die Intune mandantenweite Richtlinie aktiviert und für Ihre Anforderungen konfiguriert ist, müssen Sie nur die Richtlinieneinstellung Cloudvertrauen für lokale Authentifizierung verwenden aktivieren. Andernfalls müssen beide Einstellungen konfiguriert werden.

Um Geräte mit Microsoft Intune zu konfigurieren, erstellen Sie eine Einstellungskatalogrichtlinie, und verwenden Sie die folgenden Einstellungen:

| Kategorie | Einstellungsname | Wert |

|---|---|---|

| Windows Hello for Business | Verwenden von Windows Hello For Business | true |

| Windows Hello for Business | Verwenden von Cloud Trust for On Prem Auth | Aktiviert |

| Windows Hello for Business | Sicherheitsgerät anfordern | true |

Weisen Sie die Richtlinie einer Gruppe zu, die als Mitglieder die Geräte oder Benutzer enthält, die Sie konfigurieren möchten.

Alternativ können Sie Geräte mithilfe einer benutzerdefinierten Richtlinie mit dem PassportForWork-CSP konfigurieren.

| Einstellung |

|---|

-

OMA-URI:./Device/Vendor/MSFT/PassportForWork/{TenantId}/Policies/UsePassportForWork- Datentyp: bool- Wert: True |

-

OMA-URI:./Device/Vendor/MSFT/PassportForWork/{TenantId}/Policies/UseCloudTrustForOnPremAuth- Datentyp: bool- Wert: True |

-

OMA-URI:./Device/Vendor/MSFT/PassportForWork/{TenantId}/Policies/RequireSecurityDevice- Datentyp: bool- Wert: True |

Wenn Sie Windows Hello for Business Konfiguration mit Gruppenrichtlinie und Intune bereitstellen, haben Gruppenrichtlinie Einstellungen Vorrang, und Intune Einstellungen werden ignoriert. Weitere Informationen zu Richtlinienkonflikten finden Sie unter Richtlinienkonflikte aus mehreren Richtlinienquellen.

Weitere Richtlinieneinstellungen können konfiguriert werden, um das Verhalten von Windows Hello for Business zu steuern. Weitere Informationen finden Sie unter Windows Hello for Business Richtlinieneinstellungen.

Registrieren bei Windows Hello for Business

Der Windows Hello for Business Bereitstellungsprozess beginnt unmittelbar nach der Anmeldung eines Benutzers, wenn die Voraussetzungsprüfungen erfolgreich sind. Windows Hello for Business Kerberos-Cloudvertrauensstellung fügt eine Voraussetzungsprüfung für Microsoft Entra hybrid eingebundenen Geräte hinzu, wenn die Kerberos-Cloudvertrauensstellung durch eine Richtlinie aktiviert ist.

Sie können die status der Voraussetzungsprüfung ermitteln, indem Sie das Administratorprotokoll benutzergeräteregistrierung unter Anwendungs- und Dienstprotokolle>Microsoft>Windows anzeigen.

Diese Informationen sind auch über den dsregcmd.exe /status Befehl über eine Konsole verfügbar. Weitere Informationen finden Sie unter dsregcmd.

Die Überprüfung der Voraussetzungen für die Kerberos-Vertrauensstellung in der Cloud erkennt, ob der Benutzer über ein teilweises TGT verfügt, bevor die Bereitstellung gestartet werden kann. Mit dieser Überprüfung soll überprüft werden, ob Microsoft Entra Kerberos für die Domäne und den Mandanten des Benutzers eingerichtet ist. Wenn Microsoft Entra Kerberos eingerichtet ist, erhält der Benutzer während der Anmeldung mit einer seiner anderen Entsperrmethoden ein partielles TGT. Diese Überprüfung weist drei Zustände auf: Ja, Nein und Nicht getestet. Der Status Nicht getestet wird gemeldet, wenn die Kerberos-Cloudvertrauensstellung nicht durch eine Richtlinie erzwungen wird oder wenn das Gerät Microsoft Entra eingebunden ist.

Hinweis

Die Überprüfung der Voraussetzungen für die Kerberos-Vertrauensstellung in der Cloud wird nicht auf Microsoft Entra verbundenen Geräten durchgeführt. Wenn Microsoft Entra Kerberos nicht bereitgestellt wird, kann sich ein Benutzer auf einem Microsoft Entra eingebundenen Gerät weiterhin anmelden, verfügt aber nicht über einmaliges Anmelden für lokale Ressourcen, die durch Active Directory geschützt sind.

Benutzerfreundlichkeit

Nachdem sich ein Benutzer angemeldet hat, beginnt der Windows Hello for Business Registrierungsprozess:

- Wenn das Gerät die biometrische Authentifizierung unterstützt, wird der Benutzer aufgefordert, eine biometrische Geste einzurichten. Diese Geste kann verwendet werden, um das Gerät zu entsperren und sich bei Ressourcen zu authentifizieren, die Windows Hello for Business erfordern. Der Benutzer kann diesen Schritt überspringen, wenn er keine biometrische Geste einrichten möchte.

- Der Benutzer wird aufgefordert, Windows Hello mit dem organization-Konto zu verwenden. Der Benutzer wählt OK aus.

- Der Bereitstellungsablauf wird mit dem Mehrstufigen Authentifizierungsteil der Registrierung fortgesetzt. Die Bereitstellung informiert den Benutzer darüber, dass er aktiv versucht, den Benutzer über seine konfigurierte MFA-Form zu kontaktieren. Der Bereitstellungsprozess wird erst fortgesetzt, wenn die Authentifizierung erfolgreich war, ein Fehler auftritt oder ein Timeout auftritt. Ein MFA-Fehler oder Timeout führt zu einem Fehler und fordert den Benutzer auf, es erneut zu versuchen.

- Nach einer erfolgreichen MFA wird der Benutzer von der Bereitstellung aufgefordert, eine PIN zu erstellen und zu validieren. Diese PIN muss alle auf dem Gerät konfigurierten PIN-Komplexitätsrichtlinien beachten.

- Im verbleibenden Teil der Bereitstellung fordert Windows Hello for Business ein asymmetrisches Schlüsselpaar für den Benutzer an, vorzugsweise vom TPM (oder ausdrücklich, wenn dies durch Gruppenrichtlinien explizit festgelegt ist). Sobald das Schlüsselpaar abgerufen wurde, kommuniziert Windows mit dem IdP, um den öffentlichen Schlüssel zu registrieren. Nach Abschluss der Schlüsselregistrierung informiert Windows Hello for Business Bereitstellung den Benutzer darüber, dass er seine PIN für die Anmeldung verwenden kann. Der Benutzer kann die Bereitstellungsanwendung schließen und auf seinen Desktop zugreifen.

Sobald ein Benutzer die Registrierung mit der Cloud-Kerberos-Vertrauensstellung abgeschlossen hat, kann die Windows Hello-Geste sofort für die Anmeldung verwendet werden. Auf einem Microsoft Entra hybrid eingebundenen Gerät erfordert die erste Verwendung der PIN eine Sichtverbindung zu einem Domänencontroller. Sobald sich der Benutzer beim DC anmeldet oder entsperrt, kann die zwischengespeicherte Anmeldung für nachfolgende Entsperrungen ohne Sichtverbindung oder Netzwerkkonnektivität verwendet werden.

Nach der Registrierung synchronisiert Microsoft Entra Connect den Schlüssel des Benutzers aus Microsoft Entra ID mit Active Directory.

Sequenzdiagramme

Um die Bereitstellungsabläufe besser zu verstehen, überprüfen Sie die folgenden Sequenzdiagramme basierend auf dem Gerätejoin und dem Authentifizierungstyp:

- Bereitstellung für Microsoft Entra verbundene Geräte mit verwalteter Authentifizierung

- Bereitstellung für Microsoft Entra verbundene Geräte mit Verbundauthentifizierung

- Bereitstellung in einem Kerberos-vertrauenswürdigen Cloudbereitstellungsmodell mit verwalteter Authentifizierung

Um die Authentifizierungsflüsse besser zu verstehen, sehen Sie sich das folgende Sequenzdiagramm an:

Migrieren vom Schlüsselvertrauensstellungsmodell zur Kerberos-Cloud-Vertrauensstellung

Wenn Sie Windows Hello for Business mit dem Schlüsselvertrauensmodell bereitgestellt haben und zum Kerberos-Vertrauensmodell der Cloud migrieren möchten, führen Sie die folgenden Schritte aus:

- Einrichten Microsoft Entra Kerberos in Ihrer Hybridumgebung

- Aktivieren der Kerberos-Cloudvertrauensstellung über Gruppenrichtlinie oder Intune

- Melden Sie sich bei Microsoft Entra verbundenen Geräten ab, und melden Sie sich beim Gerät an, indem Sie Windows Hello for Business

Hinweis

Bei Microsoft Entra hybrid eingebundenen Geräten müssen Benutzer die erste Anmeldung mit neuen Anmeldeinformationen durchführen, während sie eine Sichtverbindung zu einem Domänencontroller haben.

Migrieren vom Zertifikatvertrauensstellungsmodell zur Kerberos-Cloud-Vertrauensstellung

Wichtig

Es gibt keinen direkten Migrationspfad von einer Zertifikatvertrauensstellungsbereitstellung zu einer Kerberos-Vertrauensstellungsbereitstellung in der Cloud. Der Windows Hello Container muss gelöscht werden, bevor Sie zur Kerberos-Cloud-Vertrauensstellung migrieren können.

Wenn Sie Windows Hello for Business mit dem Zertifikatvertrauensmodell bereitgestellt haben und das Kerberos-Vertrauensmodell für die Cloud verwenden möchten, müssen Sie Windows Hello for Business wie folgt erneut bereitstellen:

- Deaktivieren der Zertifikatvertrauensrichtlinie

- Aktivieren der Kerberos-Cloudvertrauensstellung über Gruppenrichtlinie oder Intune

- Entfernen Sie die Zertifikatvertrauens-Anmeldeinformationen mithilfe des Befehls

certutil.exe -deletehellocontaineraus dem Benutzerkontext. - Abmelden und erneutes Anmelden

- Bereitstellen von Windows Hello for Business mithilfe einer Methode Ihrer Wahl

Hinweis

Bei Microsoft Entra hybrid eingebundenen Geräten müssen Benutzer die erste Anmeldung mit neuen Anmeldeinformationen durchführen, während sie eine Sichtverbindung zu einem Domänencontroller haben.

Häufig gestellte Fragen

Eine Liste der häufig gestellten Fragen zur Windows Hello for Business Kerberos-Vertrauensstellung in der Cloud finden Sie unter Windows Hello for Business Häufig gestellte Fragen.

Nicht unterstützte Szenarien

Die folgenden Szenarien werden mit Windows Hello for Business Cloud-Kerberos-Vertrauensstellung nicht unterstützt:

- RDP/VDI-Szenarien mit den angegebenen Anmeldeinformationen (RDP/VDI kann mit Remote Credential Guard verwendet werden oder wenn ein Zertifikat im Windows Hello for Business-Container registriert ist)

- Verwenden der Kerberos-Cloudvertrauensstellung für Ausführen als

- Anmelden mit einer Cloud-Kerberos-Vertrauensstellung auf einem Microsoft Entra hybrid eingebundenen Gerät, ohne sich zuvor mit DC-Konnektivität anzumelden