Remotedesktopanmeldung mit Windows Hello for Business

Sie können Windows Hello for Business verwenden, um sich mit den umgeleiteten Smart Karte-Funktionen des Remotedesktopprotokolls (RDP) bei einer Remotedesktopsitzung anzumelden. Dies ist möglich, indem ein Zertifikat auf dem Gerät des Benutzers bereitgestellt wird, das dann als die angegebenen Anmeldeinformationen verwendet wird, wenn die RDP-Verbindung mit einem anderen Windows-Gerät hergestellt wird.

In diesem Artikel werden zwei Ansätze für die Zertifikatbereitstellung beschrieben, bei denen Authentifizierungszertifikate im Windows Hello for Business Container bereitgestellt werden:

- Verwenden von Microsoft Intune mit SCEP- oder PKCS-Connectors

- Verwenden einer Active Directory Certificate Services (AD CS)-Registrierungsrichtlinie

Wichtig

Wenn Sie das Zertifikat mithilfe von Microsoft Intune bereitstellen und die Benutzerkontensteuerungfür Anmeldeinformationen auf dem sicheren Desktop auffordern konfiguriert ist, können Sie das Feature "Ausführen als" nicht verwenden. Wenn Sie in einem solchen Szenario versuchen, eine Anwendung mit erhöhten Berechtigungen auszuführen und die Windows Hello for Business Anmeldeinformationen auswählen, erhalten Sie die folgende Fehlermeldung: Der Benutzername oder das Kennwort ist falsch.

Tipp

Erwägen Sie die Verwendung von Remote Credential Guard anstelle von Windows Hello for Business für die RDP-Anmeldung. Remote Credential Guard bietet einmaliges Anmelden (Single Sign-On, SSO) für RDP-Sitzungen mithilfe der Kerberos-Authentifizierung und erfordert keine Bereitstellung von Zertifikaten. Weitere Informationen finden Sie unter Remote Credential Guard.

Funktionsweise

Windows generiert und speichert kryptografische Schlüssel mithilfe einer Softwarekomponente, die als Schlüsselspeicheranbieter (Key Storage Provider , KSP) bezeichnet wird:

- Softwarebasierte Schlüssel werden mithilfe des Microsoft-Softwareschlüsselspeicheranbieters erstellt und gespeichert.

- Smart Karte Schlüssel werden mithilfe des Microsoft Smartcard-Schlüsselspeicheranbieters erstellt und gespeichert.

- Schlüssel, die von Windows Hello for Business erstellt und geschützt werden, werden mithilfe des Microsoft Passport-Schlüsselspeicheranbieters erstellt und gespeichert.

Ein Zertifikat auf einer intelligenten Karte beginnt mit der Erstellung eines asymmetrischen Schlüsselpaars mithilfe des Microsoft Smartcard-KSP. Windows fordert ein Zertifikat basierend auf dem Schlüsselpaar von Ihren Unternehmen an, die eine Zertifizierungsstelle ausstellen, die ein Zertifikat zurückgibt, das im persönlichen Zertifikatspeicher des Benutzers gespeichert ist. Der private Schlüssel verbleibt im smarten Karte, und der öffentliche Schlüssel wird mit dem Zertifikat gespeichert. Metadaten auf dem Zertifikat (und dem Schlüssel) speichern den Schlüsselspeicheranbieter, der zum Erstellen des Schlüssels verwendet wird (denken Sie daran, dass das Zertifikat den öffentlichen Schlüssel enthält).

Das gleiche Konzept gilt für Windows Hello for Business, mit der Ausnahme, dass die Schlüssel mit dem Microsoft Passport-KSP erstellt werden. Der private Schlüssel des Benutzers bleibt durch das Sicherheitsmodul (TPM) des Geräts und die Geste des Benutzers (PIN/Biometrie) geschützt. Die Zertifikat-APIs verbergen die Komplexität. Wenn eine Anwendung ein Zertifikat verwendet, suchen die Zertifikat-APIs die Schlüssel mithilfe des gespeicherten Schlüsselspeicheranbieters. Die Schlüsselspeicheranbieter leiten die Zertifikat-APIs an den Anbieter weiter, den sie verwenden, um den privaten Schlüssel zu finden, der dem Zertifikat zugeordnet ist. So weiß Windows, dass Sie über ein Smart Karte-Zertifikat verfügen, ohne dass die smarte Karte eingefügt wurde, und fordert Sie auf, die intelligente Karte einzufügen.

Windows Hello for Business emuliert eine intelligente Karte zur Anwendungskompatibilität, und der Microsoft Passport-KSP fordert den Benutzer zur Eingabe seiner biometrischen Geste oder PIN auf.

Hinweis

Remotedesktop mit Biometrie funktioniert nicht mit der dualen Registrierung oder szenarien, in denen der Benutzer alternative Anmeldeinformationen bereitstellt.

Anforderungen

Hier finden Sie eine Liste der Anforderungen zum Aktivieren der RDP-Anmeldung mit Windows Hello for Business:

- Eine PKI-Infrastruktur, die auf AD CS oder einem Drittanbieter basiert

- Windows Hello for Business auf den Clients bereitgestellt

- Wenn Sie beabsichtigen, Microsoft Entra verbundene Geräte zu unterstützen, müssen die Domänencontroller über ein Zertifikat verfügen, das als Vertrauensstamm für die Clients dient. Das Zertifikat stellt sicher, dass Clients nicht mit nicht autorisierten Domänencontrollern kommunizieren.

Wenn Sie Zertifikate mithilfe von Microsoft Intune bereitstellen möchten, finden Sie hier weitere Anforderungen:

- Stellen Sie sicher, dass Sie über die Infrastruktur verfügen, um die SCEP - oder PKCS-Bereitstellung zu unterstützen.

- Bereitstellen des Zertifikats der Stammzertifizierungsstelle und aller anderen Zwischenzertifikate der Zertifizierungsstelle für Microsoft Entra eingebundene Geräte mithilfe einer Richtlinie für vertrauenswürdige Stammzertifikate

Erstellen einer Zertifikatvorlage

Der Prozess zum Erstellen einer Zertifikatvorlage gilt für Szenarien, in denen Sie eine lokales Active Directory Certificate Services-Infrastruktur (AD CS) verwenden.

Sie müssen zuerst eine Zertifikatvorlage erstellen und dann Zertifikate basierend auf dieser Vorlage im Windows Hello for Business Container bereitstellen.

Die Zertifikatvorlagenkonfiguration unterscheidet sich je nachdem, ob Sie Zertifikate mithilfe von Microsoft Intune oder einer Active Directory-Registrierungsrichtlinie bereitstellen. Wählen Sie die Option, die Ihren Bedürfnissen am besten entspricht.

Melden Sie sich bei Ihrer ausstellenden Zertifizierungsstelle an, und öffnen Sie Server-Manager

Wählen Sie Tools > Certification Authority aus. Die Microsoft Management Console (MMC) der Zertifizierungsstelle wird geöffnet.

Erweitern Sie im MMC den Namen der Zertifizierungsstelle, und klicken Sie mit der rechten Maustaste auf Zertifikatvorlagen > verwalten.

Die Konsole Zertifikatvorlagen wird geöffnet. Alle Zertifikatvorlagen werden im Detailbereich angezeigt.

Klicken Sie mit der rechten Maustaste auf die Vorlage Smartcard-Anmeldung, und wählen Sie Vorlage duplizieren aus.

Verwenden Sie die folgende Tabelle, um die Vorlage zu konfigurieren:

Registerkartenname Konfigurationen Kompatibilität - Deaktivieren Sie das Kontrollkästchen Resultierende Änderungen anzeigen .

- Wählen Sie Windows Server 2012 oder Windows Server 2012 R2 aus der Liste Zertifizierungsstelle aus.

- Wählen Sie Windows Server 2012 oder Windows Server 2012 R2 aus der Liste Zertifizierungsempfänger aus.

Allgemein - Angeben eines Vorlagenanzeigenamens, z. B. WHfB-Zertifikatauthentifizierung

- Legen Sie den Gültigkeitszeitraum auf den gewünschten Wert fest.

- Notieren Sie sich den Vorlagennamen für später, der mit dem Anzeigenamen der Vorlage minus Leerzeichen (in diesem Beispiel WHfBCertificateAuthentication ) identisch sein sollte.

Extensions Vergewissern Sie sich, dass die Anwendungsrichtlinienerweiterungdie Smartcardanmeldung enthält. Antragstellername Wählen Sie in der Anforderung Angeben aus. Anforderungsverarbeitung - Legen Sie den Zweck auf Signatur und Smartcardanmeldung fest, und wählen Sie Ja aus, wenn Sie aufgefordert werden, den Zertifikatzweck zu ändern.

- Aktivieren Sie das Kontrollkästchen Mit demselben Schlüssel verlängern .

- Wählen Sie Benutzer während der Registrierung auffordern aus.

Anmerkung: Wenn Sie Zertifikate mit einem PKCS-Profil bereitstellen, wählen Sie die Option Exportieren privater Schlüssel zulassen aus.Kryptografie - Festlegen der Anbieterkategorie auf Schlüsselspeicheranbieter

- Festlegen des Algorithmusnamens auf RSA

- Festlegen der Mindestschlüsselgröße auf 2048

- Wählen Sie Anforderungen müssen einen der folgenden Anbieter verwenden aus.

- Wählen Sie Microsoft Software Key Storage Provider aus.

- Festlegen des Anforderungshashs auf SHA256

Sicherheit Hinzufügen des Sicherheitsprinzipals, der für den SCEP- oder PKCS-Registrierungszugriff verwendet wird Wählen Sie OK aus, um Ihre Änderungen abzuschließen und die neue Vorlage zu erstellen. Ihre neue Vorlage sollte jetzt in der Liste der Zertifikatvorlagen angezeigt werden.

Schließen der Zertifikatvorlagenkonsole

Ausstellen der Zertifikatvorlage

- Klicken Sie in der Konsole der Zertifizierungsstelle mit der rechten Maustaste auf Zertifikatvorlagen, und wählen Sie Neue > ausstellende Zertifikatvorlage aus.

- Wählen Sie in der Liste der Vorlagen die Vorlage aus, die Sie zuvor erstellt haben (WHFB-Zertifikatauthentifizierung), und klicken Sie auf OK. Es kann einige Zeit dauern, bis die Vorlage auf allen Servern repliziert und in dieser Liste verfügbar ist.

- Klicken Sie nach der Replikation der Vorlage im MMC mit der rechten Maustaste in die Liste Zertifizierungsstelle, und wählen Sie Alle Aufgaben > Dienst beenden aus. Klicken Sie erneut mit der rechten Maustaste auf den Namen der Zertifizierungsstelle, und wählen Sie Alle Aufgaben > Dienst starten aus.

Bereitstellen von Zertifikaten

Der Prozess der Bereitstellung von Zertifikaten unterscheidet sich je nachdem, ob Sie Microsoft Intune oder eine Active Directory-Registrierungsrichtlinie verwenden. Wählen Sie die Option, die Ihren Bedürfnissen am besten entspricht.

In diesem Abschnitt wird beschrieben, wie Sie eine SCEP-Richtlinie in Intune konfigurieren. Ähnliche Schritte können ausgeführt werden, um eine PKCS-Richtlinie zu konfigurieren.

Wechseln Sie zum Microsoft Intune Admin Center.

Auswählen von Gerätekonfigurationsprofilen >> Profil erstellen

Wählen Sie Plattform > Windows 10 und höher und Profiltypvorlagen >> SCEP-Zertifikat aus.

Wählen Sie Erstellen aus.

Geben Sie im Bereich Grundlagen einen Namen und optional eine Beschreibung > Weiter an.

Verwenden Sie im Bereich Konfigurationseinstellungen die folgende Tabelle, um die Richtlinie zu konfigurieren:

Einstellung Konfigurationen Zertifikattyp Benutzer Format des Antragstellernamens CN={{UserPrincipalName}}

Hinweis: Wenn ein Konflikt zwischen dem Benutzer-UPN-Suffix und dem Active Directory-Domänen-FQDN besteht, verwenden SieCN={{OnPrem_Distinguished_Name}}stattdessen.Alternativer Antragstellername Wählen Sie in der Dropdownliste Benutzerprinzipalname (UPN) mit dem Wert {{UserPrincipalName}}Gültigkeitsdauer des Zertifikats Konfigurieren eines Werts Ihrer Wahl Schlüsselspeicheranbieter (Key Storage Provider, KSP) Registrieren für Windows Hello for Business, andernfalls Fehler Schlüsselverwendung Digitale Signatur Schlüsselgröße (Bits) 2048 Für Hashalgorithmus SHA-2 Stammzertifikat Wählen Sie +Stammzertifikat und dann das zuvor erstellte vertrauenswürdige Zertifikatprofil für das Zertifikat der Stammzertifizierungsstelle aus. Erweiterte Schlüsselverwendung - Name:Smartcard-Anmeldung

-

Objektbezeichner:

1.3.6.1.4.1.311.20.2.2 - Vordefinierte Werte:Nicht konfiguriert

- Name:Clientauthentifizierung

-

Objektbezeichner:

1.3.6.1.5.5.7.3.2 - Vordefinierte Werte:Clientauthentifizierung

Erneuerungsschwellenwert (%) Konfigurieren eines Werts Ihrer Wahl SCEP-Server-URLs Geben Sie die öffentlichen Endpunkte an, die Sie während der Bereitstellung Ihrer SCEP-Infrastruktur konfiguriert haben. Wählen Sie Weiter aus.

Weisen Sie im Bereich Zuweisungen die Richtlinie einer Sicherheitsgruppe zu, die als Mitglieder die Geräte oder Benutzer enthält, die Sie konfigurieren möchten, und wählen Sie Weiter aus.

Konfigurieren Sie im Bereich Anwendbarkeitsregeln bei Bedarf Ausstellungseinschränkungen, und wählen Sie Weiter aus.

Überprüfen Sie im Bereich Überprüfen + erstellen die Richtlinienkonfiguration, und wählen Sie Erstellen aus.

Weitere Informationen zum Konfigurieren von SCEP-Richtlinien finden Sie unter Konfigurieren von SCEP-Zertifikatprofilen in Intune. Informationen zum Konfigurieren von PKCS-Richtlinien finden Sie unter Konfigurieren und Verwenden des PKCS-Zertifikats mit Intune.

Achtung

Wenn Sie Zertifikate über Intune bereitstellen und Windows Hello for Business über Eine Gruppenrichtlinie konfigurieren, können die Geräte kein Zertifikat abrufen und den Fehlercode 0x82ab0011 im DeviceManagement-Enterprise-Diagnostic-Provider Protokoll protokollieren.

Um den Fehler zu vermeiden, konfigurieren Sie Windows Hello for Business über Intune anstelle einer Gruppenrichtlinie.

Verwenden von Nicht-Microsoft-Zertifizierungsstellen

Wenn Sie eine nicht von Microsoft stammende PKI verwenden, sind die im lokales Active Directory veröffentlichten Zertifikatvorlagen möglicherweise nicht verfügbar. Anleitungen zur Integration von Intune/SCEP in Nicht-Microsoft-PKI-Bereitstellungen finden Sie unter Verwenden von Nicht-Microsoft-Zertifizierungsstellen (CA) mit SCEP in Microsoft Intune.

Alternativ zur Verwendung von SCEP oder wenn keine der zuvor behandelten Lösungen in Ihrer Umgebung funktioniert, können Sie Zertifikatsignaturanforderungen (Certificate Signing Requests, CSR) für die Übermittlung an Ihre PKI manuell generieren. Um diesen Ansatz zu unterstützen, können Sie das PowerShell-Befehlslet Generate-CertificateRequest verwenden.

Das Generate-CertificateRequest Commandlet generiert eine .inf Datei für einen bereits vorhandenen Windows Hello for Business Schlüssel. Kann .inf verwendet werden, um mithilfe von certreq.exemanuell eine Zertifikatanforderung zu generieren. Das Commandlet generiert auch eine .req Datei, die für ein Zertifikat an Ihre PKI übermittelt werden kann.

Überprüfen, ob das Zertifikat bereitgestellt wurde

Verwenden Sie den folgenden Befehl, um zu überprüfen, ob das Zertifikat ordnungsgemäß im Windows Hello for Business Container bereitgestellt wurde:

certutil -store -user my

Die Ausgabe listet Schlüssel und Zertifikate auf, die im Benutzerspeicher gespeichert sind. Wenn ein von Ihrer Zertifizierungsstelle ausgestelltes Zertifikat im Windows Hello for Business Container bereitgestellt wird, zeigt die Ausgabe das Zertifikat mit dem Provider Wert anMicrosoft Passport Key Storage Provider.

Zum Beispiel:

C:\Users\amanda.brady>certutil -store -user my

my "Personal"

================ Certificate 0 ================

Serial Number: 110000001f4c4eccc46fc8f93a00000000001f

Issuer: CN=Contoso - Issuing CA, DC=CONTOSO, DC=COM

NotBefore: 12/8/2023 6:16 AM

NotAfter: 12/7/2024 6:16 AM

Subject: CN=amanda.brady@contoso.com

Non-root Certificate

Template: 1.3.6.1.4.1.311.21.8.2835349.12167323.7094945.1118853.678601.83.11484210.8005739

Cert Hash(sha1): 63c6ce5fc512933179d3c0a5e94ecba98092f93d

Key Container = S-1-12-1-../../login.windows.net/../amanda.brady@contoso.com

Provider = Microsoft Passport Key Storage Provider

Private key is NOT exportable

Encryption test passed

Benutzerfreundlichkeit

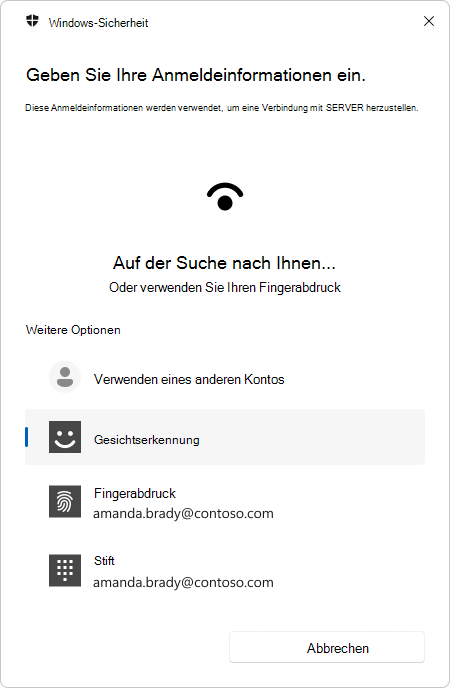

Sobald Benutzer ihr Zertifikat erhalten haben, können sie per RDP auf alle Windows-Geräte in derselben Active Directory-Gesamtstruktur wie das Active Directory-Konto des Benutzers zugreifen, indem sie die Remotedesktopverbindung (mstsc.exe) öffnen. Beim Herstellen einer Verbindung mit dem Remotehost werden sie aufgefordert, Windows Hello for Business zu verwenden, um den privaten Schlüssel des Zertifikats zu entsperren.

Microsoft Entra verbundenes Gerät

Der Benutzer kann sich mit allen verfügbaren Windows Hello Entsperrgesten authentifizieren, einschließlich biometrischer Daten.

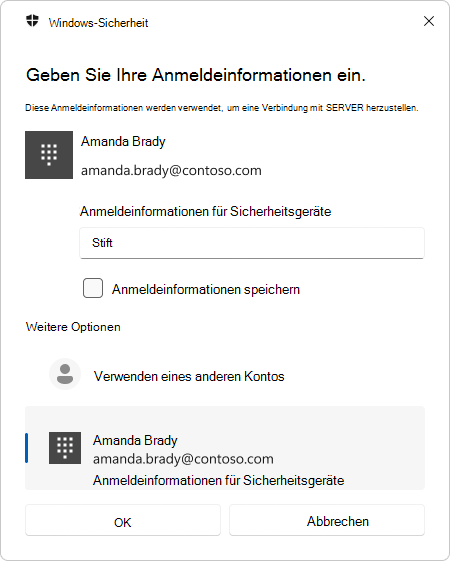

Microsoft Entra hybrid eingebundenes Gerät

Die Anmeldeinformationsaufforderung identifiziert den Windows Hello Anmeldeinformationsanbieter als Sicherheitsgeräteanmeldeinformationen. Der Benutzer muss zum Entsperren den PIN-Anmeldeinformationsanbieter verwenden.

Hier ist ein kurzes Video, das die Benutzererfahrung eines Microsoft Entra verbundenen Geräts mit Fingerabdruck als Entsperrfaktor zeigt:

Hinweis

Der Benutzer muss berechtigt sein, mithilfe des Remotedesktopprotokolls eine Verbindung mit dem Remoteserver herzustellen, z. B. indem er Mitglied der lokalen Gruppe Remotedesktopbenutzer auf dem Remotehost ist.

Kompatibilität

Während Benutzer den Komfort biometrischer Daten schätzen und Administratoren die Sicherheit schätzen, können Kompatibilitätsprobleme mit Anwendungen und Windows Hello for Business Zertifikaten auftreten. In solchen Szenarien können Sie eine Richtlinieneinstellung bereitstellen, um das vorherige Verhalten für die Benutzer, die sie benötigen, zu rückgängig machen.

Weitere Informationen finden Sie unter Verwenden von Windows Hello for Business-Zertifikaten als Smart Karte-Zertifikat.

Bekannte Probleme

Es gibt ein bekanntes Problem beim Versuch, die TLS 1.3-Clientauthentifizierung mit einem Hello-Zertifikat über RDP durchzuführen. Die Authentifizierung schlägt mit dem folgenden Fehler fehl: ERR_SSL_CLIENT_AUTH_SIGNATURE_FAILED. Microsoft untersucht mögliche Lösungen.