Uso de híbridos modernos de autenticación con Outlook para iOS y Android

La aplicación de Outlook para iOS y Android está diseñada como la mejor manera de experimentar Microsoft 365 o Office 365 en su dispositivo móvil mediante los servicios de Microsoft para ayudar a encontrar, planear y priorizar su vida diaria y su trabajo. Outlook proporciona la seguridad, privacidad y soporte técnico que necesita al mismo tiempo que protege los datos corporativos a través de funcionalidades como Microsoft Entra acceso condicional y directivas de protección de aplicaciones Intune. En las secciones siguientes se proporciona información general sobre la arquitectura de autenticación moderna híbrida, los requisitos previos necesarios para su implementación y cómo implementar de forma segura Outlook para iOS y Android para buzones locales de Exchange.

Arquitectura de Microsoft Cloud para clientes híbridos Exchange Server

Outlook para iOS y Android es una aplicación respaldada en la nube. Esta característica indica que la experiencia consta de una aplicación instalada localmente con tecnología de un servicio seguro y escalable que se ejecuta en Microsoft Cloud.

Para Exchange Server buzones, la arquitectura de Outlook para iOS y Android se integra directamente en Microsoft Cloud, lo que proporciona a los clientes más ventajas, como seguridad, privacidad, cumplimiento integrado y operaciones transparentes a las que Microsoft se compromete en el Centro de confianza de Microsoft y el Centro de confianza de Azure.

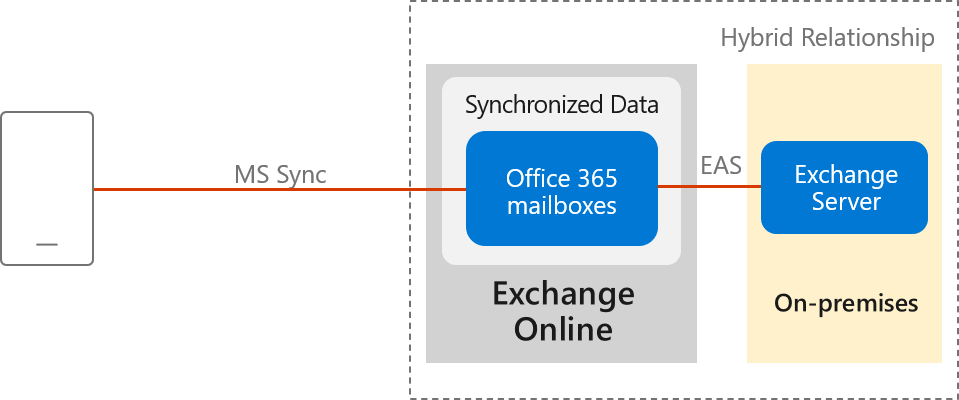

Dentro de la arquitectura basada en Microsoft 365 o Office 365, Outlook para iOS y Android usa la tecnología nativa de sincronización de Microsoft para la sincronización de datos protegida por una conexión segura de TLS de un extremo a otro, entre Microsoft 365 o Office 365 y la aplicación.

La conexión Exchange ActiveSync (EAS) entre Exchange Online y el entorno local permite la sincronización de los datos locales de los usuarios e incluye cuatro semanas de correo electrónico, todos los datos de calendario, todos los datos de contacto y el estado fuera de la oficina en el inquilino de Exchange Online. Estos datos se quitan automáticamente de Exchange Online después de 30 días cuando la cuenta se elimina en Microsoft Entra ID.

La sincronización de datos entre el entorno local y Exchange Online se produce independientemente del comportamiento del usuario. Esta dependencia garantiza que podemos enviar nuevos mensajes a los dispositivos rápidamente.

El procesamiento de información en Microsoft Cloud permite características y funcionalidades avanzadas, como la categorización del correo electrónico para la Bandeja de entrada centrada, la experiencia personalizada para viajes y calendario y la velocidad de búsqueda mejorada. Confiar en la nube para un procesamiento intensivo y minimizar los recursos necesarios para los dispositivos de los usuarios mejora el rendimiento y la estabilidad de la aplicación. Por último, permite a Outlook crear características que funcionan en todas las cuentas de correo electrónico, independientemente de las capacidades tecnológicas de los servidores subyacentes (como diferentes versiones de Exchange Server, Microsoft 365 o Office 365).

En concreto, esta nueva arquitectura tiene las siguientes mejoras:

Enterprise Mobility + Security soporte técnico: los clientes pueden aprovechar las ventajas de Microsoft Enterprise Mobility + Security (EMS), incluidos Microsoft Intune y Microsoft Entra ID P1 o P2, para habilitar la condicional acceso y Intune directivas de protección de aplicaciones, que controlan y protegen los datos de mensajería corporativa en el dispositivo móvil.

Totalmente equipados con Microsoft Cloud: los datos del buzón local se sincronizan en Exchange Online, lo que proporciona las ventajas de las operaciones de seguridad, privacidad, cumplimiento y transparencia a las que Microsoft se compromete en el Centro de confianza de Microsoft.

OAuth protege las contraseñas de los usuarios: Outlook usa la autenticación moderna híbrida (OAuth) para proteger las credenciales de los usuarios. La autenticación moderna híbrida proporciona a Outlook un mecanismo seguro para acceder a los datos de Exchange sin tocar ni almacenar las credenciales de un usuario. En el inicio de sesión, el usuario se autentica directamente en una plataforma de identidad (ya sea Microsoft Entra ID o un proveedor de identidades local como ADFS) y recibe un token de acceso a cambio, lo que concede a Outlook acceso al buzón o a los archivos del usuario. El servicio no tiene acceso a la contraseña del usuario en ningún momento.

Proporciona identificadores de dispositivo únicos: cada conexión de Outlook se registra de forma única en Microsoft Intune y, por tanto, se puede administrar como una conexión única.

Desbloquea nuevas características en iOS y Android: esta actualización permite que la aplicación outlook aproveche las características nativas de Microsoft 365 o Office 365 que no se admiten en Exchange local hoy en día, como el uso de la búsqueda Exchange Online completa y la Bandeja de entrada centrada. Estas características solo están disponibles cuando se usa Outlook para iOS y Android.

Nota:

La administración de dispositivos a través del Centro de administración de Exchange local (EAC) no es posible. Intune es necesario para administrar dispositivos móviles.

Controles de seguridad, acceso y auditoría de datos

Con los datos locales sincronizados con Exchange Online, los clientes tienen preguntas sobre cómo se protegen los datos en Exchange Online. El cifrado en la nube de Microsoft describe cómo se usa BitLocker para el cifrado de nivel de volumen. El cifrado de servicio con la clave de cliente de Microsoft Purview se admite en la arquitectura de Outlook para iOS y Android, pero tenga en cuenta que el usuario debe tener una licencia Office 365 Enterprise E5 (o las versiones correspondientes de esos planes para Government o Education) para tener asignada una directiva de cifrado mediante el cmdlet set-mailuser.

De forma predeterminada, los ingenieros de Microsoft no tienen privilegios administrativos permanentes ni acceso permanente al contenido del cliente en Microsoft 365 o Office 365. Controles de acceso administrativo analiza el filtrado del personal, las comprobaciones de antecedentes, la caja de seguridad y la caja de seguridad del cliente, etc.

La documentación de controles auditados iso en Service Assurance proporciona el estado de los controles auditados de los estándares y las regulaciones globales de seguridad de la información que Microsoft 365 y Office 365 han implementado.

Flujo de conexión

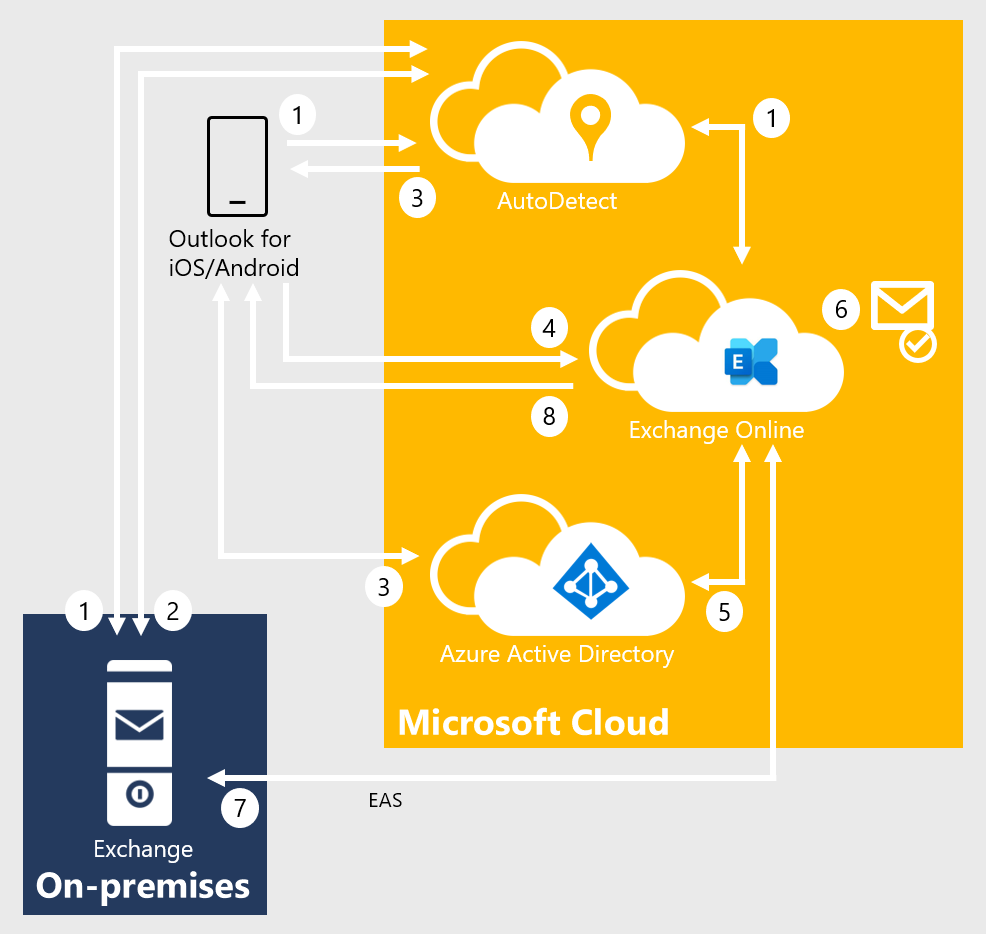

Cuando Outlook para iOS y Android está habilitado con la autenticación moderna híbrida, el flujo de conexión es el siguiente.

Una vez que el usuario escribe su dirección de correo electrónico, Outlook para iOS y Android se conecta al servicio Detección automática. AutoDetect determina el tipo de buzón iniciando una consulta de Detección automática para Exchange Online. Exchange Online determina que el buzón del usuario es local y devuelve una redirección 302 a AutoDetect con la dirección URL de detección automática local. Detección automática inicia una consulta en el servicio de detección automática local para determinar el punto de conexión de ActiveSync para la dirección de correo electrónico. La dirección URL que se intentó localmente es similar a este ejemplo:

<https://autodiscover.contoso.com/autodiscover/autodiscover.json?Email=test%40contoso.com&Protocol=activesync&RedirectCount=3>.AutoDetect inicia una conexión a la dirección URL de ActiveSync local devuelta en el paso 1 anterior con un desafío de portador vacío. El desafío de portador vacío indica a ActiveSync local que el cliente admite la autenticación moderna. ActiveSync local responde con una respuesta de desafío 401 e incluye el encabezado WWW-Authenticate: Bearer . Dentro del encabezado WWW-Authenticate: Bearer es el valor authorization_uri que identifica el punto de conexión de Microsoft Entra que se debe usar para obtener un token de OAuth.

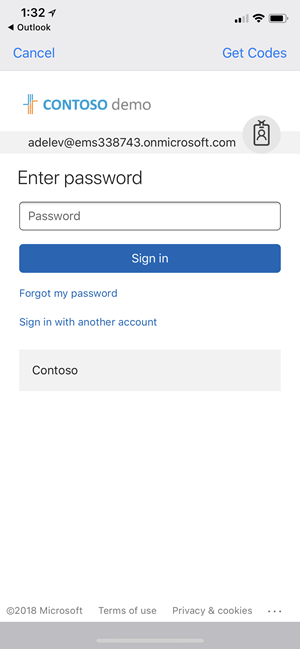

AutoDetect devuelve el punto de conexión Microsoft Entra al cliente. El cliente comienza el flujo de inicio de sesión y el usuario se presenta con un formulario web (o se le redirige a la aplicación Microsoft Authenticator) y puede escribir credenciales. En función de la configuración de identidad, este proceso podría implicar o no una redirección de punto de conexión federado a un proveedor de identidades local. En última instancia, el cliente obtiene un par de token de acceso y actualización, que se denomina AT1/RT1. Este token de acceso se limita al cliente de Outlook para iOS y Android con una audiencia del punto de conexión Exchange Online.

Outlook para iOS y Android establece una conexión a Exchange Online y emite una solicitud de aprovisionamiento que incluye el token de acceso del usuario (AT1) y el punto de conexión de ActiveSync local.

La API de aprovisionamiento MRS dentro de Exchange Online usa AT1 como entrada y obtiene un segundo par de tokens de acceso y actualización (denominado AT2/RT2) para acceder al buzón local a través de una llamada en nombre de Active Directory. Este segundo token de acceso tiene como ámbito el cliente que se Exchange Online y una audiencia del punto de conexión de espacio de nombres de ActiveSync local.

Si el buzón no está aprovisionado, la API de aprovisionamiento crea un buzón.

La API de aprovisionamiento MRS establece una conexión segura al punto de conexión de ActiveSync local y sincroniza los datos de mensajería del usuario mediante el token de acceso AT2 como mecanismo de autenticación. RT2 se usa periódicamente para generar un nuevo AT2 de modo que los datos se puedan sincronizar en segundo plano sin la intervención del usuario.

Los datos se devuelven al cliente.

Requisitos técnicos y de licencia

La arquitectura de autenticación moderna híbrida tiene los siguientes requisitos técnicos:

Nota:

Las cuentas locales que aprovechan la autenticación moderna híbrida con Outlook Mobile no son compatibles con Office 365 inquilinos de la Comunidad y Defensa del Gobierno de EE. UU., Office 365 inquilinos de Alemania y Office 365 China operados por inquilinos de 21Vianet.

Configuración local de Exchange:

Exchange Server actualización acumulativa 1 (CU1) de 2019 o posterior, Exchange Server actualización acumulativa 8 (CU8) o posterior de 2016, o Exchange Server 2013 CU19 o posterior en todos los servidores de Exchange. En implementaciones híbridas (Exchange local y Exchange Online) o en organizaciones que usan Archivado de Exchange Online (EOA) con su implementación local de Exchange, debe implementar la CU más actual o una CU antes de la versión más reciente.

Todos los servidores de Exchange 2007 o Exchange 2010 deben quitarse del entorno. Estas versiones de Exchange no son compatibles con la versión estándar y no funcionan con Outlook administrado por Intune para iOS y Android. En esta arquitectura, Outlook para iOS y Android usa OAuth como mecanismo de autenticación. Uno de los cambios de configuración locales que se producen habilita el punto de conexión de OAuth a Microsoft Cloud como punto de conexión de autorización predeterminado. Cuando se realiza este cambio, los clientes pueden empezar a negociar el uso de OAuth. Dado que este cambio abarca toda la organización, los buzones de Exchange 2010 que exchange 2013 o 2016 creen incorrectamente que pueden hacer OAuth (no pueden) y terminan en un estado desconectado (Exchange 2010 no admite OAuth como mecanismo de autenticación).

Sincronización de Active Directory. Sincronización de Active Directory de todo el directorio de destinatarios de correo local con Microsoft Entra ID, a través de Microsoft Entra Connect. Si tiene habilitado Microsoft Entra filtrado de aplicaciones y atributos en la configuración de Microsoft Entra Connect, asegúrese de que se seleccionan las siguientes aplicaciones:

- Office 365 ProPlus

- Exchange Online

- Azure RMS

- Intune

Si no tiene habilitado Microsoft Entra filtrado de aplicaciones y atributos en Microsoft Entra configuración de Connect, todas las aplicaciones necesarias ya están seleccionadas de forma predeterminada.

Importante

Outlook para iOS y Android usa la lista global de direcciones Exchange Online del inquilino para los buzones locales que aprovechan la autenticación moderna híbrida. Si todos los destinatarios de correo no se sincronizan en Microsoft Entra ID, los usuarios experimentarán problemas de flujo de correo.

Configuración híbrida de Exchange: requiere una relación híbrida completa entre Exchange local con Exchange Online.

Una organización híbrida de Microsoft 365 o Office 365 se configura en configuración híbrida completa mediante el modo de topología híbrida clásica de Exchange y se configura como se especifica en el Asistente para la implementación de Exchange.

Nota:

La autenticación moderna híbrida no se admite con el agente híbrido.

Requiere una organización de Microsoft 365 o Office 365 Enterprise, Empresa o Educación.

Los datos del buzón de correo local se sincronizan en la misma región del centro de datos donde se configura Microsoft 365 o Office 365 organización o en la región del centro de datos definida en PreferredDataLocation de la cuenta. Para obtener más información sobre dónde se encuentran los datos de Microsoft 365 y Office 365, visite el Centro de confianza de Microsoft. Para obtener más información sobre PreferredDataLocation, vea Funcionalidades multigeográficas.

Los nombres de host de direcciones URL externas para Exchange ActiveSync y Detección automática deben publicarse como entidades de servicio para Microsoft Entra ID a través del Asistente para configuración híbrida.

Los espacios de nombres Detección automática y Exchange ActiveSync deben ser accesibles desde Internet y no se pueden incluir en una solución de autenticación previa.

Asegúrese de que la descarga de SSL o TLS no se usa entre el equilibrador de carga y los servidores de Exchange, ya que esta configuración afecta al uso del token de OAuth. Se admite el puente SSL y TLS (terminación y reencripción).

Intune configuración: se admiten las implementaciones de administración conjunta y Intune independientes (no se admiten Movilidad básica y seguridad para Microsoft 365).

Licencias de Microsoft 365 y Office 365:

- Outlook para iOS y Android es gratuito para el uso del consumidor desde la tienda de aplicaciones de iOS y desde Google Play. Sin embargo, los usuarios comerciales requieren una suscripción de Microsoft 365 o Office 365 que incluya las aplicaciones de escritorio de Office: Aplicaciones Microsoft 365 para empresas, Microsoft 365 Empresa Estándar, Aplicaciones Microsoft 365 para empresas, Office 365 Enterprise E3, Office 365 Enterprise E5 o las versiones correspondientes de esos planes de gobierno o educación. Los usuarios comerciales con las siguientes suscripciones pueden usar la aplicación móvil de Outlook en dispositivos con pantallas integradas de 10,1" diagonalmente o menos: Office 365 Enterprise E1, Office 365 F1, Office 365 A1, Microsoft 365 Empresa Básico y si solo tiene un Exchange Online licencia (sin Office). Si solo tiene una licencia de Exchange local (Exchange Server), no tiene licencia para usar la aplicación.

- El uso de características de Exchange Online avanzadas (por ejemplo, Cifrado de servicio con clave de cliente o Funcionalidades multigeográficas) requiere que al usuario local se le asigne la licencia de suscripción de Office 365 o Microsoft 365 aplicable dentro del Centro de Administración de Microsoft 365.

Para obtener más información sobre cómo asignar una licencia, vea Agregar usuarios individualmente o de forma masiva.

Licencias de EMS: cada usuario local debe tener una de las siguientes licencias:

- Intune independiente + Microsoft Entra ID P1 o P2 o Microsoft Entra ID P1 o P2

- Enterprise Mobility + Security E3, Enterprise Mobility + Security E5

Pasos de implementación

La habilitación de la compatibilidad con la autenticación moderna híbrida en su organización requiere cada uno de los pasos siguientes, que se detallan en las secciones siguientes:

- Crear una directiva de acceso condicional

- Creación de una directiva de protección de aplicaciones de Intune

- Habilitación de la autenticación moderna híbrida

Crear una directiva de acceso condicional

Cuando una organización decide estandarizar el acceso de los usuarios a los datos de Exchange, con Outlook para iOS y Android como única aplicación de correo electrónico para los usuarios finales, pueden configurar una directiva de acceso condicional que bloquee otros métodos de acceso móvil. Outlook para iOS y Android se autentica a través del objeto de identidad de Microsoft Entra y, a continuación, se conecta a Exchange Online. Por lo tanto, debe crear directivas de acceso condicional de Microsoft Entra para restringir la conectividad de dispositivos móviles a Exchange Online. Para realizar esta tarea, necesita dos directivas de acceso condicional, con cada directiva destinada a todos los usuarios potenciales. Puede encontrar detalles sobre cómo crear estas directivas en Acceso condicional: Requerir aplicaciones cliente aprobadas o directiva de protección de aplicaciones.

Siga los pasos descritos en Requerir aplicaciones cliente aprobadas o directiva de protección de aplicaciones con dispositivos móviles. Esta directiva permite que Outlook para iOS y Android, pero impide que OAuth y la autenticación básica compatibles Exchange ActiveSync clientes móviles se conecten a Exchange Online.

Nota:

Esta directiva garantiza que los usuarios móviles puedan acceder a todos los puntos de conexión de Office mediante las aplicaciones aplicables.

Siga los pasos descritos en Bloquear Exchange ActiveSync en todos los dispositivos, lo que impide que Exchange ActiveSync clientes que usan la autenticación básica en dispositivos no móviles se conecten a Exchange Online.

Las directivas anteriores usan el control de concesión Requerir directiva de protección de aplicaciones, que garantiza que se aplique una directiva de protección de aplicaciones de Intune a la cuenta asociada en Outlook para iOS y Android antes de conceder acceso. Si el usuario no está asignado a una directiva de protección de aplicaciones de Intune, no tiene licencia para Intune o la aplicación no está incluida en la directiva de protección de aplicaciones de Intune, la directiva impide que el usuario obtenga un token de acceso y obtenga acceso a los datos de mensajería.

Por último, siga Bloquear la autenticación heredada con Microsoft Entra acceso condicional para bloquear la autenticación heredada para otros protocolos de Exchange en dispositivos iOS y Android; esta directiva debe tener como destino solo Microsoft 365 o Office 365 Exchange Online aplicaciones en la nube y plataformas de dispositivos iOS y Android. Este enfoque garantiza que las aplicaciones móviles que usan los protocolos Exchange Web Services, IMAP4 o POP3 con autenticación básica no se puedan conectar a Exchange Online.

Importante

Para aprovechar las directivas de acceso condicional basadas en aplicaciones, la aplicación Microsoft Authenticator debe instalarse en los dispositivos iOS. En el caso de los dispositivos Android, se requiere la aplicación Portal de empresa de Intune. Para obtener más información, consulte Acceso condicional basado en aplicaciones con Intune.

Para impedir que otros clientes de dispositivos móviles (como el cliente de correo nativo incluido en el sistema operativo móvil) se conecten al entorno local (que se autentican mediante la autenticación básica en Active Directory local):

Puede usar las reglas de acceso de dispositivos móviles de Exchange integradas y bloquear la conexión de todos los dispositivos móviles estableciendo el siguiente comando en el Shell de administración de Exchange:

Set-ActiveSyncOrganizationSettings -DefaultAccessLevel Block

Nota:

El comando podría afectar a los usuarios que se conectan a Exchange local con sus dispositivos móviles.

Creación de una directiva de protección de aplicaciones de Intune

Una vez habilitada la autenticación moderna híbrida, todos los usuarios móviles locales pueden usar Outlook para iOS y Android mediante Microsoft 365 o la arquitectura basada en Office 365. Por lo tanto, es importante proteger los datos corporativos con una directiva de protección de aplicaciones Intune.

Cree Intune directivas de protección de aplicaciones para iOS y Android mediante los pasos documentados en Creación y asignación de directivas de protección de aplicaciones. Como mínimo, cada directiva debe cumplir las condiciones siguientes:

Incluyen todas las aplicaciones móviles de Microsoft, como Word, Excel o PowerPoint, ya que esta inclusión garantiza que los usuarios puedan acceder a los datos corporativos y manipularlos dentro de cualquier aplicación de Microsoft de forma segura.

Imitan las características de seguridad que Exchange proporciona para dispositivos móviles, entre las que se incluyen:

- Requerir un PIN para el acceso (que incluye Seleccionar tipo, Longitud del PIN, Permitir PIN simple, Permitir huella digital)

- Cifrado de datos de la aplicación

- Bloqueo de la ejecución de aplicaciones administradas en dispositivos "jailbreak" y rooteados

Se asignan a todos los usuarios. Esta asignación amplia garantiza que todos los usuarios estén protegidos, independientemente de si usan Outlook para iOS y Android.

Además de los requisitos mínimos de directiva anteriores, debe considerar la posibilidad de implementar la configuración de directivas de protección avanzada, como Restringir cortar, copiar y pegar con otras aplicaciones para evitar aún más la pérdida de datos corporativos. Para obtener más información sobre la configuración disponible, consulte Configuración de directivas de protección de aplicaciones Android en Microsoft Intune y configuración de directivas de protección de aplicaciones de iOS.

Importante

Para aplicar directivas de protección de aplicaciones Intune en aplicaciones en dispositivos Android que no están inscritos en Intune, el usuario también debe instalar el Portal de empresa de Intune. Para obtener más información, consulte Configuración de directivas de protección de aplicaciones Android en Microsoft Intune.

Habilitación de la autenticación moderna híbrida

Si no ha habilitado la autenticación moderna híbrida, revise los requisitos previos descritos en Información general sobre la autenticación moderna híbrida y requisitos previos para usarlo con servidores de Exchange y Skype Empresarial locales. Después de completar los requisitos previos, siga los pasos descritos en Configuración de Exchange Server local para usar la autenticación moderna híbrida.

Cree una regla de permiso de acceso a dispositivos locales de Exchange para permitir que Exchange Online se conecten al entorno local mediante el protocolo ActiveSync:

If ((Get-ActiveSyncOrganizationSettings).DefaultAccessLevel -ne "Allow") {New-ActiveSyncDeviceAccessRule -Characteristic DeviceType -QueryString "OutlookService" -AccessLevel Allow}Nota:

La administración de dispositivos a través del Centro de administración de Exchange local no es posible. Intune es necesario para administrar dispositivos móviles.

Cree una regla de acceso a dispositivos locales de Exchange que impida que los usuarios se conecten al entorno local con Outlook para iOS y Android con autenticación básica a través del protocolo Exchange ActiveSync:

New-ActiveSyncDeviceAccessRule -Characteristic DeviceModel -QueryString "Outlook for iOS and Android" -AccessLevel BlockNota:

Una vez creada esta regla, outlook para iOS y Android con los usuarios de autenticación básica se bloquean.

Asegúrese de que el Exchange ActiveSync local maxRequestLength está configurado para que coincida con maxSendSize/MaxReceiveSize de la configuración de transporte:

- Camino:

%ExchangeInstallPath%\FrontEnd\HttpProxy\Sync\web.config - Propiedad:

maxRequestLength - Valor: establecido en el tamaño de KB (10 MB es 10240, por ejemplo)

- Camino:

Características de cliente que no se admiten

Las siguientes características no son compatibles con los buzones locales que usan la autenticación moderna híbrida con Outlook para iOS y Android.

- Sincronización de borradores de carpetas y borradores de mensajes

- Visualización de más de cuatro semanas de correo electrónico mediante el vínculo "Cargar más mensajes" en la parte inferior de la lista de mensajes

- Acceso a calendarios compartidos y delegación del acceso al calendario

- Acceso a datos de buzón de correo compartido y delegado

- Cortana Time to Leave / Travel Time

- Ubicaciones de reuniones enriquecidas

- Administración de tareas con Tareas pendientes de Microsoft

- Complementos

- Calendarios de interés

- Reproducir mis correos electrónicos

- Etiquetado de confidencialidad

- S/MIME

- Programar envío

Las siguientes características solo se admiten cuando la infraestructura local usa Exchange Server 2016 y versiones posteriores:

- Datos adjuntos del calendario

Preguntas más frecuentes sobre Connection Flow

P: Mi organización tiene una directiva de seguridad que requiere que las conexiones entrantes de Internet estén restringidas a direcciones IP o FQDN aprobados. ¿Es posible esa configuración con esta arquitectura?

R: Microsoft recomienda que los puntos de conexión locales para los protocolos Detección automática y ActiveSync se abran y sean accesibles desde Internet sin restricciones. En determinadas situaciones que podrían no ser posibles. Por ejemplo, si se encuentra en un período de coexistencia con otra solución de administración unificada de puntos de conexión (UEM) de terceros, es posible que quiera aplicar restricciones al protocolo ActiveSync para evitar que los usuarios omitan la solución UEM mientras migra a Intune y Outlook para iOS y Android. Si debe aplicar restricciones en el firewall local o en los dispositivos perimetrales de puerta de enlace, Microsoft recomienda filtrar en función de los puntos de conexión de FQDN. Si no se pueden usar puntos de conexión FQDN, filtre por las direcciones IP. Asegúrese de que se incluyen las siguientes subredes IP y FQDN en la lista de permitidos:

Todos los FQDN de Exchange Online y los intervalos de subred ip tal y como se definen en Más puntos de conexión no incluidos en el servicio web dirección IP y dirección IP de Microsoft 365 o Office 365.

Los FQDN de detección automática y los intervalos de subredes IP definidos en Puntos de conexión adicionales no incluidos en el servicio web dirección IP y dirección IP de Microsoft 365 o Office 365. Estas subredes IP y FQDN son necesarias porque el servicio Detección automática establece conexiones con la infraestructura local.

Todos los FQDN de aplicaciones móviles de Outlook para iOS y Android y Office definidos en Microsoft 365 y Office 365 direcciones URL e intervalos de direcciones IP.

P: Mi organización usa actualmente una solución UEM de terceros para controlar la conectividad de dispositivos móviles. Exponer el espacio de nombres Exchange ActiveSync en Internet introduce una manera de que los usuarios omitan la solución UEM de terceros durante el período de coexistencia. ¿Cómo puedo evitar esta situación?

R: Hay tres posibles soluciones para resolver este problema:

- Implemente reglas de acceso de dispositivos móviles de Exchange para controlar qué dispositivos están aprobados para conectarse.

- Algunas soluciones de UEM de terceros se integran con las reglas de acceso a dispositivos móviles de Exchange, lo que bloquea el acceso no aprobado y agrega dispositivos aprobados en la propiedad ActiveSyncAllowedDeviceIDs del usuario.

- Implemente restricciones de IP en el espacio de nombres Exchange ActiveSync.

P: ¿Puedo usar Azure ExpressRoute para administrar el tráfico entre Microsoft Cloud y mi entorno local?

R: La conectividad a la nube de Microsoft requiere conectividad a Internet. Microsoft recomienda exponer la Detección automática y Exchange ActiveSync directamente a Internet; para obtener más información, consulte Microsoft 365 y Office 365 Principios de conectividad de red. Sin embargo, Azure ExpressRoute es compatible con escenarios híbridos de Exchange. Para obtener más información, consulte Azure ExpressRoute para Microsoft 365 y Office 365.

Con ExpressRoute, no hay espacio ip privado para las conexiones ExpressRoute ni puede haber resolución DNS "privada". Cualquier punto de conexión que la empresa quiera usar a través de ExpressRoute debe resolverse en DNS público. Si ese punto de conexión se resuelve en una dirección IP contenida en los prefijos anunciados asociados al circuito ExpressRoute (la empresa debe configurar esos prefijos en el Azure Portal al habilitar el emparejamiento de Microsoft en la conexión de ExpressRoute), la conexión saliente de Exchange Online al entorno local se enruta a través del circuito ExpressRoute. La empresa debe asegurarse de que el tráfico devuelto asociado a estas conexiones pasa por el circuito ExpressRoute (evitando el enrutamiento asimétrico).

Importante

Dado que Outlook para Android, iOS y Mac no pueden admitir Azure ExpressRoute (y los clientes de correo nativos móviles también), no se recomienda usar Azure ExpressRoute si tiene previsto acceder a su correo electrónico en un dispositivo móvil o Mac. Esto se debe a que no puede haber superposiciones del espacio ip público anunciado a Microsoft en el circuito ExpressRoute y el espacio de IP pública anunciado en los circuitos de Internet.

P: Dado que solo cuatro semanas de datos de mensajes se sincronizan con Exchange Online, ¿significa esto que las consultas de búsqueda ejecutadas en Outlook para iOS y Android no pueden devolver información más allá de los datos disponibles en el dispositivo local?

R: Cuando se realiza una consulta de búsqueda en Outlook para iOS y Android, los elementos que coinciden con la consulta de búsqueda se devuelven si se encuentran en el dispositivo. Además, la consulta de búsqueda se pasa a Exchange local a través de Exchange Online. Exchange local ejecuta la consulta de búsqueda en el buzón local y devuelve los resultados a Exchange Online, lo que retransmite los resultados al cliente. Los resultados de la consulta local se almacenan en Exchange Online durante un día antes de eliminarse.

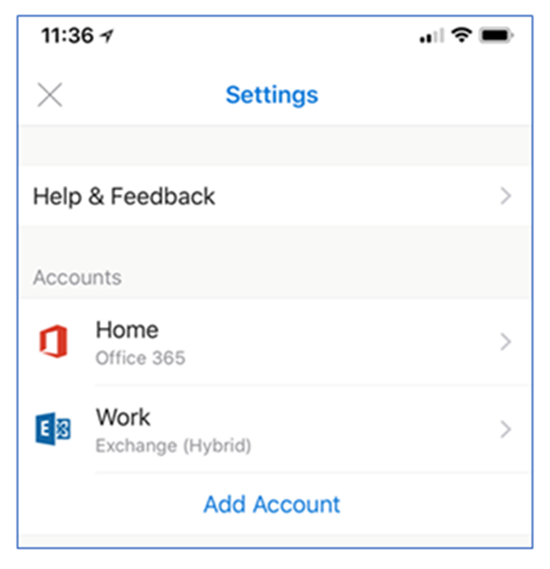

P: Cómo saber que la cuenta de correo electrónico se ha agregado correctamente en Outlook para iOS y Android?

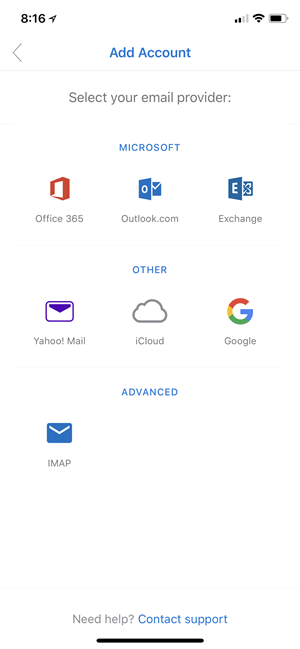

R: Los buzones locales que se agregan a través de la autenticación moderna híbrida se etiquetan como Exchange (híbrido) en la configuración de la cuenta en Outlook para iOS y Android, de forma similar al ejemplo siguiente:

Preguntas más frecuentes sobre la autenticación

P: ¿Qué configuraciones de identidad se admiten con la autenticación moderna híbrida y Outlook para iOS y Android?

R: Las siguientes configuraciones de identidad con Microsoft Entra ID son compatibles con la autenticación moderna híbrida:

- Identidad federada con cualquier proveedor de identidades local compatible con Microsoft Entra ID

- Sincronización de hash de contraseña a través de Microsoft Entra Connect

- Autenticación de paso a través mediante Microsoft Entra Connect

P: ¿Qué mecanismo de autenticación se usa para Outlook para iOS y Android? ¿Las credenciales se almacenan en Microsoft 365 o Office 365?

R: Consulte Configuración de la cuenta con autenticación moderna en Exchange Online.

P: ¿Outlook para iOS y Android y otras aplicaciones móviles de Microsoft Office admiten el inicio de sesión único?

R: Consulte Configuración de la cuenta con autenticación moderna en Exchange Online.

P: ¿Cuál es la duración de los tokens generados y usados por la Biblioteca de autenticación de Active Directory (ADAL) en Outlook para iOS y Android?

R: Consulte Configuración de la cuenta con autenticación moderna en Exchange Online.

P: ¿Qué ocurre con el token de acceso cuando se cambia la contraseña de un usuario?

R: Consulte Configuración de la cuenta con autenticación moderna en Exchange Online.

P: ¿Hay alguna manera de que un usuario omita la detección automática al agregar su cuenta a Outlook para iOS y Android?

R: Sí, un usuario puede omitir la detección automática en cualquier momento y configurar manualmente la conexión mediante la autenticación básica a través del protocolo de Exchange ActiveSync. Para asegurarse de que el usuario no establece una conexión con el entorno local a través de un mecanismo que no admite Microsoft Entra acceso condicional ni Intune directivas de protección de aplicaciones, el administrador de Exchange local debe configurar una regla de acceso de dispositivo de Exchange que bloquee la conexión de ActiveSync. Para realizar esta tarea, escriba el siguiente comando en el Shell de administración de Exchange:

New-ActiveSyncDeviceAccessRule -Characteristic DeviceModel -QueryString "Outlook for iOS and Android" -AccessLevel Block

P: ¿Qué ocurre cuando una organización pasa de la autenticación básica con Outlook para iOS y Android a la autenticación moderna híbrida?

R: Una vez que una organización habilita la autenticación moderna híbrida siguiendo los pasos de implementación anteriores, los usuarios finales deben eliminar su perfil de cuenta existente en Outlook para iOS y Android, ya que el perfil usa la autenticación básica. A continuación, los usuarios finales pueden crear un nuevo perfil que use la autenticación híbrida moderna.

Solución de problemas

En esta sección se describen los problemas o errores más comunes con los buzones locales mediante la autenticación moderna híbrida con Outlook para iOS y Android.

Detección automática y ActiveSync

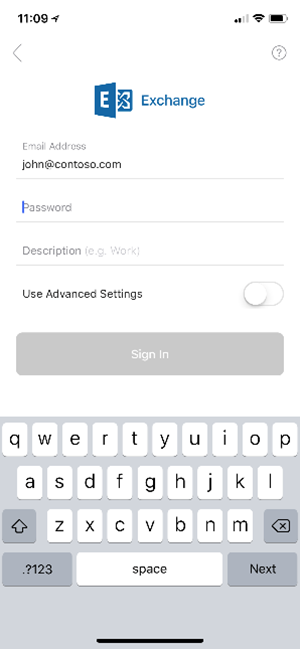

Durante la creación del perfil, al usuario se le debe presentar un cuadro de diálogo autenticación moderna similar al de la captura de pantalla siguiente:

Si, en su lugar, al usuario se le presenta uno de los diálogos siguientes, hay un problema con los puntos de conexión locales de Detección automática o ActiveSync.

Este es un ejemplo de un usuario que se presenta con la experiencia de autenticación básica heredada Exchange ActiveSync:

Este es un ejemplo de lo que ven los usuarios cuando La detección automática no puede detectar la configuración de los buzones locales de los usuarios.

En cualquier escenario, compruebe que el entorno local está configurado correctamente. Para realizar esta tarea: desde la Galería de TechNet, descargue y ejecute el script para validar la configuración de autenticación moderna híbrida para Outlook para iOS y Android.

Al revisar la salida del script, debería ver la siguiente salida de Detección automática:

{

"Protocol": "activesync",

"Url": "https://mail.contoso.com/Microsoft-Server-ActiveSync"

}

El punto de conexión de ActiveSync local debe devolver la siguiente respuesta, donde el encabezado WWW-Authenticate incluye un authorization_uri:

Content-Length →0

Date →Mon, 29 Jan 2018 19:51:46 GMT

Server →Microsoft-IIS/10.0 Microsoft-HTTPAPI/2.0

WWW-Authenticate →Bearer client_id="00000002-0000-0ff1-ce00-000000000000", trusted_issuers="00000001-0000-0000-c000-000000000000@5de110f8-2e0f-4d45-891d-bcf2218e253d,00000004-0000-0ff1-ce00-000000000000@contoso.com", token_types="app_asserted_user_v1 service_asserted_app_v1", authorization_uri="https://login.windows.net/common/oauth2/authorize"

Www-Authenticate →Basic realm="mail.contoso.com"

X-Powered-By →ASP.NET

request-id →5ca2c827-5147-474c-8457-63c4e5099c6e

Si las respuestas de Detección automática o ActiveSync no son similares a los ejemplos anteriores, puede investigar las siguientes causas para que sean las posibles:

Si no se puede alcanzar el punto de conexión de detección automática, es probable que haya un problema de configuración de firewall o equilibrador de carga (por ejemplo, se configuran restricciones de IP y los intervalos IP necesarios no están presentes). Además, puede haber un dispositivo delante de Exchange que requiera autenticación previa para acceder al punto de conexión de Detección automática.

Si el punto de conexión de Detección automática no devuelve la dirección URL correcta, hay un problema de configuración con el valor ExternalURL del directorio virtual ActiveSync.

Si no se puede alcanzar el punto de conexión de ActiveSync, hay un problema de configuración del firewall o del equilibrador de carga. De nuevo, un ejemplo son las restricciones de IP configuradas y los intervalos IP necesarios no están presentes. Además, puede haber un dispositivo delante de Exchange que requiera autenticación previa para acceder al punto de conexión de ActiveSync.

Si el punto de conexión de ActiveSync no contiene un valor de authorization_uri, compruebe que el servidor de autenticación de EvoSTS está configurado como el punto de conexión predeterminado mediante el Shell de administración de Exchange:

Get-AuthServer EvoSts | Format-List IsDefaultAuthorizationEndpointSi el punto de conexión de ActiveSync no contiene un encabezado WWW-Authenticate, es posible que un dispositivo delante de Exchange responda a la consulta.

Problemas de sincronización de cliente

Hay algunos escenarios que pueden dar lugar a que los datos estén obsoletos en Outlook para iOS y Android. Normalmente, esta condición de datos se debe a un problema con el segundo token de acceso (el token usado por MRS en Exchange Online para sincronizar los datos con el entorno local). Las dos razones más comunes para este problema son:

- Descarga de SSL/TLS local.

- Problemas de metadatos de certificado de EvoSTS.

Con la descarga de SSL/TLS, se emiten tokens para un uri específico y ese valor incluye el valor del protocolo ("https://"). Cuando el equilibrador de carga descarga SSL/TLS, la solicitud recibida por Exchange llega a través de HTTP, lo que da lugar a una falta de coincidencia de notificaciones debido a que el valor del protocolo se http://. En el ejemplo siguiente se muestra un encabezado de respuesta de un seguimiento de Fiddler:

Content-Length →0

Date →Mon, 29 Jan 2018 19:51:46 GMT

Server →Microsoft-IIS/10.0 Microsoft-HTTPAPI/2.0

WWW-Authenticate →Bearer client_id="00000002-0000-0ff1-ce00-000000000000", trusted_issuers="00000001-0000-0000-c000-000000000000@00c118a9-2de9-41d3-b39a-81648a7a5e4d", authorization_uri="https://login.windows.net/common/oauth2/authorize", error="invalid_token"

WWW-Authenticate →Basic realm="mail.contoso.com"

X-Powered-By →ASP.NET

request-id →2323088f-8838-4f97-a88d-559bfcf92866

x-ms-diagnostics →2000003;reason="The hostname component of the audience claim value is invalid. Expected 'https://mail.contoso.com'. Actual 'http://mail.contoso.com'.";error_category="invalid_resource"

Como se especificó anteriormente en la sección Requisitos técnicos y de licencias, la descarga de SSL/TLS no se admite para flujos de OAuth.

En el caso de los metadatos de certificado de EvoSTS, los metadatos de certificado utilizados por EvoSTS se actualizan ocasionalmente en Microsoft 365 o Office 365. El buzón de arbitraje local de Exchange que tiene la capacidad de organización "OrganizationCapabilityManagement" es responsable de detectar los cambios y de actualizar los metadatos correspondientes en el entorno local; este proceso se ejecuta cada ocho horas.

Los administradores de Exchange pueden encontrar este buzón ejecutando el siguiente cmdlet mediante el Shell de administración de Exchange:

$x=Get-mailbox -arbitration | ? {$_.PersistedCapabilities -like "OrganizationCapabilityManagement"};Get-MailboxDatabaseCopyStatus $x.database.name

En el servidor que hospeda la base de datos para el buzón de arbitraje OrganizationCapabilityManagement, revise los registros de eventos de la aplicación para los eventos con un origen de MSExchange AuthAdmin. Los eventos deben indicarle si Exchange puede actualizar los metadatos. Si los metadatos están obsoletos, puede actualizarlos manualmente con este cmdlet:

Set-AuthServer EvoSts -RefreshAuthMetadata

También puede crear una tarea programada que ejecute el comando anterior cada 24 horas.

estadísticas de Exchange Online

Puede usar los siguientes cmdlets de Exchange Online para ver información estadística de cada buzón local sincronizado.

En primer lugar, obtenga la ubicación del buzón local sincronizado en el inquilino, especificando la identidad del buzón local (por ejemplo,

jane@contoso.com).$m = Get-MailboxLocation <identity>Para ver las estadísticas relacionadas con el buzón de correo, use

Get-MailboxStatistics $m.idPara ver las estadísticas de dispositivos móviles (como ver cuándo Outlook para iOS y Android se sincronizaron por última vez con Exchange Online), use

Get-MobileDeviceStatistics -Mailbox $m.id

Para obtener más información, vea Get-MailboxStatistics y Get-MobileDeviceStatistics.

Otros problemas

Hay otros problemas que podrían impedir que la autenticación moderna híbrida funcione correctamente. Para obtener más información, consulte la sección de solución de problemas en Anuncio de la autenticación moderna híbrida para Exchange local.