Configurar y administrar la autenticación de Microsoft Entra con Azure SQL

Se aplica a: Azure SQL Database

Azure SQL Managed Instance

Azure Synapse Analytics

En este artículo se muestra cómo usar Microsoft Entra ID para la autenticación con Azure SQL Database, Azure SQL Managed Instance y Azure Synapse Analytics.

Nota:

Microsoft Entra ID era conocido anteriormente como Azure Active Directory (Azure AD).

Como alternativa, también puede configurar la autenticación de Microsoft Entra para SQL Server en Azure Virtual Machines.

Requisitos previos

Para usar la autenticación de Microsoft Entra con el recurso de Azure SQL, necesita los siguientes requisitos previos:

- Un inquilino de Microsoft Entra rellenado con usuarios y grupos.

- Un recurso de Azure SQL existente, como Azure SQL Database o Azure SQL Managed Instance.

Creación y rellenado de un inquilino de Microsoft Entra

A fin de poder configurar la autenticación de Microsoft Entra para el recurso de Azure SQL, debe crear un inquilino de Microsoft Entra y rellenarlo con usuarios y grupos. Los inquilinos de Microsoft Entra se pueden administrar completamente en Azure o usarse para la federación de una instancia de Active Directory Domain Services local.

Para más información, vea:

- ¿Qué es Microsoft Entra ID?

- Más información sobre la Integración de las identidades locales con Microsoft Entra ID

- Adición del nombre de dominio a Microsoft Entra ID

- ¿Qué es la federación con el identificador de Microsoft Entra ID?

- Sincronización de directorios con Microsoft Entra ID

- Administración de Microsoft Entra ID mediante Windows PowerShell

- La identidad híbrida requería puertos y protocolos

Configuración de un administrador de Microsoft Entra

Para usar la autenticación de Microsoft Entra con el recurso, debe tener configurado el administrador de Microsoft Entra. Aunque conceptualmente los pasos son los mismos para Azure SQL Database, Azure Synapse Analytics y Azure SQL Managed Instance, en esta sección se describen detalladamente las distintas API y experiencias del portal para hacerlo por producto.

El administrador de Microsoft Entra también se puede configurar cuando se crea el recurso de Azure SQL. Si ya hay configurado un administrador de Microsoft Entra, omita esta sección.

Azure SQL Database y Azure Synapse Analytics

Al configurar el administrador de Microsoft Entra, se habilita la autenticación de Microsoft Entra para el servidor lógico para Azure SQL Database y Azure Synapse Analytics. Puede configurar un administrador de Microsoft Entra para el servidor mediante Azure Portal, PowerShell, la CLI de Azure o las API REST.

En Azure Portal, puede encontrar el nombre del servidor lógico.

- En el campo nombre del servidor de la página Información general de Azure SQL Database.

- En el campo Nombre del servidor de la página Información general del grupo de SQL dedicado independiente en Azure Synapse Analytics.

- En el punto de conexión de SQL correspondiente en la página Información general del área de trabajo de Azure Synapse Analytics.

Para configurar el administrador de Microsoft Entra para el servidor lógico en Azure Portal, siga estos pasos:

En el panel Directorios y suscripciones de Azure Portal, elija el directorio que contiene el recurso de Azure SQL como Directorio actual.

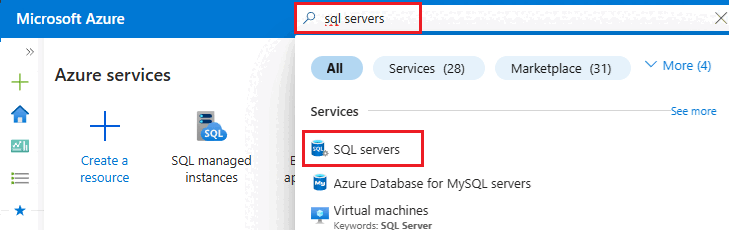

Busque servidores SQL Server y, después, seleccione el servidor lógico del recurso de base de datos para abrir el panel SQL Server.

En el panel SQL Server del servidor lógico, seleccione Microsoft Entra ID en Configuración para abrir el panel Microsoft Entra ID.

En el panel Microsoft Entra ID, seleccione Establecer administrador para abrir el panel de Microsoft Entra ID.

El panel Microsoft Entra ID muestra todos los usuarios, grupos y aplicaciones del directorio actual y le permite buscar por nombre, alias o identificador. Busque su identidad deseada para el administrador de Microsoft Entra, selecciónela y haga clic en Seleccionar para cerrar el panel.

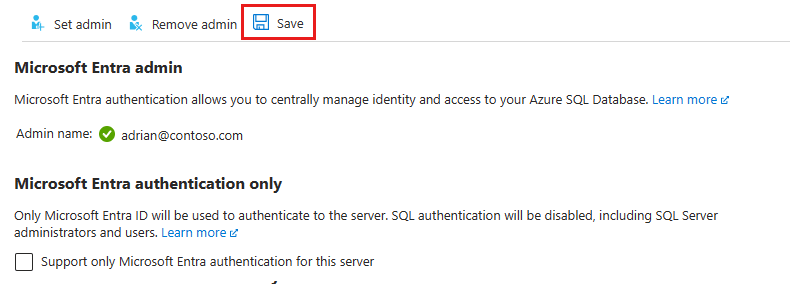

En la parte superior de la página Microsoft Entra ID del servidor lógico, seleccione Guardar.

Elid. de objeto se muestra junto al nombre del administrador para los usuarios y grupos de Microsoft Entra. En el caso de las aplicaciones (entidades de servicio), se muestra el identificador de la aplicación.

El proceso de cambio del administrador puede tardar varios minutos. El nuevo administrador aparece en el campo Administrador de Microsoft Entra.

Para eliminar el administrador, en la parte superior de la página Microsoft Entra ID, seleccione Quitar administrador y, después, Guardar. Al eliminar el administrador de Microsoft Entra, se deshabilita la autenticación de Microsoft Entra para el servidor lógico.

Nota:

El administrador de Microsoft Entra se almacena en la base de datos del servidor master como usuario (entidad de seguridad de base de datos). Dado que los nombres principales de la base de datos deben ser únicos, el nombre para mostrar del administrador no puede ser el mismo que el nombre de ningún usuario de la base de datos del master servidor. Si ya existe un usuario con el nombre, se produce un error en la configuración del administrador de Microsoft Entra y se revierte, lo que indica que el nombre ya está en uso.

Instancia administrada de Azure SQL

Al configurar el administrador de Microsoft Entra, se habilita la autenticación de Microsoft Entra para Azure SQL Managed Instance. Puede configurar un administrador de Microsoft Entra para la instancia de SQL Managed Instance mediante Azure Portal, PowerShell, la CLI de Azure o las API REST.

Para conceder a la instancia de SQL Managed Instance permisos de lectura de Microsoft Entra ID mediante Azure Portal, inicie sesión como administrador global o Administrador de roles con privilegios y siga estos pasos:

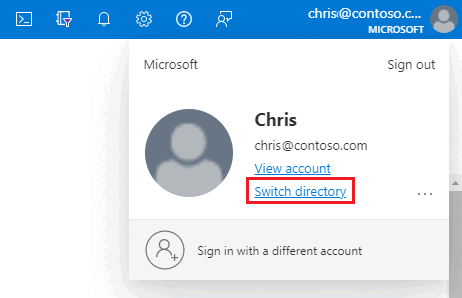

En Azure Portal, en la esquina superior derecha, seleccione su cuenta y, después, elija Cambiar directorios para confirmar qué directorio es actualmente su directorio actual. Cambie de directorio si fuera necesario.

En el panel Directorios y suscripciones de Azure Portal, elija el directorio que contiene la instancia administrada como Directorio actual.

Busque instancias SQL Managed Instance y, después, seleccione la instancia administrada para abrir el panel Instancia de SQL Managed Instance. Después, seleccione Microsoft Entra ID en Configuración para abrir el panel Microsoft Entra ID para la instancia.

En el panel Administrador de Microsoft Entra, seleccione Establecer administrador en la barra de navegación para abrir el panel de Microsoft Entra ID.

En el panel de Microsoft Entra ID, busque un usuario, active la casilla situada junto al usuario o grupo para que sea administrador y, a continuación, presione Seleccionar para cerrar el panel y volver a la página de administración de Microsoft Entra para la instancia administrada.

En el panel de Microsoft Entra se muestran todos los miembros y grupos del directorio actual. No se pueden seleccionar los usuarios o grupos que aparecen atenuados porque no se admiten como administradores de Microsoft Entra. Seleccione la identidad que quiere asignar como administrador.

En la barra de navegación de la página de administración de Microsoft Entra para la instancia administrada, seleccione Guardar para confirmar el administrador de Microsoft Entra.

Una vez completada la operación de cambio de administrador, el nuevo administrador aparece en el campo Administrador de Microsoft Entra.

Elid. de objeto se muestra junto al nombre del administrador para los usuarios y grupos de Microsoft Entra. En el caso de las aplicaciones (entidades de servicio), se muestra el identificador de la aplicación.

Sugerencia

Para eliminar el administrador, en la parte superior de la página Microsoft Entra ID, seleccione Quitar administrador y, después, Guardar.

Asignación de permisos de Microsoft Graph

SQL Managed Instance necesita permisos para leer en Microsoft Entra ID para escenarios como la autenticación de usuarios que se conectan mediante la pertenencia a grupos de seguridad y la creación de nuevos usuarios. Para que la autenticación de Microsoft Entra funcione, debe asignar a la identidad de instancia administrada el rol Lectores de directorio. Para ello, puede usar Azure Portal o PowerShell.

Para algunas operaciones, Azure SQL Database y Azure Synapse Analytics también requieren permisos a fin de consultar Microsoft Graph, que se explica en Permisos de Microsoft Graph. Azure SQL Database y Azure Synapse Analytics admiten permisos de Graph específicos para estos escenarios, mientras que SQL Managed Instance requiere el rol Lectores de directorio. Los permisos específicos y su asignación se describen en detalle en Habilitación de entidades de servicio para crear usuarios de Microsoft Entra.

Rol Lectores de directorio

La página Microsoft Entra ID para SQL Managed Instance en Azure Portal muestra un banner práctico cuando la instancia no tiene asignados los permisos Lectores de directorio.

Seleccione el banner situado en la parte superior de la página Microsoft Entra ID y conceda permiso a la identidad administrada asignada por el usuario o el sistema que representa la instancia. Esta operación solo la puede realizar un Administrador global o un Administrador de roles con privilegios en su inquilino.

Cuando la operación se realiza correctamente, se muestra una notificación Correcto en la esquina superior derecha:

El administrador de Microsoft Entra ahora se puede usar para crear entidades de seguridad (inicios de sesión) y entidades de seguridad de base de datos (usuarios) de Microsoft Entra. Para más información, consulte Integración de Microsoft Entra con Azure SQL Managed Instance.

Creación de entidades de seguridad de Microsoft Entra en SQL

Para conectarse a una base de datos en SQL Database o Azure Synapse Analytics con la autenticación de Microsoft Entra, debe configurarse una entidad de seguridad en la base de datos para esa identidad con al menos el permiso CONNECT.

Permisos de usuario de base de datos

Cuando se crea un usuario de base de datos, recibe el permiso CONNECT para la base de datos de manera predeterminada. Un usuario de base de datos también hereda los permisos en dos circunstancias:

- Si el usuario es miembro de un grupo de Microsoft Entra que también tiene permisos asignados en el servidor.

- Si el usuario se crea a partir de un inicio de sesión, hereda los permisos asignados por el servidor del inicio de sesión aplicable en la base de datos.

La administración de permisos para entidades de seguridad de servidor y base de datos funciona igual, independientemente del tipo de entidad de seguridad (Microsoft Entra ID, autenticación de SQL, etc.). Se recomienda conceder permisos a los roles de base de datos en lugar de conceder permisos directamente a los usuarios. Después, los usuarios se pueden agregar a roles con los permisos adecuados. Esto simplifica la administración de permisos a largo plazo y reduce la probabilidad de que una identidad conserve el acceso pasado cuando sea adecuado.

Para más información, vea:

- Ejemplos y permisos del motor de base de datos

- Blog: Aspectos básicos sobre permisos del motor de base de datos

- Administración de roles de bases de datos e inicios de sesión especiales en Azure SQL Database

Usuarios de bases de datos independientes

Un usuario de base de datos independiente es un tipo de usuario SQL que no está conectado a un inicio de sesión en la base de datos master. Para crear un usuario de base de datos independiente de Microsoft Entra, conéctese a la base de datos con una identidad de Microsoft Entra que tenga al menos el permiso ALTER ANY USER. En el siguiente ejemplo de T-SQL se crea una entidad de seguridad de base de datos Microsoft_Entra_principal_name a partir de Microsoft Entra ID.

CREATE USER [<Microsoft_Entra_principal_name>] FROM EXTERNAL PROVIDER;

A fin de crear un usuario de base de datos independiente para un grupo de Microsoft Entra, escriba el nombre para mostrar del grupo:

CREATE USER [ICU Nurses] FROM EXTERNAL PROVIDER;

A fin de crear un usuario de base de datos independiente para una identidad administrada o una entidad de servicio, escriba el nombre para mostrar de la identidad:

CREATE USER [appName] FROM EXTERNAL PROVIDER;

A fin de crear un usuario de base de datos independiente para un usuario de Microsoft Entra, escriba el nombre principal de usuario de la identidad:

CREATE USER [adrian@contoso.com] FROM EXTERNAL PROVIDER;

Usuarios basados en inicio de sesión

Nota:

Las entidades de seguridad del servidor (inicios de sesión) de Microsoft Entra están actualmente en versión preliminar pública para Azure SQL Database y Azure Synapse Analytics. Los inicios de sesión de Microsoft Entra están disponibles con carácter general para Azure SQL Managed Instance y SQL Server 2022.

Se admiten entidades de seguridad de servidor (o inicios de sesión) de Microsoft Entra, lo que significa que los usuarios de bases de datos independientes no son necesarios. Las entidades de seguridad de base de datos (usuarios) se pueden crear en función de una entidad de seguridad de servidor, lo que significa que los usuarios de Microsoft Entra pueden heredar permisos asignados de nivel de servidor de un inicio de sesión.

CREATE USER [appName] FROM LOGIN [appName];

Para obtener más información, consulte Información general sobre SQL Managed Instance. Para conocer la sintaxis de creación de entidades de seguridad (inicios de sesión) de un servidor de Microsoft Entra, consulte CREATE LOGIN.

Usuarios externos

No puede crear directamente un usuario de base de datos para una administración de identidades en un inquilino de Microsoft Entra diferente al asociado a la suscripción de Azure. Sin embargo, los usuarios de otros directorios se pueden importar al directorio asociado como usuarios externos. Se pueden usar para crear usuarios de base de datos independientes que puedan acceder a la base de datos. Los usuarios externos también pueden obtener acceso a través de la pertenencia a grupos de Microsoft Entra.

Ejemplos: para crear un usuario de base de datos independiente que represente un usuario de dominio administrado o federado de Microsoft Entra:

CREATE USER [alice@fabrikam.com] FROM EXTERNAL PROVIDER;

Una cuenta de usuario de dominio federado que se importa en un dominio administrado como un usuario externo debe usar la identidad del dominio administrado.

Consideraciones de nomenclatura

No se admiten caracteres especiales, como los dos puntos (:) o la «y» comercial (&), en los nombres de usuario de las instrucciones CREATE LOGIN y CREATE USER de T-SQL.

Microsoft Entra ID y Azure SQL divergen en su diseño de administración de usuarios de una manera clave: Microsoft Entra ID permite duplicar los nombres para mostrar dentro de un inquilino, mientras que Azure SQL requiere que todas las entidades de seguridad de servidor de un servidor o instancia y todas las entidades de seguridad de base de datos de una base de datos tengan un nombre único. Dado que Azure SQL usa directamente el nombre para mostrar de Microsoft Entra de la identidad al crear entidades de seguridad, esto puede producir errores al crear usuarios. Para resolver este problema, Azure SQL ha publicado la mejora WITH OBJECT_ID que se encuentra actualmente en versión preliminar, lo que permite a los usuarios especificar el id. de objeto de Microsoft Entra de la identidad que se va a agregar al servidor o a la instancia.

Permisos de Microsoft Graph

El comando CREATE USER ... FROM EXTERNAL PROVIDER requiere acceso de Azure SQL a Microsoft Entra ID ("proveedor externo") en nombre del usuario que ha iniciado sesión. A veces, surgen circunstancias que hacen que Microsoft Entra ID devuelva una excepción a Azure SQL.

- Es posible que encuentres el error 33134 de SQL, que contiene el mensaje de error específico del identificador de Microsoft Entra ID. El error suele indicar que se deniega el acceso, que el usuario debe inscribirse en MFA para acceder al recurso, o que el acceso entre las aplicaciones propias debe controlarse con autorización previa. En los dos primeros casos, el problema se debe normalmente a las directivas de acceso condicional que se establecen en el inquilino de Microsoft Entra del usuario: impiden que el usuario acceda al proveedor externo. Al actualizar las directivas de acceso condicional para permitir el acceso a la aplicación "00000003-0000-0000-c000-000000000000" (el identificador de aplicación de Microsoft Graph API) se debería resolver el problema. Si el error indica que el acceso entre las aplicaciones propias debe controlarse con autorización previa, el problema se debe a que el usuario ha iniciado sesión como entidad de servicio. El comando debe ejecutarse correctamente si lo ejecuta un usuario.

- Si recibe la notificación Tiempo de espera de conexión agotado, es posible que deba establecer el parámetro

TransparentNetworkIPResolutionde la cadena de conexión en False. Para más información, consulte Connection timeout issue with .NET Framework 4.6.1 – TransparentNetworkIPResolution (Problema de tiempo de espera de conexión agotado con .NET Framework 4.6.1: TransparentNetworkIPResolution).

Para más información sobre la creación de usuarios de bases de datos independientes basados en identidades de Microsoft Entra, vea CREATE USER.

Configuración de la autenticación multifactor

Para mejorar la seguridad en el recurso de Azure SQL, considere la posibilidad de configurar la autenticación multifactor (MFA), que pide al usuario que use un segundo método alternativo para autenticarse en la base de datos, como una llamada telefónica o una aplicación autenticadora.

Para usar la autenticación multifactor con el recurso de Azure SQL, habilite primero la autenticación multifactor y, después, use una directiva de acceso condicional a fin de aplicar MFA para el recurso de Azure SQL.

Conexión con Microsoft Entra

Una vez configurada la autenticación de Microsoft Entra, puede usarla para conectarse al recurso de SQL con herramientas de Microsoft, como SQL Server Management Studio y SQL Server Data Tools, y configurar aplicaciones cliente para conectarse mediante identidades de Microsoft Entra.

Solución de problemas de autenticación de Microsoft Entra

Para obtener instrucciones sobre cómo solucionar problemas, consulte Blog: Solución de problemas relacionados con la autenticación de Microsoft Entra con Azure SQL Database y Azure Synapse.

Contenido relacionado

- Autorización del acceso de base de datos a SQL Database, Instancia administrada de SQL y Azure Synapse Analytics

- Principals

- Roles de base de datos

- Reglas de firewall de Azure SQL Database y Azure Synapse

- Creación de usuarios invitados de Microsoft Entra y establecimiento como administrador de Microsoft Entra

- Tutorial: Creación de usuarios de Microsoft Entra con aplicaciones de Microsoft Entra