Acceso condicional

Se aplica a: Azure SQL Database

Azure SQL Managed Instance

Azure Synapse Analytics

En este artículo se explica cómo configurar una directiva de acceso condicional para Azure SQL Database, Azure SQL Managed Instance y Azure Synapse Analytics en un inquilino.

El acceso condicional de Microsoft Entra permite a las organizaciones crear decisiones de directiva en el nivel de inquilino para el acceso a los recursos. Por ejemplo, en este artículo se usa una directiva de acceso condicional para requerir la autenticación multifactor para el acceso de usuario a cualquier recurso de Azure SQL o Azure Synapse Analytics en un inquilino.

Requisitos previos

- El acceso condicional completo requiere, como mínimo, un inquilino de Microsoft Entra ID P1 en la misma suscripción que la base de datos o la instancia. Solo la autenticación multifactor limitada está disponible con un inquilino gratuito de Microsoft Entra ID: no se admite el acceso condicional.

- Azure SQL Database, Azure SQL Managed Instance o el grupo de SQL dedicado en Azure Synapse deben estar configurados para admitir la autenticación de Microsoft Entra. Para ver los pasos concretos, consulte Configuración y administración de la autenticación de Microsoft Entra.

Nota:

Las directivas de acceso condicional solo se aplican a los usuarios y no a las conexiones mediante programación, como las entidades de servicio y las identidades administradas.

Configurar el acceso condicional

Puede configurar una directiva de acceso condicional mediante Azure Portal.

Nota:

Al configurar el acceso condicional para Azure SQL Managed Instance o Azure Synapse Analytics, el recurso de destino de la aplicación en la nube es Azure SQL Database, que es la aplicación de Microsoft que se crea automáticamente en cualquier inquilino de Microsoft Entra con recursos de Azure SQL o Azure Synapse Analytics.

Para configurar la directiva de acceso condicional, siga estos pasos:

Inicie sesión en Azure Portal, busque

Enterprise Applicationsy seleccione Aplicaciones empresariales:

Seleccione Todas las aplicaciones en Administrar en la página Aplicaciones empresariales, actualice el filtro existente a

Application type == Microsoft Applicationsy busque Azure SQL Database, incluso si va a configurar una directiva para Azure SQL Managed Instance o Azure Synapse Analytics:

La aplicación de primera entidad Azure SQL Database se registra en un inquilino cuando se crea la primera instancia de Azure SQL o Azure Synapse Analytics. Si no ve Azure SQL Database, compruebe que uno de esos recursos está implementado en el inquilino.

Seleccione la aplicación de Azure SQL Database para ir a la página Información general de la aplicación empresarial de Azure SQL Database.

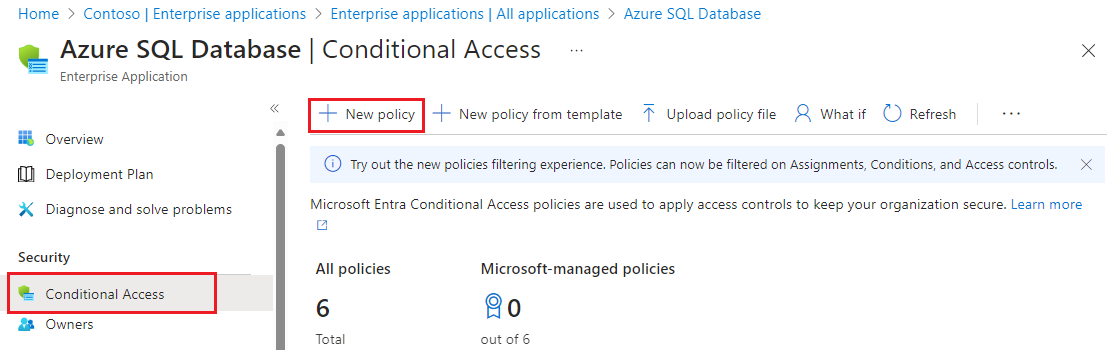

Seleccione Acceso condicional en Seguridad para abrir la página Acceso condicional. Seleccione + Nueva directiva para abrir la página Nueva directiva de acceso condicional:

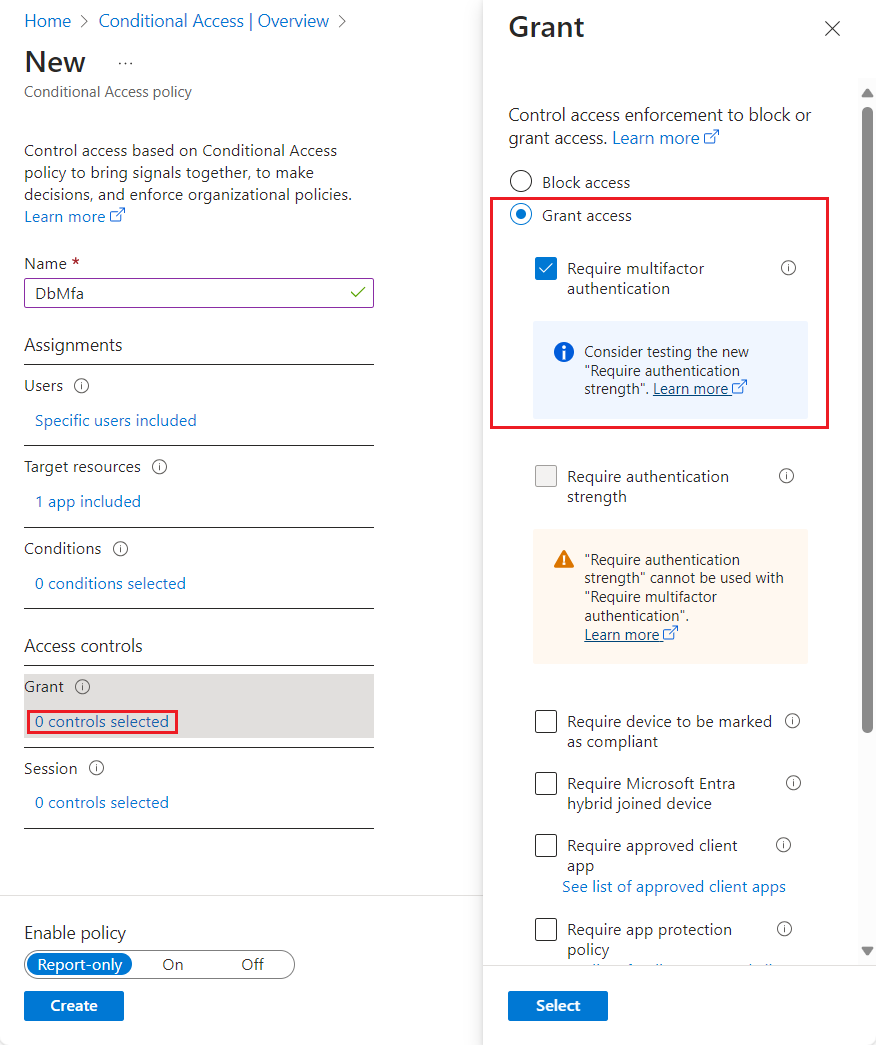

En la página Nueva directiva de acceso condicional, seleccione 1 aplicación incluida en Recursos de destino para validar que Azure SQL Database es la aplicación incluida.

En Asignaciones, seleccione Usuarios específicos incluidos y, a continuación, active Seleccionar usuarios y grupos en Incluir. Seleccione 0 usuarios y grupos seleccionados para abrir la página Seleccionar usuarios y grupos y busque el usuario o grupo que desea agregar. Active la casilla situada junto al grupo o usuario que desea elegir y, a continuación, use Seleccionar para aplicar la configuración y cerrar la ventana.

En Controles de acceso, seleccione 0 controles seleccionados para abrir la página Conceder. Active Conceder acceso y, a continuación, elija la directiva que desea aplicar, como Requerir autenticación multifactor. Utilice Seleccionar para aplicar su configuración de acceso.

Seleccione Crear para guardar y aplicar la directiva al recurso.

Una vez que haya terminado, puede ver la nueva directiva de acceso condicional en la página Acceso condicional de la aplicación empresarial de Azure SQL Database.

Contenido relacionado

Para ver un tutorial, consulte Seguridad de Azure SQL Database.