Establecimiento de un origen de identidad externo para VMware NSX

En este artículo, aprenderá a configurar un origen de identidad externo para VMware NSX en una instancia de Azure VMware Solution.

Puede configurar NSX para usar un servicio de directorio del protocolo ligero de acceso a directorios (LDAP) externo para autenticar a los usuarios. Un usuario puede iniciar sesión con sus credenciales de cuenta de Windows Server Active Directory o credenciales de un servidor LDAP de terceros. A continuación, se puede asignar a la cuenta un rol NSX, como en un entorno local, para proporcionar acceso basado en roles para los usuarios de NSX.

Requisitos previos

Conexión funcional desde la red de Windows Server Active Directory a la nube privada de Azure VMware Solution.

Ruta de acceso de red del servidor de Windows Server Active Directory a la red de administración de la instancia de Azure VMware Solution en la que se implementa NSX.

Controlador de dominio de Windows Server Active Directory que tiene un certificado válido. El certificado puede ser emitido por una entidad de certificación (CA) de Servicios de certificados de Windows Server Active Directory o por una entidad de certificación de terceros.

Se recomienda usar dos controladores de dominio que se encuentren en la misma región de Azure que el centro de datos definido por el software de Azure VMware Solution.

Nota:

No se recomiendan los certificados autofirmados para entornos de producción.

Una cuenta que tenga permisos de administrador.

Zonas DNS de Azure VMware Solution y servidores DNS configurados correctamente. Para más información, consulte Configuración de DNS de NSX para la resolución en el dominio de Windows Server Active Directory y configuración del reenviador DNS.

Nota:

Para más información sobre LDAP seguro (LDAPS) y la emisión de certificados, comuníquese con el equipo de seguridad o el equipo de administración de identidades.

Usar Windows Server Active Directory como origen de identidad LDAPS

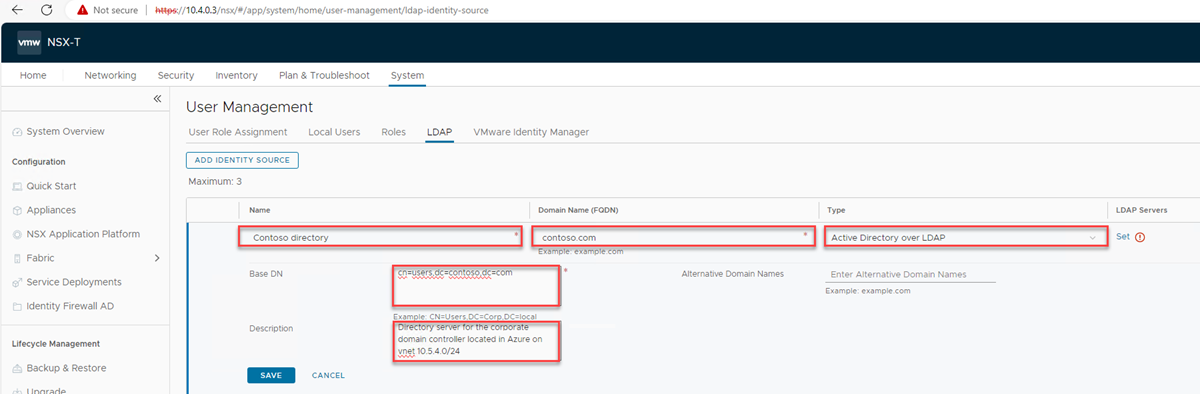

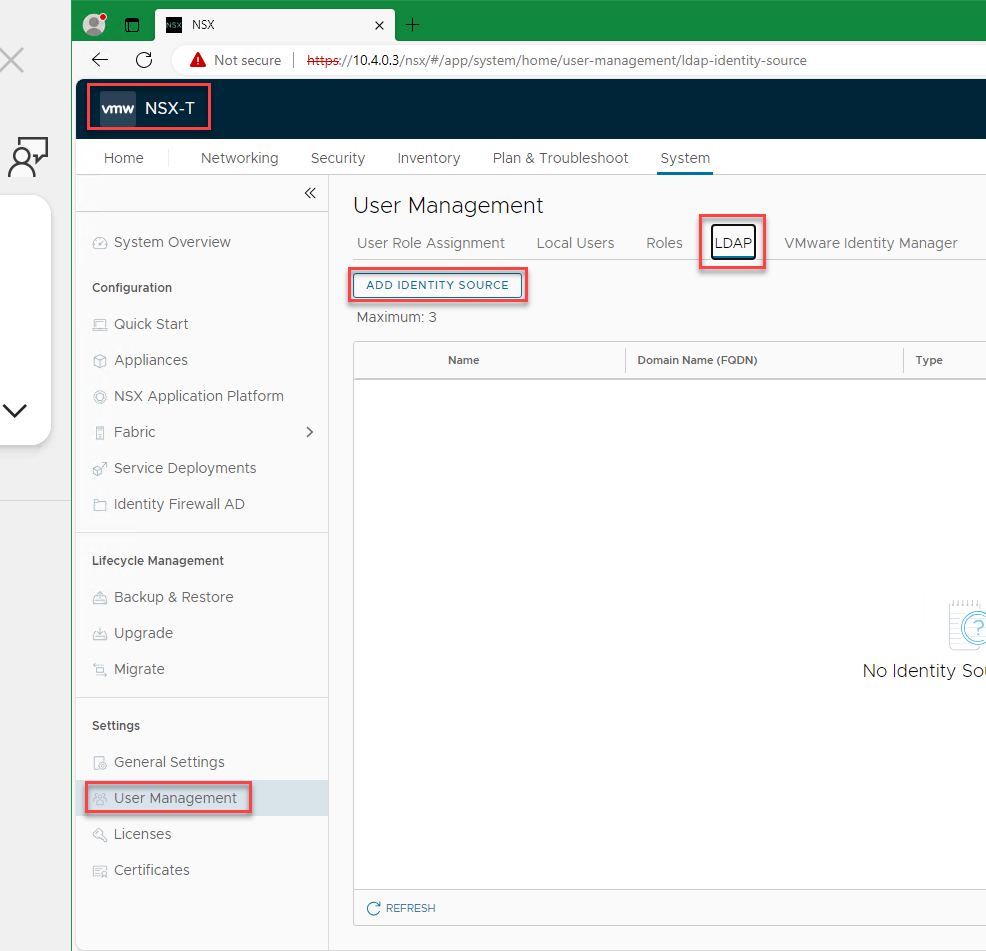

Inicie sesión en NSX Manager y luego vaya a Sistema>Administración de usuarios>LDAP>Agregar origen de identidad.

Escriba los valores de Nombre, Nombre de dominio (FQDN), Tipo y DN base. Puede agregar una descripción (opcional).

El DN base es el contenedor donde se conservan las cuentas de usuario. El DN base es el punto de partida que usa un servidor LDAP cuando busca usuarios en una solicitud de autenticación. Por ejemplo, CN=users,dc=azfta,dc=com.

Nota:

Puede usar más de un directorio como proveedor LDAP. Un ejemplo es si tiene varios dominios de Windows Server Azure Directory y usa Azure VMware Solution como una manera de consolidar las cargas de trabajo.

A continuación, en Servidores LDAP, seleccione Establecer como se muestra en la captura de pantalla anterior.

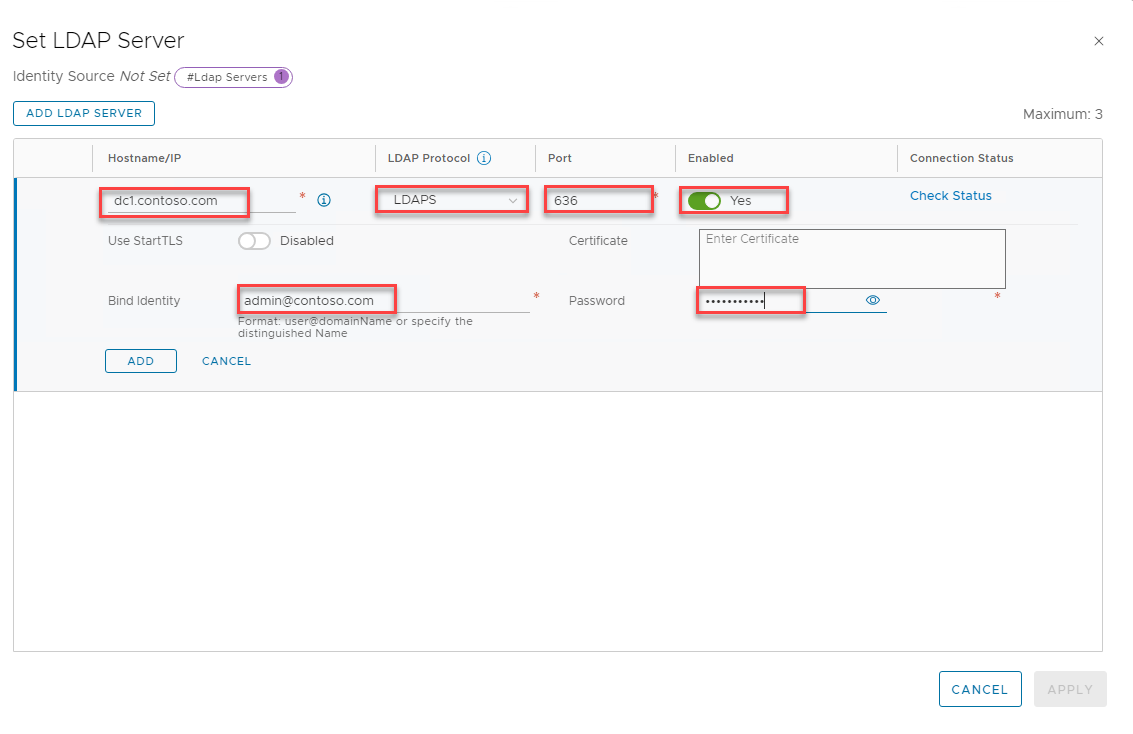

En Establecer servidor LDAP, seleccione Agregar servidor LDAP y, después, escriba o seleccione valores para los siguientes elementos:

Nombre Action Nombre de host/IP Escriba el FQDN o la dirección IP del servidor LDAP. Por ejemplo, azfta-dc01.azfta.com o 10.5.4.4. Protocolo LDAP Seleccione LDAPS. Puerto Deje el puerto LDAP seguro predeterminado. Habilitado Déjelo como Sí. Uso de Iniciar TLS Solo necesario si usa LDAP estándar (no seguro). Identidad de enlace Use su cuenta que tenga permisos de administrador de dominio. Por ejemplo, <admin@contoso.com>.Contraseña Escriba una contraseña para el servidor LDAP. La contraseña es la que se usa con la cuenta de ejemplo <admin@contoso.com>.Certificate Deje este campo vacío (consulte el paso 6).

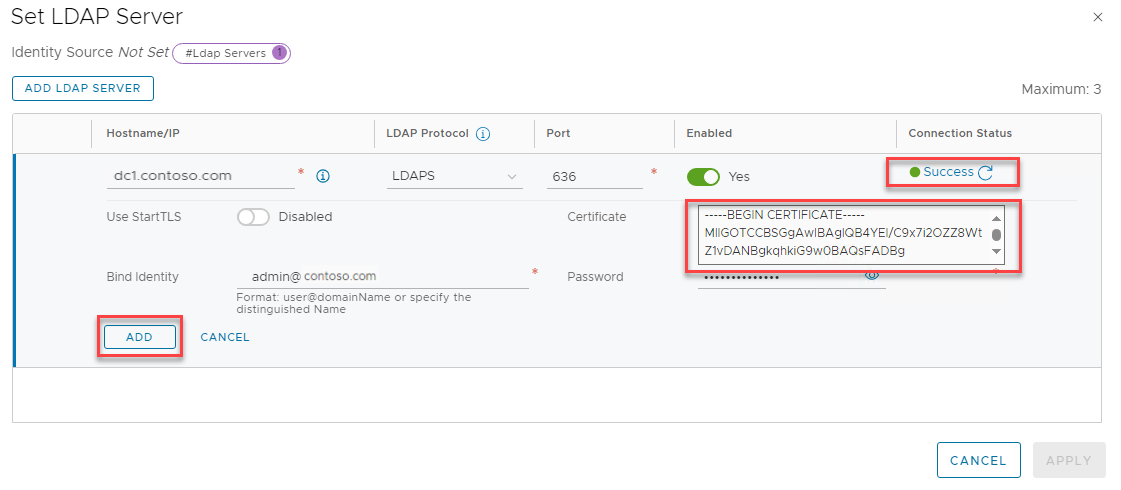

Después de actualizar la página y mostrar un estado de conexión, seleccione Agregar y, después, seleccione Aplicar.

En Administración de usuarios, seleccione Guardar para completar los cambios.

Para agregar un segundo controlador de dominio u otro proveedor de identidades externo, vuelva al paso 1.

Nota:

Una práctica recomendada es tener dos controladores de dominio para actuar como servidores LDAP. También puede colocar los servidores LDAP detrás de un equilibrador de carga.

Asignación de roles a identidades de Windows Server Active Directory

Después de agregar una identidad externa, puede asignar roles NSX a grupos de seguridad de Windows Server Active Directory en función de los controles de seguridad de la organización.

En NSX Manager, vaya a Sistema>Administración de usuarios>Asignación de roles de usuarios>Agregar.

Seleccione Add>Role Assignment for LDAP.

Seleccione el proveedor de identidades externo que seleccionó en el paso 3 de la sección anterior. Por ejemplo, Proveedor de identidades externo de NSX.

Escriba los primeros caracteres del nombre del usuario, el identificador de inicio de sesión del usuario o un nombre de grupo para buscar en el directorio LDAP. A continuación, seleccione un usuario o grupo en la lista de resultados.

Seleccione un rol. En este ejemplo, asigne al usuario FTAdmin el rol CloudAdmin.

Seleccione Guardar.

En Asignación de roles de usuario, compruebe que aparece la asignación de permisos.

Los usuarios ahora deberían poder iniciar sesión en NSX Manager con sus credenciales de Windows Server Active Directory.