Habilitación del examen de vulnerabilidades con Administración de vulnerabilidades de Microsoft Defender

La Administración de vulnerabilidades de Microsoft Defenderestá incluida con Microsoft Defender para servidores y usa exploradores integrados y sin agente para lo siguiente:

- Detectar vulnerabilidades y configuraciones incorrectas casi en tiempo real.

- Priorizar las vulnerabilidades en función del panorama de amenazas y las detecciones de su organización.

Para obtener más información sobre la exploración sin agente, consulte Búsqueda de vulnerabilidades y recopilación de inventario de software con la exploración sin agente.

Nota

Las funcionalidades del complemento de la Administración de vulnerabilidades de Microsoft Defender se incluyen en el Plan 2 de Defender para servidores. Esto proporciona inventarios consolidados, nuevas valoraciones y herramientas de mitigación para mejorar aún más el programa de administración de vulnerabilidades. Para obtener más información, consulte Funcionalidades de Administración de vulnerabilidades para servidores.

Las funcionalidades del complemento de Administración de vulnerabilidades de Defender solo están disponibles a través del portal de Microsoft Defender 365.

Si ha habilitado la integración con Microsoft Defender para punto de conexión, obtiene automáticamente los resultados de la Administración de vulnerabilidades de Defender sin necesidad de otros agentes.

La Administración de vulnerabilidades de Microsoft Defender supervisa continuamente la organización en busca de vulnerabilidades y no se requieren exploraciones periódicas.

Para obtener una introducción rápida a la Administración de vulnerabilidades de Defender, vea este vídeo:

Sugerencia

Además de alertarle sobre vulnerabilidades, la Administración de vulnerabilidades de Defender también proporciona una función para la herramienta de inventario de recursos de Defender for Cloud. Para obtener más información, consulte Inventario de software.

Para obtener más información, vea este vídeo en la serie de vídeos del ámbito de Defender for Cloud:

Disponibilidad

| Aspecto | Detalles |

|---|---|

| Estado de la versión: | Disponibilidad general (GA) |

| Tipos de máquina: | Máquinas compatibles |

| Precios: | Requiere el plan 1 o plan 2 de Microsoft Defender para servidores |

| Requisitos previos: | Habilite la integración con Microsoft Defender para punto de conexión. |

| Roles y permisos necesarios: | El rol Propietario (nivel de grupo de recursos) puede implementar el detector. El rol Lector de seguridad puede ver los resultados. |

| Nubes: |

Incorporación de máquinas en la Administración de vulnerabilidades de Defender

La integración entre Microsoft Defender para punto de conexión y Microsoft Defender for Cloud tiene lugar en segundo plano, por lo que no implica ningún cambio en el nivel del punto de conexión.

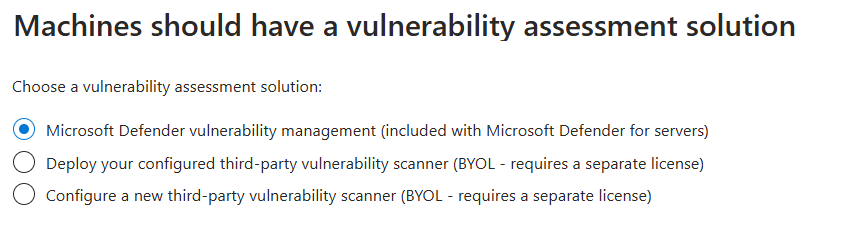

Para incorporar manualmente una o más máquinas en la Administración de vulnerabilidades de Defender, use la recomendación de seguridad "Las máquinas deben tener una solución de valoración de vulnerabilidades":

Para detectar y visualizar automáticamente las vulnerabilidades en máquinas nuevas y existentes, sin necesidad de corregir de forma manual la recomendación anteriormente mencionada, consulte Configuración automática de la evaluación de vulnerabilidades para las máquinas.

Para incorporar las máquinas a través de la API de REST, ejecute PUT/DELETE usando esta dirección URL:

https://management.azure.com/subscriptions/.../resourceGroups/.../providers/Microsoft.Compute/virtualMachines/.../providers/Microsoft.Security/serverVulnerabilityAssessments/mdetvm?api-version=2015-06-01-preview

Los resultados de todas las herramientas de evaluación de vulnerabilidades se encuentran en la recomendación de Defender for Cloud Es necesario corregir las vulnerabilidades de las máquinas virtuales. Aprenda a visualizar y corregir los resultados de soluciones de evaluación de vulnerabilidades en máquinas virtuales.

Más información

Para obtener más información, puede consultar los siguientes blogs:

- La administración de la posición de seguridad y la protección del servidor para AWS y GCP ahora están disponibles con carácter general

- Panel de supervisión del servidor de Microsoft Defender for Cloud