Información general sobre la seguridad de DevOps para de Microsoft Defender for Cloud

Microsoft Defender for Cloud permite una visibilidad completa, la administración de posturas y la protección contra amenazas en entornos multinube, incluyendo los recursos de Azure, Amazon Web Services (AWS), Google Cloud Protect (GCP) y locales.

La seguridad de DevOps en Defender for Cloud usa una consola central para permitir a los equipos de seguridad proteger las aplicaciones y los recursos desde el código a la nube en entornos de varias canalizaciones, como Azure DevOps, GitHub y GitLab. Las recomendaciones de seguridad de DevOps se pueden correlacionar con otra información contextual de seguridad en la nube para establecer prioridades en la corrección de código. Entre las funcionalidades de seguridad clave de DevOps se incluyen las siguientes:

Visibilidad unificada de la posición de seguridad de DevOps: los administradores de seguridad ya cuentan con visibilidad completa del inventario de DevOps y la posición de seguridad del código de aplicación de preproducción en entornos de varias canalizaciones y multinube, incluyendo los resultados de los exámenes de vulnerabilidad de código, los secretos y las dependencias de código abierto. También pueden evaluar las configuraciones de seguridad de su entorno de DevOps.

Reforzar las configuraciones de los recursos en la nube a lo largo del ciclo de vida de desarrollo: habilite la seguridad de las plantillas de infraestructura como código (IaC) y de las imágenes de contenedor para minimizar los errores de configuración de la nube que lleguen a los entornos de producción, de forma que los administradores de seguridad puedan centrarse en amenazas críticas en evolución.

Establecer prioridades para la corrección de problemas críticos en el código: aplique código completo a información contextual de la nube en Defender for Cloud. Los administradores de seguridad pueden ayudar a los desarrolladores a establecer prioridades en las correcciones de código críticas con anotaciones de solicitud de incorporación de cambios mediante la activación de flujos de trabajo personalizados que alimenten directamente las herramientas usadas por los desarrolladores.

Estas características ayudan a unificar, reforzar y administrar recursos de DevOps de varias canalizaciones.

Administración de entornos de DevOps en Defender for Cloud

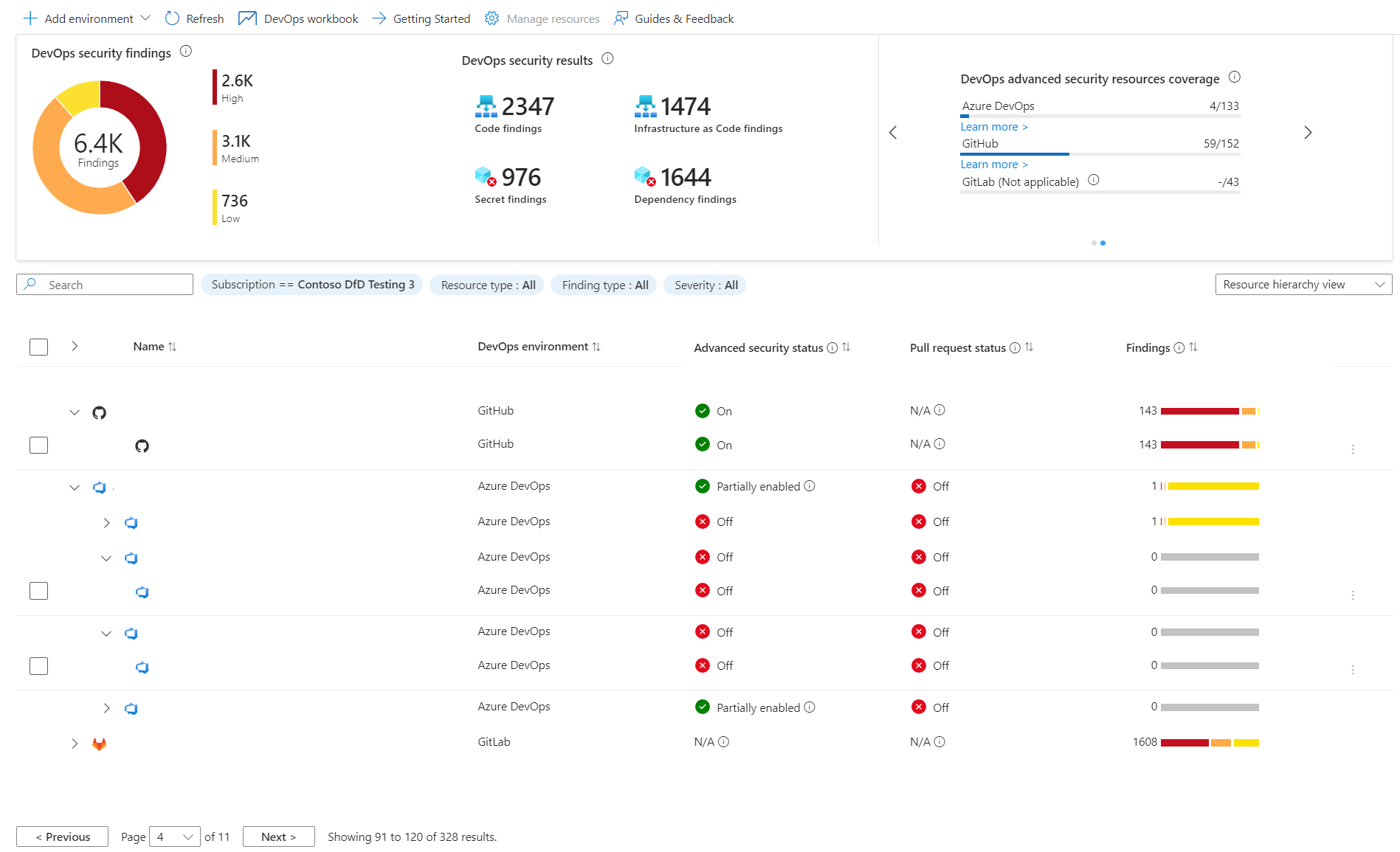

La seguridad de DevOps en Defender for Cloud permite administrar entornos conectados y proporciona a los equipos de seguridad una visión general de alto nivel de los problemas detectados en esos entornos a través de la consola de seguridad de DevOps.

Aquí es posible agregar entornos de Azure DevOps, GitHub y GitLab, personalizar el libro de DevOps para mostrar las métricas deseadas, configurar anotaciones de solicitud de incorporación de cambios, ver las guías y enviar comentarios.

Descripción de la seguridad de DevOps

| Sección de la página | Descripción |

|---|---|

|

Número total de resultados de los exámenes de seguridad de DevOps (código, secretos, dependencia, infraestructura como código) agrupados por nivel de gravedad y por tipo de resultado. |

|

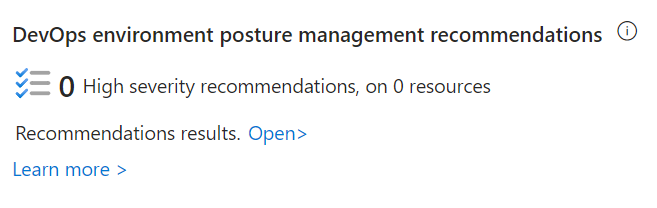

Proporciona visibilidad sobre el número de recomendaciones de administración de la posición del entorno de DevOps que resaltan los resultados de gravedad alta y el número de recursos afectados. |

|

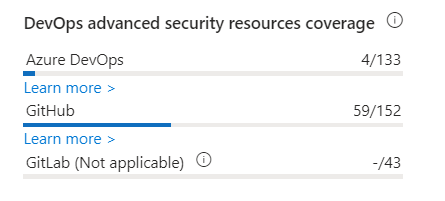

Permite conocer el número de recursos de DevOps con funcionalidades de seguridad avanzadas del total de recursos incorporados por el entorno. |

Revisión de los resultados

La tabla de inventario de DevOps permite revisar los recursos de DevOps incorporados y su información de seguridad relacionada.

En esta sección verá lo siguiente:

Nombre: enumera los recursos de DevOps incorporados de Azure DevOps, GitHub y GitLab. Seleccione un recurso para ver su página de estado.

Entorno de DevOps: describe el entorno de DevOps para el recurso (Azure DevOps, GitHub y GitLab). Use esta columna para ordenar por entorno si se incorporan varios entornos.

Estado de seguridad avanzada: indica si las características de seguridad avanzadas están habilitadas para el recurso de DevOps.

On: la seguridad avanzada está habilitada.Off: la seguridad avanzada no está habilitada.Partially enabled: algunas características de seguridad avanzada no están habilitadas (por ejemplo: el análisis de código está desactivado)N/A: Defender for Cloud no tiene información sobre la habilitación.Nota:

Actualmente, esta información solo está disponible para los repositorios de Azure DevOps y GitHub.

Estado de la anotación de solicitud de incorporación de cambios: indica si las anotaciones de solicitud de incorporación de cambios están habilitadas para el repositorio.

On: las anotaciones de solicitud de incorporación de cambios están habilitadas.Off: las anotaciones de solicitud de incorporación de cambios no están habilitadas.N/A: Defender for Cloud no tiene información sobre la habilitación.Nota

Actualmente, esta información solo está disponible para los repositorios de Azure DevOps.

Resultados: indica el número total de códigos, secretos, dependencias y resultados de infraestructura como código identificados en el recurso de DevOps.

Esta tabla se puede ver como una vista plana en el nivel de recursos de DevOps (repositorios para Azure DevOps y GitHub, proyectos para GitLab) o en una vista de agrupación que muestre la jerarquía de organizaciones, proyectos o grupos. Además, es posible filtrar la tabla por suscripción, tipo de recurso, tipo de búsqueda o gravedad

Saber más

Puede obtener más información sobre DevOps desde nuestro centro de recursos de DevOps.

Obtenga información acerca de la seguridad en DevOps.

Puede obtener información sobre cómo proteger Azure Pipelines.

Obtenga información sobre los procedimientos de protección de seguridad para acciones de GitHub.