Elegir un método de creación de reflejo del tráfico para sensores de OT

Este artículo forma parte de una serie de artículos que describen la ruta de acceso de implementación para la supervisión de OT con Microsoft Defender para IoT, y describe los métodos de creación de reflejo del tráfico admitidos para la supervisión de OT con Microsoft Defender para IoT.

La decisión sobre el método de creación de reflejo del tráfico que se va a usar depende de la configuración de red y de las necesidades de la organización.

Para asegurarse de que Defender para IoT solo analiza el tráfico que desea supervisar, se recomienda configurar la creación de reflejo del tráfico en un conmutador o un punto de acceso de terminal (TAP) que incluya solo el tráfico de INDUSTRIAL ICS y SCADA.

Nota

SPAN y RSPAN son terminología de Cisco. Otras marcas de conmutadores tienen una función similar, pero pueden usar terminología diferente.

Recomendaciones sobre el ámbito de creación de reflejo en los puertos

Se recomienda configurar la creación de reflejo del tráfico en todos los puertos del conmutador, aunque no tengan datos conectados. De lo contario, podría haber dispositivos no autorizados que se conectaran a un puerto no supervisado, y los sensores de red de Defender para IoT no los detectarían.

En el caso de las redes OT que usan mensajería de difusión o multidifusión, configure la creación de reflejo del tráfico solo para las transmisiones RX (Recibir). Los mensajes de multidifusión se repetirán en los puertos activos pertinentes y se usará más ancho de banda del necesario.

Comparar métodos de creación de reflejo del tráfico admitidos

Defender para IoT admite los siguientes métodos:

| Método | Descripción | Más información |

|---|---|---|

| Puerto SPAN del conmutador | Refleja el tráfico local de las interfaces del conmutador en una interfaz diferente del mismo conmutador | Configuración de la creación de reflejo con un puerto SPAN de conmutador |

| Puerto SPAN remoto (RSPAN) | Refleja el tráfico de varios puertos de origen distribuidos en una VLAN remota dedicada. |

Puertos SPAN remotos (RSPAN) Configuración de la creación de un reflejo del tráfico con un puerto SPAN remoto (RSPAN) |

| Agregación activa o pasiva (TAP) | Instala un TAP insertado de agregación activa o pasiva en el cable de red, que duplica el tráfico al sensor de red de OT. Método más adecuado para la supervisión forense. | Agregación activa o pasiva (TAP) |

| Analizador de puertos conmutado, remoto y encapsulado (ERSPAN) | Refleja las interfaces de entrada en la interfaz de supervisión del sensor de OT. |

Puertos ERSPAN Actualización de las interfaces de supervisión de un sensor (configurar ERSPAN). |

| Conmutador virtual (vSwitch) de ESXi | Refleja el tráfico utilizando el modo promiscuo en un vSwitch de ESXi. |

Creación de reflejo del tráfico con conmutadores virtuales Configuración de la creación de reflejo del tráfico con un conmutador virtual de ESXi. |

| Conmutador virtual (vSwitch) de Hyper-V | Refleja el tráfico utilizando el modo promiscuo en un vSwitch de Hyper-V. |

Creación de reflejo del tráfico con conmutadores virtuales Configuración de la creación de reflejo de tráfico con un conmutador virtual de Hyper-V |

Puerto SPAN remoto (RSPAN)

Configure una sesión de SPAN remoto (RSPAN) en el conmutador, para reflejar el tráfico de varios puertos de origen distribuidos en una VLAN remota dedicada.

Los datos de la VLAN se entregan a través de puertos troncales en varios conmutadores a un conmutador específico que contiene el puerto de destino físico. Conecte el puerto de destino al sensor de red de OT para supervisar el tráfico con Defender para IoT.

En el diagrama siguiente se muestra un ejemplo de una arquitectura de VLAN remota.

Para obtener más información, consulte Configuración de la creación de reflejo del tráfico con un puerto SPAN remoto (RSPAN).

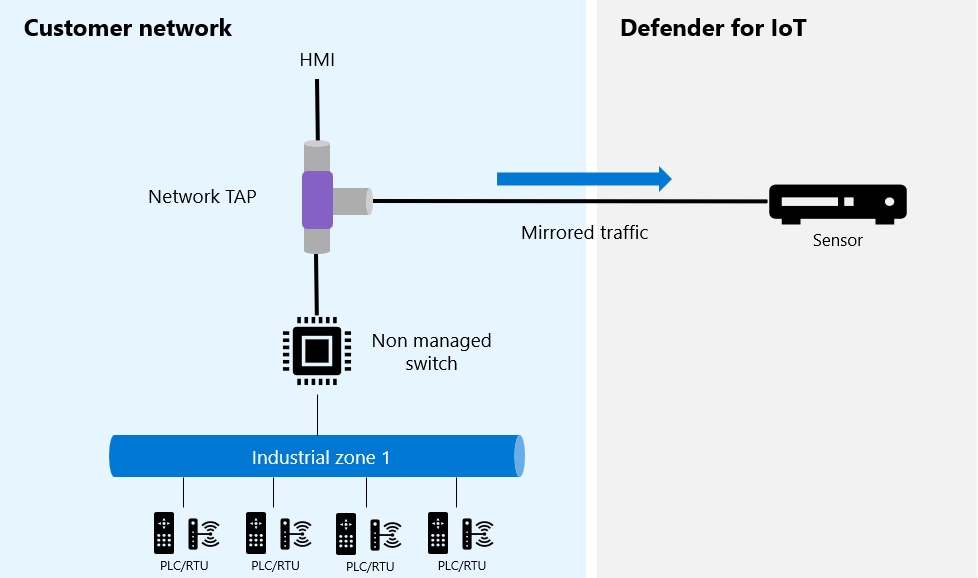

Agregación activa o pasiva (TAP)

Cuando se usa la agregación activa o pasiva para crear el reflejo del tráfico, se instala un punto de acceso de terminal de agregación activo o pasivo (TAP) insertado en el cable de red. El TAP duplica tanto el tráfico de recepción como el de transmisión al sensor de red de OT para que pueda supervisar el tráfico con Defender para IoT.

Un TAP es un dispositivo de hardware que permite que el tráfico fluya entre puertos sin interrupción. El TAP crea una copia exacta de ambos lados del flujo de tráfico, de forma continua, sin poner en peligro la integridad de la red.

Por ejemplo:

Algunos TAP agregan tanto el de recepción como el de transmisión, en función de la configuración del conmutador. Si el conmutador no admite la agregación, cada TAP usa dos puertos en el sensor de red de OT para supervisar tanto el tráfico de recepción como el de transmisión.

Ventajas de la creación de reflejo del tráfico con un TAP

Se recomienda el uso de un TAP especialmente cuando se crea una creación de reflejo del tráfico con fines forenses. Las ventajas de la creación de reflejo del tráfico con un TAP son las siguientes:

Las TAP se basan en hardware y no se pueden poner en peligro.

Los TAP pasan todo el tráfico, incluso los mensajes dañados que a menudo los conmutadores descartan

Los TAP no distinguen el procesador, lo que significa que la sincronización del paquete es exacta. En cambio, los conmutadores gestionan la funcionalidad de creación de reflejo como una tarea de prioridad baja, lo que puede afectar la sincronización de los paquetes reflejados.

También puede usar un agregador TAP para supervisar los puertos de tráfico. Sin embargo, los agregadores TAP no están basados en el procesador y no son tan seguros intrínsecamente como los TAP de hardware. Es posible que los agregadores TAP no reflejen el tiempo exacto del paquete.

Modelos comunes de TAP

Se ha probado la compatibilidad de los siguientes modelos de TAP con Defender para IoT. Otros proveedores y modelos también podrían ser compatibles.

Garland P1GCCAS

Al usar Garland TAP, asegúrese de configurar la red para admitir la agregación. Para más información, consulte el diagrama de Agregación de pulsación en la pestaña Diagramas de red de la guía de instalación de Garland.

IXIA TPA2-CU3

Cuando utilice un TAP Ixia, asegúrese de que el modo de agregación esté activo. Para obtener más información, vea la guía de instalación de Ixia.

US Robotics USR 4503

Al usar US Robotics TAP, asegúrese de alternar el modo de agregación activado estableciendo el modificador seleccionable en AGG. Para más información, consulte la guía de instalación de US Robotics.

Puertos ERSPAN

Use un analizador de puertos conmutado remoto encapsulado (ERSPAN) para reflejar las interfaces de entrada a través de una red IP a la interfaz de supervisión del sensor de OT, al proteger redes remotas con Defender para IoT.

La interfaz de supervisión del sensor es una interfaz promiscua y no tiene una dirección IP asignada específicamente. Cuando se configura la compatibilidad con ERSPAN, el sensor analizará las cargas de tráfico que están encapsuladas ERSPAN con la encapsulación del túnel GRE.

Usar la encapsulación ERSPAN cuando sea necesario ampliar el tráfico supervisado a los dominios de capa 3. ERSPAN es una característica propietaria de Cisco y está disponible solo en enrutadores y conmutadores específicos. Para obtener más información, consulte la documentación de Cisco.

Nota

En este artículo se proporcionan instrucciones de alto nivel para configurar la creación de reflejo del tráfico con ERSPAN. Los detalles de implementación específicos variarán en función de su proveedor de equipamiento.

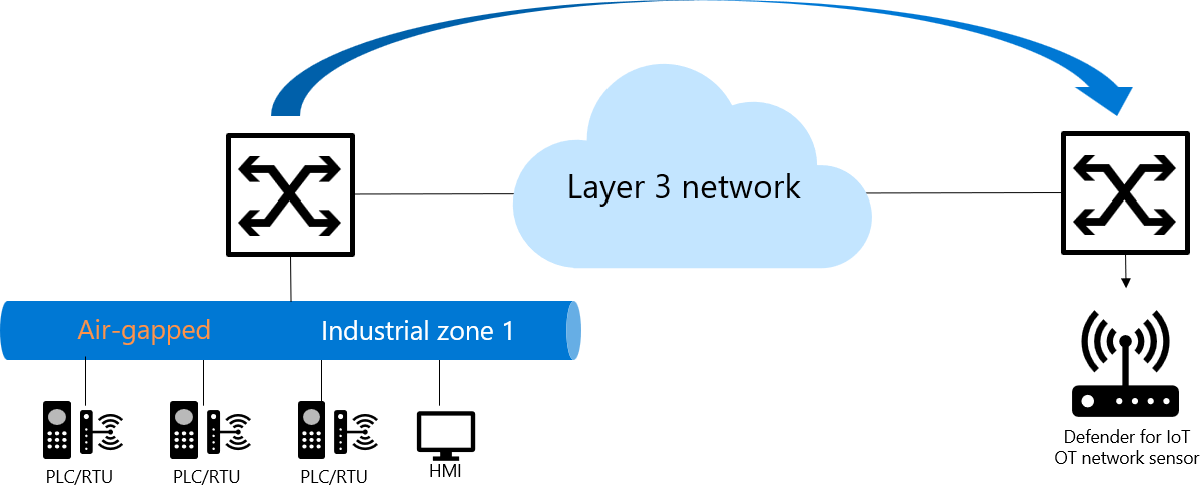

Arquitectura de ERSPAN

Las sesiones de ERSPAN incluyen una sesión de origen y una sesión de destino configurada en distintos conmutadores. Entre los conmutadores de origen y destino, el tráfico se encapsula en GRE y se puede enrutar a través de redes de capa 3.

Por ejemplo:

ERSPAN transporta el tráfico reflejado a través de una red IP mediante el siguiente proceso:

- Un enrutador de origen encapsula el tráfico y envía el paquete a través de la red.

- En el enrutador de destino, el paquete se desencapsula y se envía a la interfaz de destino.

Entre las opciones de origen de ERSPAN se incluyen elementos como:

- Puertos Ethernet y canales de puerto

- VLAN; todas las interfaces admitidas en la VLAN son orígenes de ERSPAN

- Canales de puerto de tejido

- Puertos satélite y canales de puerto de interfaz de host

Para obtener más información, consulte Actualización de las interfaces de supervisión de un sensor (configurar ERSPAN).

Creación de reflejo del tráfico con conmutadores virtuales

Aunque un conmutador virtual no tiene funcionalidades de creación de reflejo, puede usar el modo Promiscuo en un entorno de conmutador virtual como solución alternativa para configurar un puerto de supervisión, similar a un puerto SPAN. Un puerto SPAN del conmutador refleja el tráfico local desde las interfaces del conmutador a una interfaz diferente en el mismo conmutador.

Conecte el conmutador de destino al sensor de red de OT para supervisar el tráfico con Defender para IoT.

El modo promiscuo es un modo de funcionamiento y una técnica de seguridad, supervisión y administración, que se define en el conmutador virtual o en el nivel del grupo de puertos. Cuando se usa el modo promiscuo, cualquiera de las interfaces de red de la máquina virtual del mismo grupo de puertos verá todo el tráfico de red que pasa a través de ese conmutador virtual. De manera predeterminada, el modo promiscuo está desactivado.

Para más información, consulte:

- Configuración de la creación de reflejo del tráfico con un conmutador virtual de ESXi

- Configuración de la creación de reflejo de tráfico con un conmutador virtual de Hyper-V