Administración del acceso al clúster

Nota:

Retiraremos Azure HDInsight en AKS el 31 de enero de 2025. Antes del 31 de enero de 2025, deberá migrar las cargas de trabajo a Microsoft Fabric o un producto equivalente de Azure para evitar la terminación repentina de las cargas de trabajo. Los clústeres restantes de la suscripción se detendrán y quitarán del host.

Solo el soporte técnico Basic estará disponible hasta la fecha de retirada.

Importante

Esta funcionalidad actualmente está en su versión preliminar. En Términos de uso complementarios para las versiones preliminares de Microsoft Azure encontrará más términos legales que se aplican a las características de Azure que están en versión beta, en versión preliminar, o que todavía no se han lanzado con disponibilidad general. Para más información sobre esta versión preliminar específica, consulte la Información de Azure HDInsight sobre la versión preliminar de AKS. Para plantear preguntas o sugerencias sobre la característica, envíe una solicitud en AskHDInsight con los detalles y síganos para obtener más actualizaciones sobre Comunidad de Azure HDInsight.

Este artículo ofrece una visión general de los mecanismos disponibles para administrar el acceso a HDInsight en clústeres y grupos de clústeres AKS. También se explica cómo asignar permisos a usuarios, grupos, identidad administrada asignada por el usuario y entidades de servicio para permitir el acceso al plano de datos del clúster.

Cuando un usuario crea un clúster, ese usuario está autorizado para realizar las operaciones con datos accesibles para el clúster. Sin embargo, para permitir que otros usuarios ejecuten consultas y trabajos en el clúster, se requiere acceso al plano de datos del clúster.

Administración del acceso al grupo de clústeres o al clúster (plano de control)

Los siguientes roles integrados de HDInsight en AKS y Azure están disponibles para la administración de clústeres para administrar el grupo de clústeres o los recursos del clúster.

| Role | Descripción |

|---|---|

| Propietario | Permite conceder acceso total para administrar todos los recursos, incluida la posibilidad de asignar roles en Azure RBAC. |

| Colaborador | Permite conceder acceso total para administrar todos los recursos, pero no asignar roles en RBAC de Azure. |

| Lector | Vea todos los recursos, pero no le permite realizar ningún cambio. |

| Administrador del grupo de clústeres de HDInsight en AKS | Concede acceso total para administrar un grupo de clústeres, incluida la capacidad de eliminar el grupo de clústeres. |

| HDInsight en el administrador de clústeres de AKS | Concede acceso total para administrar un clúster, incluida la capacidad de eliminar el clúster. |

Puede usar la hoja en Control de acceso (IAM) para administrar el acceso del grupo de clústeres y el plano de control.

Consulte: Conceder a un usuario acceso a los recursos de Azure mediante Azure Portal: Azure RBAC.

Administración del acceso al clúster (plano de datos)

Este acceso le permite realizar las siguientes acciones:

- Ver clústeres y administrar trabajos.

- Todas las operaciones de supervisión y administración.

- Para habilitar el escalado automático y actualizar el número de nodos.

El acceso está restringido para:

- Eliminación del clúster.

Para asignar permisos a usuarios, grupos, identidad administrada asignada por el usuario y entidades de servicio para habilitar el acceso al plano de datos del clúster, están disponibles las siguientes opciones:

Mediante Azure Portal

Cómo conceder acceso

En los pasos siguientes se describe cómo proporcionar acceso a otros usuarios, grupos, identidad administrada asignada por el usuario y entidades de servicio.

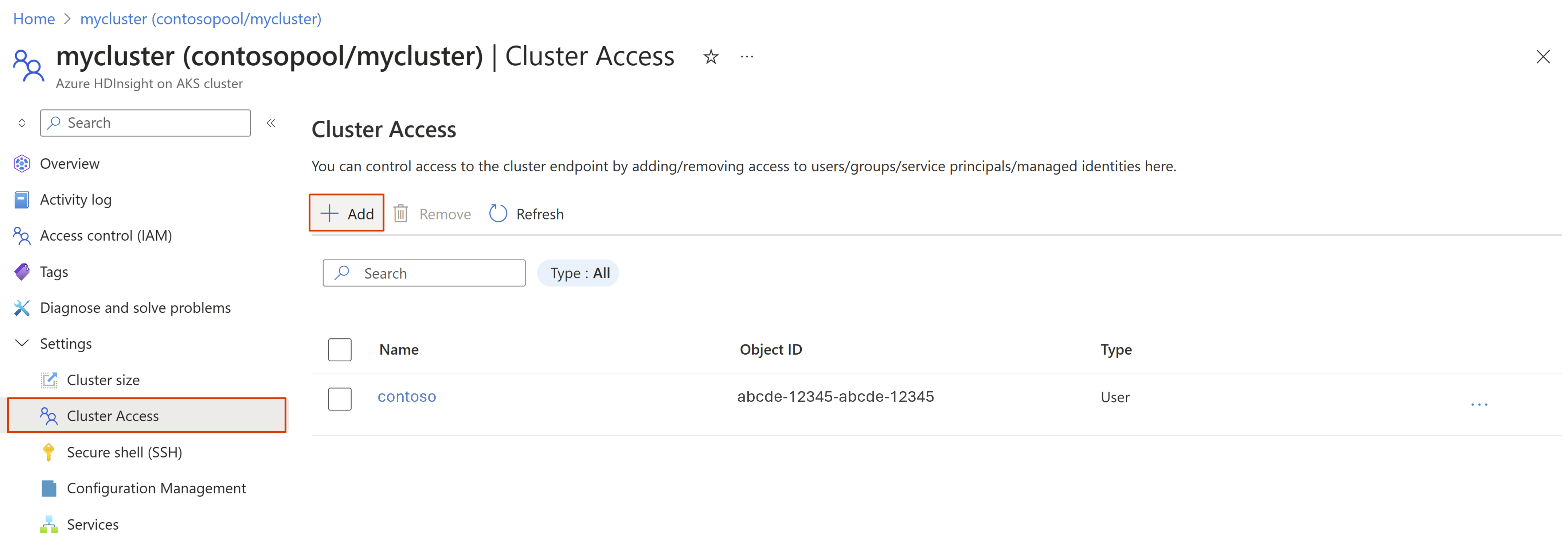

Vaya a la hoja Acceso al clúster de su clúster en Azure Portal y haga clic en Agregar.

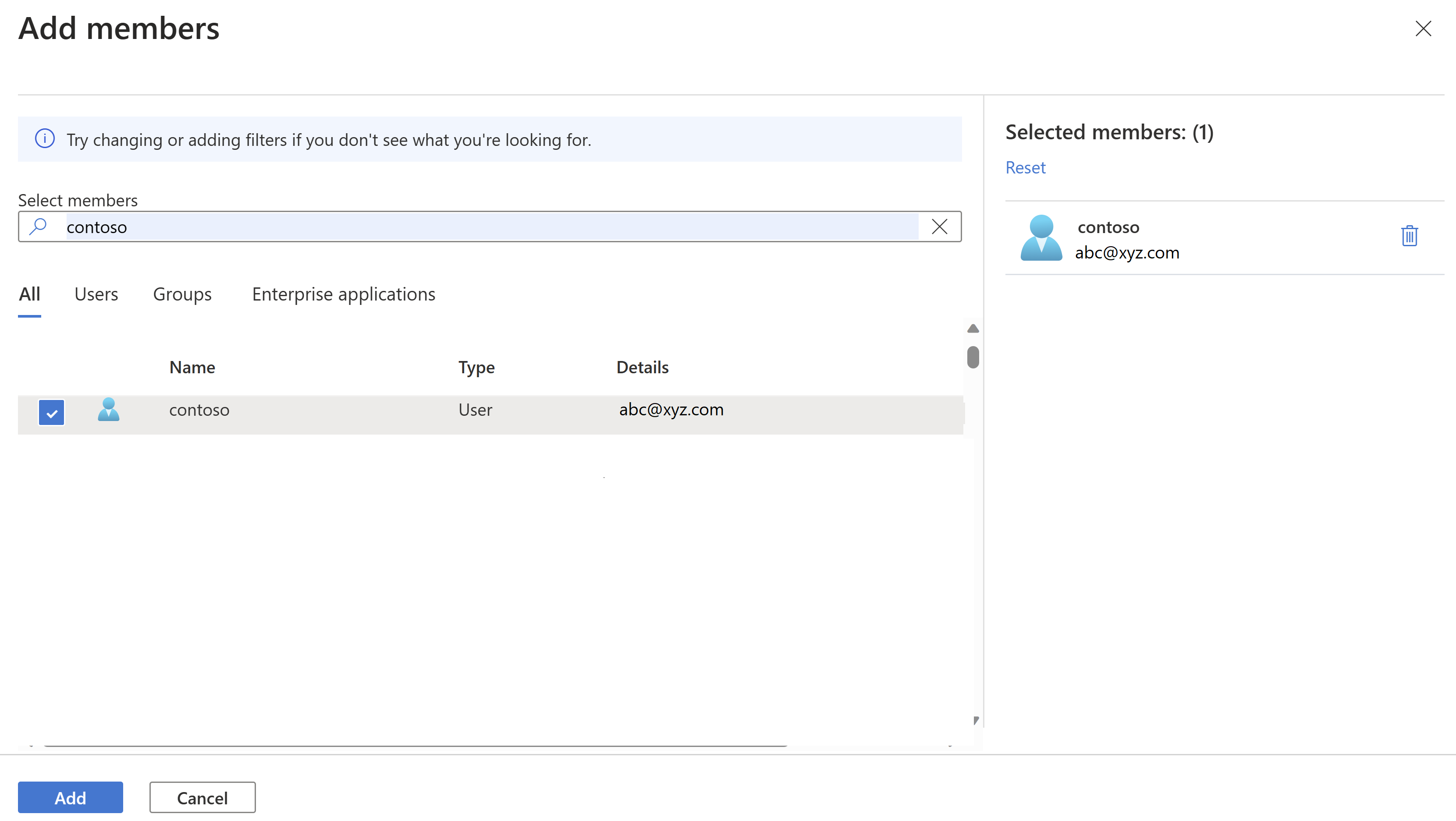

Busque la identidad administrada asignada por el usuario, el grupo o el usuario para conceder acceso y haga clic en Agregar.

Cómo quitar el acceso

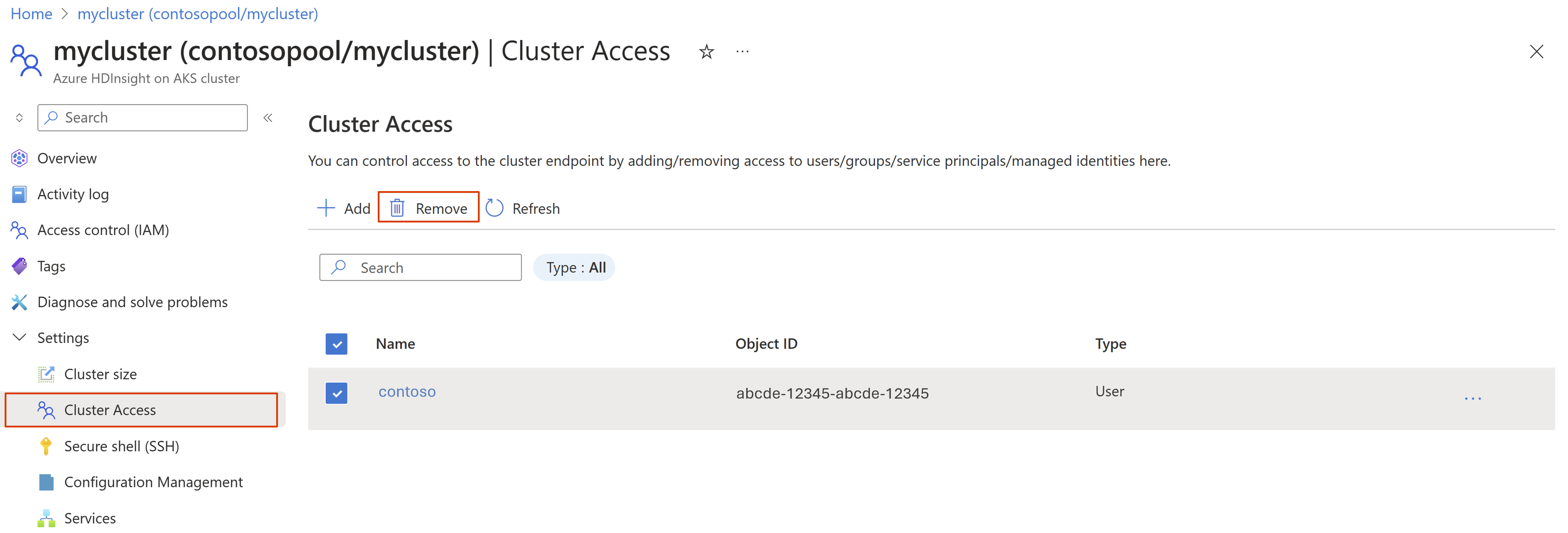

Seleccione los miembros que se van a quitar y haga clic en Quitar.

Uso de una plantilla de Resource Manager

Requisitos previos

- Un clúster HDInsight operativo en AKS.

- Plantilla de ARM para su clúster.

- Familiaridad con la Creación e implementación de plantillas de ARM.

Siga los pasos para actualizar el authorizationProfile objeto en clusterProfile la sección de la plantilla de ARM del clúster.

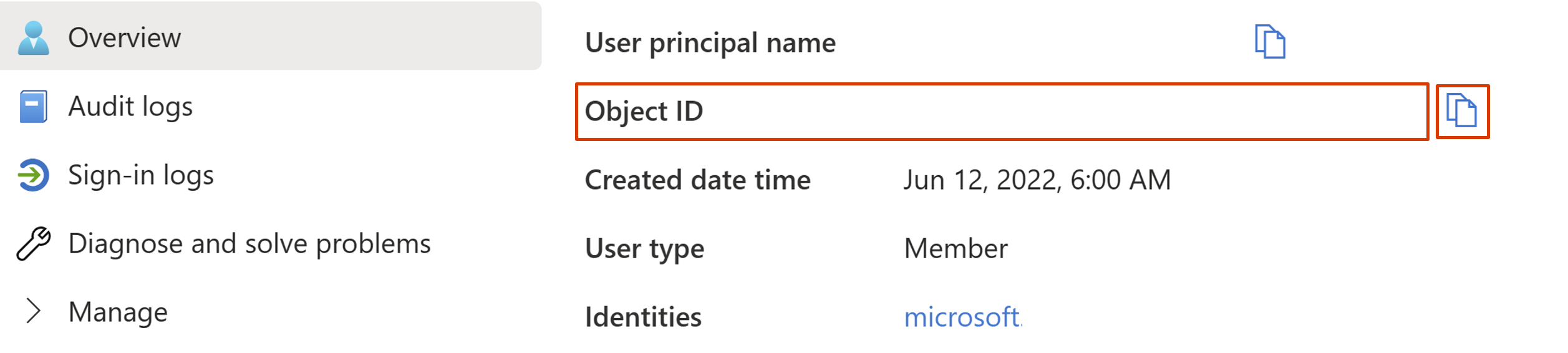

En la barra de búsqueda de Azure Portal, busque la identidad administrada asignada por el usuario o el grupo o la entidad de servicio.

Copie el id. de objeto o el identificador de entidad de seguridad.

Modifique la sección de la

authorizationProfileplantilla de ARM del clúster.Agregue la identidad administrada asignada por el usuario o el identificador de entidad de servicio o el identificador de entidad de servicio en la propiedad

userIds.Agregue el id. de objeto de grupos en la propiedad

groupIds."authorizationProfile": { "userIds": [ "abcde-12345-fghij-67890", "a1b1c1-12345-abcdefgh-12345" ], "groupIds": [] },

Implemente la plantilla de ARM actualizada para reflejar los cambios en el clúster. Obtenga información sobre cómo implementar una plantilla de ARM.