Introducción a la seguridad de la empresa en Azure HDInsight

Azure HDInsight ofrece una serie de métodos para abordar las necesidades de seguridad de la empresa. De forma predeterminada, la mayoría de estas soluciones no están activadas. Esta flexibilidad le permite elegir las características de seguridad que considere más importantes y le ayuda a evitar pagar por características que no desea. Esta flexibilidad también significa que es responsabilidad suya asegurarse de que las soluciones correctas estén habilitadas para su configuración y entorno.

En este artículo se analizan las soluciones de seguridad; para ello, se dividen en cuatro pilares de seguridad tradicionales: seguridad perimetral, autenticación, autorización y cifrado.

En este artículo también se presenta Enterprise Security Package (ESP) de Azure HDInsight , que proporciona la autenticación basada en Active Directory, compatibilidad multiusuario y control de acceso basado en rol para clústeres de HDInsight.

Pilares de seguridad de la empresa

Una forma de ver la seguridad empresarial divide las soluciones de seguridad en cuatro grupos principales basados en el tipo de control. Estos grupos también se denominan pilares de seguridad y son los siguientes: seguridad perimetral, autenticación, autorización y cifrado.

Seguridad del perímetro

La seguridad del perímetro en HDInsight se logra a través de redes virtuales. Un administrador de empresa puede crear un clúster dentro de una red virtual y usar grupos de seguridad de red (NSG) para restringir el acceso a esta. Solo las direcciones IP permitidas en las reglas del grupo de seguridad de red de entrada pueden comunicarse con el clúster de HDInsight. Esta configuración proporciona la seguridad del perímetro.

Todos los clústeres implementados en una red virtual también tendrán un punto de conexión privado. El punto de conexión se resuelve como una dirección IP privada dentro de la red virtual para el acceso HTTP privado a las puertas de enlace del clúster.

Authentication

Enterprise Security Package de HDInsight proporciona autenticación basada en Active Directory, compatibilidad multiusuario y control de acceso basado en rol. La integración de Active Directory se logra mediante el uso de Microsoft Entra Domain Services. Con estas funcionalidades, puede crear un clúster de HDInsight unido a un dominio de Active Directory. Luego, configure una lista de empleados de la empresa que pueden autenticarse e iniciar sesión en el clúster.

Con esta configuración, los empleados de la empresa pueden iniciar sesión en los nodos del clúster con sus credenciales de dominio. También pueden usar sus credenciales de dominio para autenticarse con otros puntos de conexión aprobados, como por ejemplo, las vistas de Apache Ambari, ODBC, JDBC, PowerShell y las API REST a fin de interactuar con el clúster.

Authorization

Un procedimiento recomendado que la mayoría de las empresas siguen es que no todos los empleados tengan acceso completo a todos los recursos de la empresa. Asimismo, el administrador puede definir directivas de control de acceso basado en rol para los recursos del clúster. Esta acción solo está disponible en los clústeres de ESP.

El administrador de Hadoop puede configurar el control de acceso basado en rol (RBAC). Las configuraciones protegen Apache Hive, HBase y Kafka con complementos de Apache Ranger. La configuración de las directivas RBAC permite asociar permisos a un rol de la organización. Esta capa de abstracción permite garantizar fácilmente que los usuarios solo tengan los permisos necesarios para realizar sus responsabilidades laborales. Ranger también puede auditar el acceso a los datos de los empleados y todos los cambios que se realizan en las directivas de control de acceso.

Por ejemplo, puede configurar el administrador Apache Ranger para establecer las directivas de control de acceso para Hive. Esta funcionalidad garantiza el filtrado de nivel de fila y de columna (enmascaramiento de datos). Además, filtra los datos confidenciales para usuarios no autorizados.

Auditoría

Es necesario auditar el acceso a los recursos del clúster para realizar un seguimiento del acceso no autorizado o no intencionado de los recursos. Es tan importante como proteger los recursos del clúster frente al acceso no autorizado.

El administrador puede ver y notificar todos los accesos a los recursos y los datos del clúster de HDInsight. El administrador puede ver y notificar los cambios en las directivas de control de acceso.

Para acceder a los registros de auditoría de Apache Ranger y Ambari, así como a los registros de acceso mediante SSH, habilite Azure Monitor y consulte las tablas que proporcionan registros de auditoría.

Cifrado

Proteger los datos es importante para cumplir con los requisitos de cumplimiento y de seguridad de la organización. Además de restringir el acceso de empleados no autorizados a los datos, es necesario cifrarlos.

HDInsight admite el cifrado de datos en reposo tanto con las claves administradas por la plataforma como con y las administradas por el cliente. El cifrado de datos en tránsito se controla con TLS e IPSec. Para más información, consulte el artículo sobre el cifrado en tránsito para Azure HDInsight para obtener más información.

Cumplimiento normativo

Las ofertas de cumplimiento de Azure se basan en diversos tipos de garantías, incluidas las certificaciones formales, pero también las atestaciones, las validaciones y las autorizaciones, las evaluaciones producidas por empresas de auditoría de terceros independientes, las modificaciones contractuales, las autoevaluaciones y los documentos de orientación para los clientes producidos por Microsoft. Para más información sobre el cumplimiento de HDInsight, consulte el Centro de confianza de Microsoft.

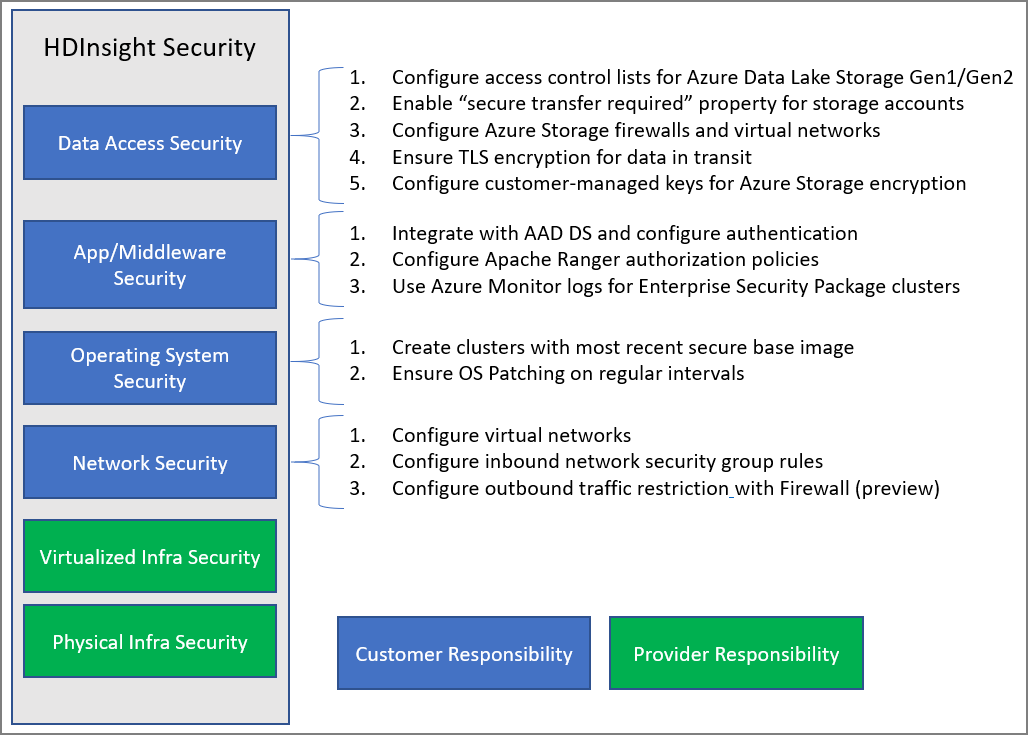

Modelo de responsabilidad compartida

En la siguiente imagen se resumen las principales áreas de seguridad del sistema y las soluciones de seguridad que tiene disponibles en cada una de ellas. También se destacan las áreas de seguridad que son responsabilidad suya como cliente y las áreas que son responsabilidad de HDInsight como proveedor de servicios.

En la tabla siguiente se proporcionan vínculos a recursos para cada tipo de solución de seguridad.

| Área de seguridad | Soluciones disponibles | Parte responsable |

|---|---|---|

| Seguridad de acceso a datos | Configuración de listas de control de acceso (ACL) para Azure Data Lake Storage Gen2 | Customer |

| Habilitar la propiedad "Se requiere transferencia segura" en las cuenta de almacenamiento | Customer | |

| Configurar las redes virtuales y los firewalls de Azure Storage | Customer | |

| Configurar los puntos de conexión de servicio de red virtual de Azure para Azure Cosmos DB y Azure SQL DB | Customer | |

| Asegúrese de que la característica Cifrado en tránsito está habilitada para usar TLS e IPSec para la comunicación interna de los clústeres. | Customer | |

| Configuración de las claves que administra el cliente para el cifrado de Azure Storage | Customer | |

| Controlar el acceso a los datos por parte de soporte técnico de Azure mediante la Caja de seguridad del cliente | Customer | |

| Seguridad de aplicaciones y middleware | Integración con Microsoft Entra Domain Services y Configure ESP o use HIB for OAuth Authentication | Customer |

| Configurar las directivas de autorización de Apache Ranger | Customer | |

| Usar registros de Azure Monitor | Customer | |

| Seguridad del sistema operativo | Crear clústeres con la imagen base segura más reciente | Customer |

| Garantizar la revisión del sistema operativo en intervalos regulares | Customer | |

| Garantizar el cifrado de discos CMK para máquinas virtuales | Customer | |

| Seguridad de las redes | Configurar una red virtual | |

| Configurar las reglas del grupo de seguridad de red (NSG) de entrada o el vínculo privado | Customer | |

| Configurar la restricción del tráfico de salida con el firewall | Customer | |

| Configurar el cifrado IPSec en tránsito entre los nodos del clúster | Customer | |

| Infraestructura virtualizada | N/D | HDInsight (proveedor de servicios en la nube) |

| Seguridad de la infraestructura física | N/D | HDInsight (proveedor de servicios en la nube) |