Registro de una aplicación cliente pública en Azure Active Directory para Azure API for FHIR

En este artículo, aprenderá a registrar una aplicación pública en Azure Active Directory (Azure AD).

Los registros de aplicaciones cliente son representaciones de aplicaciones de Azure AD que pueden autenticar y solicitar permisos de API en nombre de un usuario. Los clientes públicos son aplicaciones, como las aplicaciones móviles y las aplicaciones JavaScript de una sola página, que no pueden mantener la confidencialidad de los secretos. El procedimiento es similar a registrar un cliente confidencial, pero dado que no se puede confiar en los clientes públicos para almacenar un secreto de aplicación, no es necesario agregar uno.

En este inicio rápido se proporciona información general sobre cómo registrar una aplicación mediante la plataforma de identidad de Microsoft.

Registros de aplicaciones en Azure Portal

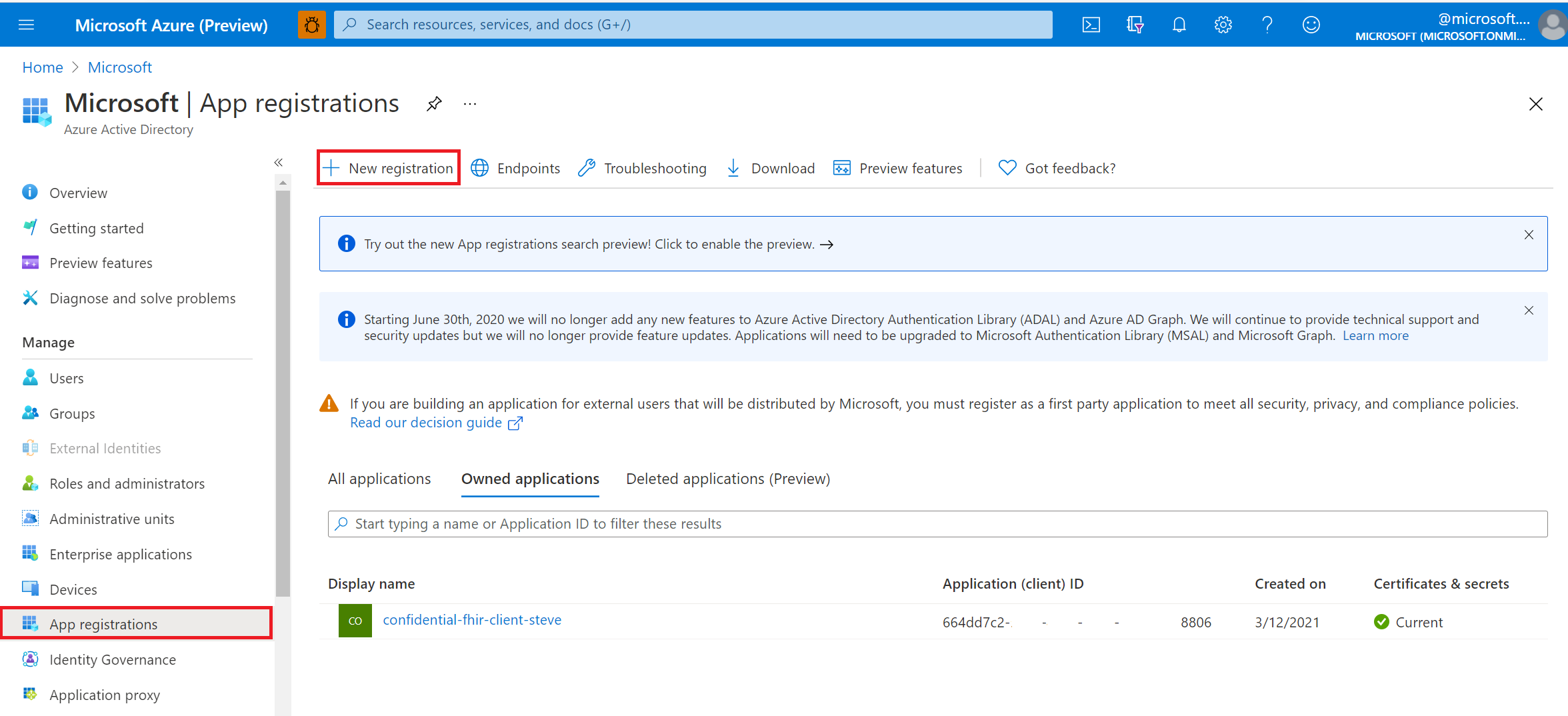

En Azure Portal, en el panel de navegación izquierdo, seleccione Azure Active Directory.

En la hoja Azure Active Directory, seleccione Registros de aplicaciones:

Seleccione Nuevo registro.

Introducción al registro de aplicaciones

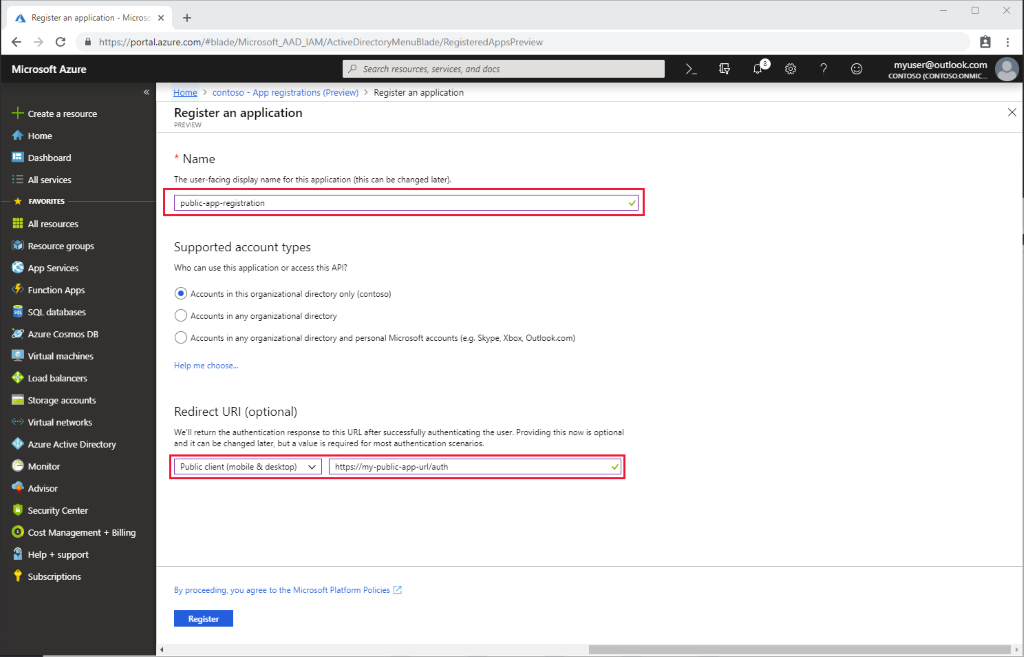

Asigne un nombre para mostrar a la aplicación.

Proporcione una dirección URL de respuesta. La dirección URL de respuesta es donde los códigos de autenticación se devolverán a la aplicación cliente. Puede agregar más direcciones URL de respuesta y editar las existentes más adelante.

Para configurar la aplicación de escritorio, de móvil o de página única como aplicación pública:

En Azure Portal, en Registros de aplicaciones, seleccione la aplicación y, a continuación, seleccione Autenticación.

Seleccione Configuración avanzada>Tipo de cliente predeterminado. Para Treat application as a public client (Tratar la aplicación como un cliente público), seleccione Sí.

En el caso de una aplicación de página única, seleccione Tokens de acceso y Tokens de id. para habilitar el flujo implícito.

- Si los usuarios pueden iniciar sesión en la aplicación, seleccione Tokens de id.

- Si la aplicación también necesita llamar a una API web protegida, seleccione Tokens de acceso.

Permisos de API

Los permisos para Azure API for FHIR se administran mediante RBAC. Para más información, visite Configuración de RBAC de Azure para FHIR.

Nota

Use grant_type de client_credentials al intentar otainar un token de acceso para Azure API for FHIR mediante herramientas como Postman. Para más información, consulte Prueba de la API de FHIR en Azure API for FHIR.

Validación de la autoridad del servidor de FHIR

Si la aplicación que registró en este artículo y el servidor de FHIR se encuentran en el mismo inquilino de Azure AD, es conveniente continuar con los pasos siguientes.

Si configura la aplicación cliente en un inquilino de Azure AD diferente del servidor de FHIR, deberá actualizar la entidad. En Azure API for FHIR, establezca la entidad en Configuración:> autenticación. Establezca la entidad en "TENANT-IDhttps://login.microsoftonline.com/<>".

Pasos siguientes

En este artículo, ha aprendido a registrar una aplicación cliente pública en Azure AD. A continuación, pruebe el acceso al servidor de FHIR mediante Postman.

FHIR® es una marca registrada de HL7 y se usa con su permiso.