Modificación de la configuración de acceso local en un sitio

Puede usar Microsoft Entra ID o un nombre de usuario y una contraseña locales para autenticar el acceso al seguimiento distribuido y paneles de núcleos de paquetes. Además, puede usar un certificado autofirmado o proporcionar el suyo propio para atestiguar el acceso a las herramientas de diagnóstico locales.

Para mejorar la seguridad de la implementación, se recomienda configurar la autenticación de Microsoft Entra a través de nombres de usuario y contraseña locales, así como proporcionar un certificado firmado por una entidad de certificación (CA) conocida globalmente y de confianza.

En esta guía paso a paso, aprenderá a usar Azure Portal para cambiar el método de autenticación y el certificado que se usa para proteger el acceso a las herramientas de supervisión local de un sitio.

Sugerencia

En su lugar, si desea modificar la identidad asignada por el usuario configurada para los certificados HTTPS, cree una identidad nueva o edite una identidad asignada por el usuario existente con la información recopilada en Recopilar valores de supervisión local.

Requisitos previos

- Consulte Elegir el método de autenticación para las herramientas de supervisión local y Recopilar valores de supervisión local para recopilar los valores necesarios y asegurarse de que están en el formato correcto.

- Si desea agregar o actualizar un certificado HTTPS personalizado para acceder a las herramientas de supervisión local, necesitará un certificado firmado por una CA conocida globalmente y de confianza almacenada en una instancia de Azure Key Vault. El certificado debe usar una clave privada de tipo RSA o EC para procurar que sea exportable (vea Clave exportable o no exportable para obtener más información).

- Si desea actualizar el método de autenticación de supervisión local, asegúrese de que la máquina local tiene acceso kubectl principal al clúster de Kubernetes habilitado para Azure Arc. Esto requiere un archivo kubeconfig básico, que puede obtener siguiendo Acceso principal al espacio de nombres.

- Asegúrese de que puede iniciar sesión en Azure Portal mediante una cuenta con acceso a la suscripción activa que usó para crear la red móvil privada. Esta cuenta debe tener el rol de colaborador o propietario integrado en el ámbito de la suscripción.

Visualización de la configuración de acceso local

En este paso, navegará al recurso Plano de control de red troncal de paquetes que representa la instancia de la red troncal de paquetes.

Inicie sesión en Azure Portal.

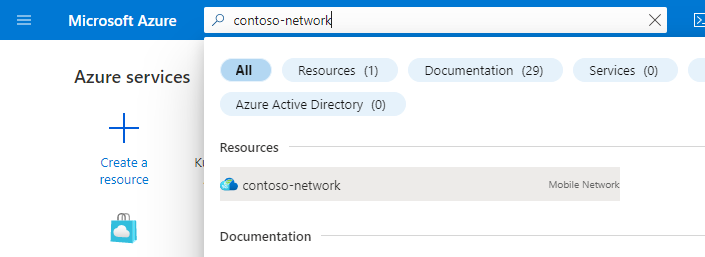

Busque y seleccione el recurso Red móvil que representa la red móvil privada.

En el menú de recursos, seleccione Sitios.

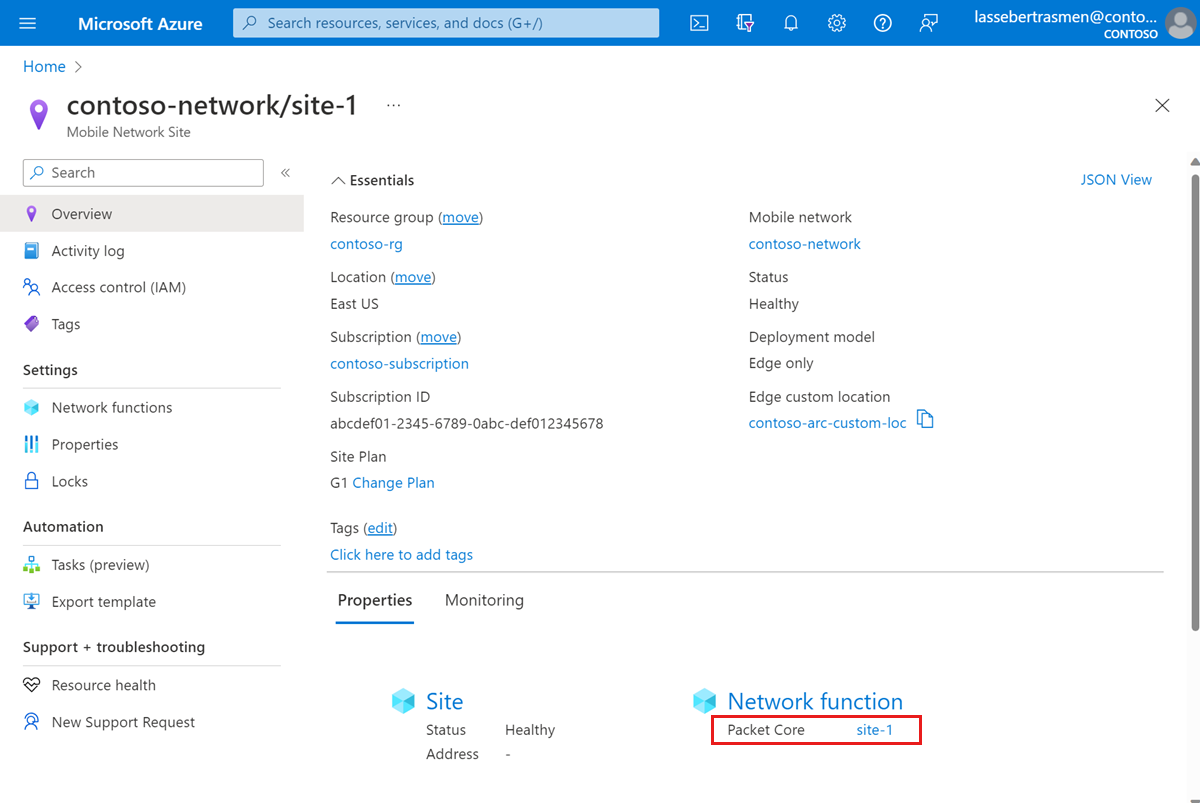

Seleccione el sitio que contiene la instancia de la red troncal de paquetes que quiere modificar.

En el título Función de red, seleccione el nombre del recurso del plano de control de la red troncal de paquetes que se muestra junto a Packet Core (Red troncal de paquetes).

Compruebe los campos del encabezado Acceso local para ver la configuración y el estado actuales del acceso local.

Modificación de la configuración de acceso local

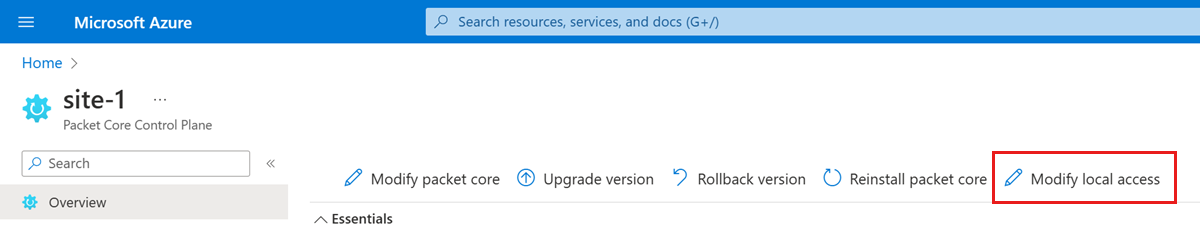

Seleccione Modificar acceso local.

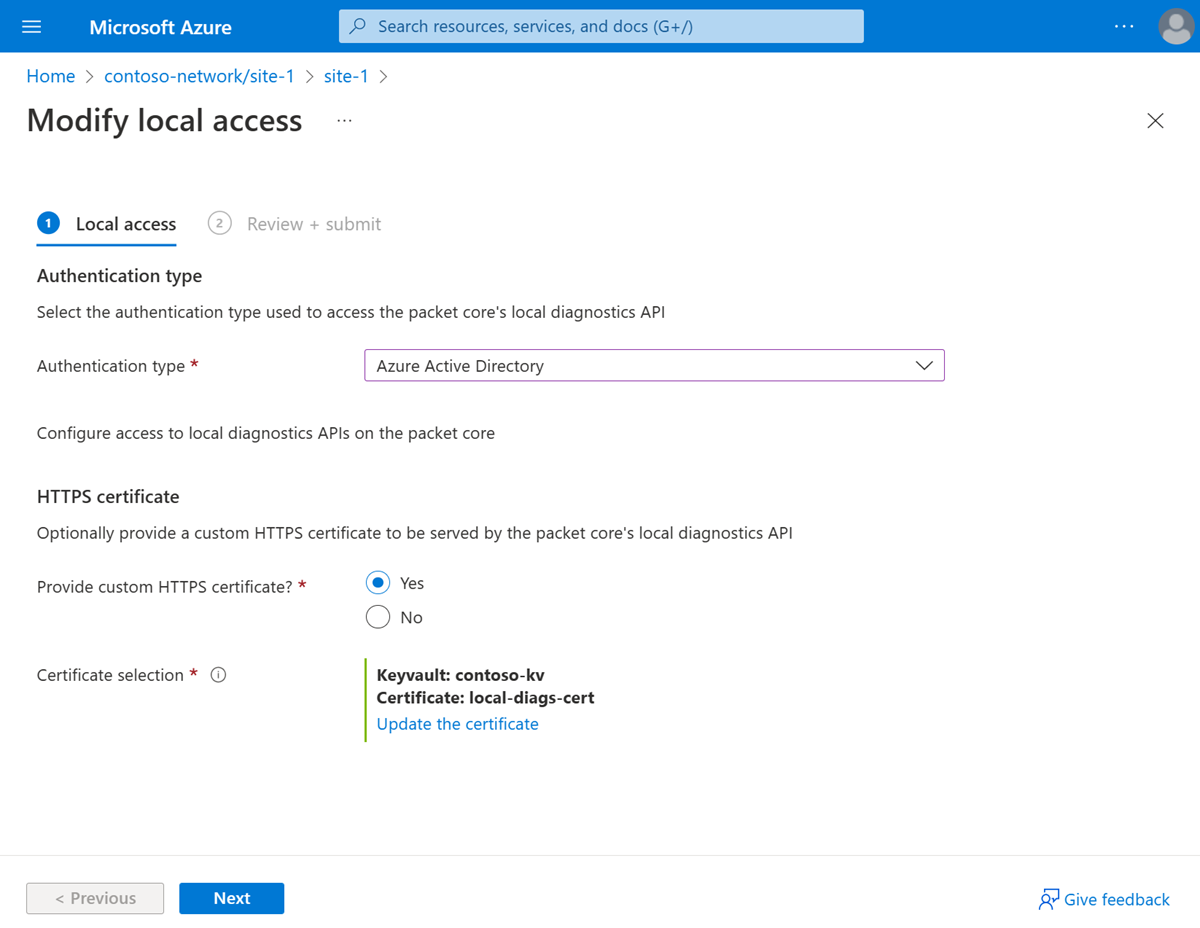

En Tipo de autenticación, seleccione el método de autenticación que desea usar.

En Certificado HTTPS, elija si desea proporcionar un certificado HTTPS personalizado para acceder a las herramientas de supervisión locales.

Si ha seleccionado Sí en ¿Proporcionar certificado HTTPS personalizado?, use la información recopilada en Recopilar valores de supervisión local para seleccionar un certificado.

Seleccione Siguiente.

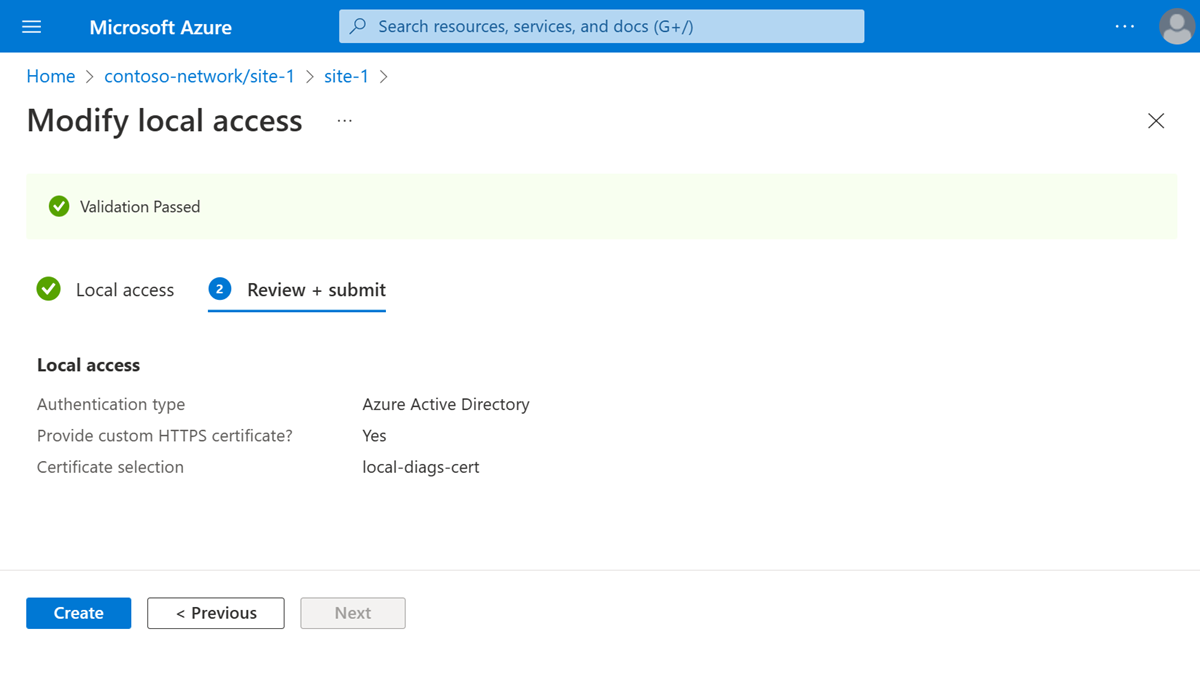

Azure validará ahora los valores de configuración especificados. Debería ver un mensaje que indica que los valores han superado la validación.

Seleccione Crear.

Azure volverá a implementar la instancia de la red troncal de paquetes con la nueva configuración. Azure Portal mostrará una pantalla de confirmación cuando se complete esta implementación.

Haga clic en Go to resource (Ir al recurso). Compruebe que los campos de acceso local contengan la información actualizada de autenticación y certificado.

Si ha agregado o actualizado un certificado HTTPS personalizado, siga Acceso a la GUI web de seguimiento distribuido y Acceda a los paneles del núcleo de paquetes para comprobar si el explorador confía en la conexión con las herramientas de supervisión local. Observe lo siguiente:

- Los cambios en Key Vault pueden tardar hasta cuatro horas en sincronizarse con la ubicación perimetral.

- Es posible que tenga que borrar la memoria caché del explorador para observar los cambios.

Configuración de la autenticación de acceso de supervisión local

Siga este paso si cambió el tipo de autenticación para el acceso de supervisión local.

Si ha cambiado de nombres de usuario y contraseñas locales a Microsoft Entra ID, siga los pasos indicados en Habilitar Microsoft Entra ID para herramientas de supervisión locales.

Si cambió de Microsoft Entra ID a nombres de usuario y contraseñas locales:

Inicie sesión en Azure Cloud Shell y seleccione PowerShell. Si es la primera vez que accede al clúster a través de Azure Cloud Shell, siga Acceso al clúster para configurar el acceso kubectl.

Elimine los objetos secretos de Kubernetes:

kubectl delete secrets sas-auth-secrets grafana-auth-secrets --kubeconfig=<core kubeconfig> -n coreReinicie los pods del seguimiento distribuido y de los paneles de la red troncal de paquetes.

Obtenga el nombre del pod de los paneles de la red troncal de paquetes:

kubectl get pods -n core --kubeconfig=<core kubeconfig> | grep "grafana"Copie la salida del paso anterior y reemplácela en el siguiente comando para reiniciar los pods.

kubectl delete pod sas-core-search-0 <packet core dashboards pod> -n core --kubeconfig=<core kubeconfig>

Siga Acceso a la GUI web de seguimiento distribuido y Acceso a los paneles de la red troncal de paquetes para comprobar si puede acceder a las herramientas de supervisión local mediante nombres de usuario y contraseñas locales.