Tutorial: Investigación de incidentes con datos de UEBA

En este artículo se describen métodos comunes y procedimientos de ejemplo para usar el análisis de comportamiento de entidades de usuario (UEBA) en los flujos de trabajo de investigación normales.

Importante

Actualmente, las características indicadas están en VERSIÓN PRELIMINAR. Consulte Términos de uso complementarios para las Versiones preliminares de Microsoft Azure para conocer los términos legales adicionales que se aplican a las características de Azure que se encuentran en la versión beta, en versión preliminar o que todavía no se han publicado para que estén disponibles con carácter general.

Nota

En este tutorial se proporcionan procedimientos basados en escenarios para una tarea de cliente importante: investigación con datos de UEBA. Para más información, consulte el documento Investigación de incidentes con Microsoft Sentinel.

Requisitos previos

Para poder usar datos de UEBA en las investigaciones, debe habilitar Análisis de comportamiento de usuarios y entidades (UEBA) en Microsoft Sentinel.

Empiece a buscar información con tecnología de la máquina aproximadamente una semana después de habilitar UEBA.

Ejecución de búsquedas proactivas y rutinarias en datos de entidad

Se recomienda ejecutar búsquedas proactivas regulares a través de la actividad del usuario para crear clientes potenciales para realizar una investigación más exhaustiva.

Puede usar el libro Análisis de comportamiento de usuarios y entidades de Microsoft Sentinel para consultar los datos, por ejemplo:

- Usuarios de mayor riesgo, con anomalías o incidentes asociados.

- Datos de usuarios específicos, para determinar si el sujeto realmente ha estado en peligro o si hay una amenaza interna debido a una acción que se desvía del perfil del usuario.

Además, capture acciones no rutinarias en el libro UEBA y úselas para buscar actividades anómalas y prácticas potencialmente no compatibles.

Investigación de un inicio de sesión anómalo

Por ejemplo, los pasos que se muestran a continuación siguen la investigación de un usuario que se conectó a una VPN que nunca había usado antes, lo que es una actividad anómala.

En el área Workbooks (Libros) de Sentinel, busque el libro User and Entity Behavior Analytics (Análisis de comportamiento de usuarios y entidades) y ábralo.

Busque el nombre de usuario concreto que va a investigar y seleccione su nombre en la tabla Top users to investigate (Principales usuarios para investigar).

Desplácese hacia abajo por las tablas Incidents Breakdown (Desglose de incidentes) y Anomalies Breakdown (Desglose de anomalías) para ver los incidentes y anomalías asociados al usuario seleccionado.

En la anomalía, como una llamada Anomalous Successful Logon (Inicio de sesión correcto anómalo), revise los detalles que se muestran en la tabla para investigar. Por ejemplo:

Paso Descripción Anote la descripción de la derecha Cada anomalía tiene una descripción, con un vínculo para obtener más información en la knowledge base MITRE ATT&CK.

Por ejemplo:

Acceso inicial

El adversario está intentando entrar en la red.

El acceso inicial consta de técnicas que usan varios vectores de entrada para acceder por primera vez a una red. Las técnicas que se usan para acceder por primera vez al phishing de objetivo definido dirigido y la explotación de puntos débiles en servidores web de acceso público. Lo logrado en el acceso iniciar puede permitir el acceso continuo, como las cuentas válidas y el uso de servicios remotos externos, o bien pueden tener un uso limitado debido al cambio de contraseñas.Observe el texto de la columna Descripción En la fila de anomalías, desplácese a la derecha para ver una descripción adicional. Seleccione el vínculo para ver el texto completo. Por ejemplo:

Los adversarios pueden robar las credenciales de una cuenta de usuario o de servicio concreta mediante técnicas de acceso a credenciales, o bien capturar las credenciales anteriormente en su proceso de reconocimiento mediante la ingeniería social para obtener acceso inicial. Por ejemplo, APT33 ha usado cuentas válidas para el acceso inicial. La consulta siguiente genera una salida de un inicio de sesión correcto realizado por un usuario desde una nueva ubicación geográfica desde la que nunca se ha conectado antes, y sus pares tampoco lo habían hecho.Fíjese en los datos de UsersInsights Desplácese más a la derecha en la fila de anomalías para ver los datos de información del usuario, como el nombre para mostrar de la cuenta y el identificador de objeto de la cuenta. Seleccione el texto para ver los datos completos a la derecha. Observe los datos de Evidence Desplácese más a la derecha de la fila de anomalías para ver los datos de evidencia de la anomalía. Seleccione la vista de texto de los datos completos a la derecha, como los campos siguientes:

- ActionUncommonlyPerformedByUser

- UncommonHighVolumeOfActions

- FirstTimeUserConnectedFromCountry

- CountryUncommonlyConnectedFromAmongPeers

- FirstTimeUserConnectedViaISP

- ISPUncommonlyUsedAmongPeers

- CountryUncommonlyConnectedFromInTenant

- ISPUncommonlyUsedInTenant

Use los datos que se encuentran en el libro User and Entity Behavior Analytics (Análisis de comportamiento de usuarios y entidades) para determinar si la actividad del usuario es sospechosa y requiere más acciones.

Uso de datos de UEBA para analizar falsos positivos

A veces, un incidente capturado en una investigación es un falso positivo.

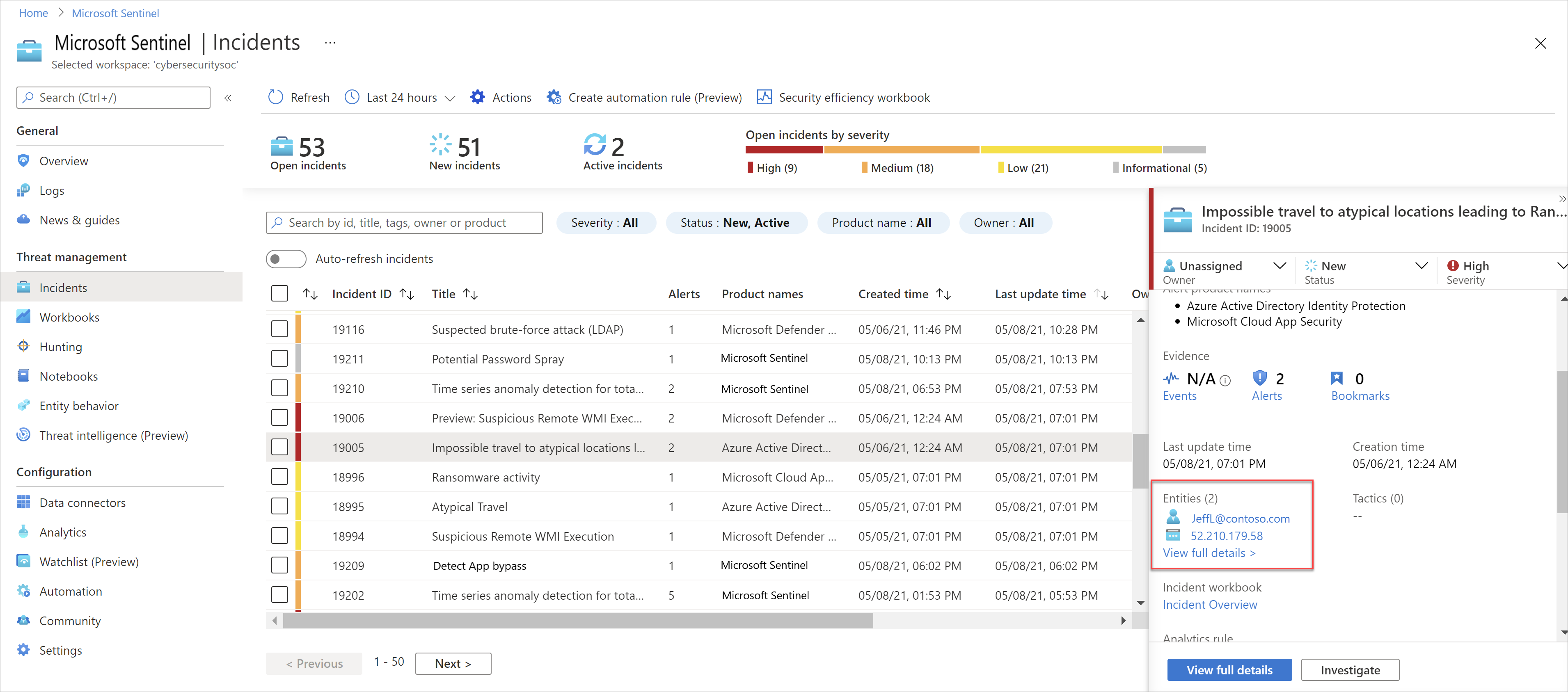

Un ejemplo común de falso positivo es cuando se detecta una actividad de viaje imposible, como un usuario que ha iniciado sesión en una aplicación o portal desde Nueva York y Londres con menos de 60 minutos de diferencia. Aunque Microsoft Sentinel anota el viaje imposible como una anomalía, una investigación con el usuario podría aclarar que se usó una VPN con una ubicación alternativa a donde estaba realmente el usuario.

Análisis de un falso positivo

Por ejemplo, en el caso de un incidente de un viaje imposible, después de confirmar con el usuario que se ha usado una VPN, vaya desde el incidente a la página de la entidad de usuario. Use los datos que se muestran en ella para determinar si las ubicaciones capturadas se incluyen en las ubicaciones más conocidas del usuario.

Por ejemplo:

Esta página también tiene un vínculo en la propia página del incidente y el gráfico de investigación.

Sugerencia

Después de confirmar los datos del usuario específico asociado al incidente que se encuentran en la página de entidad de usuario, vaya al área de Búsqueda de Microsoft Sentinel para saber si los pares del usuario normalmente se conectan desde las mismas ubicaciones. Si es así, este conocimiento sería un caso aún más seguro para un falso positivo.

En el área de búsqueda, ejecute la consulta Anomalous Geo Location Logon (Inicio de sesión de ubicación geográfica anómala). Para obtener más información, consulte Búsqueda de amenazas con Microsoft Sentinel.

Inserción de datos de IdentityInfo en las reglas de análisis (versión preliminar pública)

Dado que los atacantes suelen usar las propias cuentas de usuario y servicio de la organización, los datos sobre esas cuentas de usuario, incluidos la identificación y los privilegios de usuario, son fundamentales para los analistas en el proceso de una investigación.

Inserte datos de la tabla IdentityInfo para ajustar las reglas de análisis a sus casos de uso a fin de reducir los falsos positivos y, posiblemente, acelerar el proceso de investigación.

Por ejemplo:

Para correlacionar los eventos de seguridad con la tabla IdentityInfo en una alerta que se desencadena si alguien accede a un servidor fuera del departamento de TI:

SecurityEvent | where EventID in ("4624","4672") | where Computer == "My.High.Value.Asset" | join kind=inner ( IdentityInfo | summarize arg_max(TimeGenerated, *) by AccountObjectId) on $left.SubjectUserSid == $right.AccountSID | where Department != "IT"Para correlacionar los registros de inicio de sesión de Microsoft Entra con la tabla IdentityInfo en una alerta que se desencadena si alguien que no es miembro de un grupo de seguridad específico accede a una aplicación:

SigninLogs | where AppDisplayName == "GithHub.Com" | join kind=inner ( IdentityInfo | summarize arg_max(TimeGenerated, *) by AccountObjectId) on $left.UserId == $right.AccountObjectId | where GroupMembership !contains "Developers"

La tabla IdentityInfo sincroniza con el área de trabajo de Microsoft Entra para crear una instantánea de los datos del perfil de usuario, como metadatos de usuario, información de grupo y roles de Microsoft Entra asignados a cada usuario. Para obtener más información, consulte Tabla IdentityInfo en la referencia de enriquecimientos de UEBA.

Identificación de intentos de difusión de contraseña y phishing de objetivo definido

Sin la autenticación multifactor (MFA) habilitada, las credenciales de usuario son vulnerables a los atacantes que buscan ataques peligrosos con la realización de intentos de difusión de contraseña y phishing de objetivo definido.

Investigación de un incidente de difusión de contraseña con información de UEBA

Por ejemplo, para investigar un incidente de difusión de contraseña con información de UEBA, puede realizar las siguientes acciones para obtener más información:

En el incidente, en la parte inferior izquierda, seleccione Investigate para ver las cuentas, las máquinas y otros puntos de datos que podrían ser el objetivo de un ataque.

Al examinar los datos, es posible que vea una cuenta de administrador con un número relativamente grande de errores de inicio de sesión. Aunque esto es sospechoso, es posible que no quiera restringir la cuenta sin más confirmación.

Seleccione la entidad de usuario administrativo en el mapa y, después, seleccione Insights (Información) a la derecha para encontrar más detalles, como el grafo de inicios de sesión a lo largo del tiempo.

Seleccione Info (Información) a la derecha y, después, seleccione View full details (Ver detalles completos) para ir a la página de la entidad de usuario para profundizar más.

Por ejemplo, observe si este es el primer incidente de difusión de contraseña potencial del usuario o vea el historial de inicio de sesión del usuario para saber si se produjeron anomalías.

Sugerencia

También puede ejecutar la consulta de búsqueda Anomalous Failed Logon (Inicio de sesión con errores anómalo) para supervisar todos los inicios de sesión con errores anómalos de una organización. Use los resultados de la consulta para iniciar investigaciones sobre posibles ataques de difusión de contraseña.

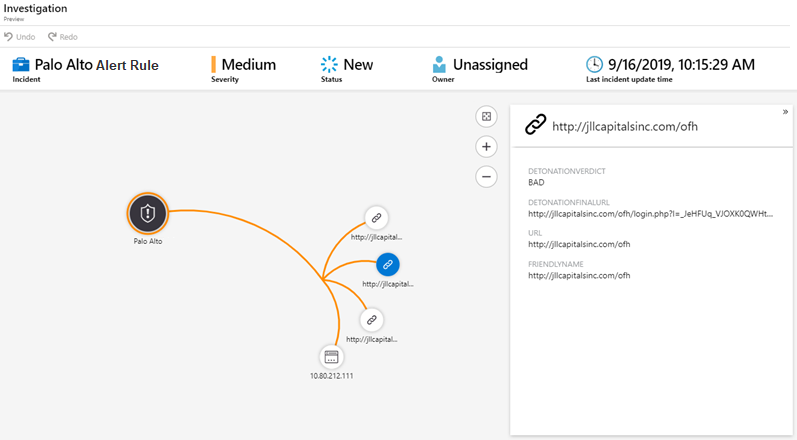

Detonación de direcciones URL (versión preliminar pública)

Cuando hay direcciones URL en los registros ingeridos en Microsoft Sentinel, esas direcciones URL se detonan automáticamente para ayudar a acelerar el proceso de evaluación de prioridades.

El gráfico Investigación incluye un nodo para la dirección URL detonada, así como los detalles siguientes:

- DetonationVerdict. Determinación booleana de alto nivel de la detonación. Por ejemplo, Bad significa que el lado se clasificó como contenido de malware o suplantación de identidad (phishing) de hospedaje.

- DetonationFinalURL. Dirección URL final de la página de aterrizaje observada, después de todos los redireccionamientos desde la dirección URL original.

Por ejemplo:

Sugerencia

Si no ve direcciones URL en los registros, compruebe que el registro de direcciones URL, también conocido como registro de amenazas, está habilitado para sus puertas de enlace web seguras, servidores proxy web, firewalls o IDS/IPS heredados.

También puede crear registros personalizados para canalizar direcciones URL específicas de interés en Microsoft Sentinel para una investigación más detallada.

Pasos siguientes

Más información sobre UEBA, investigaciones y búsqueda: