Integración de Microsoft Defender XDR con Microsoft Sentinel

Integre Microsoft Defender XDR con Microsoft Sentinel para transmitir todos los incidentes de Defender XDR y los eventos de búsqueda avanzada en Microsoft Sentinel y mantener los incidentes y eventos sincronizados entre los portales de Azure y Microsoft Defender. Los incidentes de Defender XDR incluyen todas las alertas, entidades e información pertinente asociadas, lo que le proporciona un contexto suficiente para evaluar las prioridades y realizar una investigación preliminar en Microsoft Sentinel. Una vez en Microsoft Sentinel, los incidentes permanecen sincronizados bidireccionalmente con XDR de Defender, lo que le permite aprovechar las ventajas de ambos portales en la investigación de incidentes.

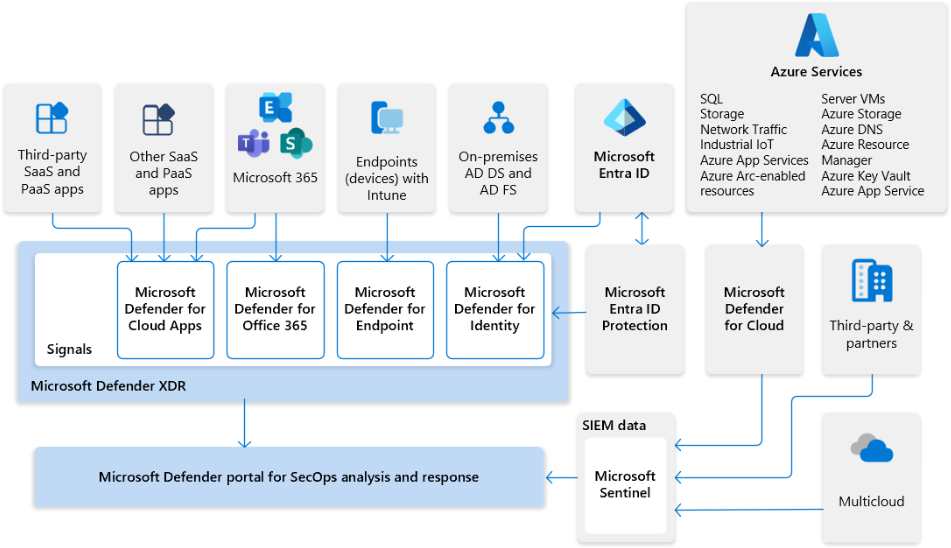

Como alternativa, incorpore Microsoft Sentinel con Defender XDR a la plataforma de operaciones de seguridad unificada en el portal de Defender. La plataforma de operaciones de seguridad unificada reúne todas las funcionalidades de Microsoft Sentinel, Defender XDR e IA generativa creadas específicamente para la ciberseguridad. Para obtener más información, consulte los siguientes recursos:

- Entrada de blog: Disponibilidad general de la plataforma de operaciones de seguridad unificada de Microsoft

- Microsoft Sentinel en el portal de Microsoft Defender

- Microsoft Copilot en Microsoft Defender

Microsoft Sentinel y Defender XDR

Use uno de los siguientes métodos para integrar Microsoft Sentinel con los servicios de Microsoft Defender XDR:

Agregue datos del servicio Microsoft Defender XDR en Microsoft Sentinel y vea datos de Microsoft Sentinel en Azure Portal. Habilite el conector de Defender XDR en Microsoft Sentinel.

Integre Microsoft Sentinel y Defender XDR en una única plataforma de operaciones de seguridad unificada en el portal de Microsoft Defender. En este caso, vea los datos de Microsoft Sentinel directamente en el portal de Microsoft Defender con el resto de los incidentes, alertas, vulnerabilidades y otros datos de seguridad de Defender. Habilite el conector de Defender XDR en Microsoft Sentinel e incorpore Microsoft Sentinel a la plataforma de operaciones unificadas en el portal de Defender.

Seleccione la pestaña adecuada para ver el aspecto de la integración de Microsoft Sentinel con Defender XDR en función del método de integración que use.

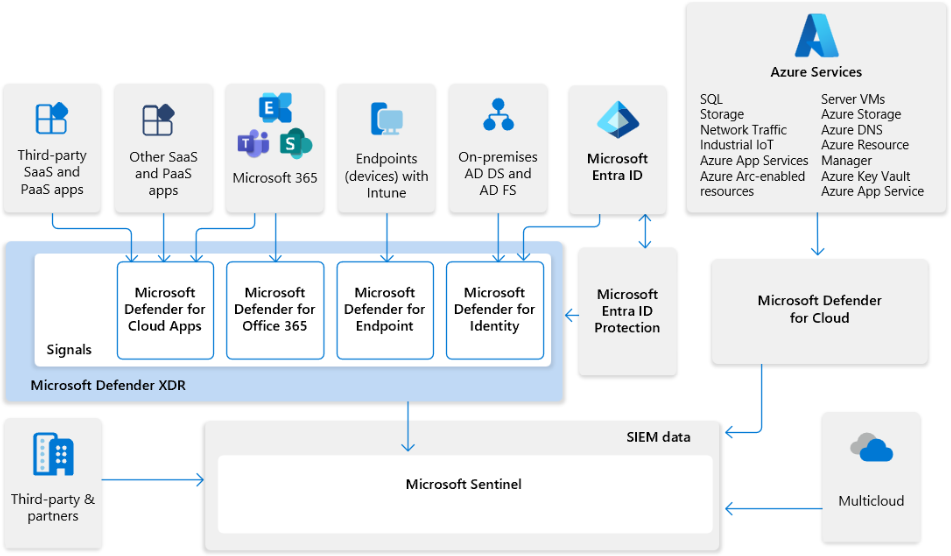

En la ilustración siguiente se muestra cómo se integra sin problemas la solución XDR de Microsoft con Microsoft Sentinel.

En este diagrama:

- La información de las señales de toda la organización llega a Microsoft Defender XDR y Microsoft Defender for Cloud.

- Microsoft Defender XDR y Microsoft Defender for Cloud envían datos de registro de SIEM a través de conectores de Microsoft Sentinel.

- Los equipos de SecOps pueden analizar y responder a amenazas identificadas en Microsoft Sentinel y Microsoft Defender XDR.

- Microsoft Sentinel proporciona compatibilidad con entornos multinube y se integra con aplicaciones de terceros y asociados.

Correlación de incidentes y alertas

Con la integración de Defender XDR con Microsoft Sentinel, los incidentes de Defender XDR son visibles y se pueden administrar desde Microsoft Sentinel. Esto le proporciona una cola de incidentes principal en toda la organización. Consulte y ponga en correlación los incidentes de XDR de Defender junto con incidentes de todos los demás sistemas en la nube y locales. Al mismo tiempo, esta integración le permite aprovechar las ventajas y funcionalidades únicas de Defender XDR para investigaciones detalladas y una experiencia específica de Defender en todo el ecosistema de Microsoft 365.

Defender XDR enriquece y agrupa las alertas de varios productos de Microsoft Defender, lo que reduce el tamaño de la cola de incidentes de SOC y reduce el tiempo de resolución. Las alertas de los siguientes productos y servicios de Microsoft Defender también se incluyen en la integración de Defender XDR a Microsoft Sentinel:

- Microsoft Defender para punto de conexión

- Microsoft Defender for Identity

- Microsoft Defender para Office 365

- Microsoft Defender for Cloud Apps

- Administración de vulnerabilidades de Microsoft Defender

Otros servicios cuyas alertas recopila Defender XDR incluyen:

- Prevención de pérdida de datos de Microsoft Purview (Más información)

- Protección de Microsoft Entra ID (Más información)

El conector XDR de Defender también trae incidentes de Microsoft Defender for Cloud. Para sincronizar también alertas y entidades desde estos incidentes, debe habilitar el conector de Defender for Cloud en Microsoft Sentinel. De lo contrario, los incidentes de Defender for Cloud aparecen vacíos. Para obtener más información, consulte Ingesta de incidentes de Microsoft Defender for Cloud con la integración de XDR de Microsoft Defender.

Además de recopilar alertas de estos componentes y otros servicios, Defender XDR genera alertas propias. Crea incidentes a partir de todas estas alertas y los envía a Microsoft Sentinel.

Casos de uso y escenarios comunes

Considere la posibilidad de integrar XDR de Defender con Microsoft Sentinel para los siguientes casos de uso y escenarios:

Incorpore Microsoft Sentinel a la plataforma unificada de operaciones de seguridad en el portal de Microsoft Defender. La habilitación del conector XDR de Defender es un requisito previo.

Habilite la conexión con un solo clic de incidentes de XDR de Defender, incluidas todas las alertas y entidades de los componentes de XDR de Defender, en Microsoft Sentinel.

Permitir la sincronización bidireccional entre incidentes de Microsoft Sentinel y XDR de Defender en el estado, el propietario y el motivo de cierre.

Aplique funcionalidades de enriquecimiento y agrupación de alertas XDR de Defender en Microsoft Sentinel, lo que reduce el tiempo de resolución.

Facilitar las investigaciones en ambos portales con vínculos profundos en contexto entre un incidente de Microsoft Sentinel y su incidente XDR de Defender paralelo.

Para obtener más información sobre las funcionalidades de la integración de Microsoft Sentinel con XDR de Defender en la plataforma unificada de operaciones de seguridad, consulte Microsoft Sentinel en el portal de Microsoft Defender.

Conexión a Microsoft Defender XDR

Habilite el conector de Microsoft Defender XDR en Microsoft Sentinel para enviar toda la información de alertas y incidentes de Defender XDR a Microsoft Sentinel y mantener sincronizados los incidentes.

En primer lugar, instale la solución Microsoft Defender XDR para Microsoft Sentinel desde el centro de contenido. A continuación, habilite el conector de datos XDR de Microsoft Defender para recopilar incidentes y alertas. Para obtener más información, consulte Conectar datos de XDR de Microsoft Defender a Microsoft Sentinel.

Después de habilitar la recopilación de alertas e incidentes en el conector de datos XDR de Defender, los incidentes de XDR de Defender aparecen en la cola de incidentes de Microsoft Sentinel poco después de que se generen en XDR de Defender. Pueden pasar hasta 10 minutos entre el momento en que se genere un incidente en el XDR de Defender y el momento en que aparezca en Microsoft Sentinel. En estos incidentes, el campo Nombre de producto de alerta contiene XDR de Microsoft Defendero uno de los nombres de los servicios de Defender del componente.

Para incorporar el área de trabajo de Microsoft Sentinel a la plataforma de operaciones de seguridad unificada en el portal de Defender, vea Conexión de Microsoft Sentinel a Microsoft Defender XDR.

Costos de ingesta

Las alertas e incidentes de Defender XDR, incluidos los elementos que rellenan las tablas SecurityAlert y SecurityIncident, se ingieren y sincronizan con Microsoft Sentinel sin cargo alguno. Para todos los demás tipos de datos de componentes individuales de Defender como las tablas de Búsqueda avanzada DeviceInfo, DeviceFileEvents, EmailEvents, etc., se cobra la ingesta. Para obtener más información, consulte Planear los costos y conocer los precios y la facturación de Microsoft Sentinel.

Comportamiento de la ingesta de datos

Cuando el conector XDR de Defender está habilitado, las alertas creadas por los productos integrados en XDR de Defender se envían al XDR de Defender y se agrupan en incidentes. Tanto las alertas como los incidentes fluyen a Microsoft Sentinel a través del conector XDR de Defender. La excepción a este proceso es Defender for Cloud. Tiene la opción de habilitar alertas de Defender for Cloud basadas en el inquilino para recibir todas las alertas e incidentes a través de Defender XDR, o mantener alertas basadas en suscripciones y promoverlas a incidentes dentro de Microsoft Sentinel en Azure Portal. Para obtener las opciones disponibles y más información, consulte los siguientes artículos:

- Microsoft Defender for Cloud en el portal de Microsoft Defender

- Ingesta de incidentes de Microsoft Defender for Cloud con la integración con Microsoft Defender XDR

Reglas de creación de incidentes de Microsoft

A fin de evitar crear incidentes duplicados para las mismas alertas, el valor Reglas de creación de incidentes de Microsoft está desactivado para los productos integrados de Defender XDR al conectar Defender XDR. Los productos integrados en Defender XDR incluyen Microsoft Defender for Identity, Microsoft Defender para Office 365 y muchos más. Además, las reglas de creación de incidentes de Microsoft no se admiten en la plataforma de operaciones de seguridad unificada. Defender XDR tiene sus propias reglas de creación de incidentes. Este cambio tiene los siguientes impactos potenciales:

Las reglas de creación de incidentes de Microsoft Sentinel le permitieron filtrar las alertas que se usarían para crear incidentes. Con estas reglas deshabilitadas, puede conservar la funcionalidad de filtrado de alertas si configura el ajuste de alertas en el portal de Microsoft Defender, o bien si usa reglas de automatización para suprimir o cerrar los incidentes que no quiera.

Después de habilitar el conector de Defender XDR, ya no puede predeterminar los títulos de incidentes. El motor de correlación de Defender XDR rige la creación de incidentes y asigna automáticamente nombres a los incidentes que crea. Este cambio afectaría a las reglas de automatización que haya creado que usen el nombre del incidente como condición. Para evitar este problema, use criterios distintos del nombre del incidente como condiciones para desencadenar reglas de automatización. Se recomienda usar etiquetas.

Si usa las reglas de creación de incidentes de Microsoft Sentinel para otras soluciones de seguridad de Microsoft o productos no integrados en Defender XDR, como Administración de riesgos internos de Microsoft Purview, y planea realizar la incorporación a la plataforma de operaciones de seguridad unificada en el portal de Defender, reemplace las reglas de creación de incidentes por reglas de análisis programadas.

Trabajo con incidentes de Microsoft Defender XDR en Microsoft Sentinel y sincronización bidireccional

Los incidentes XDR de Defender aparecen en la cola de incidentes de Microsoft Sentinel con el nombre del producto XDR de Microsoft Defender y con detalles y funcionalidades similares a cualquier otro incidente de Microsoft Sentinel. Cada incidente contiene un vínculo al incidente paralelo en el portal de Microsoft Defender.

A medida que el incidente evoluciona en XDR de Defender y se agregan más alertas o entidades, el incidente de Microsoft Sentinel se actualiza en consecuencia.

Los cambios realizados en el estado, el motivo de cierre o la asignación de un incidente de XDR de Defender, en XDR de Defender o Microsoft Sentinel, también se actualizan en consecuencia en la cola de incidentes del otro. La sincronización tiene lugar en ambos portales inmediatamente después de aplicar el cambio al incidente, sin retraso. Podría ser necesaria una actualización para ver los cambios más recientes.

En XDR de Defender, todas las alertas de un incidente se pueden transferir a otra, lo que da lugar a que se combinen los incidentes. Cuando se produce esta combinación, los incidentes de Microsoft Sentinel reflejan los cambios. Un incidente contiene todas las alertas de ambos incidentes originales y el otro incidente se cierra automáticamente, con una etiqueta de "redirigido" agregada.

Nota:

Los incidentes de Microsoft Sentinel pueden contener un máximo de 150 alertas. Los incidentes de XDR de Defender pueden tener más de esto. Si un incidente de XDR de Defender con más de 150 alertas se sincroniza con Microsoft Sentinel, el incidente de Microsoft Sentinel se muestra como tener “más de 150” alertas y proporciona un vínculo al incidente paralelo en Defender XDR, donde verá el conjunto completo de alertas.

Colección de eventos de búsqueda avanzada

El conector XDR de Defender también le permite transmitir eventos de búsqueda avanzada (un tipo de datos de eventos) sin procesar de Defender XDR y sus servicios de componentes a Microsoft Sentinel. Recopile eventos de búsqueda avanzada de todos los componentes de XDR de Defender y transmitirlos directamente a tablas integradas específicamente en el área de trabajo de Microsoft Sentinel. Estas tablas se basan en el mismo esquema que se usa en el portal de Defender, lo que le ofrece acceso total al conjunto completo de eventos de búsqueda avanzada y le permite realizar las tareas siguientes:

Copiar fácilmente las consultas existentes de búsqueda avanzada de Microsoft Defender para punto de conexión, Office 365, Identity o Cloud Apps en Microsoft Sentinel.

Usar los registros de eventos sin procesar con el fin de proporcionar más información para las alertas, la búsqueda y la investigación, y poner en correlación estos eventos con los eventos de otros orígenes de datos en Microsoft Sentinel.

Almacenar los registros con mayor período de retención, por encima de la retención predeterminada de 30 días del XDR de Defender o de sus componentes. Para ello, configure la retención del área de trabajo o configure la retención por tabla en Log Analytics.

Contenido relacionado

En este documento, ha obtenido información sobre las ventajas de habilitar el conector de Defender XDR en Microsoft Sentinel.

- Conexión de los datos de Microsoft Defender XDR a Microsoft Sentinel

- Para usar la plataforma de operaciones de seguridad unificada en el portal de Defender, vea Conexión de Microsoft Sentinel a Microsoft Defender XDR.

- Compruebe la disponibilidad de los distintos tipos de datos de Microsoft Defender XDR en las diferentes nubes de Microsoft 365 y Azure.