Autenticación multifactor de Essential Eight

En este artículo se detallan los métodos para lograr el modelo de ocho madurez esencial del Centro de seguridad cibernética de Australia (ACSC) para la autenticación multifactor mediante la plataforma de identidad de Microsoft.

¿Por qué seguir las directrices de autenticación multifactor de ACSC Essential Eight?

MFA es uno de los controles más eficaces que una organización puede implementar para evitar que un adversario obtenga acceso a un dispositivo o red y acceda a información confidencial. Cuando se implementa correctamente, MFA puede dificultar que un adversario robe credenciales legítimas para realizar otras actividades malintencionadas en una red. Debido a su eficacia, MFA es uno de los ocho esenciales de las estrategias de acsc para mitigar las estrategias de incidentes de ciberseguridad para mitigar los incidentes de ciberseguridad.

Los adversarios suelen intentar robar credenciales administrativas o de usuario legítimas cuando ponen en peligro una red. Estas credenciales les permiten propagarse fácilmente en una red y realizar actividades malintencionadas sin otras vulnerabilidades de seguridad, lo que reduce la probabilidad de detección. Los adversarios también intentan obtener credenciales para las soluciones de acceso remoto, incluidas las redes privadas virtuales (VPN), ya que estos accesos pueden enmascarar aún más sus actividades y reducir la probabilidad de que se detecten.

Cuando MFA se implementa correctamente, es más difícil para un adversario robar un conjunto completo de credenciales. La autenticación multifactor requiere que el usuario demuestre que tiene acceso físico a un segundo factor. Algo que tienen (un token físico, una tarjeta inteligente, un teléfono o un certificado de software) o son (biometrías como una huella digital o un examen de iris).

Conceptos básicos de autenticación

El modelo de ocho madurez esenciales de ACSC para la autenticación multifactor se basa en la publicación especial 800-63 B Digital Identity Guidelines: Authentication and Lifecycle Management del Instituto Nacional de Estándares y Tecnología (NIST).

En los artículos siguientes se explican los conceptos de la autenticación multifactor y cómo los tipos de autenticador NIST se asignan a los métodos de autenticación de Microsoft Entra.

- Conceptos básicos de autenticación de NIST

- Tipos de autenticador NIST y métodos de autenticación de Microsoft Entra alineados

Tipos de autenticador

ACSC aborda los tipos de autenticador en las preguntas más frecuentes sobre el modelo de ocho madurez esenciales preguntas comunes sobre la implementación con respecto a la autenticación multifactor (MFA).

- Windows Hello para empresas usa biometría (algo que son los usuarios) o un PIN (algo que los usuarios saben). Para desbloquear una clave o un certificado que está asociado al módulo de plataforma segura de un dispositivo (algo que tienen los usuarios). Para obtener más información, consulta Introducción a Windows Hello para empresas.

Las referencias adicionales relacionadas con MFA de ACSC son las preguntas más frecuentes sobre el modelo de ocho vencimientos esenciales para consultar la sección 5.1.1 – 5.1.9 de la publicación NIST SP800-63 B Digital Identity Guidelines: Authentication and Lifecycle Management . En estas secciones se proporciona más información sobre los tipos de autenticador. Estos tipos se pueden usar para algo que los usuarios saben, algo que tienen los usuarios y algo que son los usuarios, que se pueden desbloquear con algo que los usuarios conocen o son. ACSC tiene más consejos en Implementación de la autenticación multifactor.

Resistencia a la suplantación de identidad

Todos los métodos de autenticación de Microsoft Entra que cumplen los niveles de madurez 2 y 3 usan autenticadores criptográficos que enlazan la salida del autenticador a la sesión específica que se va a autenticar. Realizan este enlace mediante una clave privada controlada por el demandante para el que el comprobador conoce la clave pública. Esto satisface los requisitos de resistencia de phishing para los niveles de madurez 2 y 3.

Según el NIST, los autenticadores que impliquen la entrada manual de una salida del autenticador, como los autenticadores fuera de banda y OTP (pin de una sola vez), no se considerarán resistentes a la suplantación del comprobador. El motivo es que la entrada manual no enlaza la salida del autenticador a la sesión específica que se va a autenticar. En un ataque man-in-the-middle, un comprobador de impostor podría reproducir la salida del autenticador OTP en el comprobador y autenticarse correctamente.

El resultado es que cualquier autenticador que no compruebe criptográficamente que el servidor de inicio de sesión es quien dice que es, puede ser phished.

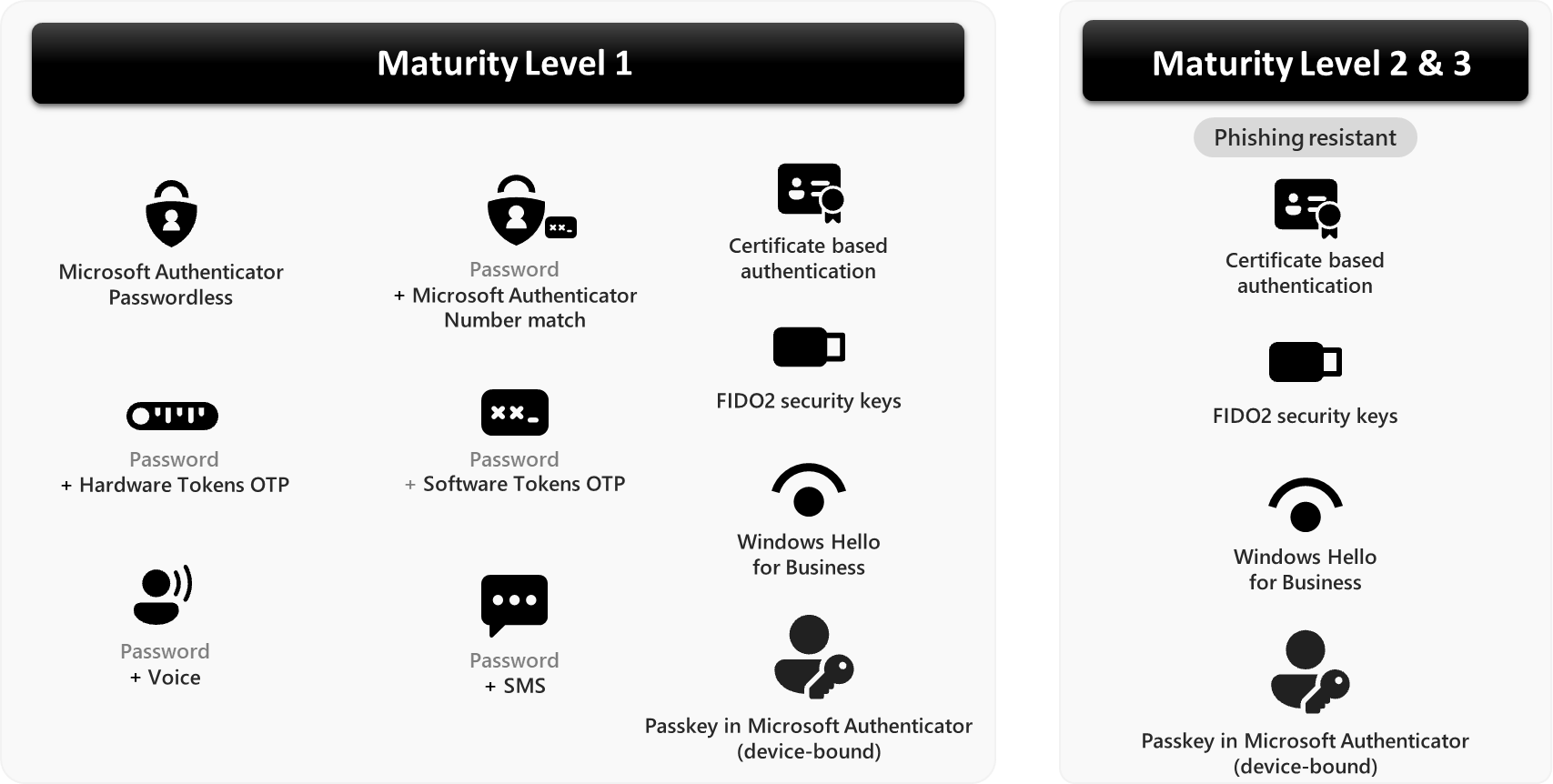

Tipos de autenticador permitidos

Un resumen de los tipos de autenticador clave que se permiten en cada nivel de madurez.