Información general sobre el registro y la supervisión de auditoría

¿Cómo usa Microsoft servicios en línea el registro de auditoría?

Microsoft servicios en línea emplear el registro de auditoría para detectar actividades no autorizadas y proporcionar responsabilidades al personal de Microsoft. Los registros de auditoría capturan detalles sobre los cambios de configuración del sistema y los eventos de acceso, con detalles para identificar quién era responsable de la actividad, cuándo y dónde tuvo lugar la actividad y cuál era el resultado de la actividad. El análisis de registros automatizado admite la detección casi en tiempo real de comportamientos sospechosos. Los posibles incidentes se escalan al equipo de respuesta de seguridad de Microsoft adecuado para una investigación más detallada.

El registro de auditoría interno de Microsoft servicios en línea captura los datos de registro de varios orígenes, como:

- Registros de eventos

- Registros de AppLocker

- Datos de rendimiento

- Datos de System Center

- Registros de detalles de llamadas

- Calidad de los datos de la experiencia

- Registros del servidor web de IIS

- registros de SQL Server

- Datos de Syslog

- Registros de auditoría de seguridad

¿Cómo servicios en línea Microsoft centralizar e informar sobre los registros de auditoría?

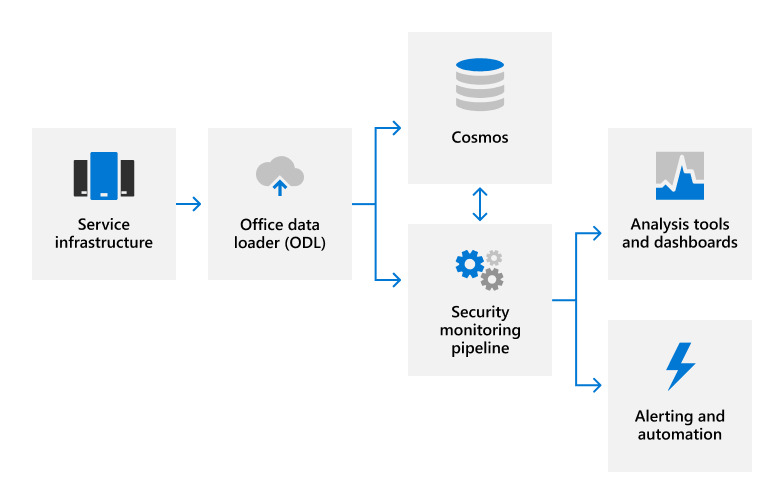

Muchos tipos de datos de registro se cargan desde servidores de Microsoft a una solución de supervisión de seguridad propietaria para el análisis casi en tiempo real (NRT) y un servicio de informática de macrodatos interno (Cosmos) o Azure Data Explorer (Kusto) para el almacenamiento a largo plazo. Esta transferencia de datos se produce a través de una conexión TLS validada por FIPS 140-2 en puertos y protocolos aprobados mediante herramientas automatizadas de administración de registros.

Los registros se procesan en NRT mediante métodos de aprendizaje automático, estadístico y basado en reglas para detectar indicadores de rendimiento del sistema y posibles eventos de seguridad. Los modelos de Aprendizaje automático usan datos de registro entrantes y datos de registro históricos almacenados en Cosmos o Kusto para mejorar continuamente las capacidades de detección. Las detecciones relacionadas con la seguridad generan alertas, notificando a los ingenieros de guardia de un posible incidente y desencadenando acciones de corrección automatizadas cuando corresponda. Además de la supervisión de seguridad automatizada, los equipos de servicio usan herramientas de análisis y paneles para la correlación de datos, las consultas interactivas y el análisis de datos. Estos informes se usan para supervisar y mejorar el rendimiento general del servicio.

¿Cómo protege Microsoft servicios en línea los registros de auditoría?

Las herramientas que se usan en Microsoft servicios en línea para recopilar y procesar registros de auditoría no permiten cambios permanentes o irreversibles en el contenido o el orden de tiempo de los registros de auditoría originales. El acceso a los datos del servicio en línea de Microsoft almacenados en Cosmos o Kusto está restringido al personal autorizado. Además, Microsoft restringe la administración de registros de auditoría a un subconjunto limitado de miembros del equipo de seguridad responsables de la funcionalidad de auditoría. El personal del equipo de seguridad no tiene acceso administrativo permanente a Cosmos o Kusto. El acceso administrativo requiere la aprobación de acceso Just-In-Time (JIT) y todos los cambios en los mecanismos de registro de Cosmos se registran y auditan. Los registros de auditoría se conservan el tiempo suficiente para admitir investigaciones de incidentes y cumplir los requisitos normativos. El período exacto de retención de datos de registro de auditoría determinado por los equipos de servicio; la mayoría de los datos de registro de auditoría se conservan durante 90 días en Cosmos y 180 días en Kusto.

¿Cómo protege Microsoft servicios en línea los datos personales del usuario que se pueden capturar en los registros de auditoría?

Antes de cargar los datos de registro, una aplicación de administración de registros automatizada usa un servicio de limpieza para quitar los campos que contienen datos del cliente, como la información del inquilino y los datos personales del usuario, y reemplazar esos campos por un valor hash. Los registros anonimizados y con hash se vuelven a escribir y, a continuación, se cargan en Cosmos. Todas las transferencias de registros se producen a través de una conexión cifrada TLS validada por FIPS 140-2.

¿Cuál es la estrategia de Microsoft para supervisar la seguridad?

Microsoft se involucra en la supervisión continua de seguridad de sus sistemas para detectar y responder a amenazas a Microsoft servicios en línea. Nuestros principios clave para la supervisión y las alertas de seguridad son:

- Solidez: señales y lógica para detectar varios comportamientos de ataque

- Precisión: alertas significativas para evitar distracciones por ruido

- Velocidad: capacidad de capturar atacantes lo suficientemente rápido como para detenerlos

La automatización, la escala y las soluciones basadas en la nube son pilares clave de nuestra estrategia de supervisión y respuesta. Para evitar ataques de forma eficaz a escala de algunos de los servicios en línea de Microsoft, nuestros sistemas de supervisión deben generar automáticamente alertas de alta precisión casi en tiempo real. Del mismo modo, cuando se detecta un problema, necesitamos la capacidad de mitigar el riesgo a escala, no podemos confiar en nuestro equipo para corregir manualmente los problemas máquina por máquina. Para mitigar los riesgos a escala, usamos herramientas basadas en la nube para aplicar automáticamente contramedidas y proporcionar a los ingenieros herramientas para aplicar rápidamente acciones de mitigación aprobadas en todo el entorno.

¿Cómo realiza Microsoft servicios en línea la supervisión de seguridad?

Microsoft servicios en línea usar el registro centralizado para recopilar y analizar eventos de registro de actividades que podrían indicar un incidente de seguridad. Las herramientas de registro centralizadas agregan registros de todos los componentes del sistema, incluidos los registros de eventos, los registros de aplicaciones, los registros de control de acceso y los sistemas de detección de intrusiones basados en red. Además del registro del servidor y los datos de nivel de aplicación, la infraestructura principal está equipada con agentes de seguridad personalizados que generan telemetría detallada y proporcionan detección de intrusiones basada en host. Usamos esta telemetría para la supervisión y el análisis forense.

Los datos de registro y telemetría que recopilamos permiten alertas de seguridad 24/7. Nuestro sistema de alertas analiza los datos de registro a medida que se cargan, lo que genera alertas casi en tiempo real. Incluye alertas basadas en reglas y alertas más sofisticadas basadas en modelos de aprendizaje automático. Nuestra lógica de supervisión va más allá de los escenarios de ataque genéricos e incorpora un conocimiento profundo de la arquitectura y las operaciones del servicio. Analizamos los datos de supervisión de seguridad para mejorar continuamente nuestros modelos para detectar nuevos tipos de ataques y mejorar la precisión de nuestra supervisión de seguridad.

¿Cómo responde Microsoft servicios en línea a las alertas de supervisión de seguridad?

Cuando los eventos de seguridad que desencadenan alertas requieren una acción responsivo o una investigación adicional de pruebas forenses en todo el servicio, nuestras herramientas basadas en la nube permiten una respuesta rápida en todo el entorno. Estas herramientas incluyen agentes inteligentes totalmente automatizados que responden a las amenazas detectadas con contramedidas de seguridad. En muchos casos, estos agentes implementan contramedidas automáticas para mitigar las detecciones de seguridad a escala sin intervención humana. Cuando esta respuesta no es posible, el sistema de supervisión de seguridad alerta automáticamente a los ingenieros de guardia adecuados, que están equipados con un conjunto de herramientas que les permiten actuar en tiempo real para mitigar las amenazas detectadas a escala. Los posibles incidentes se escalan al equipo de respuesta de seguridad de Microsoft adecuado y se resuelven mediante el proceso de respuesta a incidentes de seguridad.

¿Cómo supervisa Microsoft servicios en línea la disponibilidad del sistema?

Microsoft supervisa activamente sus sistemas en busca de indicadores de uso excesivo de recursos y uso anómalo. La supervisión de recursos se complementa con redundancias de servicio para ayudar a evitar tiempos de inactividad inesperados y proporcionar a los clientes acceso confiable a productos y servicios. Los problemas de mantenimiento del servicio en línea de Microsoft se comunican rápidamente a los clientes a través del Panel de estado del servicio (SHD).

Azure y Dynamics 365 servicios en línea usan varios servicios de infraestructura para supervisar su disponibilidad de seguridad y estado. La implementación de pruebas de transacción sintética (STX) permite a los servicios de Azure y Dynamics comprobar la disponibilidad de sus servicios. El marco stx está diseñado para admitir las pruebas automatizadas de componentes en los servicios en ejecución y se prueba en alertas de error de sitio en directo. Además, el servicio Supervisión de seguridad de Azure (ASM) ha implementado procedimientos de pruebas sintéticas centralizadas para comprobar que las alertas de seguridad funcionan según lo esperado en los servicios nuevos y en ejecución.

Regulaciones externas relacionadas & certificaciones

Los servicios en línea de Microsoft se auditan periódicamente para comprobar el cumplimiento de las normativas y certificaciones externas. Consulte la tabla siguiente para la validación de controles relacionados con el registro de auditoría y la supervisión.

Azure y Dynamics 365

| Auditorías externas | Section | Fecha del informe más reciente |

|---|---|---|

|

ISO 27001 Declaración de aplicabilidad Certificado |

A.12.1.3: Supervisión de disponibilidad y planeamiento de la capacidad A.12.4: Registro y supervisión |

8 de abril de 2024 |

|

ISO 27017 Declaración de aplicabilidad Certificado |

A.12.1.3: Supervisión de disponibilidad y planeamiento de la capacidad A.12.4: Registro y supervisión A.16.1: Administración de incidentes y mejoras de seguridad de la información |

8 de abril de 2024 |

|

ISO 27018 Declaración de aplicabilidad Certificado |

A.12.4: Registro y supervisión | 8 de abril de 2024 |

| SOC 1 | IM-1: marco de administración de incidentes IM-2: Configuración de detección de incidentes IM-3: Procedimientos de administración de incidentes IM-4: Incidente posterior a la muerte VM-1: registro y recopilación de eventos de seguridad VM-12: supervisión de disponibilidad de servicios de Azure VM-4: investigación de eventos malintencionados VM-6: supervisión de vulnerabilidades de seguridad |

16 de agosto de 2024 |

|

SOC 2 SOC 3 |

C5-6: acceso restringido a los registros IM-1: marco de administración de incidentes IM-2: Configuración de detección de incidentes IM-3: Procedimientos de administración de incidentes IM-4: Incidente posterior a la muerte PI-2: Azure Portal revisión del rendimiento del Acuerdo de Nivel de Servicio VM-1: registro y recopilación de eventos de seguridad VM-12: supervisión de disponibilidad de servicios de Azure VM-4: investigación de eventos malintencionados VM-6: Supervisión de vulnerabilidades de seguridadVM |

20 de mayo de 2024 |

Microsoft 365

| Auditorías externas | Section | Fecha del informe más reciente |

|---|---|---|

| FedRAMP | AC-2: Administración de cuentas AC-17: acceso remoto AU-2: Eventos de auditoría AU-3: Contenido de los registros de auditoría AU-4: Capacidad de almacenamiento de auditoría AU-5: Respuesta a errores de procesamiento de auditoría AU-6: Revisión, análisis e informes de auditoría AU-7: Reducción de auditoría y generación de informes AU-8: Marcas de tiempo AU-9: Protección de la información de auditoría AU-10: No repetición AU-11: Retención de registros de auditoría AU-12: Generación de auditorías SI-4: Supervisión del sistema de información SI-7: integridad de software, firmware e información |

21 de agosto de 2024 |

|

ISO 27001/27017 Declaración de aplicabilidad Certificación (27001) Certificación (27017) |

A.12.3: Supervisión de disponibilidad y planeamiento de la capacidad A.12.4: Registro y supervisión |

Marzo de 2024 |

|

SOC 1 SOC 2 |

CA-19: Supervisión de cambios CA-26: Informes de incidentes de seguridad CA-29: Ingenieros de llamada CA-30: Supervisión de disponibilidad CA-48: Registro del centro de datos CA-60: Registro de auditoría |

23 de enero de 2024 |

| SOC 3 | CUEC-08: Notificación de incidentes CUEC-10: Contratos de servicio |

23 de enero de 2024 |