Configure SAM-R para habilitar la detección de rutas de desplazamiento lateral en Microsoft Defender for Identity

La asignación de Microsoft Defender for Identity para posibles rutas de desplazamiento lateral se basa en consultas que identifican a los administradores locales en máquinas específicas. Estas consultas se realizan con el protocolo SAM-R, mediante la cuenta Servicio de directorio de Defender for Identity que configuró.

En este artículo se describen los cambios de configuración necesarios para permitir que Directory Services Account (DSA) de Defender for Identity realice las consultas de SAM-R.

Sugerencia

Aunque este procedimiento es opcional, se recomienda configurar una cuenta de servicio de directorio y configurar SAM-R para detectar rutas de desplazamiento lateral y proteger completamente el entorno con Defender for Identity.

Configuración de los permisos necesarios de SAM-R

Para asegurarse de que los clientes y servidores de Windows permiten que Directory Services Account (DSA) de Defender for Identity realice consultas SAM-R, debe modificar la directiva de grupo y agregar la DSA, además de las cuentas configuradas enumeradas en la directiva de acceso a la red. Asegúrese de aplicar directivas de grupo a todos los equipos excepto los controladores de dominio.

Importante

Realice este procedimiento primero en modo auditoría, para verificar la compatibilidad de la configuración propuesta antes de realizar los cambios en el entorno de producción.

Las pruebas en modo auditoría son fundamentales para garantizar que el entorno permanezca seguro y que los cambios no afecten a la compatibilidad de la aplicación. Es posible que observe un aumento del tráfico de SAM-R generado por los sensores de Defender for Identity.

Para configurar los permisos necesarios:

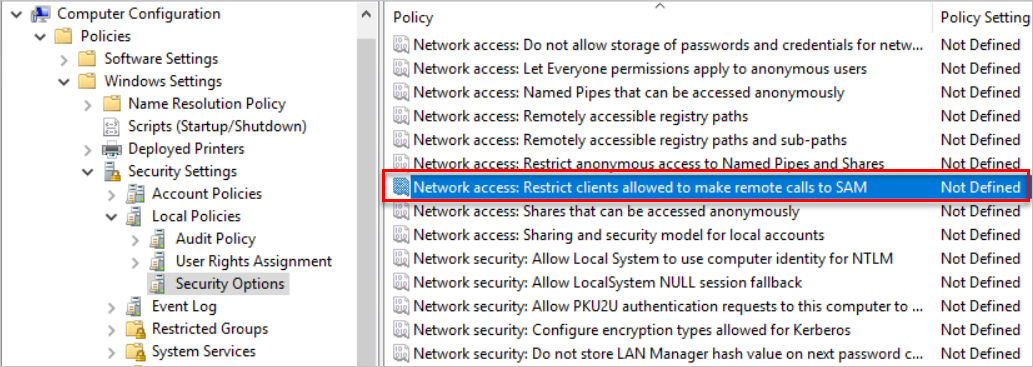

Busque la directiva . En Configuración de equipos > Configuraciones de Windows > Configuraciones de Seguridad > Directivas locales > Opciones de seguridad, seleccione la directiva de Acceso a la red: restringir los clientes permitidos para realizar llamadas remotas a SAM. Por ejemplo:

Añada la DSA a la lista de cuentas aprobadas que puedan realizar esta acción, junto con cualquier otra cuenta que haya detectado durante el modo de auditoría.

Para más información, vea Acceso de red: evitar que clientes con permiso realicen llamadas remotas a SAM.

Asegúrese de que la DSA tiene permiso para acceder a los equipos desde la red (opcional)

Nota:

Este procedimiento solo es necesario si alguna vez ha configurado la opción Acceder a este equipo desde la red, ya que la opción Acceder a este equipo desde la red no está configurada por defecto.

Para añadir la DSA a la lista de cuentas permitidas:

Diríjase a la directiva y a Configuración del equipo ->Directivas ->Configuraciones de Windows ->Directivas locales ->Asignación de derechos de usuario y seleccione la opción Acceder a este equipo en la configuración de red. Por ejemplo:

Agregar la cuenta del servicio de directorio Defender for Identity a la lista de cuentas permitidas.

Importante

Al configurar asignaciones de derechos de usuario en directivas de grupo, es importante tener en cuenta que la configuración sustituye a la anterior en lugar de añadirla. Por lo tanto, asegúrese de incluir todas las cuentas que desee en la directiva de grupo efectiva. De forma predeterminada, las estaciones de trabajo y los servidores incluyen las siguientes cuentas: Administradores, Operadores de copia de seguridad, Usuarios y Todos

El Kit de herramientas de cumplimiento de seguridad de Microsoft recomienda reemplazar el valor predeterminado Todos por Usuarios autenticados para evitar que las conexiones anónimas realicen inicios de sesión de red. Revise la configuración de la directiva local antes de administrar el acceso a este equipo desde la configuración de red desde un GPO y considere la posibilidad de incluir Usuarios autenticados en el GPO si fuera necesario.

Configuración de un perfil de dispositivo solo para dispositivos unidos a Microsoft Entra híbrido

En este procedimiento se describe cómo usar el Centro de administración de Microsoft Intune para configurar las directivas en un perfil de dispositivo si trabaja con dispositivos unidos a Microsoft Entra híbrido.

En el Centro de administración de Microsoft Intune, cree un nuevo perfil de dispositivo y defina los siguientes valores:

- Plataforma: Windows 10 o superior

- Tipo de perfil: Catálogo de configuración

Escriba un nombre descriptivo y una descripción para la directiva.

Añada la configuración para definir una directiva NetworkAccess_RestrictClientsAllowedToMakeRemoteCallsToSAM:

En el Selector de configuración, busque Acceso de red: evitar que clientes con permiso realicen llamadas remotas a SAM.

Seleccione esta opción para examinar por la categoría Opciones de seguridad de directivas locales y, a continuación, seleccione la opción Acceso de red: evitar que clientes con permiso realicen llamadas remotas a SAM.

Introduzca el descriptor de seguridad (SDDL):

O:BAG:BAD:(A;;RC;;;BA)(A;;RC;;;%SID%), sustituyendo%SID%por el SID de Directory Service Account de Defender for Identity.Asegúrese de incluir el grupo integrado de Administradores:

O:BAG:BAD:(A;;RC;;;BA)(A;;RC;;;S-1-5-32-544)

Añada la configuración para definir una directiva AccessFromNetwork:

En el Selector de configuración, busque Acceso desde la red.

Seleccione esta opción para examinar por la categoría Derechos de usuario y, a continuación, seleccione la opción Acceso desde la red.

Seleccione esta opción para importar la configuración y, a continuación, vaya a un archivo CSV que contenga una lista de usuarios y grupos, incluidos los SID o los nombres.

Asegúrese de incluir el grupo integrado Administradores (S-1-5-32-544) y el SID de Directory Service Account de Defender for Identity.

Continúe con el asistente para seleccionar las etiquetas de ámbito y asignaciones y seleccione Crear para crear el perfil.

Para obtener más información, consulte Aplicación de características y configuraciones en los dispositivos mediante perfiles de dispositivo en Microsoft Intune.