Microsoft Defender para punto de conexión en el portal de Microsoft Defender

Microsoft Defender para punto de conexión forma parte del portal de Microsoft Defender, ofreciendo una experiencia unificada para que los equipos de seguridad administren incidentes y alertas, busquen amenazas y automaticen investigaciones y respuestas. El portal de Microsoft Defender (https://security.microsoft.com) combina funcionalidades de seguridad que protegen los recursos y detectan, investigan y responden a amenazas.

Los puntos de conexión como portátiles, teléfonos, tabletas, enrutadores y firewalls son los puntos de entrada a la red. Microsoft Defender para punto de conexión ayuda a proteger estos puntos de conexión proporcionando visibilidad sobre las actividades de la red y detectando y respondiendo a amenazas avanzadas.

En esta guía se muestra qué esperar al ejecutar Microsoft Defender para punto de conexión en el portal de Microsoft Defender.

Saber antes de empezar

Para usar Microsoft Defender para punto de conexión en el portal de Microsoft Defender, debe tener una licencia de Microsoft Defender para punto de conexión. Para obtener más información, consulte licencias de Microsoft Defender para punto de conexión.

Además, confirme que tiene los requisitos de hardware y software, explorador, conectividad de red y compatibilidad con Microsoft Defender Antivirus. Para obtener más información, consulte Microsoft Defender para punto de conexión requisitos mínimos.

También debe tener los permisos necesarios para acceder al portal de Microsoft Defender. Para obtener más información, consulte Uso de permisos básicos para acceder al portal.

Qué esperar

Investigación y respuesta

Las funcionalidades de investigación y respuesta del portal de Microsoft Defender le ayudan a investigar y responder a incidentes y alertas. Los incidentes son grupos de alertas que están relacionados entre sí.

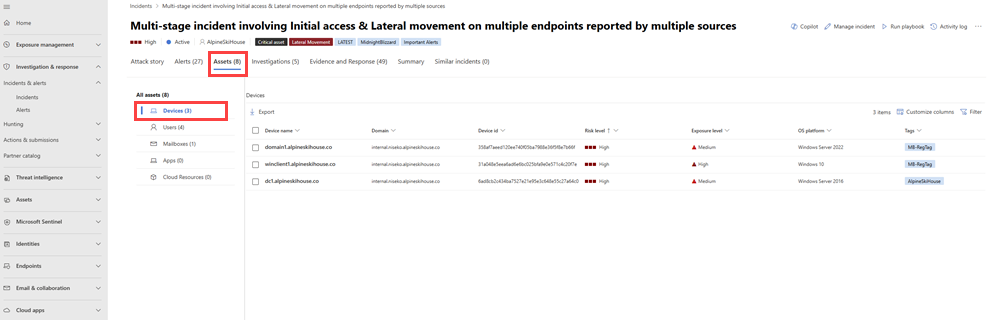

Incidentes y alertas

Los dispositivos implicados en incidentes se muestran en la pestaña de recursos, gráfico de incidentes y historia de ataque de página de un incidente. Puede ver los detalles del incidente, incluidos los dispositivos implicados, las alertas que desencadenaron el incidente y las acciones realizadas. Puede aplicar acciones al incidente, como aislar dispositivos, recopilar paquetes de investigación y mucho más.

Las alertas individuales se muestran en la página Alertas. Puede ver los detalles de la alerta, incluidos los dispositivos implicados, el incidente del que forma parte la alerta y las acciones realizadas. También puede aplicar acciones a la alerta en la página de alertas.

Búsqueda

Busque de manera proactiva amenazas, malware y actividad malintencionada en todos sus puntos de conexión, buzones de Office 365 y más gracias a las consultas de búsqueda avanzada de amenazas. Estas consultas eficaces se pueden usar para buscar y revisar indicadores de amenazas y entidades para las amenazas conocidas y potenciales.

Las reglas de detección personalizadas se pueden crear a partir de consultas de búsqueda avanzadas para ayudarle a watch de forma proactiva para eventos que podrían indicar la actividad de infracción y los dispositivos mal configurados.

Centro de acciones y envíos

El Centro de acciones muestra las investigaciones creadas por funcionalidades automatizadas de investigación y respuesta. Esta recuperación automática automatizada en el portal de Microsoft Defender puede ayudar a los equipos de seguridad respondiendo automáticamente a eventos específicos. Puede ver las acciones aplicadas a los dispositivos, el estado de las acciones y aprobar o rechazar las acciones automatizadas. Vaya a la página Centro de acciones en Investigación & respuesta > Acciones & envíos > Centro de acciones.

Puede enviar archivos, datos adjuntos de correo electrónico y direcciones URL a Microsoft Defender para su análisis en el portal de envío. También puede ver el estado de los envíos y los resultados del análisis. Vaya a la página submssions en Investigación & respuesta > Acciones & envíos envíos>.

Inteligencia sobre amenazas

Puede ver amenazas emergentes, nuevas técnicas de ataque, malware frecuente e información sobre los actores de amenazas y las campañas en la página Inteligencia sobre amenazas. Acceda al panel de análisis de amenazas para ver la información y la inteligencia sobre amenazas más recientes. También puede ver la lectura y comprender cómo protegerse de ciertas amenazas a través del informe del analista.

Vaya a la página análisis de amenazas en Análisis de amenazas de Inteligencia de amenazas>.

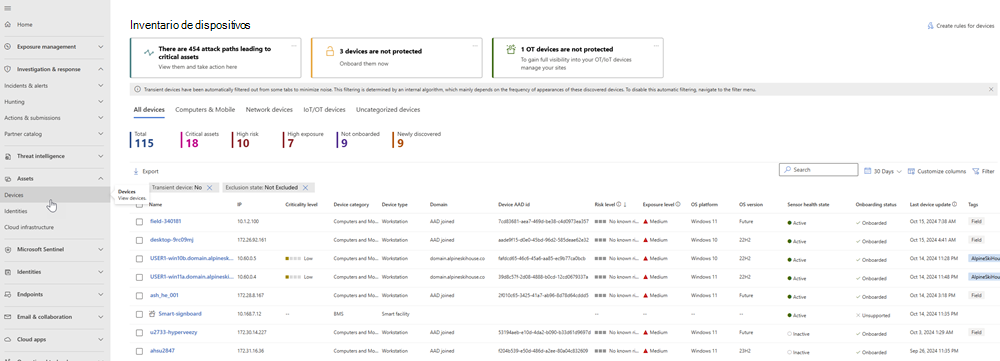

Inventario de dispositivos

La página Dispositivos activos > contiene el inventario de dispositivos, que enumera todos los dispositivos de la organización en los que se generaron alertas. Puede ver los detalles de los dispositivos, incluida la dirección IP, el nivel de importancia crítica, la categoría de dispositivo y el tipo de dispositivo.

Microsoft Defender para la administración de la configuración de puntos de conexión y administración de vulnerabilidades

Puede encontrar Administración de vulnerabilidades de Microsoft Defender panel en Administración de vulnerabilidades de puntos > de conexión. Defender for Vulnerability Management le ayuda a detectar, priorizar y corregir vulnerabilidades en la red. Obtenga más información sobre los requisitos previos y los permisos y cómo incorporar dispositivos a Administración de vulnerabilidades de Defender.

El panel de configuración del dispositivo se encuentra en El panel de administración de > configuración de puntos > de conexión. Puede ver la seguridad del dispositivo, la incorporación a través de Microsoft Intune y Microsoft Defender para punto de conexión, la cobertura de protección web y la administración de la superficie expuesta a ataques de un vistazo.

Los administradores de seguridad pueden implementar directivas de seguridad de punto de conexión en dispositivos de su organización en Directivas > de seguridad de punto de conexión de administración de > configuración de puntos de conexión. Obtenga más información sobre las directivas de seguridad de puntos de conexión.

Informes

Puede ver el estado del dispositivo, los dispositivos vulnerables, el resumen de seguridad mensual, la protección web, el firewall, el control de dispositivos y los informes de reglas de reducción de la superficie expuesta a ataques en la página Informes .

Configuración general

Detección de dispositivo

En la página Configuración > Detección de dispositivos, puede configurar las opciones de detección de dispositivos, incluidos el método de detección, las exclusiones, habilitar IOT empresarial (dependiente del acceso) y configurar programaciones de examen autenticadas. Para obtener más información, consulte Detección de dispositivos.

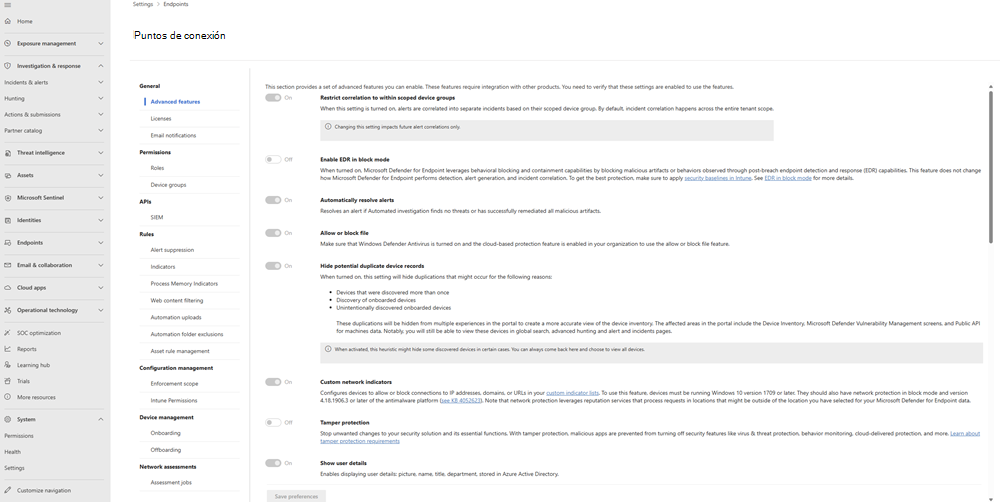

Configuración del punto de conexión

Vaya a la página Puntos de conexión de configuración > para configurar las opciones de Microsoft Defender para punto de conexión, incluidas las características avanzadas, las notificaciones por correo electrónico, los permisos, etc.

Notificaciones de correo electrónico

Puede crear reglas para dispositivos específicos, gravedades de alerta y vulnerabilidades para enviar notificaciones por correo electrónico a usuarios o grupos específicos. Para obtener más información, consulte la siguiente información:

- Configuración de notificaciones por correo electrónico para alertas

- Configuración de notificaciones por correo electrónico para vulnerabilidades

Permisos y roles

Para administrar roles, permisos y grupos de dispositivos para puntos de conexión, vaya a Permisos en Puntos de conexión de configuración>. Puede crear y definir roles y asignar permisos en Roles y crear y organizar dispositivos en grupos en Grupos de dispositivos.

Como alternativa, puede ir a Roles de puntos de conexión & grupos en la página Permisos del sistema>.

API y MSSP

La API de alertas de Microsoft Defender XDR es la API oficial que permite a los clientes trabajar con alertas en todos los productos Defender XDR mediante una única integración. Para obtener más información, consulte Migración desde MDE API SIEM a la API de alertas de Microsoft Defender XDR.

Para autorizar a un proveedor de servicios de seguridad administrado (MSSP) para acceder a las alertas de recepción, debe proporcionar los identificadores de aplicación e inquilino del MSSP. Para obtener más información, consulte Integración con MSSP.

Rules

Puede crear reglas y directivas para administrar indicadores, filtrar contenido web, administrar cargas de automatización y exclusiones de carpetas de automatización, etc. Para crear estas reglas, vaya a Reglas en Puntos de conexión de configuración>. Puede encontrar más información sobre cómo administrar estas reglas en los vínculos siguientes:

- Administrar indicadores

- Administración de cargas de automatización

- Administrar las exclusiones de carpeta de automatización

- Filtrar contenido web

Administración de la configuración de seguridad

En Ámbito de aplicación de administración > de configuración de puntos > de conexión de configuración>, puede permitir que Microsoft Defender para punto de conexión aplique Microsoft Intune configuración de seguridad. Para obtener más información, consulte Uso de Microsoft Intune para configurar y administrar Microsoft Defender Antivirus.

Administración de dispositivos

Puede incorporar o desconectar dispositivos y ejecutar una prueba de detección de dispositivos en la página Configuración > Puntos de conexión > Administración de dispositivos . Consulte Incorporación a Microsoft Defender para punto de conexión para conocer los pasos para incorporar dispositivos. Para dispositivos fuera del panel, consulte Dispositivos fuera de la placa.

Sugerencia

¿Desea obtener más información? Participe con la comunidad de Seguridad de Microsoft en nuestra Tech Community: Tech Community de Microsoft Defender XDR.