Para conceder acceso a los usuarios en Microsoft Entra ID, se asignan roles de Microsoft Entra. Un rol es una colección de permisos. En este artículo, se describe cómo asignar roles de Microsoft Entra mediante el centro de administración de Microsoft Entra y PowerShell.

Asignación de roles de Microsoft Entra a usuarios

Requisitos previos

- Administrador de roles con privilegios. Para saber quién es el administrador de roles con privilegios, consulte Enumeración de asignaciones de roles de Microsoft Entra

- Licencia de Microsoft Entra ID P2 al usar Privileged Identity Management (PIM)

- Módulo Microsoft Graph PowerShell al usar PowerShell

- Consentimiento del administrador al usar Probador de Graph para Microsoft Graph API

Para más información, consulte Requisitos previos para usar PowerShell o Probador de Graph.

Centro de administración de Microsoft Entra

Siga estos pasos para asignar roles de Microsoft Entra mediante el centro de administración de Microsoft Entra. Su experiencia será distinta en función de si tiene Privileged Identity Management (PIM) de Microsoft Entra habilitado.

Asignar un rol

Sugerencia

Los pasos de este artículo pueden variar ligeramente en función del portal desde donde comienzas.

Inicie sesión en el Centro de administración de Microsoft Entra al menos como Administrador de roles con privilegios.

Vaya a Identidad>Roles y administradores>Roles y administradores.

Búsqueda del rol que necesita. Puede usar el cuadro de búsqueda o Agregar filtros para filtrar los roles.

Seleccione el nombre del rol para abrir el rol. No agregue una marca de verificación junto al rol.

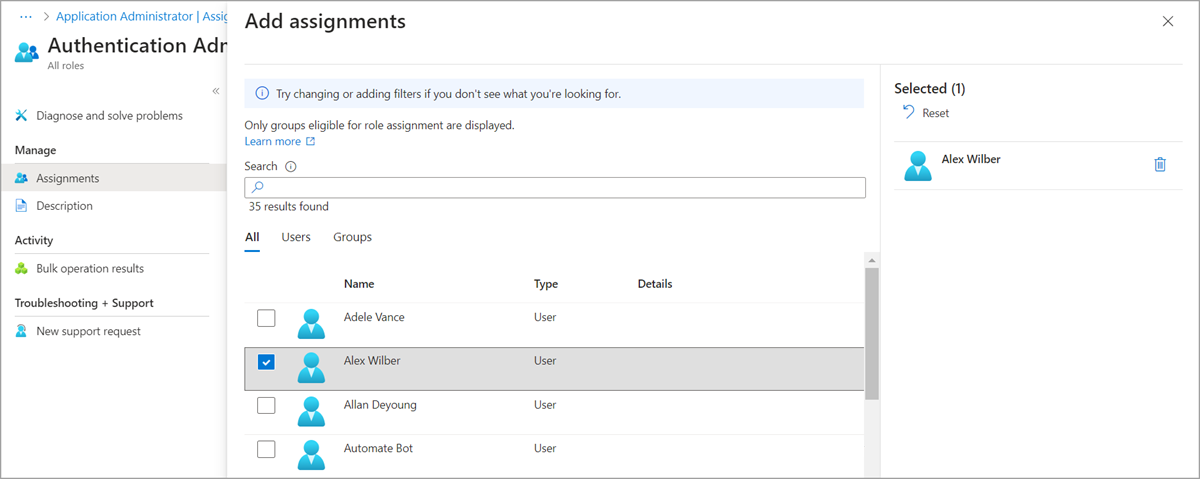

Seleccione Agregar asignaciones y, a continuación, seleccione los usuarios que desea asignar a este rol.

Si ve algo diferente de la siguiente imagen, es posible que tenga PIM habilitado. Consulte la sección siguiente.

Nota:

Si asigna un rol integrado de Microsoft Entra a un usuario invitado, el usuario invitado tendrá los mismos permisos que un usuario miembro. Para más información sobre los usuarios miembros e invitados y sus permisos, consulte ¿Cuales son los permisos de usuario predeterminados en Microsoft Entra ID?

Seleccione Agregar para asignar el rol.

Asignación de un rol mediante PIM

Si tiene Privileged Identity Management (PIM) de Microsoft Entra habilitado, tiene funcionalidades de asignación de roles adicionales. Por ejemplo, puede hacer que un usuario sea apto para un rol o establecer la duración. Cuando PIM está habilitada, hay dos maneras de asignar roles mediante el centro de administración de Microsoft Entra. Puede usar la página Roles y administradores o la experiencia de PIM. En cualquier caso, se usa el mismo servicio PIM.

Siga estos pasos para asignar roles mediante la página Roles y administradores. Si quiere asignar roles mediante Privileged Identity Management, consulte Asignación de roles de Microsoft Entra en Privileged Identity Management.

Inicie sesión en el Centro de administración de Microsoft Entra al menos como Administrador de roles con privilegios.

Vaya a Identidad>Roles y administradores>Roles y administradores.

Búsqueda del rol que necesita. Puede usar el cuadro de búsqueda o Agregar filtros para filtrar los roles.

Seleccione el nombre del rol para abrirlo y ver sus asignaciones de roles válidas, activas y expiradas. No agregue una marca de verificación junto al rol.

Seleccione Agregar asignaciones.

Elija No se ha seleccionado ningún miembro y, a continuación, seleccione los usuarios que desea asignar a este rol.

Seleccione Siguiente.

En la pestaña Configuración, seleccione si el estado de esta asignación de roles debe ser Apto o Activo.

Una asignación de roles apta significa que el usuario debe realizar una o varias acciones para usar el rol. Una asignación de roles activa significa que el usuario no tiene que realizar ninguna acción para usar el rol. Para obtener más información sobre lo que significa esta configuración, consulte Terminología de PIM.

Use las opciones restantes para establecer la duración de la asignación.

Seleccione Asignar para asignar el rol.

PowerShell

Siga estos pasos para asignar roles de Microsoft Entra mediante PowerShell.

Configuración

Abre una ventana de PowerShell y usa Import-Module para importar el módulo Microsoft Graph PowerShell. Para más información, consulte Requisitos previos para usar PowerShell o Probador de Graph.

Import-Module -Name Microsoft.Graph.Identity.Governance -ForceEn una ventana de PowerShell, use Connect-MgGraph para iniciar sesión en el inquilino.

Connect-MgGraph -Scopes "RoleManagement.ReadWrite.Directory"Use Get-MgUser para obtener el usuario al que desea asignar un rol.

$user = Get-MgUser -Filter "userPrincipalName eq 'johndoe@contoso.com'"

Asignar un rol

Use Get-MgRoleManagementDirectoryRoleDefinition para obtener el rol que quiera asignar.

$roledefinition = Get-MgRoleManagementDirectoryRoleDefinition -Filter "DisplayName eq 'Billing Administrator'"Use New-MgRoleManagementDirectoryRoleAssignment para asignar el rol.

$roleassignment = New-MgRoleManagementDirectoryRoleAssignment -DirectoryScopeId '/' -RoleDefinitionId $roledefinition.Id -PrincipalId $user.Id

Asignación de un rol como apto mediante PIM

Si PIM está habilitado, tiene funcionalidades adicionales, como hacer que un usuario sea apto para una asignación de roles o definir las horas de inicio y finalización de una asignación de roles. Estas funcionalidades usan un conjunto diferente de comandos de PowerShell. Para obtener más información sobre el uso de PowerShell y PIM, consulte PowerShell para roles de Microsoft Entra en Privileged Identity Management.

Use Get-MgRoleManagementDirectoryRoleDefinition para obtener el rol que quiera asignar.

$roledefinition = Get-MgRoleManagementDirectoryRoleDefinition -Filter "DisplayName eq 'Billing Administrator'"Use el siguiente comando para crear una tabla hash para almacenar todos los atributos necesarios para asignar el rol al usuario. El id. de entidad de seguridad será el id. de usuario al que desea asignar el rol. En este ejemplo, la asignación solo será válida durante 10 horas.

$params = @{ "PrincipalId" = "aaaaaaaa-bbbb-cccc-1111-222222222222" "RoleDefinitionId" = "b0f54661-2d74-4c50-afa3-1ec803f12efe" "Justification" = "Add eligible assignment" "DirectoryScopeId" = "/" "Action" = "AdminAssign" "ScheduleInfo" = @{ "StartDateTime" = Get-Date "Expiration" = @{ "Type" = "AfterDuration" "Duration" = "PT10H" } } }Use New-MgRoleManagementDirectoryRoleEligibilityScheduleRequest para asignar el rol como apto. Una vez que se haya asignado el rol, se reflejará en el centro de administración de Microsoft Entra, en la sección Gobernanza de identidad>Privileged Identity Management>Roles de Microsoft Entra>Asignaciones>Asignaciones aptas.

New-MgRoleManagementDirectoryRoleEligibilityScheduleRequest -BodyParameter $params | Format-List Id, Status, Action, AppScopeId, DirectoryScopeId, RoleDefinitionId, IsValidationOnly, Justification, PrincipalId, CompletedDateTime, CreatedDateTimeMicrosoft Graph API

Siga estas instrucciones para asignar un rol mediante la Graph API.

Asignar un rol

En este ejemplo, se asigna el rol Administrador de facturación (identificador de definición de rol

b0f54661-2d74-4c50-afa3-1ec803f12efe) a una entidad de seguridad con objectIDaaaaaaaa-0000-1111-2222-bbbbbbbbbbbben el ámbito del inquilino. Para ver la lista de los ID de plantillas de rol inmutables de todos los roles integrados, consulte Roles integrados de Microsoft Entra.POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleAssignments Content-type: application/json { "@odata.type": "#microsoft.graph.unifiedRoleAssignment", "roleDefinitionId": "b0f54661-2d74-4c50-afa3-1ec803f12efe", "principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222", "directoryScopeId": "/" }Asignación de un rol mediante PIM

Asignación de una asignación de roles elegibles con límite de tiempo

En este ejemplo, se asigna a una entidad de seguridad con objectID

aaaaaaaa-0000-1111-2222-bbbbbbbbbbbbuna asignación de roles elegibles con límite de tiempo para el rol Administrador de facturación (id. de definición de rolb0f54661-2d74-4c50-afa3-1ec803f12efe) durante 180 días.POST https://graph.microsoft.com/v1.0/rolemanagement/directory/roleEligibilityScheduleRequests Content-type: application/json { "action": "adminAssign", "justification": "for managing admin tasks", "directoryScopeId": "/", "principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222", "roleDefinitionId": "b0f54661-2d74-4c50-afa3-1ec803f12efe", "scheduleInfo": { "startDateTime": "2021-07-15T19:15:08.941Z", "expiration": { "type": "afterDuration", "duration": "PT180D" } } }Asignación de una asignación de roles elegibles permanentes

En el ejemplo siguiente, se asigna a una entidad de seguridad una asignación de roles elegible permanente para el rol Administrador de facturación.

POST https://graph.microsoft.com/v1.0/rolemanagement/directory/roleEligibilityScheduleRequests Content-type: application/json { "action": "adminAssign", "justification": "for managing admin tasks", "directoryScopeId": "/", "principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222", "roleDefinitionId": "b0f54661-2d74-4c50-afa3-1ec803f12efe", "scheduleInfo": { "startDateTime": "2021-07-15T19:15:08.941Z", "expiration": { "type": "noExpiration" } } }Activación de una asignación de roles

Para activar la asignación de roles, use la API deCreate roleAssignmentScheduleRequests.

POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleAssignmentScheduleRequests Content-type: application/json { "action": "selfActivate", "justification": "activating role assignment for admin privileges", "roleDefinitionId": "b0f54661-2d74-4c50-afa3-1ec803f12efe", "directoryScopeId": "/", "principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222" }Para obtener más información sobre cómo administrar los roles de Microsoft Entra a través de la API de PIM en Microsoft Graph, consulte Información general sobre la administración de roles a través de la API de Privileged Identity Management (PIM).