Usar reglas de flujo de correo para inspeccionar datos adjuntos de mensajes en Exchange Online

En organizaciones de Exchange Online o organizaciones independientes de Exchange Online Protection (EOP) sin buzones de Exchange Online, puede inspeccionar los datos adjuntos de correo electrónico mediante la configuración de reglas de flujo de correo (también conocidas como reglas de transporte). Las reglas de flujo de correo le permiten examinar los datos adjuntos de correo electrónico como parte de las necesidades de seguridad y cumplimiento de mensajería. Al inspeccionar los datos adjuntos, puede tomar medidas sobre los mensajes en función del contenido o las características de los datos adjuntos. Estas son algunas tareas relacionadas con los datos adjuntos que puede realizar mediante reglas de flujo de correo:

- Busque archivos con texto que coincida con un patrón especificado y agregue una declinación de responsabilidades al final del mensaje.

- Inspeccionar el contenido de los datos adjuntos y si hay coincidencia con las palabras clave especificadas, redirigir el mensaje a un moderador para que lo apruebe antes de su entrega.

- Comprobar los mensajes con datos adjuntos que no se puede inspeccionar y, a continuación, impedir que se envíe el mensaje completo.

- Compruebe si hay datos adjuntos que superen un tamaño determinado y, a continuación, notifique al remitente el problema, si decide impedir que se entregue el mensaje.

- Comprobar si las propiedades de un documento de Office adjunto coinciden con los valores que se especifican. Con esta condición, puede integrar los requisitos de las reglas de flujo de correo y las directivas DLP con un sistema de clasificación de terceros, como SharePoint o la infraestructura de clasificación de archivos (FCI) de Windows Server.

- Cree notificaciones que alerten a los usuarios si envían un mensaje que coincida con una regla de flujo de correo.

- Bloquear todos los mensajes que contengan datos adjuntos. Para obtener ejemplos, consulte Uso de reglas de flujo de correo para escenarios de bloqueo de datos adjuntos en Exchange Online.

Nota:

Todas estas condiciones analizarán adjuntos con archivos comprimidos.

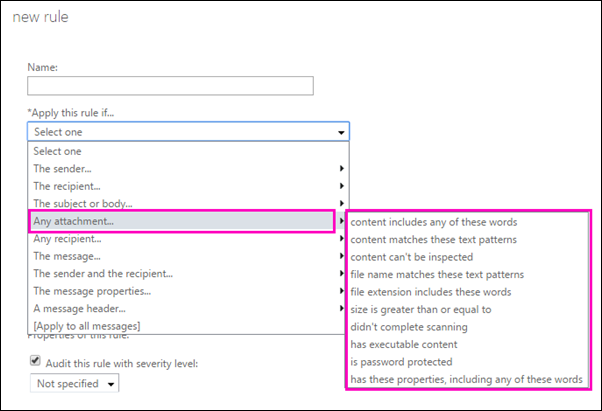

Los administradores de Exchange Online pueden crear reglas de flujo de correo en el Centro de administración de Exchange (EAC) enReglas de flujo de> correo. Necesita permisos para realizar este procedimiento. Después de empezar a crear una nueva regla, puede ver la lista completa de condiciones relacionadas con los datos adjuntos seleccionando Cualquier dato adjunto en Aplicar esta regla si. En el siguiente diagrama se muestran las opciones relacionadas con datos adjuntos.

Para obtener más información sobre las reglas de flujo de correo, incluida la gama completa de condiciones y acciones que puede elegir, consulte Reglas de flujo de correo (reglas de transporte) en Exchange Online. Exchange Online Protection (EOP) y los clientes híbridos pueden beneficiarse de los procedimientos recomendados de reglas de flujo de correo que se proporcionan en Procedimientos recomendados para configurar EOP. Si está listo para empezar a crear reglas, consulte Administración de reglas de flujo de correo en Exchange Online.

Sugerencia

Si sospecha que la regla no funciona correctamente, compruebe primero qué datos adjuntos contiene el mensaje. Para inspeccionar qué datos adjuntos contiene el mensaje durante la evaluación de reglas de flujo de correo, consulte Test-TextExtraction.

Este método debe funcionar.

Inspeccionar el contenido de los datos adjuntos

Puede usar las condiciones de la regla de flujo de correo en la tabla siguiente para examinar el contenido de los datos adjuntos del mensaje. Para estas condiciones, solo se inspeccionan los primeros 1 megabyte (MB) de texto extraído de los datos adjuntos. El límite de 1 MB hace referencia al texto extraído, no al tamaño del archivo adjunto. Por ejemplo, un archivo de 2 MB puede contener menos de 1 MB de texto para que se inspeccionara todo el texto.

Para empezar a usar estas condiciones al inspeccionar los mensajes, debe agregarlos a una regla de flujo de correo. Para obtener más información sobre cómo crear o cambiar reglas, vea Administrar reglas de flujo de correo en Exchange Online.

| Nombre de condición en el EAC | Nombre de condición en Exchange Online PowerShell | Description |

|---|---|---|

|

El contenido de algún documento adjunto incluye Datos adjuntos>contenido incluye cualquiera de estas palabras |

AttachmentContainsWords | Esta condición encuentra los mensajes con datos adjuntos de los tipos de archivo admitidos que contengan la cadena o el grupo de caracteres especificados. |

|

Coincide con el contenido de cualquier documento adjunto Datos adjuntos>el contenido coincide con estos patrones de texto |

AttachmentMatchesPatterns | Esta condición encuentra los mensajes con datos adjuntos de los tipos de archivo admitidos que contienen patrones de texto que coinciden con una expresión regular especificada. |

|

El contenido de cualquier documento adjunto no se puede inspeccionar Datos adjuntos>no se puede inspeccionar el contenido |

AttachmentIsUnsupported | Las reglas de flujo de correo solo pueden inspeccionar el contenido de los tipos de archivo admitidos. Si la regla de flujo de correo encuentra datos adjuntos que no se admiten, se desencadena la condición AttachmentIsUnsupported . Los tipos de archivo admitidos se describen en la sección siguiente. |

Nota:

Los nombres de condición de Exchange Online PowerShell son nombres de parámetro en los cmdlets New-TransportRule y Set-TransportRule . Para obtener más información, vea New-TransportRule.

Para obtener más información sobre los tipos de propiedad para estas condiciones, vea Condiciones y excepciones de reglas de flujo de correo (predicados) en Exchange Online.

Para obtener información sobre cómo usar Windows PowerShell para conectarse a Exchange Online, consulte Conexión a Exchange Online PowerShell.

Tipos de archivo admitidos para la inspección de contenido de la regla de flujo de correo

En la tabla siguiente se enumeran los tipos de archivo admitidos por las reglas de flujo de correo. El sistema detecta automáticamente los tipos de archivo inspeccionando las propiedades de archivo en lugar de la extensión de nombre de archivo real, lo que ayuda a evitar que los hackers malintencionados puedan omitir el filtrado de reglas de flujo de correo cambiando el nombre de una extensión de archivo. Más adelante en este artículo se especifica una lista de tipos de archivo con código ejecutable que se pueden comprobar en el contexto de las reglas de flujo de correo.

| Categoría | Extensión de archivo | Notas |

|---|---|---|

| PDF de Adobe | Ninguno | |

| Archivos comprimidos | .arj, .bz2, .cab, .chm, .gz, .gzip, .lha, .lzh, .lzma, .mhtml, .msp, .rar, .rar4, .tar, .xar, .xz, .zip, .7z | Ninguno |

| HTML | .ascx, .asp, .aspx, .css, .hta, .htm, .html, .htw, .htx, .jhtml | Ninguno |

| JSON | adaptivecard, .json, messagecard | Ninguno |

| Correo | .eml, .msg, .nws | Ninguno |

| Microsoft Office | .doc, .docb, .docm, .docx, .dot, .dotm, .dotx, .obd, .obt, .one, .pot, .potm, .potx, .ppa, .ppam, .pps, .ppsm, .ppsx, .ppt, .pptm, .pptx, .xlb, .xlc, .xlm, .xls, .xlsb, .xlsm, .xlsx, .xlt, .xltm, .xltx, .xlwtx, .xlw | También se inspecciona el contenido de las partes incrustadas en estos tipos de archivo. Sin embargo, no se inspeccionan los objetos que no están incrustados (por ejemplo, documentos vinculados). También se examina el contenido dentro de las propiedades personalizadas. |

| Xml de Microsoft Office | .excelove my life, .powerpointml, .wordml | Ninguno |

| Microsoft Visio | .vdw, .vdx, .vsd, .vsdm, .vsdx, .vss, .vssm, .vssx, .vst, .vstm, .vstx, .vsx, .vtx | Ninguno |

| Opendocument | .odp, .ods, .odt | No se procesan los archivos .odf. Por ejemplo, si el archivo .odf contiene un documento incrustado, no se inspecciona el contenido del documento incrustado. |

| Otros | .dfx, .dxf, .encoffmetro, .fluid, .mime, .pointpub, .pub, .rtf, .vtt, .xps | Ninguno |

| Texto | .asm, .bat, .c, .class, .cmd, .cpp, .cs, .csv, .cxx, .def, .dic, .h, .hpp, .hxx, .ibq, .idl, .inc, .inf, .ini, .inx, .java, .js, .json, .lnk, .log, .m3u, messagestorage, .mpx, .php, .pl, .pos, .tsv, .txt, .vcf, .vcs | También se examinan otros archivos basados en texto. Esta lista es representativa. |

| XML | .infopathml, .jsp, .mspx, .xml | Ninguno |

Inspeccionar las propiedades de archivo de los datos adjuntos

Las condiciones siguientes se pueden usar en las reglas de flujo de correo para inspeccionar las distintas propiedades de los archivos adjuntos a los mensajes. Para empezar a usar estas condiciones al inspeccionar los mensajes, debe agregarlos a una regla de flujo de correo. Para obtener más información sobre cómo crear o cambiar reglas, vea Administrar reglas de flujo de correo.

Nota:

Si desea bloquear determinados archivos mediante la condición de archivo AttachmentNameMatchesPatterns o AttachmentExtensionMatchesWords, tenga en cuenta que esta condición está inspeccionando la extensión de nombre de archivo real y no las propiedades del archivo, que es diferente de la inspección del contenido del archivo mencionada anteriormente de otras condiciones. Si necesita bloquear un archivo en función de la detección de propiedades de archivo del sistema, por ejemplo, se cambia el nombre del archivo, use la característica "filtro de datos adjuntos comunes" de la directiva Anti-Mailware en su lugar.

| Nombre de condición en el EAC | Nombre de condición en Exchange Online PowerShell | Description |

|---|---|---|

|

El nombre del archivo adjunto coincide con Datos adjuntos>nombre de archivo coincide con estos patrones de texto |

AttachmentNameMatchesPatterns | Esta condición encuentra mensajes con datos adjuntos cuyo nombre contiene los caracteres que se especifiquen. |

|

La extensión del archivo adjunto coincide con Datos adjuntos>extensión de archivo incluye estas palabras |

AttachmentExtensionMatchesWords | Esta condición encuentra mensajes con datos adjuntos cuya extensión de nombre de archivo coincide con lo que se especifique. |

|

Cualquier adjunto es mayor o igual que... Datos adjuntos>el tamaño es mayor o igual que |

AttachmentSizeOver | Esta condición encuentra mensajes con datos adjuntos que tienen un tamaño mayor o igual al que se especifique. Esta condición hace referencia a los tamaños de los datos adjuntos individuales, no al tamaño acumulativo. Por ejemplo, si establece una regla para rechazar los datos adjuntos de 10 MB o más, se rechazará un único dato adjunto con un tamaño de 15 MB, pero se permitirá un mensaje con tres datos adjuntos de 5 MB. |

|

El mensaje no finalizó el análisis Datos adjuntos>no se completó el examen |

AttachmentProcessingLimitExceeded | Esta condición coincide con los mensajes cuando el agente de reglas de flujo de correo no inspecciona los datos adjuntos. |

|

Cualquier documento adjunto tiene contenido ejecutable Datos adjuntos>tiene contenido ejecutable |

AttachmentHasExecutableContent | Esta condición encuentra los mensajes que contienen archivos ejecutables como datos adjuntos. Los tipos de archivo admitidos se enumeran aquí. |

|

Todos los datos adjuntos están protegidos con contraseña Datos adjuntos>está protegido con contraseña |

AttachmentIsPasswordProtected | Esta condición encuentra mensajes con datos adjuntos que están protegidos mediante contraseña. La detección de contraseñas funciona para documentos de Office, archivos comprimidos (.zip, .7z) y archivos .pdf. |

|

Cualquier adjunto tiene estas propiedades, incluidas cualquiera de estas palabras Datos adjuntos>tiene estas propiedades, incluidas cualquiera de estas palabras |

AttachmentPropertyContainsWords | Esta condición encuentra mensajes en los que el atributo especificado de un documento de Office adjunto contiene palabras especificadas. Un atributo y sus posibles valores están separados por dos puntos. Valores múltiples están separados por comas. Varios pares de propiedad-valor también se separan con una coma. |

Nota:

Los nombres de condición de Exchange Online PowerShell son nombres de parámetro en los cmdlets New-TransportRule y Set-TransportRule . Para obtener más información, vea New-TransportRule.

Para obtener más información sobre los tipos de propiedad para estas condiciones, vea Condiciones y excepciones de reglas de flujo de correo (predicados) en Exchange Online.

Para obtener información sobre cómo conectarse a Exchange Online PowerShell, consulte Conexión a PowerShell de Exchange Online.

Tipos de archivo ejecutable admitidos para la inspección de reglas de flujo de correo

Las reglas de flujo de correo usan la detección de tipos verdaderos para inspeccionar las propiedades de archivo en lugar de simplemente las extensiones de archivo. Este enfoque ayuda a evitar que los hackers malintencionados puedan omitir la regla cambiando el nombre de una extensión de archivo. En la siguiente tabla se enumeran los tipos de archivo ejecutables que admiten esta condición. Si se encuentra un archivo que no aparece aquí, se desencadena la AttachmentIsUnsupported condición.

| Tipo de archivo | Extensión nativa |

|---|---|

| Archivo ejecutable de Windows de 32 bits con una extensión de biblioteca de vínculos dinámicos. | .dll |

| Archivo de programa ejecutable autoextraíble. | .exe |

| Archivo ejecutable de desinstalación. | .exe |

| Archivo de acceso directo del programa. | .exe |

| Archivo ejecutable de Windows de 32 bits. | .exe |

| Archivo de dibujo XML de Microsoft Visio. | .Vxd |

| Archivo del sistema operativo OS/2. | .os2 |

| Archivo ejecutable de Windows de 16 bits. | .w16 |

| Archivo de sistema operativo de disco. | .dos |

| Archivo de prueba de antivirus estándar del Instituto Europeo para la Investigación de Antivirus. | .com |

| Archivo de información de programa de Windows. | .pif |

| Archivo de programa ejecutable de Windows. | .exe |

Importante

.rar (archivos de archivo autoextraíble creados con el archivador winRAR), .jar (archivos de archivo Java) y .obj (código fuente compilado, objeto 3D o archivos de secuencia) no se consideran tipos de archivos ejecutables. Para bloquear estos archivos, puede usar reglas de flujo de correo que busquen archivos con estas extensiones, como se describió anteriormente en este artículo, o puede configurar una directiva antimalware que bloquee estos tipos de archivo (filtro de tipos de datos adjuntos comunes). Para obtener más información, vea Configurar directivas antimalware en EOP.

Directivas de prevención de pérdida de datos y reglas de flujo de correo adjunto

Nota:

Esta sección no se aplica a organizaciones EOP independientes.

Para ayudarle a administrar información empresarial importante en los correos electrónicos, puede incluir cualquiera de las condiciones relacionadas con los datos adjuntos junto con las reglas de una directiva de prevención de pérdida de datos (DLP).

Las directivas DLP y las condiciones relacionadas con los datos adjuntos pueden ayudarle a aplicar sus necesidades empresariales mediante la definición de esas necesidades como condiciones de regla de flujo de correo, excepciones y acciones. Cuando se incluye la inspección de información confidencial en una directiva DLP, los datos adjuntos a los mensajes solo se examinan para obtener esa información. Sin embargo, las condiciones relacionadas con los datos adjuntos, como el tamaño o el tipo de archivo, no se incluyen hasta que se agregan las condiciones enumeradas en este artículo. DLP no está disponible con todas las versiones de Exchange; Para obtener más información, consulte Prevención de pérdida de datos.

Más información

Para obtener información sobre cómo bloquear ampliamente el correo electrónico con datos adjuntos, independientemente del estado de malware, consulte Escenarios comunes de bloqueo de datos adjuntos para reglas de flujo de correo en Exchange Online.