Cuentas de Microsoft Entra compartidas en HoloLens

Las cuentas de Microsoft Entra compartidas (anteriormente Azure Active Directory) en HoloLens son cuentas de usuario normales Microsoft Entra que pueden iniciar sesión en HoloLens sin necesidad de credenciales. Esta configuración es ideal para escenarios en los que se cumplen las condiciones siguientes:

- Varias personas comparten el mismo conjunto de dispositivos HoloLens

- Se requiere acceso a recursos de Microsoft Entra, como Dynamics 365 Guides contenido,

- No es necesario realizar el seguimiento de quién ha usado el dispositivo.

Ventajas clave del uso de cuentas de Microsoft Entra compartidas

- Implementación simplificada. Anteriormente, configurar Microsoft Entra cuentas compartidas entre varias personas necesitaban configurar cada dispositivo manualmente. Las cuentas de Microsoft Entra compartidas le permiten configurar el entorno una vez e implementarse automáticamente en cualquiera de los dispositivos como parte de Autopilot.

- Excelente experiencia del usuario. Los usuarios de cuentas de Microsoft Entra compartidas no tienen que escribir ninguna credencial para empezar a usar el dispositivo. ¡Toca y vete!

- Acceso a recursos de Microsoft Entra. Los usuarios de cuentas de Microsoft Entra compartidas obtienen fácil acceso a los recursos de Microsoft Entra para que pueda iniciar una llamada de Asistencia remota o abrir una guía sin autenticación adicional.

Importante

Dado que se puede acceder a las cuentas de Microsoft Entra compartidas en el dispositivo HoloLens sin especificar credenciales, debe proteger físicamente estos dispositivos HoloLens para que solo el personal autorizado tenga acceso. También puede bloquear estas cuentas aplicando directivas de acceso condicional, deshabilitando el autoservicio de restablecimiento de contraseña y configurando perfiles de acceso asignados en los dispositivos donde se usan estas cuentas.

Nota

Dado que se trata de cuentas compartidas, los usuarios que usan estas cuentas no muestran las pantallas típicas de configuración del primer inicio de sesión, incluidas las inscripciones de PIN e iris, el aviso de recopilación de datos biométricos y varias pantallas de consentimiento. Debe asegurarse de que los valores predeterminados adecuados están configurados para estas cuentas a través de la directiva (consulte Configurar usuarios en HoloLens 2 rápidamente) y que los usuarios conozcan estos valores predeterminados.

Limitaciones conocidas de las cuentas de Microsoft Entra compartidas

- Las cuentas de Microsoft Entra compartidas no pueden usar PIN o iris para iniciar sesión en la versión actual, incluso si se han inscrito.

Información general conceptual de las cuentas de Microsoft Entra compartidas

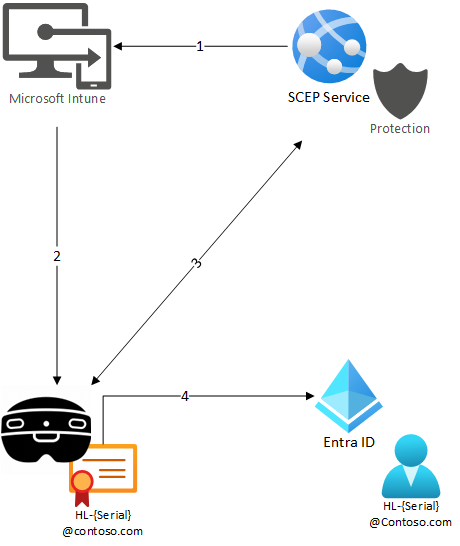

Este proceso permite asignar un dispositivo HoloLens, asignar una cuenta de usuario e iniciar sesión en esa cuenta de usuario con credenciales vinculadas al dispositivo y el dispositivo por sí solo. La imagen describe el proceso:

- Intune tiene un perfil de configuración de SCEP para el servicio SCEP.

- El dispositivo se une a Intune y recibe la información del perfil.

- El dispositivo se pone en contacto con el servicio SCEP y recibe un certificado de dispositivo, con un UPN de

HL-{Serial}@contoso.com. - El dispositivo inicia sesión en la cuenta de usuario corrosponding en Entra ID, con el certificado como MFA, para proporcionar una experiencia de inicio de sesión sin problemas.

El certificado no se puede quitar o exportar desde el dispositivo y la cuenta de usuario está configurada sin ninguna otra forma de Avaialable de MFA. Esta configuración garantiza que el dispositivo HoloLens solo pueda iniciar sesión en la cuenta compartida.

Información general de los pasos para configurar cuentas de Microsoft Entra compartidas

Las cuentas de Microsoft Entra compartidas en HoloLens se implementan como cuentas de usuario de Microsoft Entra normales configuradas para Microsoft Entra autenticación basada en certificados (CBA).

En un nivel alto, la configuración de cuentas de Microsoft Entra compartidas incluye los pasos siguientes:

- (Recomendado) Configure los dispositivos de destino para unirse a Microsoft Entra e inscribirse en Intune mediante Autopilot.

- Configure el inquilino de Microsoft Entra para habilitar Microsoft Entra CBA para un grupo de cuentas seleccionado.

- Configure Microsoft Intune para aplicar configuraciones de dispositivo a un grupo seleccionado de dispositivos que:

- Implemente certificados de cliente usados para Microsoft Entra CBA en los dispositivos a través de los perfiles de certificado SCEP de Intune.

- Implemente el certificado de entidad de certificación para que los dispositivos confíen en el emisor de los certificados de cliente.

- Implemente la configuración de la cuenta compartida que indica al dispositivo qué certificados son válidos para Microsoft Entra CBA.

- Prepara dispositivos individuales para cuentas de Microsoft Entra compartidas.

Requisitos previos

La compatibilidad con cuentas de Microsoft Entra compartidas está disponible a partir de la versión preliminar de Insider para Microsoft HoloLens compilación 10.0.22621.1217.

Además de tener el sistema operativo necesario basado en HoloLens, también debe cumplir los requisitos previos para Microsoft Entra CBA (Cómo configurar Microsoft Entra autenticación basada en certificados).

Por último, debe tener acceso a Microsoft Intune para implementar configuraciones de dispositivo y certificados de cliente. Para obtener la infraestructura necesaria para implementar certificados de cliente a través de Intune, consulte Obtenga información sobre los tipos de certificado admitidos por Microsoft Intune. En este ejemplo, se usan certificados SCEP.

Nota

Hay varias opciones disponibles para implementar certificados SCEP, incluidos Microsoft NDES y PKI. Para HoloLens, puede ser más sencillo usar un servicio de Azure para controlar la inscripción de certificados. Hay varias opciones disponibles en (Azure Marketplace, lo que permite que las configuraciones de las cuentas compartidas de Microsft Entra de HoloLens estén aisladas de la PKI corporativa.

Los requisitos clave para el servicio SCEP son:

- El servicio puede aceptar solicitudes de certificado de dispositivo de Microsoft Intune.

- El servicio puede generar certificados con la EKU definida (autenticación de cliente y inicio de sesión de tarjeta inteligente).

Se recomienda encarecidamente configurar los dispositivos para Autopilot. Autopilot simplifica la experiencia de configuración del dispositivo para los usuarios finales.

Configuración del inquilino de Microsoft Entra para habilitar Microsoft Entra CBA

El inquilino de Microsoft Entra debe configurarse para habilitar Microsoft Entra CBA para un grupo de usuarios seleccionado.

- Cree un grupo de Microsoft Entra que contenga las cuentas de Microsoft Entra compartidas. Por ejemplo, usamos el nombre "SharedAccounts" para este grupo.

- Cree un grupo de Microsoft Entra que contenga los dispositivos HoloLens compartidos. Por ejemplo, usamos el nombre "SharedDevices" para este grupo. A este grupo se le asignan perfiles de configuración de Intune basados en dispositivos más adelante.

- Habilite Microsoft Entra autenticación basada en certificados (CBA) para el grupo SharedAccounts. Para obtener una guía paso a paso completa, consulte Configuración de Microsoft Entra autenticación basada en certificados. Se necesitan los siguientes pasos de alto nivel para configurarlo:

- Agregue el certificado de entidad de certificación (entidad de certificación) a Microsoft Entra. Microsoft Entra ID permite que los certificados de cliente emitidos por esta entidad de certificación realicen CBA.

- Habilite CBA para el grupo "SharedAccounts".

- Configure CBA para que el certificado emitido por la ENTIDAD de certificación use MFA. Este paso es asegurarse de que los usuarios puedan acceder a los recursos que requieren MFA sin configurar otro factor.

- Habilite el enlace de certificados a través de UserPrincipalName.

Configuración de Intune

Intune debe configurarse para implementar los certificados necesarios para Microsoft Entra CBA. Intune también debe implementar una configuración para indicar a los dispositivos qué certificados son válidos para Microsoft Entra CBA.

Implementación de certificados de cliente a través de SCEP

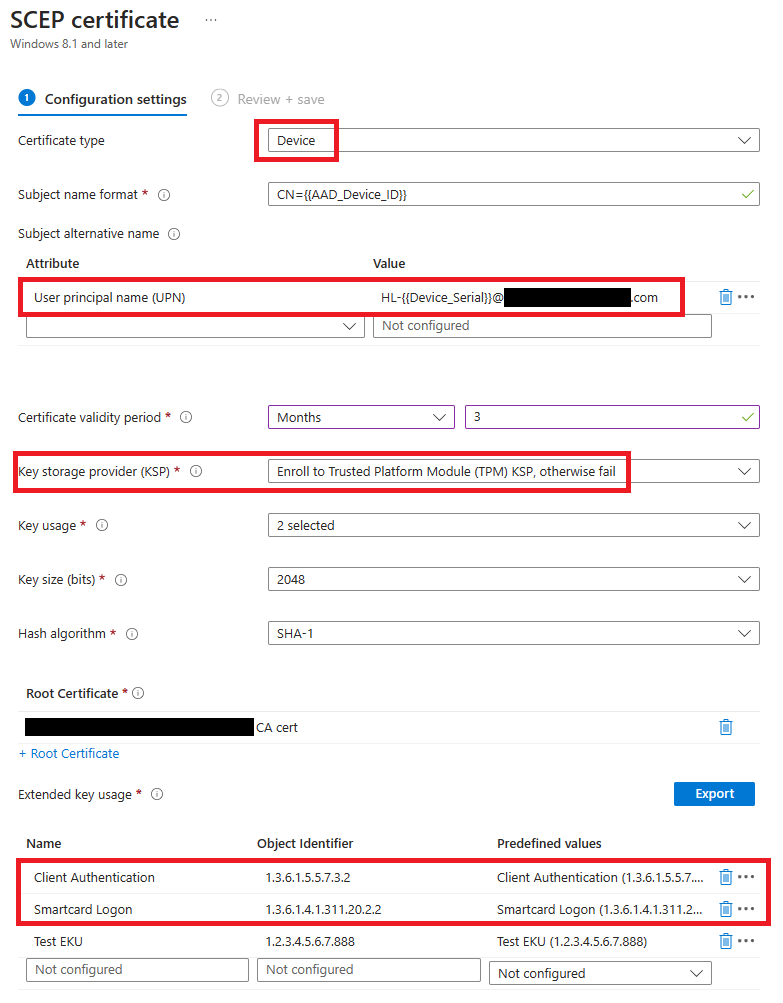

Los dispositivos deben tener el certificado de cliente adecuado para realizar Microsoft Entra CBA. Cree una configuración de SCEP y asígnela a "SharedDevices":

Tipo de certificado: Dispositivo

Agregue un nombre principal de usuario (UPN) nombre alternativo del firmante (SAN), donde el valor es el UPN de la cuenta compartida asignada al dispositivo. El UPN debe contener el número de serie del dispositivo para asociarlo a un dispositivo. Puede usar la variable de Intune {{Device_Serial}} para hacer referencia al número de serie del dispositivo. Por ejemplo, escriba un valor de

HL-{{Device_Serial}}@contoso.comsi las cuentas compartidas tienen un formato de nombre deHL-123456789@contoso.com.Proveedor de almacenamiento de claves (KSP): seleccione "Requerir TPM; de lo contrario, produzca un error" para asegurarse de que el certificado no se puede exportar desde el dispositivo que se va a usar en otro lugar.

Asegúrese de que el certificado tiene al menos los siguientes usos de clave extendida (EKUs):

- Inicio de sesión de tarjeta inteligente: 1.3.6.1.4.1.311.20.2.2

- Autenticación de cliente: 1.3.6.1.5.5.7.3.2

Puede agregar otras EKU a esta lista para restringir aún más los certificados permitidos para Microsoft Entra CBA. Debe agregar estas EKU al XML para la directiva ConfigureSharedAccount.

Para obtener pasos detallados sobre cómo configurar SCEP en Intune, consulte Uso de perfiles de certificado SCEP con Microsoft Intune.

Implementación de certificados de entidad de certificación

Los dispositivos también deben confiar en la ENTIDAD de certificación que emitió su certificado de cliente. Cree una configuración de certificado de confianza y asígnela al grupo "SharedDevices". Esta asignación implementa el certificado de entidad de certificación en los dispositivos. Consulte la documentación: Creación de perfiles de certificado de confianza en Microsoft Intune.

ConfigureSharedAccount policy

Esta directiva indica a los dispositivos qué certificados son válidos para Microsoft Entra CBA. Cree una directiva de configuración de dispositivos personalizada y asígnela a "SharedDevices":

| Directiva | Tipo de datos |

|---|---|

| ./Vendor/MSFT/Policy/Config/MixedReality/ConfigureSharedAccount | Cadena o cadena (archivo XML) |

Configuración de ejemplo:

<SharedAccountConfiguration>

<SharedAccount>

<!--

TODO: Replace the example value below with your issuer certificate's thumbprint.

You may customize the restrictions for which certificates are displayed. See below.

-->

<IssuerThumbprint>77de0879f69314d867bd08fcf2e8e6616548b3c8</IssuerThumbprint>

</SharedAccount>

</SharedAccountConfiguration>

Puede personalizar las restricciones para las que se muestran los certificados para Microsoft Entra CBA. En el ejemplo anterior se requiere que la huella digital del certificado del emisor coincida con el valor proporcionado. También es posible aplicar la restricción en función del nombre del emisor o aplicar más restricciones basadas en usos extendidos de claves (EKU) en el certificado. Consulte ConfigureSharedAccount XML Examples (Ejemplos xml de ConfigureSharedAccount ) para obtener ejemplos sobre cómo configurar el XML.

Antes de guardar esta configuración de dispositivo, valide el XML con el esquema especificado en ConfigureSharedAccount XML Schema para asegurarse de que está bien formado.

Configuración de dispositivos individuales

Para cada dispositivo HoloLens que quiera configurar para las cuentas de Microsoft Entra compartidas, realice los pasos siguientes:

- Cree un usuario Microsoft Entra en el formato especificado en el paso 2 de implementación de certificados de cliente a través de SCEP. Por ejemplo:

HL-123456789@contoso.com. - Agregue ese usuario al grupo "SharedAccounts".

- Asegúrese de que el dispositivo se agrega al grupo "SharedDevices". Primero debe configurar los dispositivos para Autopilot para que ya estén presentes en Microsoft Entra.

Consulte Script de configuración de dispositivos de ejemplo para ver un ejemplo de un script de PowerShell que se puede usar para automatizar este proceso.

Prueba de la configuración

Una vez que haya completado la configuración anterior, estará listo para probar las cuentas de Microsoft Entra compartidas en HoloLens.

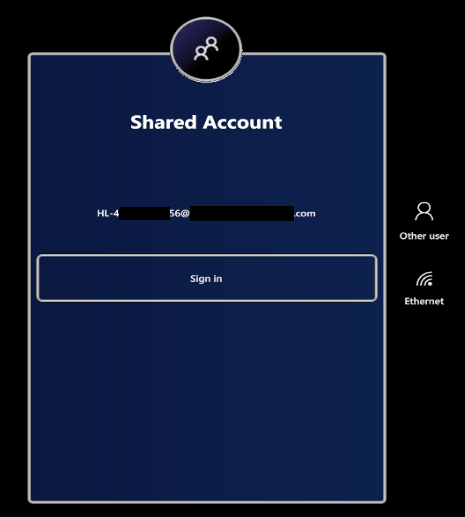

Si el dispositivo ya está configurado para Autopilot, lleve el dispositivo a través de su flujo normal de Autopilot. Las configuraciones de dispositivo necesarias se aplican durante Autopilot. Una vez completado el flujo de Autopilot, verá la siguiente pantalla:

Pulse el botón "Iniciar sesión" para empezar a usar la cuenta de Microsoft Entra compartida.

Solución de problemas

Problema: la cuenta de Microsoft Entra compartida no se muestra en la pantalla de inicio de sesión.

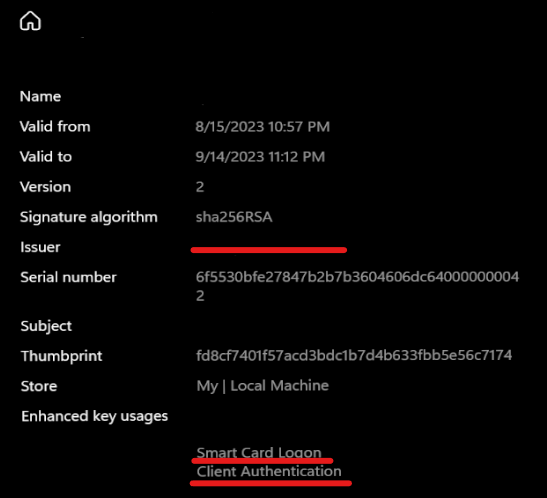

Solución: En primer lugar, compruebe que el dispositivo recibe los certificados correctos. Abra el administrador de certificados (Administrador de certificados) y asegúrese de que tanto el certificado de cliente como los certificados de CA se implementan correctamente en el dispositivo.

Para el certificado de cliente, asegúrese de que está instalado en el almacén "Mi" en "Máquina local".

Si el certificado no está presente, siga los pasos de solución de problemas de los perfiles SCEP de Intune.

Si el certificado está presente, asegúrese de que el certificado está dentro de las fechas de validez tiene el emisor esperado y las EKU:

A continuación, asegúrese de que el valor de la directiva XML que ha aplicado a MixedReality/ConfigureSharedAccount tiene el formato correcto. Puede usar uno de los muchos validadores de esquema XML (XSD) en línea para comprobar que el XML se ajusta al esquema descrito en ConfigureSharedAccount XML Schema.

Problema: se produce un error en el intento de inicio de sesión.

Solución: Compruebe que ha configurado correctamente CBA siguiendo las instrucciones de Configuración de Microsoft Entra autenticación basada en certificados. Además, consulte las preguntas más frecuentes sobre Microsoft Entra preguntas más frecuentes sobre la autenticación basada en certificados (CBA). A veces, puede resultar útil probar estos pasos de depuración en un dispositivo de escritorio de Windows en primer lugar: inicio de sesión con tarjeta inteligente de Windows mediante Microsoft Entra autenticación basada en certificados.

Referencias

Esquema XML ConfigureSharedAccount

<xsd:schema xmlns:xsd="http://www.w3.org/2001/XMLSchema">

<xsd:element name="SharedAccountConfiguration">

<xsd:complexType mixed="true">

<xsd:sequence>

<xsd:element minOccurs="1" maxOccurs="1" name="SharedAccount">

<xsd:complexType>

<xsd:sequence>

<xsd:choice>

<xsd:element name="IssuerThumbprint">

<xsd:simpleType>

<xsd:restriction base="xsd:string">

<xsd:maxLength value="40" />

</xsd:restriction>

</xsd:simpleType>

</xsd:element>

<xsd:element name="IssuerName">

<xsd:simpleType>

<xsd:restriction base="xsd:string">

<xsd:maxLength value="512" />

</xsd:restriction>

</xsd:simpleType>

</xsd:element>

</xsd:choice>

<xsd:element minOccurs="0" maxOccurs="1" name="EkuOidRequirements">

<xsd:complexType>

<xsd:sequence>

<xsd:element maxOccurs="5" name="Oid">

<xsd:simpleType>

<xsd:restriction base="xsd:string">

<xsd:maxLength value="100" />

</xsd:restriction>

</xsd:simpleType>

</xsd:element>

</xsd:sequence>

</xsd:complexType>

</xsd:element>

</xsd:sequence>

</xsd:complexType>

</xsd:element>

</xsd:sequence>

</xsd:complexType>

</xsd:element>

</xsd:schema>

Ejemplos xml de ConfigureSharedAccount

Requerir que el certificado del emisor tenga un asunto de CN=yourCA, DC=Test:

<SharedAccountConfiguration>

<SharedAccount>

<IssuerName>CN=yourCA, DC=Test</IssuerName>

</SharedAccount>

</SharedAccountConfiguration>

Requerir que el certificado del emisor tenga una huella digital especificada:

<SharedAccountConfiguration>

<SharedAccount>

<IssuerThumbprint>77de0879f69314d867bd08fcf2e8e6616548b3c8</IssuerThumbprint>

</SharedAccount>

</SharedAccountConfiguration>

Requerir que el certificado del emisor tenga una huella digital especificada y que el certificado de cliente tenga EKUs con OID 1.2.3.4.5.6 y 1.2.3.4.5.7:

<SharedAccountConfiguration>

<SharedAccount>

<IssuerThumbprint>77de0879f69314d867bd08fcf2e8e6616548b3c8</IssuerThumbprint>

<EkuOidRequirements>

<Oid>1.2.3.4.5.6</Oid>

<Oid>1.2.3.4.5.7</Oid>

</EkuOidRequirements>

</SharedAccount>

</SharedAccountConfiguration>

Las EKUs 1.3.6.1.4.1.311.20.2.2 (Inicio de sesión de tarjeta inteligente) y 1.3.6.1.5.5.7.3.2 (autenticación de cliente) siempre son necesarias independientemente de si están en esta lista.

Script de configuración de dispositivo de ejemplo

Antes de usar este script de configuración de dispositivo de ejemplo, debe cambiar las referencias de "contoso" a su nombre de dominio.

<#

.Synopsis

Configures a device for shared account

.Description

This script configures a device for shared account.

Note that you'll need to have the necessary permissions in your tenant to manage

user and device memberships and query Intune devices.

.Example

.\ConfigureSharedDevice.ps1 400064793157

#>

param (

[Parameter(Mandatory = $true)]

[string]

# Serial number of the device. Typically a 12-digit numeric string.

$DeviceSerialNumber,

[string]

# Group ID of the group that contains the shared accounts such as HL-123456789@contoso.com

$SharedAccountGroupId,

[string]

# Group ID of the group that contains the shared devices

$SharedDeviceGroupId

)

function Install-Dependencies {

Write-Host -Foreground Cyan "Installing Dependencies..."

if (!(Get-InstalledModule Microsoft.Graph -ErrorAction SilentlyContinue)) {

Write-Host -Foreground Cyan "Installing Microsoft.Graph"

Install-Module Microsoft.Graph -Scope CurrentUser -Repository 'PSGallery'

}

Write-Host -Foreground Cyan "Installing Dependencies... Done"

}

function New-PasswordString {

$alphabet = 'abcdefghijklmnopqrstuvwxyzABCDEFGHIJKLMNOPQRSTUVWXYZ0123456789!@#$%^&*()_-=+[]{}|;:,.<>/?'

$length = 40

$password = ""

for ($i = 0; $i -lt $length; $i++) {

$password += $alphabet[(Get-Random -Minimum 0 -Maximum $alphabet.Length)]

}

return $password

}

function New-SharedUser {

param (

$UserName,

$DisplayName

)

# Does user already exist?

$searchResult = Get-MgUser -Count 1 -ConsistencyLevel eventual -Search "`"UserPrincipalName:$UserName`""

if ($searchResult.Count -gt 0) {

Write-Host -Foreground Cyan "$UserName exists, using existing user."

return $searchResult

}

$mailNickName = $UserName.Split('@')[0];

Write-Host -Foreground Cyan "Creating $UserName"

$passwordProfile = @{

Password = New-PasswordString

}

return New-MgUser -AccountEnabled -DisplayName $DisplayName -Country US -UsageLocation US -MailNickname $mailNickName -UserPrincipalName $UserName -PasswordProfile $passwordProfile

}

function New-SharedUserForDevice {

param (

$DeviceSerialNumber

)

$userName = "HL-$DeviceSerialNumber@contoso.onmicrosoft.com"

$displayName = "Shared HoloLens"

return New-SharedUser -UserName $userName -DisplayName $displayName

}

function Add-UserToGroup {

param (

$UserId,

$GroupId

)

$groupResult = Get-MgGroup -GroupId $GroupId

if ($groupResult.Count -eq 0) {

throw "Failed to find user group"

}

Write-Host -Foreground Cyan "Adding user ($UserId) to group"

New-MgGroupMember -GroupId $GroupId -DirectoryObjectId $UserId

}

function Get-DeviceAADId {

param (

$DeviceSerialNumber

)

$deviceResult = Get-MgDeviceManagementManagedDevice | Where-Object { $_.SerialNumber -eq $DeviceSerialNumber }

if ($deviceResult.Count -eq 0) {

throw "Cannot find device with serial number $DeviceSerialNumber in Intune"

}

$result = ($deviceResult | Select-Object -First 1).AzureAdDeviceId

Write-Host "Found device: $result"

return $result

}

function Add-DeviceToGroup {

param (

$DeviceAADId,

$GroupId

)

$groupResult = Get-MgGroup -GroupId $GroupId

if ($groupResult.Count -eq 0) {

throw "Failed to find device group"

}

$deviceResult = Get-MgDevice -Count 1 -ConsistencyLevel eventual -Search "`"DeviceId:$DeviceAADId`""

if ($deviceResult.Count -eq 0) {

throw "Failed to find device $DeviceAADId"

}

Write-Host -Foreground Cyan "Adding device $($deviceResult.Id) to group"

New-MgGroupMember -GroupId $GroupId -DirectoryObjectId $deviceResult.Id

}

function Register-SharedDevice {

param (

$DeviceSerialNumber

)

Install-Dependencies

Connect-MgGraph -Scopes "User.ReadWrite.All", "Group.Read.All", "GroupMember.ReadWrite.All", "DeviceManagementManagedDevices.Read.All", "Device.ReadWrite.All"

$deviceAADId = Get-DeviceAADId $DeviceSerialNumber

Add-DeviceToGroup $deviceAADId $SharedDeviceGroupId

$user = New-SharedUserForDevice $DeviceSerialNumber

Add-UserToGroup $user.Id $SharedAccountGroupId

}

Register-SharedDevice $DeviceSerialNumber