Azure Confidential Computing

Microsoft Cloud for Sovereignty permite a los clientes a configurar y proteger sus datos y recursos de manera que cumplan con sus requisitos regulatorios, seguridad y de soberanía específicos. Este proceso garantiza que los datos del cliente no sean accesibles para partes fuera del control del cliente, ni siquiera para los proveedores, administradores o usuarios de la nube. Cuando combina Computación confidencial de Azure (ACC) con Microsoft Cloud for Sovereignty, ofrecen control sobre el acceso a las cargas de trabajo de los clientes.

La informática confidencial es un término industrial definido por el Consorcio de Informática Confidencial (CCC), una fundación dedicada a definir y acelerar la adopción de la informática confidencial. La CCC define la informática confidencial como la protección de los datos en uso mediante la realización de cálculos en un entorno de ejecución de confianza (TEE) basado en hardware.

Un TEE es un entorno que impone la ejecución únicamente de código autorizado. Cualquier código fuera de ese entorno no puede leer ni alterar ningún dato en el TEE. El modelo de amenaza informática confidencial tiene como objetivo eliminar o reducir la capacidad de un operador de proveedor de nube y otros actores en el dominio del inquilino para acceder al código y los datos mientras se ejecuta.

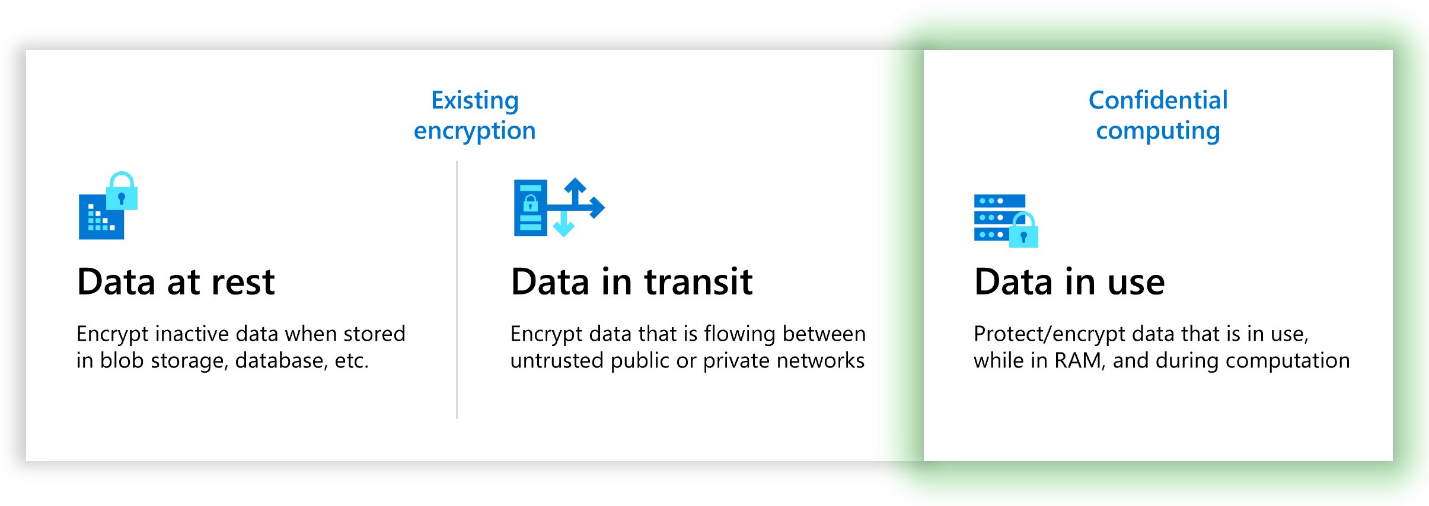

Cuando se utiliza con cifrado de datos en reposo y en tránsito, la informática confidencial elimina la mayor barrera del cifrado: el cifrado mientras está en uso. Protege conjuntos de datos confidenciales o altamente regulados y cargas de trabajo de aplicaciones en una plataforma de nube pública segura. La informática confidencial va más allá de la protección genérica de datos. Los TEE también ayudan a proteger la lógica de negocios de su propiedad, las funciones de análisis, los algoritmos aprendizaje automático o aplicaciones completas.

ACC reduce la necesidad de confianza en varios aspectos de la infraestructura informática de la nube. La informática confidencial de Azure minimiza la confianza en los procesos del sistema, como el kernel del sistema operativo host y el hipervisor, y en los operadores humanos que incluyen el administrador de la máquina virtual y el host Administrador. En combinación con las soluciones existentes, que protegen los datos en reposo, como Cifrado de datos de Microsoft y en tránsito como TLS o IPsec, los datos ahora están protegidos mientras están en uso porque la propia memoria permanece cifrada, es decir, una protección completa durante todo el ciclo de vida de los datos.

Con las barreras de seguridad y la aplicación del cumplimiento de Microsoft Cloud for Sovereignty, ACC proporciona una protección mejorada de cargas de trabajo y datos soberanos, confidenciales o altamente regulados dentro de la escalabilidad, flexibilidad, disponibilidad y potentes servicios de la plataforma Azure Public Cloud. Para obtener más información sobre los beneficios de Azure Confidential Computing, consulte Productos informáticos confidenciales de Azure.

Soberanía admitida en Azure Confidential Computing

La soberanía de los datos garantiza que los clientes controlen de forma exclusiva sus recursos, como las máquinas virtuales, y que otros no puedan acceder a estos recursos. ACC ayuda a los clientes a lograr la soberanía de los datos al brindar confidencialidad de toda la raíz de confianza, desde el hardware hasta la aplicación. Las máquinas virtuales confidenciales (CVM) de las series DCasv5 y DCadsv5 de Azure son máquinas virtuales aisladas por hardware que protegen los datos en la memoria de otras máquinas virtuales, hipervisores y código de administración de host. Incluso los ingenieros de Azure con acceso administrativo al host de VM no pueden acceder a los datos del cliente en la memoria. Esta serie también ofrece cifrado previo del disco del sistema operativo antes del aprovisionamiento de la máquina virtual con diferentes soluciones de administración de claves.

La soberanía se mejora en todos los niveles proporcionando entornos informáticos confidenciales para:

- Microsoft Azure Atestación, un servicio de atestación remota que valida la confiabilidad de múltiples TEE y verifica la integridad de los archivos binarios que se ejecutan dentro de los TEE. Esta validación de la raíz fundamental de la confianza es esencial para garantizar la soberanía de los datos.

- Inicio seguro ofrece características de seguridad reforzadas (arranque seguro, módulo de plataforma virtual fiable y supervisión de integridad de arranque) que protegen contra kits de arranque, rootkits y malware a nivel de kernel.

- Trusted Hardware Identity Management, un servicio que gestiona la gestión de caché de certificados para todos los TEE que residen en Azure y proporciona información de Trusted Computing Base (TCB) para aplicar una base mínima para las soluciones de certificación.

Muchos clientes utilizan Azure Kubernetes Service (AKS) para administrar sus aplicaciones basadas en contenedores y componentes de red y almacenamiento. Para ayudar a cumplir con los requisitos de soberanía, confidencialidad y seguridad, los clientes pueden usar contenedores compatibles con Azure App-enclave que se ejecutan en AKS. Los nodos informáticos confidenciales de AKS utilizan Intel SGX para crear entornos de enclave aislados en los nodos entre cada aplicación contenedora. Azure también está realizando una vista previa de Compatibilidad con grupos de nodos de VM confidenciales en AKS con componentes de VM AMD SEV-SNP. AKS es el primero en comercializar la habilitación de VM confidencial con grupos de nodos AMD SEV-SNP en Kubernetes, agregando defensa en profundidad al perfil de seguridad reforzado de Azure.

Gestión de secretos confidenciales

Azure Key Vault (AKV) Managed HSM es un servicio en la nube totalmente administrado, de alta disponibilidad, de un solo inquilino y que cumple con los estándares que protege las claves criptográficas de las aplicaciones utilizando módulos de seguridad de hardware (HSM) validados FIPS 140-2 nivel 3. AKV mHSM utiliza las mismas API que Azure Key Vault Standard y Premium y se integra con la mayoría de los servicios de Azure para permitir el cifrado de servicios con claves administradas por el cliente. La protección de hardware garantiza que solo el cliente pueda acceder a las claves de cifrado. Ni siquiera los ingenieros de Azure pueden acceder a ellos.

Secure Key Release (SKR) es una funcionalidad de la oferta Premium y HSM administrado de Azure Key Vault (AKV) que proporciona más control de acceso. La liberación segura de clave permite la liberación de una clave protegida por HSM desde AKV a un entorno de ejecución de confianza (TEE) certificado, como un enclave seguro, TEE basados en VM, etc. SKR agrega otra capa de protección a sus claves de descifrado/cifrado de datos donde puede apuntar a una aplicación + entorno de ejecución TEE con una configuración conocida para obtener acceso al material clave. Las directivas SKR definidas en el momento de la creación de la clave exportable rigen el acceso a estas claves.

Servicios de análisis confidenciales

Los clientes del sector público y de la industria regulada de Azure tienen una necesidad urgente de capacidades de análisis avanzadas que les ayuden a cumplir con sus requisitos de soberanía, privacidad y seguridad. Microsoft Cloud for Sovereignty ayuda a estos clientes a utilizar servicios como:

- Con el servicio Always Encrypted con enclaves seguros en Azure SQL, los clientes pueden ejecutar consultas SQL directamente dentro de un TEE, para ayudar a garantizar que los datos confidenciales estén protegidos contra malware y usuarios no autorizados con altos privilegios. .

- Azure Databricks con VM de informática confidencial puede ayudar a los clientes a ejecutar sus análisis, aprendizaje automático y otras cargas de trabajo preservando la privacidad.

- El rápido crecimiento de Internet de las cosas (IoT) abre nuevos riesgos de soberanía porque los dispositivos IoT Edge están fuera del control geográfico del cliente y los malos actores pueden acceder físicamente a ellos, lo que pone a estos dispositivos en mayor riesgo de verse comprometidos. IoT Edge confidencial añade confianza e integridad en el borde al proteger el acceso a los datos capturados y almacenados dentro de un dispositivo IoT, lo que reduce el riesgo de manipulación o compromiso.

- Se anima a los clientes a utilizar Microsoft Azure Confidential Ledger (ACL) para gestionar registros de datos confidenciales. ACL se ejecuta exclusivamente en enclaves seguros respaldados por hardware en un entorno de ejecución aislado y altamente supervisado, lo que protege los registros de datos confidenciales y los hace inmutables.

Adopte la informática confidencial de Microsoft Cloud for Sovereignty

Los clientes pueden de Microsoft Cloud for Sovereignty pueden utilizar la Sovereign Landing Zone para agilizar la adopción de funciones informáticas confidenciales de Microsoft dentro de un entorno soberano y compatible.

Para obtener orientación sobre cómo comenzar a usar ACC en la Zona de Aterrizaje Soberano (SLZ), consulte SLZ en GitHub.