Configuración del inquilino de diseño

La configuración en Microsoft Entra ID se realiza dentro de cada inquilino. Las opciones de configuración controlan las directivas de seguridad y acceso. Documente las directivas de seguridad y acceso para garantizar la coherencia entre los inquilinos cuando corresponda.

Coherencia de configuración entre inquilinos

En un entorno EDU grande donde tiene un equipo de administración central, lo que garantiza que la mayoría de las configuraciones sean coherentes entre los inquilinos:

Simplifique la administración y haga que el equipo de TI central sea más eficaz.

Facilita la identificación y solución de problemas.

Facilita el desarrollo, la prueba y la implementación de software entre inquilinos.

Haga que la experiencia del usuario entre inquilinos sea más coherente e intuitiva.

Facilite el proceso de migración de usuarios de un inquilino a otro.

Cree directivas sobre qué configuraciones de inquilino son estándar y administradas por el equipo de TI central y que el equipo de TI específico del inquilino puede ajustar. Algunas áreas en las que un equipo de administración específico del inquilino puede necesitar flexibilidad incluyen:

Permitir que los asociados externos accedan al inquilino. Aunque su organización puede tener una directiva que solo permita el acceso a sus otros inquilinos, es posible que una región específica necesite un proveedor específico de la región para la Microsoft Entra lista de permitidos de colaboración B2B.

Ajuste de las directivas de acceso necesarias, por ejemplo, que los dispositivos administrados cumplan los requisitos de seguridad específicos de inquilinos o regiones, o que tengan en cuenta la disponibilidad de los dispositivos administrados.

Pilotar nuevas características, por ejemplo, una región que prueba MyStaff para permitir que el director de una escuela cubra ciertas tareas de TI para el personal de esa escuela.

Configuración de identidades externas

Las identidades externas representan usuarios de fuera de un inquilino de Microsoft Entra, como los usuarios de otros inquilinos de la organización EDU. En una organización edu grande que abarca varios inquilinos, puede usar Microsoft Entra colaboración de negocio a negocio (B2B) para proporcionar acceso entre esos inquilinos. Microsoft Entra B2B le permite compartir de forma segura las aplicaciones y los servicios de su organización con invitados de otra organización, a la vez que mantiene el control sobre sus propios datos.

Control de la colaboración externa

La configuración de colaboración externa le permite activar o desactivar las invitaciones de invitado para los distintos tipos de usuarios de su organización. También puede delegar invitaciones a usuarios individuales mediante la asignación de roles que les permitan invitar a invitados. La configuración de colaboración externa se administra en el Centro de administración Microsoft Entra en Microsoft Entra ID.

Permitir que los invitados aparezcan en la lista global de direcciones

Puede mostrar invitados (usuarios externos) en la lista global de direcciones (GAL) mediante:

Invitar a los usuarios como invitados mediante Microsoft Entra B2B (recomendado)

Uso de la sincronización de GAL (no recomendado)

Nota:

La sincronización de GAL no crea cuentas de usuario. En su lugar, cada contacto que crea es un objeto que se cuenta con respecto al límite de objetos en el inquilino.

Directivas de seguridad y acceso

La administración de la seguridad puede ser difícil, ya que los ataques relacionados con la identidad son tan frecuentes. Los valores predeterminados de seguridad y las directivas de acceso facilitan la protección de su organización frente a ataques como la difusión de contraseñas, la reproducción y la suplantación de identidad (phishing).

Valores predeterminados de seguridad

Los valores predeterminados de seguridad proporcionan una configuración segura que administramos en nombre de su organización para mantenerlo a salvo hasta que esté listo para administrar su propia historia de seguridad de identidad. Cuando se habilitan los valores predeterminados de seguridad, podemos ayudarle a proteger su organización con la siguiente configuración de directiva preconfigurada:

Requerir que todos los usuarios se registren en Azure Multi-Factor Authentication

Exigir a los administradores que realicen la autenticación multifactor

Bloqueo de protocolos de autenticación heredados

Exigir a los usuarios que realicen la autenticación multifactor cuando sea necesario

Protección de actividades con privilegios como el acceso a la Azure Portal

Se recomienda habilitar los valores predeterminados de seguridad si su organización quiere aumentar su posición de seguridad ahora y no ha configurado una seguridad sólida. Si es una organización con licencias de Microsoft Entra ID P1 o P2 y actualmente usa directivas de acceso condicional para aplicar directivas de la organización, es probable que los valores predeterminados de seguridad no sean adecuados para usted.

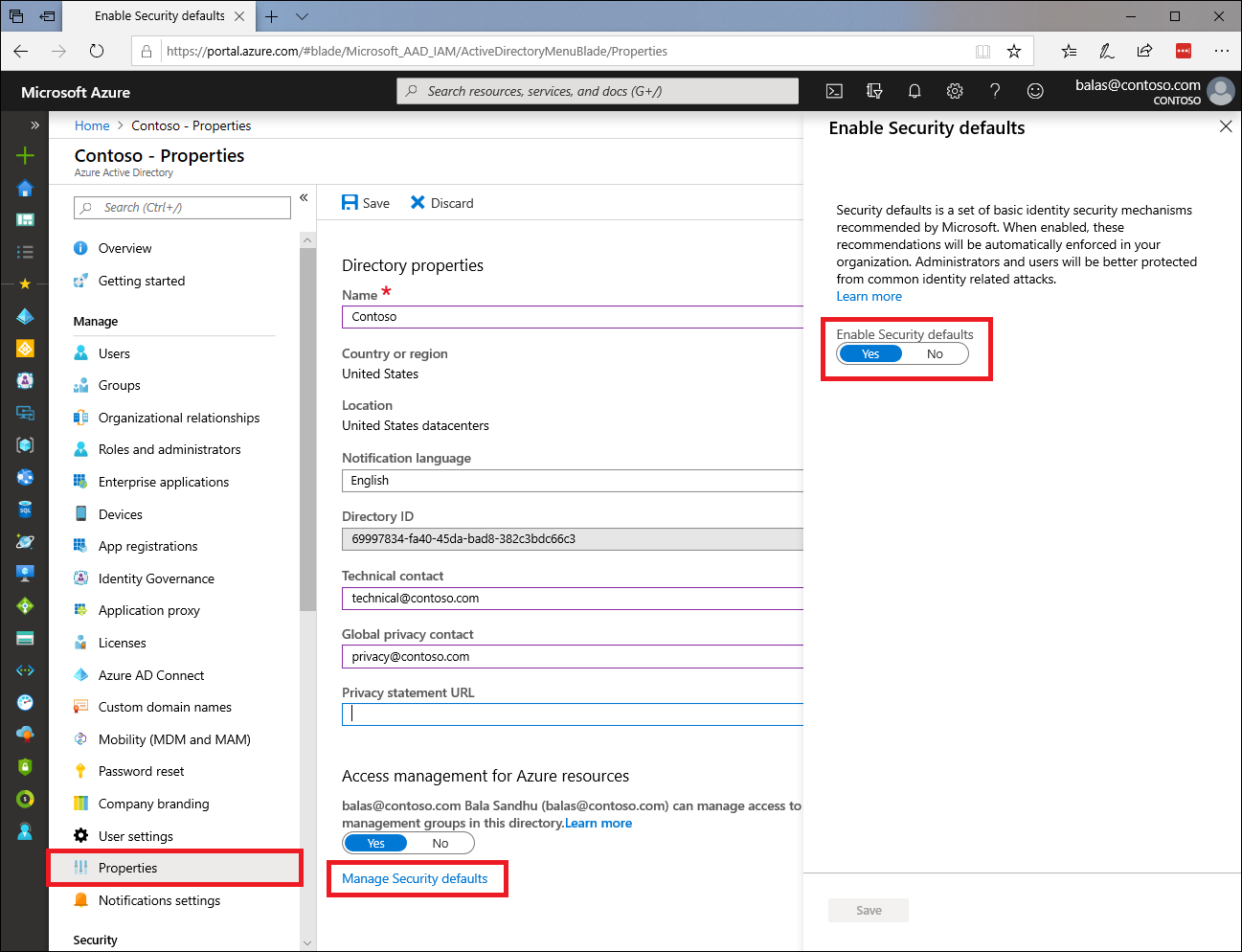

Habilite los valores predeterminados de seguridad en el Azure Portal como se muestra en la siguiente imagen.

Dispositivos administrados para TI y personal

Para proteger los recursos del inquilino, evite el acceso por parte de dispositivos con niveles de protección desconocidos. Implemente una solución de administración de dispositivos para que los usuarios solo puedan acceder a los recursos mediante un dispositivo administrado por la organización.

En Microsoft Entra ID, un requisito mínimo para que un dispositivo se considere administrado es cuando se registra con Microsoft Entra ID. Los administradores pueden optar por implementar los siguientes tipos de administración de dispositivos en Microsoft Entra ID:

Dominio híbrido unido. Dispositivos que pertenecen a la organización y se unen a los Active Directory local y Microsoft Entra ID. Normalmente, un dispositivo comprado y administrado por una organización y administrado por System Center Configuration Manager.

Microsoft Entra dominio unido. Dispositivos que pertenecen a la organización y se unen al inquilino Microsoft Entra de la organización. Normalmente, un dispositivo comprado y administrado por una organización, unido a Microsoft Entra ID y administrado por un servicio como Microsoft Intune.

Microsoft Entra registrado. Dispositivos propiedad de la organización o dispositivos personales que se usan para acceder a los recursos de la empresa. Normalmente, un dispositivo personal que se usa para acceder a los recursos corporativos. Las organizaciones pueden requerir que el dispositivo se inscriba a través de Mobile Administración de dispositivos (MDM) o que se aplique a través de Mobile Application Management (MAM) sin inscripción para acceder a los recursos. Un servicio como Microsoft Intune puede proporcionar esta funcionalidad.

Para más información, consulte Elegir los métodos de integración.

Para mejorar aún más la seguridad, también se recomienda crear una directiva de acceso condicional de Microsoft Entra para ti y personal. Con el acceso condicional, puede crear una única directiva que conceda acceso:

Para las aplicaciones en la nube seleccionadas.

Para usuarios y grupos seleccionados.

Requerir un dispositivo administrado.

Uso de MFA para administradores

Las cuentas a las que se asignan permisos elevados son destinos valiosos para los atacantes. Para minimizar el riesgo de riesgo de una cuenta con privilegios, aprovisione todas las cuentas con permisos elevados con credenciales de autenticación seguras, como Azure Multi-Factor Authentication (MFA).

Como mínimo, se recomienda crear una directiva de acceso condicional para requerir MFA para los siguientes roles administrativos:

Administrador de facturación

Administrador de acceso condicional

Administrador de Exchange

Administrador global

Administrador del departamento de soporte técnico (contraseña)

Administrador de seguridad

Administrador de SharePoint

Administrador de usuarios

Si los usuarios tienen un método de autenticación multifactor disponible, aplique MFA a los usuarios que tengan acceso a información confidencial, como los registros de alumnos.

Directivas de riesgo

Con Microsoft Entra ID, los administradores pueden crear directivas para protegerse frente a determinados tipos de riesgos:

Riesgo de inicio de sesión Probabilidad de que el propietario de la identidad no autorice una solicitud de autenticación determinada.

Riesgo de usuario La probabilidad de que una cuenta o una identidad de entrega esté en peligro.

Las directivas de riesgo de inicio de sesión y las directivas de riesgo de usuario automatizan la respuesta a las detecciones de riesgos en su entorno y permiten a los usuarios corregirse automáticamente.

Las organizaciones educativas con licencias de Microsoft 365 A5 (o licencias de Microsoft Entra ID P2) pueden usar Protección de Microsoft Entra ID para proteger sus cuentas. También puede crear directivas de acceso condicional basadas en riesgos de inicio de sesión y directivas de acceso condicional basadas en riesgos del usuario.

Configure la directiva de riesgo de usuario para que los usuarios de alto riesgo deban cambiar su contraseña después del inicio de sesión.

Procedimientos recomendados

Defina directivas de acceso condicional para aplicar la posición de seguridad de identidad y minimizar los riesgos de inicio de sesión y los riesgos de usuario. Esto debe incluir controles en MFA y controles basados en dispositivos para habilitar el acceso solo a través de dispositivos administrados y ubicaciones esperadas.

Todas las aplicaciones deben tener aplicadas directivas explícitas de acceso condicional.

Minimice el número de directivas de acceso condicional aplicando a varias aplicaciones con los mismos requisitos.

Planee la interrupción mediante la configuración de cuentas de acceso de emergencia para mitigar los efectos del bloqueo accidental.

Configure una directiva de acceso condicional en modo de solo informe.

Para obtener instrucciones generales sobre las directivas de acceso condicional para entornos individuales, consulte los procedimientos recomendados de ca y Microsoft Entra Guía de operaciones:

Registros de la aplicación

Solo los usuarios con permisos elevados pueden realizar tareas como agregar aplicaciones a la galería de aplicaciones o configurar una aplicación para usar Application Proxy. Sin embargo, de forma predeterminada, todos los usuarios del directorio tienen la capacidad de registrar objetos de aplicación y entidad de servicio. También tienen discreción sobre qué aplicaciones pueden acceder a los datos de su organización a través del consentimiento del usuario.

Se recomienda deshabilitar el consentimiento del usuario para que las cuentas sin privilegios no puedan crear objetos de aplicación y entidad de servicio en el inquilino. En su lugar , delegue los roles de administración de aplicaciones de los miembros del equipo, como el administrador de aplicaciones, el desarrollador de aplicaciones o los roles de administrador de aplicaciones en la nube. El uso de roles centralizará el proceso de toma de decisiones en torno al consentimiento con los equipos de seguridad e identidad de su organización.

Integración de aplicaciones

Cuando sea posible, integre aplicaciones SaaS compatibles mediante la galería de aplicaciones de Microsoft Entra, donde puede encontrar aplicaciones preconfiguradas que funcionan con Microsoft Entra ID. Si la aplicación no está disponible en la galería de aplicaciones de Microsoft Entra, puede agregar la aplicación no incluida en la lista en el Centro de administración Microsoft Entra.

En entornos híbridos, puede habilitar el acceso remoto seguro a las aplicaciones heredadas mediante Microsoft Entra proxy de aplicación. El proxy de aplicación permite a los usuarios acceder a aplicaciones web locales sin una VPN mediante su cuenta de Microsoft Entra.

Como alternativa, puede proteger el acceso a las aplicaciones heredadas si actualmente usa cualquiera de las siguientes soluciones de red o entrega de aplicaciones de terceros:

Diseño de la seguridad del inquilino

Además de las recomendaciones anteriores, también se recomienda bloquear aún más el inquilino mediante la configuración de los siguientes valores en el Centro de administración Microsoft Entra.

Configuración de usuario

| Configuración | Valor | Motivo |

|---|---|---|

| Portal de administración | ||

| Restricción del acceso al portal de administración de Microsoft Entra | Yes | Esta configuración impide que las cuentas sin privilegios accedan a la sección Microsoft Entra ID de la Azure Portal. |

| Conexiones de cuenta de LinkedIn | No | Sin necesidad empresarial |

| Registros de la aplicación | ||

| Los usuarios pueden registrar aplicaciones | No | Para las organizaciones educativas, Microsoft recomienda impedir que las cuentas sin privilegios creen objetos de aplicación y entidad de servicio en el inquilino. En su lugar, asigne miembros del equipo explícitamente a roles de administración de aplicaciones, como el administrador de aplicaciones, el desarrollador de aplicaciones o los roles de administrador de aplicaciones en la nube. |

Configuración de identidades externas

| Configuración | Valor | Motivo |

|---|---|---|

| Permitir solo inquilinos de la misma organización | ||

| Los permisos de invitado están limitados | No | Los huéspedes proceden de inquilinos conocidos. |

| Solo pueden invitar los administradores y usuarios con el rol de invitador de usuarios invitados | Sí | La invitación de invitado se puede delegar cuando las invitaciones solo se permiten a dominios especificados. |

| Los miembros pueden invitar, los invitados pueden invitar | No | Más control sobre quién se invita al inquilino al permitir que solo determinados administradores o administradores o usuarios con el rol invitador invitado inviten a invitados. |

| Habilitar el código de acceso de un solo uso de correo electrónico para invitados (versión preliminar) | No | Los huéspedes proceden de inquilinos conocidos. |

| Habilitación del registro de autoservicio de invitado mediante flujos de usuario (versión preliminar) | No | Las invitaciones solo se permiten a dominios especificados y las cuentas de usuario son cuentas Microsoft Entra en esos otros inquilinos. |

| Restricciones de colaboración: permitir invitaciones solo a los dominios especificados | Más restrictivo | Microsoft recomienda esta configuración para organizaciones grandes con varios inquilinos que usan las características de colaboración B2B para proporcionar acceso entre los inquilinos. Al establecer la configuración de colaboración en Permitir invitación solo a dominios especificados (más restrictivos), se incluyen todos los dominios que forman parte de la organización en la lista de permitidos, lo que denegará automáticamente las invitaciones a cualquier otro dominio. O bien, si su escuela tiene una asociación con otras organizaciones, puede restringir las invitaciones solo a esas organizaciones agregándolas a la lista de permitidos. |

| Permitir la colaboración fuera de la propia organización | ||

| Los permisos de invitado están limitados | Yes | Los huéspedes pueden ser de fuera de la propia organización. Esta configuración los limita de determinadas tareas de directorio, como enumerar usuarios, grupos u otros objetos de directorio. |

| Solo pueden invitar los administradores y usuarios con el rol de invitador de usuarios invitados | No | Se recomienda mantener las invitaciones controladas con un grupo de administradores delegados cuando se establecen restricciones de colaboración para permitir que la invitación se envíe a cualquier dominio. |

| Los miembros pueden invitar, los invitados pueden invitar | No | Más control sobre quién se invita al inquilino al permitir que solo determinados administradores o administradores o usuarios con el rol invitador invitado inviten a invitados. |

| Habilitar el código de acceso de un solo uso de correo electrónico para invitados (versión preliminar) | Yes | Se recomienda OTP al invitar a usuarios de fuera de su propia organización. |

| Habilitar el inicio de sesión de autoservicio de invitado a través de flujos de usuario (versión preliminar) | No | Es preferible controlar las invitaciones en lugar de permitir que los invitados se registren de autoservicio en el inquilino. |

| Restricciones de colaboración: permitir que las invitaciones se envíen a cualquier dominio | Más inclusivo | Configuración recomendada cuando es necesario colaborar con varios otros inquilinos, por ejemplo, al colaborar con asociados, consultores externos, otras organizaciones educativas, etc. |

Configuración de vistas previas de características de usuario

| Configuración | Valor | Motivo |

|---|---|---|

| Los usuarios pueden usar la característica de vista previa para Aplicaciones | Ninguno/Seleccionado/Todo | La configuración depende del uso y la necesidad de Aplicaciones portal y sus características. Puede considerar la posibilidad de usar el portal de Aplicaciones para proporcionar acceso a las aplicaciones basadas en la nube de su organización solo al personal o a todos los usuarios, incluidos los alumnos. |

| Los usuarios pueden usar la experiencia combinada de registro de información de seguridad | todas | Se recomienda usar métodos de autenticación mejorados, como credenciales sin contraseña y acceso condicional para proteger el registro de información de seguridad. |

| Los administradores pueden acceder a Mi personal | Ninguno/Seleccionado/Todo | La configuración depende del uso y la necesidad de Mi personal. Puede considerar el uso de Mi personal para delegar tareas comunes del departamento de soporte técnico al personal. Mi personal le permite delegar en una figura de autoridad, como un director de escuela, los permisos para asegurarse de que sus miembros del personal puedan acceder a sus cuentas de Microsoft Entra. En lugar de depender de un departamento de soporte técnico central, las organizaciones pueden delegar tareas comunes, como restablecer contraseñas o cambiar números de teléfono a, por ejemplo, un director educativo. Con Mi personal, un usuario que no puede acceder a su cuenta puede recuperar el acceso en solo un par de selecciones sin que sea necesario el departamento de soporte técnico ni el personal de TI. |

Configuración de administración de grupos

| Configuración | Valor | Motivo |

|---|---|---|

| Administración de grupos de autoservicio | ||

| Los propietarios pueden administrar las solicitudes de pertenencia a grupos en el Panel de acceso | No | Grupos en los inquilinos edu podría tener acceso confidencial a los recursos (por ejemplo, acceso a la información de los alumnos) que se debe estructurar y gobernar. No se recomienda la administración iniciada por el usuario para estos escenarios. |

| Restringir la capacidad del usuario para acceder a las características de grupos de la Panel de acceso. Los administradores (Global, Group y User Administración) tendrán acceso independientemente del valor de esta configuración. | Yes | Grupos en los inquilinos edu podría tener acceso confidencial a los recursos (por ejemplo, acceso a la información de los alumnos) que se debe estructurar y gobernar. No se recomienda la administración iniciada por el usuario para estos escenarios. |

| Grupos de seguridad | ||

| Los usuarios pueden crear grupos de seguridad en Azure Portal | No | Grupos en los inquilinos edu podría tener acceso confidencial a los recursos (por ejemplo, acceso a la información de los alumnos) que se debe estructurar y gobernar. La administración iniciada por el usuario no se recomienda para estos escenarios |

| Propietarios que pueden asignar miembros como propietarios de grupos en Azure Portal | Ninguno | Grupos en los inquilinos edu podría tener acceso confidencial a los recursos (por ejemplo, acceso a la información de los alumnos) que se debe estructurar y gobernar. La administración iniciada por el usuario no se recomienda para estos escenarios |

| Grupos de Office 365 | ||

| Los usuarios pueden crear grupos de Office 365 en Azure Portal | No | Grupos en los inquilinos edu podría tener acceso confidencial a los recursos (por ejemplo, acceso a la información de los alumnos) que se debe estructurar y gobernar. La administración iniciada por el usuario no se recomienda para estos escenarios |

| Propietarios que pueden asignar miembros como propietarios de grupos en Azure Portal | Ninguno | Grupos en los inquilinos edu podría tener acceso confidencial a los recursos (por ejemplo, acceso a la información de los alumnos) que se debe estructurar y gobernar. La administración iniciada por el usuario no se recomienda para estos escenarios |

Configuración de aplicaciones empresariales

| Configuración | Valor | Motivo |

|---|---|---|

| Aplicaciones empresariales | ||

| Los usuarios pueden dar su consentimiento a las aplicaciones que acceden a los datos de la empresa en su nombre. | No | Las aplicaciones que requieren consentimiento deben revisarse a través de un proceso definido con la propiedad establecida mediante Administración flujos de trabajo de solicitud de consentimiento |

| Los usuarios pueden dar su consentimiento a las aplicaciones que acceden a los datos de la empresa para los grupos que poseen. | No | Las aplicaciones que requieren consentimiento deben revisarse a través de un proceso definido con la propiedad establecida mediante Administración flujos de trabajo de solicitud de consentimiento |

| Los usuarios pueden agregar aplicaciones de galería a sus Panel de acceso | No | Grupos en los inquilinos edu podría tener acceso confidencial a los recursos (por ejemplo, acceso a la información de los alumnos) que se debe estructurar y gobernar. La administración iniciada por el usuario no se recomienda para estos escenarios |

| Administración solicitudes de consentimiento (versión preliminar) | ||

| Los usuarios pueden solicitar el consentimiento del administrador a las aplicaciones a las que no pueden dar su consentimiento | No | Al habilitar esta configuración, todos los usuarios del inquilino pueden solicitar consentimiento, lo que puede dar lugar a muchas solicitudes de consentimiento enviadas a los administradores. Si los administradores no pueden o no quieren administrar las solicitudes, los usuarios pueden confundirse. |

| Seleccionar usuarios para revisar las solicitudes de consentimiento del administrador | N/D | Solo se aplica si Administración característica de solicitud de consentimiento está habilitada |

| Los usuarios seleccionados reciben notificaciones por correo electrónico para las solicitudes | N/D | Solo se aplica si Administración característica de solicitud de consentimiento está habilitada |

| Los usuarios seleccionados reciben avisos de expiración de solicitudes | N/D | Solo se aplica si Administración característica de solicitud de consentimiento está habilitada |

| La solicitud de consentimiento expira después de (días) | N/D | Solo se aplica si Administración característica de solicitud de consentimiento está habilitada |

| Configuración de Office 365 | ||

| Los usuarios solo pueden ver aplicaciones Office 365 en el portal de Office 365 | No | Al usar Aplicaciones portal, esta configuración debe establecerse en "No" si desea que Office 365 aplicaciones se muestren en Aplicaciones. Aplicaciones portal de información generalapps/access-panel-deployment-plan |

Configuración de gobernanza de identidades

Administre el ciclo de vida de los usuarios externos agregados a través de paquetes de acceso especificando lo que ocurre cuando pierden su última asignación de paquetes de acceso.

| Configuración | Valor | Motivo |

|---|---|---|

| Impedir que un usuario externo inicie sesión en este directorio | Yes | Cuando un usuario externo pierde su última asignación a cualquier paquete de acceso que debe bloquear, quítelo del inquilino. |

| Eliminación de un usuario externo | Yes | Cuando un usuario externo pierde su última asignación a cualquier paquete de acceso que debe bloquear, quítelo del inquilino. |

| Número de días antes de quitar un usuario externo de este directorio | 30 | Cuando un usuario externo pierde su última asignación a cualquier paquete de acceso que debe bloquear, quítelo del inquilino. |

Configuración de restablecimiento de contraseña

| Configuración | Valor | Motivo |

|---|---|---|

| Propiedades | ||

| Autoservicio de restablecimiento de contraseña habilitado | Seleccionar a los usuarios | Se recomienda el autoservicio de restablecimiento de contraseña para todos los usuarios que puedan usar su teléfono móvil para texto y puedan instalar y configurar la aplicación Microsoft Authenticator. |

| Métodos de autenticación | ||

| Número de métodos necesarios para restablecer | 2 | Dos métodos proporcionan un equilibrio entre facilidad de uso y seguridad. |

| Métodos disponibles para los usuarios | Notificación de aplicaciones móviles, código de aplicación móvil, correo electrónico y teléfono móvil (solo SMS) | Mobile App proporciona los métodos criptográficos más modernos y seguros. A continuación, el correo electrónico o sms se pueden usar como otra opción. Se recomienda implementar métodos de autenticación sin contraseña en cuentas de inquilinos EDU. Esto mejora la experiencia del usuario. |

| Registro | ||

| ¿Necesita que los usuarios se registren al iniciar sesión? | Yes | Con este valor, las cuentas se interrumpirán para proporcionar el registro a SSPR al iniciar sesión por primera vez. Esto ayuda a incorporar cuentas con una línea base coherente. |

| Número de días antes de que se pida a los usuarios que vuelvan a confirmar su información de autenticación | 180 | |

| Notificaciones | ||

| ¿Notificar a los usuarios sobre el restablecimiento de contraseña? | Yes | Las notificaciones proporcionarán visibilidad de esta operación de administración de credenciales confidenciales. |

| ¿Notificar a todos los administradores cuando otros administradores restablezcan su contraseña? | Yes | Las notificaciones proporcionarán visibilidad de esta operación de administración de credenciales confidenciales. |

Configuración de seguridad

| Configuración | Valor | Motivo |

|---|---|---|

| Directiva de método de autenticación | ||

| Clave de seguridad FIDO2 | Sí: seleccionar usuarios | |

| Inicio de sesión sin contraseña de Microsoft Authenticator | Sí: seleccionar usuarios | |

| Mensaje de texto | No | El número de teléfono debe asignarse a todos los usuarios que necesiten usar esta característica. Si no hay ningún caso de uso seguro para esta funcionalidad, no se garantiza la sobrecarga de agregar los números de teléfono. |