Confianza cero plan de implementación con Microsoft 365

En este artículo se proporciona un plan de implementación para crear Confianza cero seguridad con Microsoft 365. Confianza cero es un nuevo modelo de seguridad que supone una infracción y comprueba cada solicitud como si se originase en una red no controlada. Independientemente de dónde se origine la solicitud o del recurso al que acceda, el modelo de Confianza cero nos enseña a "no confiar nunca, comprobar siempre".

Use este artículo junto con este póster.

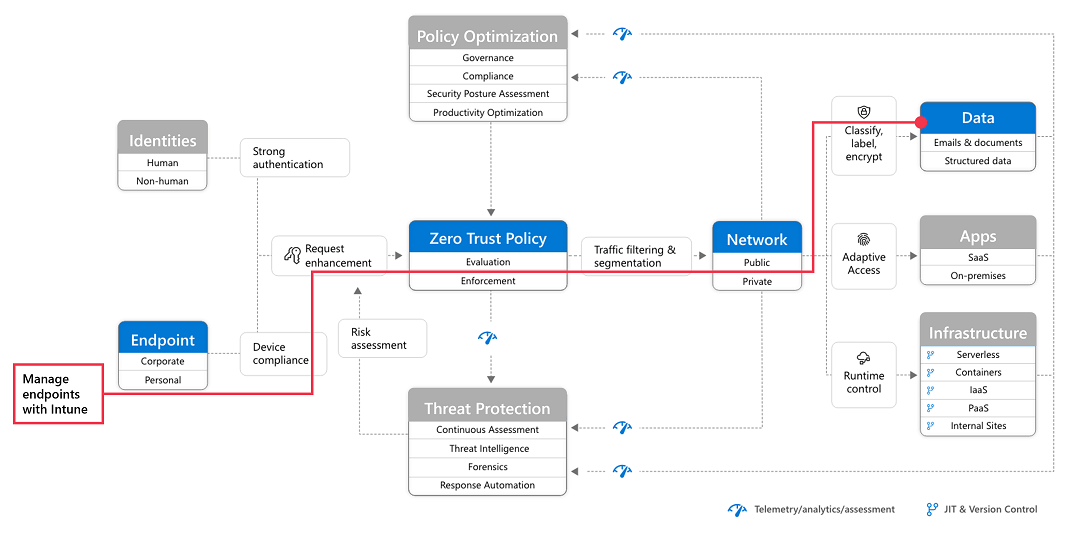

arquitectura de seguridad de Confianza cero

Un enfoque de Confianza cero se extiende por todo el patrimonio digital y actúa como una filosofía de seguridad integrada y una estrategia integral.

En esta ilustración se proporciona una representación de los elementos principales que contribuyen a Confianza cero.

En la ilustración:

- La aplicación de directivas de seguridad está en el centro de una arquitectura de Confianza cero. Esto incluye la autenticación multifactor con acceso condicional que tiene en cuenta el riesgo de la cuenta de usuario, el estado del dispositivo y otros criterios y directivas que establezca.

- Las identidades, los dispositivos, los datos, las aplicaciones, la red y otros componentes de infraestructura están configurados con la seguridad adecuada. Las directivas que se configuran para cada uno de estos componentes se coordinan con la estrategia general de Confianza cero. Por ejemplo, las directivas de dispositivo determinan los criterios para los dispositivos en buen estado y las directivas de acceso condicional requieren dispositivos en buen estado para el acceso a aplicaciones y datos específicos.

- La protección contra amenazas y la inteligencia supervisan el entorno, exponen los riesgos actuales y toman medidas automatizadas para corregir los ataques.

Para obtener más información sobre Confianza cero, consulte el Centro de orientación de Confianza cero de Microsoft.

Implementación de Confianza cero para Microsoft 365

Microsoft 365 se ha creado intencionadamente con muchas funcionalidades de seguridad y protección de la información para ayudarle a crear Confianza cero en su entorno. Muchas de las funcionalidades se pueden ampliar para proteger el acceso a otras aplicaciones SaaS que usa su organización y los datos de estas aplicaciones.

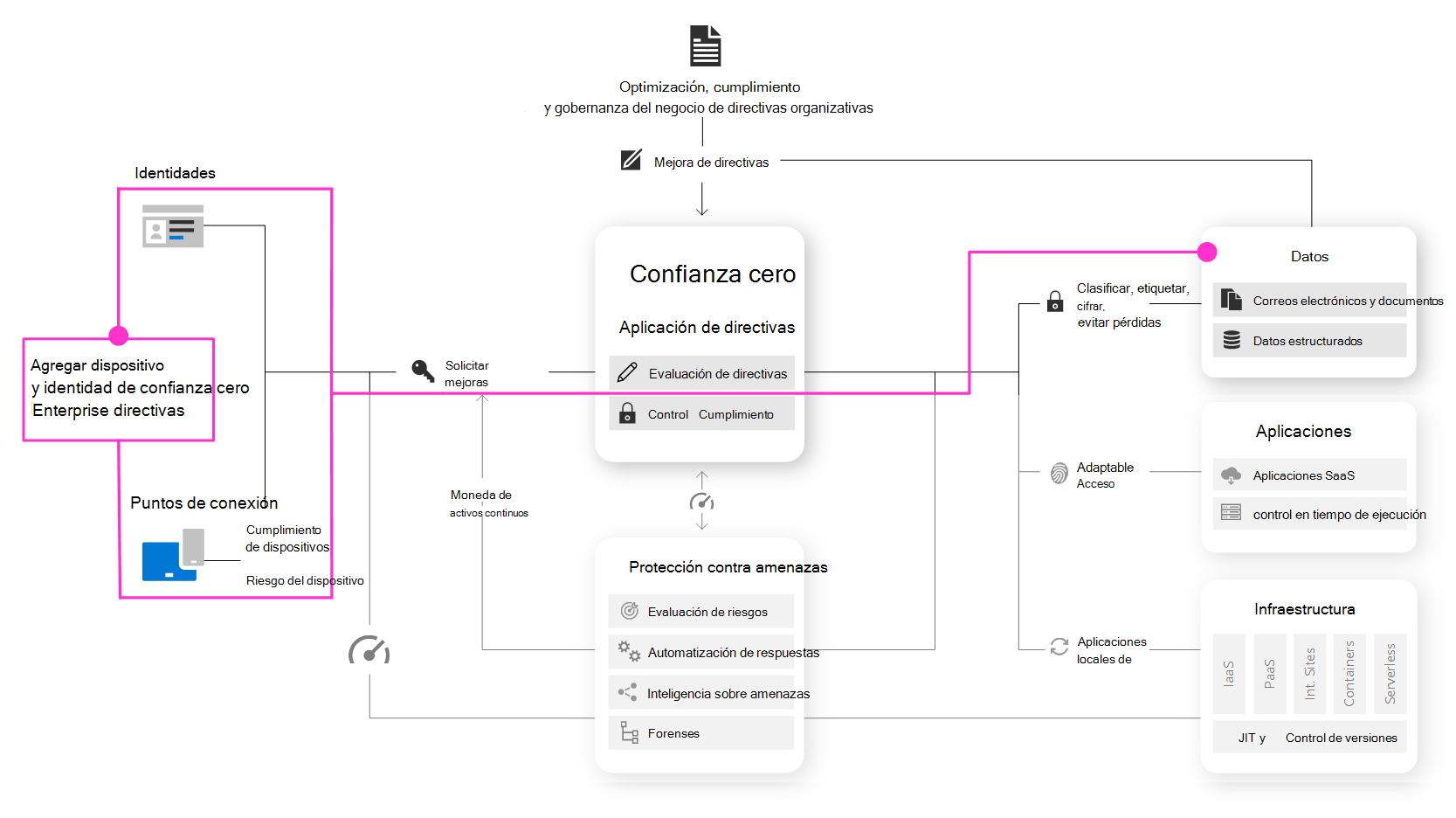

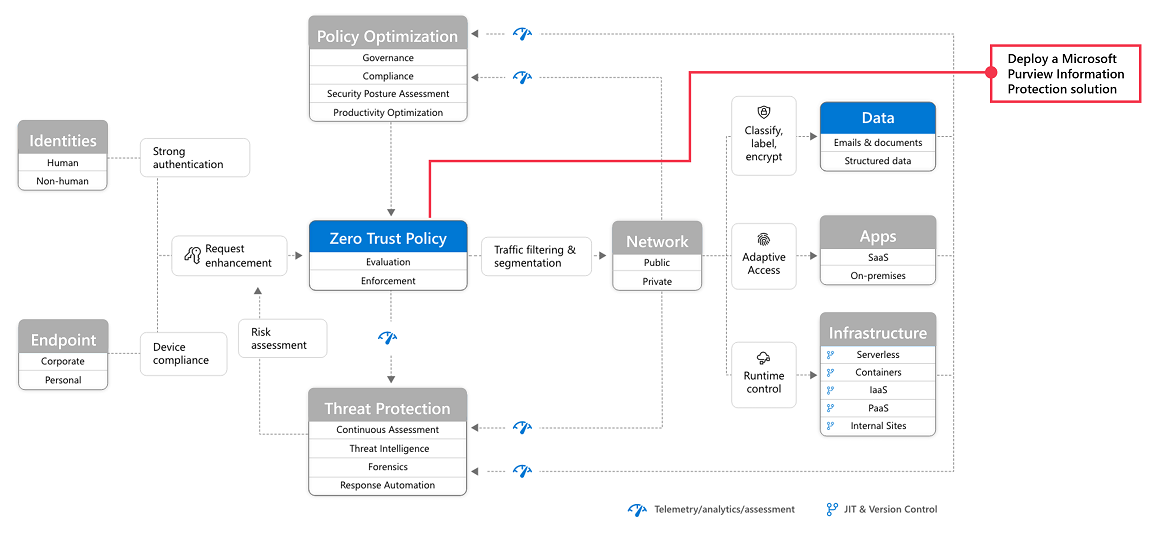

Esta ilustración representa el trabajo de implementación de funcionalidades de Confianza cero. Este trabajo se divide en unidades de trabajo que se pueden configurar conjuntamente, empezando desde la parte inferior y trabajando hasta la parte superior para asegurarse de que el trabajo previo está completo.

En esta ilustración:

- Confianza cero comienza con una base de protección de dispositivos e identidades.

- Las funcionalidades de protección contra amenazas se basan en esta base para proporcionar supervisión y corrección en tiempo real de las amenazas de seguridad.

- La protección de la información y la gobernanza proporcionan controles sofisticados dirigidos a tipos específicos de datos para proteger su información más valiosa y ayudarle a cumplir con los estándares de cumplimiento, incluida la protección de la información personal.

En este artículo se supone que usa la identidad en la nube. Si necesita instrucciones para este objetivo, consulte Implementación de la infraestructura de identidad para Microsoft 365.

Sugerencia

Cuando comprenda los pasos y el proceso de implementación de un extremo a otro, puede usar la guía de implementación avanzada Configurar el modelo de seguridad de Microsoft Confianza cero al iniciar sesión en el Centro de administración de Microsoft 365. Esta guía le guiará a través de la aplicación de principios de Confianza cero para los pilares de tecnología estándar y avanzada. Para recorrer la guía sin iniciar sesión, vaya al portal de instalación de Microsoft 365.

Paso 1: Configurar Confianza cero identidad y protección de acceso a dispositivos: Directivas de punto de inicio

El primer paso consiste en crear la base de Confianza cero mediante la configuración de la protección de identidad y acceso a dispositivos.

Vaya a Confianza cero protección de identidad y acceso a dispositivos para obtener instrucciones prescriptivas detalladas. En esta serie de artículos se describe un conjunto de configuraciones de requisitos previos de acceso a dispositivos e identidades y un conjunto de Microsoft Entra acceso condicional, Microsoft Intune y otras directivas para proteger el acceso a Microsoft 365 para aplicaciones y servicios en la nube empresariales, otros servicios SaaS y aplicaciones locales publicadas con Microsoft Entra aplicación proxy.

| Incluye | Requisitos previos | No incluye |

|---|---|---|

Directivas de acceso a dispositivos e identidades recomendadas para tres niveles de protección:

Recomendaciones adicionales para:

|

Microsoft E3 o E5 Microsoft Entra ID en cualquiera de estos modos:

|

Inscripción de dispositivos para directivas que requieren dispositivos administrados. Consulte el paso 2. Administración de puntos de conexión con Intune para inscribir dispositivos |

Para empezar, implemente el nivel de punto inicial. Estas directivas no requieren la inscripción de dispositivos en la administración.

Paso 2: Administración de puntos de conexión con Intune

A continuación, inscriba los dispositivos en la administración y comience a protegerlos con controles más sofisticados.

Consulte Administración de dispositivos con Intune para obtener instrucciones prescriptivas detalladas.

| Incluye | Requisitos previos | No incluye |

|---|---|---|

Inscribir dispositivos con Intune:

Configurar directivas:

|

Registro de puntos de conexión con Microsoft Entra ID | Configuración de funcionalidades de protección de la información, entre las que se incluyen:

Para obtener estas funcionalidades, consulte el paso 5. Proteger y controlar la información confidencial (más adelante en este artículo). |

Para obtener más información, consulte Confianza cero para Microsoft Intune.

Paso 3: Agregar Confianza cero identidad y protección de acceso a dispositivos: Directivas empresariales

Con los dispositivos inscritos en la administración, ahora puede implementar el conjunto completo de directivas de acceso a dispositivos e identidades de Confianza cero recomendadas, que requieren dispositivos compatibles.

Vuelva a Las directivas comunes de acceso a dispositivos e identidades y agregue las directivas en el nivel Enterprise.

Paso 4: Evaluación, prueba piloto e implementación de Microsoft Defender XDR

Microsoft Defender XDR es una solución de detección y respuesta extendida (XDR) que recopila, correlaciona y analiza automáticamente datos de señales, amenazas y alertas de todo el entorno de Microsoft 365, incluidos los puntos de conexión, el correo electrónico, las aplicaciones y las identidades.

Vaya a Evaluación y Microsoft Defender XDR piloto para obtener una guía metódica para probar e implementar componentes de Microsoft Defender XDR.

| Incluye | Requisitos previos | No incluye |

|---|---|---|

Configure el entorno piloto y de evaluación para todos los componentes:

Protección contra amenazas Investigar y responder a amenazas |

Consulte las instrucciones para obtener información sobre los requisitos de arquitectura de cada componente de Microsoft Defender XDR. | Protección de Microsoft Entra ID no se incluye en esta guía de solución. Se incluye en el paso 1. Configure Confianza cero protección de identidad y acceso a dispositivos. |

Para obtener más información, consulte estos artículos de Confianza cero adicionales:

- Defender para punto de conexión

- Defender para Office 365

- Defender for Cloud Apps

- Defender for Identity

Paso 5: Protección y control de datos confidenciales

Implemente Microsoft Purview Information Protection para ayudarle a detectar, clasificar y proteger información confidencial dondequiera que viva o viaje.

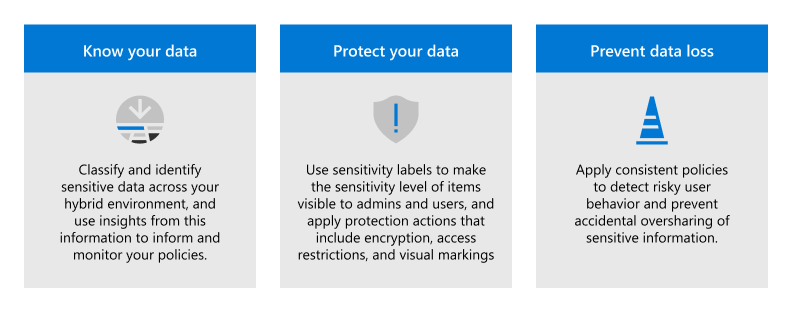

Microsoft Purview Information Protection funcionalidades se incluyen con Microsoft Purview y le proporcionan las herramientas para conocer los datos, proteger los datos y evitar la pérdida de datos.

Aunque este trabajo se representa en la parte superior de la pila de implementación ilustrada anteriormente en este artículo, puede comenzar este trabajo en cualquier momento.

Microsoft Purview Information Protection proporciona un marco, un proceso y funcionalidades que puede usar para lograr sus objetivos empresariales específicos.

Para obtener más información sobre cómo planear e implementar la protección de la información, consulte Implementación de una solución de Microsoft Purview Information Protection.

Si va a implementar la protección de la información para las regulaciones de privacidad de datos, esta guía de solución proporciona un marco recomendado para todo el proceso: Implementar la protección de la información para las regulaciones de privacidad de datos con Microsoft 365.