Configurar Azure Front Door con sitios de Power Pages

Como creador de portales, puede usar Azure Front Door con Power Pages para usar sus capacidades de almacenamiento en caché perimetral y firewall de aplicaciones web (WAF). En este artículo, aprenderá a configurar Azure Front Door con Power Pages.

Nota

- Aunque este artículo se centra en Azure Front Door, se pueden utilizar pasos similares para cualquier otra red de distribución de contenido o proveedor WAF. La terminología usada por varios componentes puede ser diferente.

- Mientras que la configuración HTTPS de dominios personalizados mediante Azure Portal le permite elegir una versión TLS mínima predeterminada entre 1.0 y 1.2, use la versión 1.2 de TLS para cifrados fuertes.

Siga estos pasos para configurar Azure Front Door con Power Pages:

- Configurar el punto de conexión de Azure Front Door y el nombre de dominio personalizado que usarán los usuarios del sitio web.

- Configurar su sitio de Power Pages como el origen.

- Configurar reglas de enrutamiento para almacenar en caché las solicitudes estáticas.

- Configurar reglas de WAF para analizar solicitudes entrantes.

- Configurar el sitio para aceptar tráfico solo desde Azure Front Door.

Configurar el punto de conexión de Azure Front Door y el nombre de dominio personalizado

En esta sección, aprenderá a configurar Azure Front Door Service y habilitar un nombre de dominio personalizado para esta configuración.

Requisitos previos

Una suscripción de Azure con acceso para crear nuevos servicios.

Un nombre de dominio personalizado y acceso al proveedor de DNS para la configuración del nombre de dominio personalizado.

Un certificado SSL que se usará para el nombre de dominio personalizado. El certificado debe cumplir con los requisitos mínimos para Power Pages.

Acceso del propietario a Power Pages, para configurar el nombre de dominio personalizado.

Configurar el punto de conexión de Azure Front Door

Nota

Si ya ha creado el recurso de Azure Front Door, vaya al paso 3 del siguiente procedimiento.

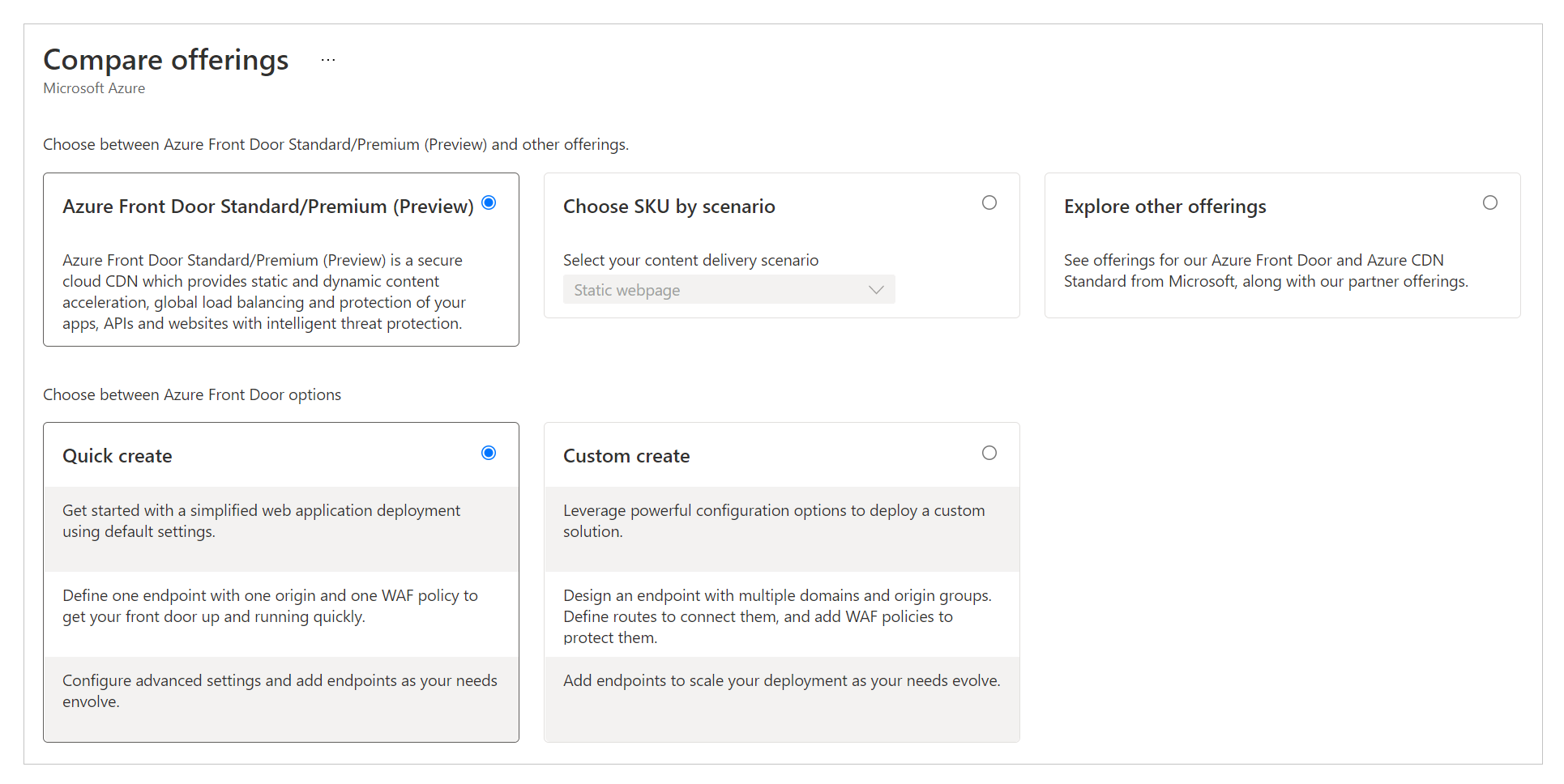

Iniciar sesión en Azure Portal y cree un nuevo recurso de Azure Front Door (Estándar o Premium). Más información: Inicio rápido: crear un perfil Estándar/Premium de Azure Front Door - Azure Portal

Seleccione Creación rápida.

Propina

La mayoría de las configuraciones de Azure Front Door se pueden cambiar más adelante.

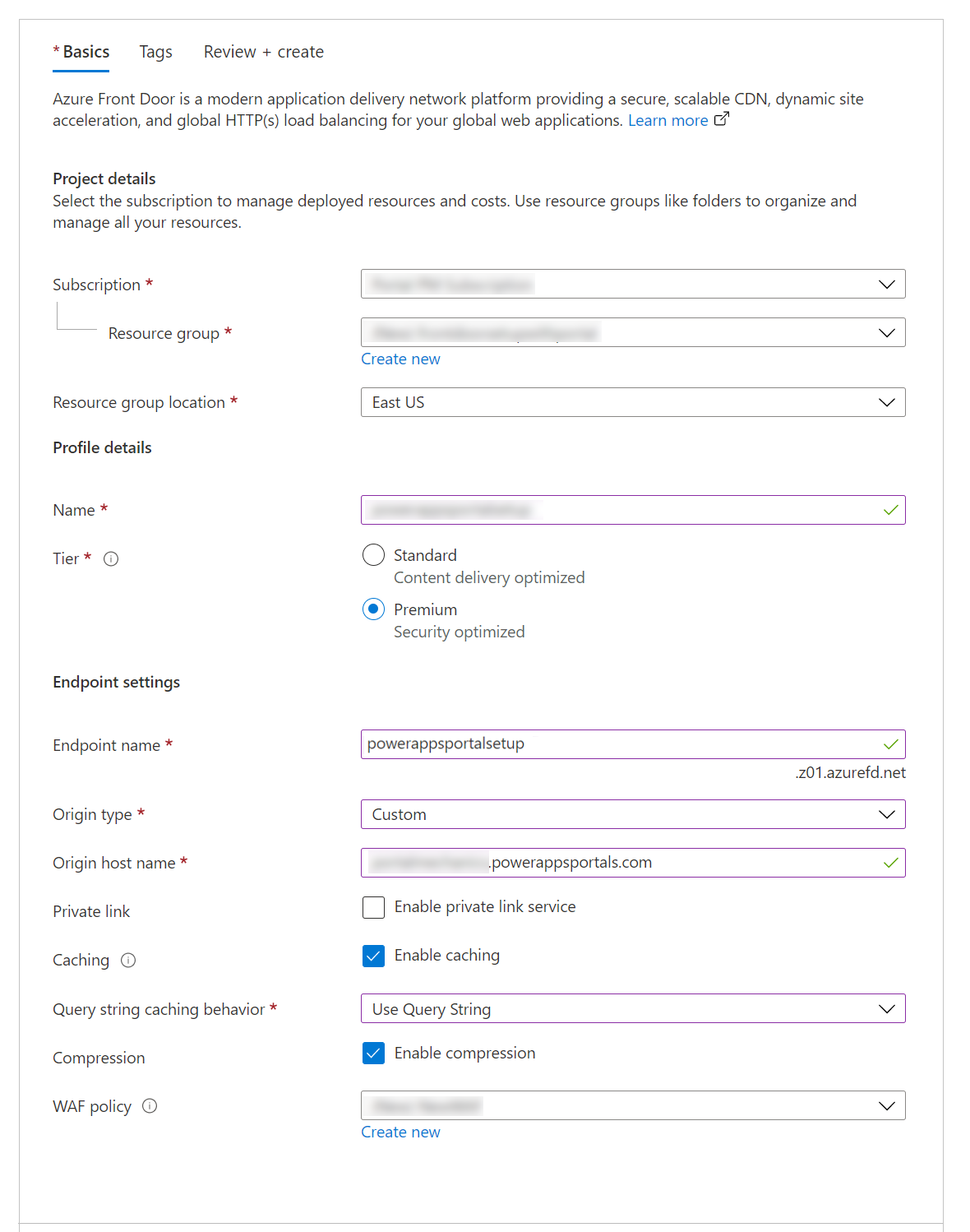

Seleccione o rellene los siguientes detalles para configurar el recurso.

Opción Descripción Detalles del proyecto Configuración relacionada con la organización de recursos, similar a cualquier otro recurso de Azure. Suscripción Seleccione la suscripción donde se creará el recurso de Azure Front Door. Grupo de recursos Seleccione el grupo de recursos para Azure Front Door. También puede crear un nuevo grupo de recursos. Ubicación del grupo de recursos La ubicación del grupo de recursos. Detalles del perfil La configuración de Azure Front Door. Asignar nombre Nombre del recurso de Azure Front Door. Nivel Seleccione un nivel para el recurso de Azure Front Door. Para este artículo, hemos seleccionado el nivel Premium, que permite el acceso al conjunto de reglas administrado por Microsoft y al conjunto de reglas de prevención de bots para WAF. Configuración de punto de conexión Configuración del punto de conexión de Azure Front Door. Nombre del punto de conexión Introduzca un nombre para sus solicitudes de Azure Front Door. Este nombre es la dirección URL real que proporcionará tráfico a los usuarios. Más adelante, configuraremos un nombre de dominio personalizado que apunte a esta dirección URL. Tipo de origen Seleccione Personalizada. Nombre de host de origen El nombre de host de su sitio de Power Pages.

Formato:yoursitename.powerappsportals.comoyoursitename.microsoftcrmportals.comsinhttps://al principio.

Por ejemplo,contoso.powerappsportals.comPrivate Link No habilite el servicio de Private Link. Almacenamiento en caché Habilite almacenamiento en caché. El almacenamiento en caché usa las capacidades de almacenamiento en caché perimetral para contenido estático.

El almacenamiento en caché se analiza con más detalle más adelante en este artículo en "Configurar reglas de enrutamiento para almacenar en caché solicitudes estáticas".Comportamiento del almacenamiento en caché de cadenas de consulta Seleccione Usar cadena de consulta. Esta opción garantizará que si una página tiene contenido dinámico que satisface la cadena de consulta, tenga en cuenta la cadena de consulta. Compresión Habilite la compresión. Directiva WAF Cree una nueva directiva de WAF o use una existente.

Para obtener información sobre la directiva de WAF, vaya a "Configurar reglas de WAF para analizar solicitudes entrantes" más adelante en este artículo, y también el Tutorial: Crear una directiva de firewall de aplicaciones web en Azure Front Door mediante el Azure Portal.Seleccione Revisar + Crear y espere a que finalice la instalación. Esto suele tardar de 5 a 10 minutos.<

Valide la configuración dirigiéndose a la dirección URL de punto de conexión (por ejemplo,

contoso.example.azurefd.net) y comprobando que muestra el contenido de su sitio de Power Pages.

Propina

Si ve una respuesta "404 No encontrado", es posible que la instalación no haya finalizado. Espere unos minutos e inténtelo de nuevo.

Configurar un nombre de dominio personalizado

Hasta ahora, el punto de conexión de Azure Front Door se ha configurado para atender el tráfico desde el back-end de Power Pages. Sin embargo, esta configuración todavía usa la dirección URL de Azure Front Door, lo que causará problemas como fallos en la comprobación de captcha o problemas de escalabilidad.

Los navegadores web rechazan las cookies establecidas por Power Pages cuando usa una dirección URL de punto de conexión de Azure Front Door que es diferente de la dirección URL de su sitio. Por lo tanto, debe configurar un nombre de dominio personalizado tanto para su sitio como para el punto de conexión de Azure Front Door.

Configure un nombre de dominio personalizado en su sitio. Más información: Agregar un nombre de dominio personalizado.

Habilite el nombre de dominio personalizado de su sitio en el recurso de Azure Front Door haciendo lo siguiente:

Actualice su proveedor de DNS eliminando el registro CNAME creado anteriormente durante la configuración de dominio personalizado para Power Pages. Solo se debe actualizar CNAME; no elimine el nombre de host de origen. DNS apuntará CNAME al punto de conexión de Azure Front Door. El único propósito de agregar CNAME era garantizar que el nombre de host personalizado estará presente en Power Pages. Esta presencia garantiza que Power Pages puedan atender el tráfico a este nombre de dominio personalizado a través de Azure Front Door, y todas las cookies del portal también tendrán el dominio configurado correctamente.

Configure el nombre de dominio personalizado en el punto de conexión de Azure Front Door siguiendo estos pasos: Crear un dominio personalizado en el SKU de Azure Front Door Standard/Premium mediante Azure Portal.

Compruebe lo siguiente para validar la configuración:

El nombre de dominio personalizado apunta al punto de conexión de Azure Front Door. Use nslookup para comprobar que se devuelve correctamente una entrada de CNAME al punto de conexión de Azure Front Door. Si la entrada de CNAME todavía apunta a Power Pages, debe corregirlo.

Al explorar el nombre de dominio personalizado, se muestra la página de su sitio web de Power Pages.

Después de seguir estos pasos, habrá completado una configuración básica de punto de conexión de Azure Front Door para el sitio web. En los siguientes pasos, actualizará varias configuraciones y reglas para hacer que esta configuración sea más eficiente y mejor en el control de diferentes casos de uso.

Configurar el sitio como un servidor de origen

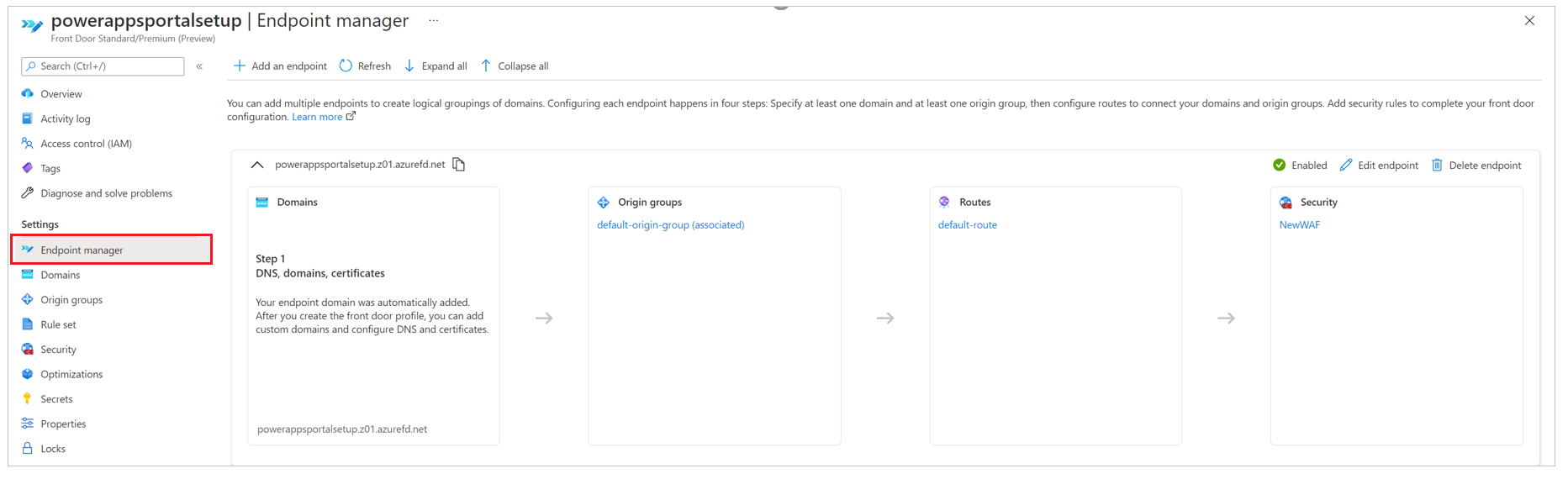

El siguiente paso es optimizar la configuración del servidor de origen para garantizar que la configuración funcione correctamente. Use Administrador de punto de conexión en las configuraciones de Azure Front Door en Azure Portal para actualizar la configuración del grupo de origen.

Durante la configuración de creación rápida que realizó anteriormente, introdujo detalles del punto de conexión que crearon automáticamente la configuración con el nombre grupo-origen-predeterminado(asociado) (este nombre puede variar según la configuración regional). Para este paso, modificará la configuración del grupo-origen-predeterminado. La siguiente imagen muestra cómo se ve la configuración para este paso cuando abre el grupo de origen por primera vez.

Los orígenes en Azure Front Door representan el servicio de back-end al que se conectan los servidores perimetrales de Azure Front Door para ofrecer contenido a los usuarios. Puede agregar varios orígenes a su instancia de Azure Front Door para obtener contenido de varios servicios de back-end.

Propina

Los portales de Power Pages proporcionan alta disponibilidad en su capa de servicio, por lo tanto, un servidor de origen único es suficiente para configurar los orígenes de los sitios.

El origen único de los sitios de Power Pages debe apuntar al nombre de host de su portal (que configuró anteriormente). Si no siguió los pasos de configuración de creación rápida, puede agregar un nuevo origen que apunte al nombre de host de su sitio.

En la imagen siguiente se muestra un ejemplo de la configuración de origen.

Use la siguiente configuración para configurar el origen de los sitios de Power Pages.

| Opción | Tipo o valor de configuración |

|---|---|

| Tipo de origen | Seleccione Personalizada. |

| Nombre de host de origen | Introduzca el nombre de host de su sitio. Por ejemplo, contoso.powerappsportals.com |

| Encabezado del host de origen | Introduzca su nombre de dominio personalizado o déjelo en blanco. El primero garantiza que Azure Front Door envíe el encabezado de origen como un nombre de dominio personalizado; el último hace que pase por lo que el usuario proporcionó al realizar la solicitud. |

| Puerto HTTP | 80 |

| Puerto HTTPS | 443 |

| Prioridad | 1 |

| Grosor | 1000 |

| Private Link | Deshabilitados |

| Estado de ejecución | Seleccione la casilla Habilitar este origen. |

Una vez que haya configurado el origen y haya regresado al grupo de origen, actualice la configuración de sondeos de estado y las opciones de equilibrio de carga como se describe en la siguiente tabla.

| Opción | Tipo o valor de configuración |

|---|---|

| Sondeos de estado | Los sondeos de estado son un mecanismo para garantizar que el servicio de origen esté en funcionamiento y para tomar las decisiones de enrutamiento del tráfico en función de los resultados del sondeo. En este caso, no requerimos sondeos de estado, así que lo desactivamos. |

| Equilibrio de carga | Puesto que tenemos una configuración de origen único y los sondeos de estado están desactivados, esta configuración no desempeñará ningún papel en esta configuración. |

Valide que la configuración del grupo de origen se parezca a la siguiente imagen.

Configurar reglas de enrutamiento para almacenar en caché las solicitudes estáticas

Las rutas determinan cómo usamos las capacidades de almacenamiento en caché perimetral de Azure Front Door para mejorar la escalabilidad de un sitio. La configuración de rutas también es un paso importante para garantizar que no estamos almacenando en caché el contenido dinámico que recibe servicio del sitio, lo que puede dar lugar a un acceso no deseado a los datos.

Para la configuración de reglas, necesitaremos hacer lo siguiente:

- Realizar la configuración de ruta.

- Configurar un conjunto de reglas.

- Asociar el conjunto de reglas con una ruta.

- Validar las reglas y la configuración de la ruta.

Realizar la configuración de ruta

Para realizar la configuración de la ruta, seleccione Administrador de punto de conexión en el panel izquierdo, seleccione Rutas y luego seleccione la ruta predeterminada. Ruta predeterminada se crea durante la experiencia de configuración de creación rápida.

Actualice la configuración de rutas como se describe en la siguiente tabla.

| Opción | Configuración |

|---|---|

| Sección de dominios | |

| Dominios | El nombre de dominio que usó al configurar el nombre de dominio personalizado anteriormente. |

| Patrones que se van a hacer coincidir | Establezca en /* (valor predeterminado); todas las solicitudes del portal se enviarán al mismo origen en nuestra configuración. |

| Protocolos aceptados | Establezca en Solo HTTPS para garantizar que todo el tráfico que recibe servicio sea seguro. |

| Redirigir | Seleccione la casilla Redirigir todo el tráfico para usar HTTPS. |

| Sección Grupo de origen | |

| Grupo de origen | Establezca el grupo de origen que definió anteriormente. |

| Ruta de acceso de origen | Manténgala vacía. |

| Protocolo de reenvío | Establezca en Solo HTTPS o Hacer coincidir la solicitud entrante. |

| Sección Almacenamiento en caché | |

| Almacenamiento en caché | Seleccione la casilla Habilitar almacenamiento en caché si desea usar el almacenamiento en caché perimetral. |

| Comportamiento del almacenamiento en caché de cadenas de consulta | Seleccione Usar cadena de consulta para garantizar que el contenido dinámico basado en la cadena de consulta pueda recibir servicio. |

| Compresión | Seleccione Habilitar compresión para optimizar la entrega de contenido. |

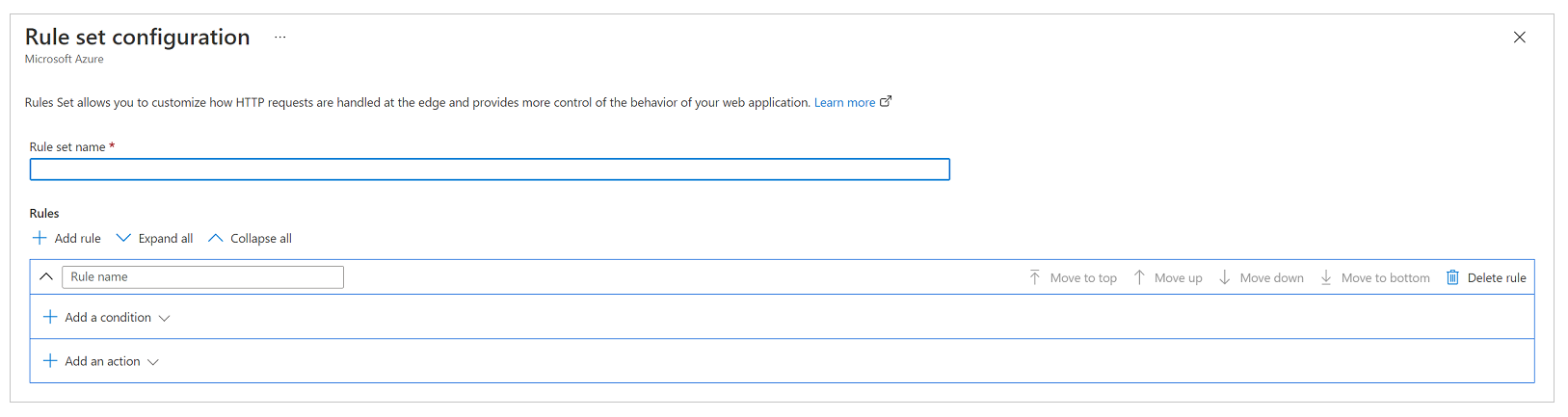

Configurar un conjunto de reglas

Los conjuntos de reglas rigen cómo se debe almacenar en caché el contenido. Este paso es importante, ya que rige cómo los servidores perimetrales almacenarán en caché el contenido para mejorar la escalabilidad del sitio. Sin embargo, un conjunto de reglas configurado incorrectamente puede llevar a almacenar en caché contenido dinámico que debe recibir servicio específicamente para cada usuario individual.

Para configurar correctamente el conjunto de reglas, es importante que comprenda el tipo de contenido que ofrece su sitio. Esta comprensión le ayuda a configurar el conjunto de reglas mediante el uso de reglas efectivas. Para el escenario de este artículo, el sitio usa contenido dinámico en todas las páginas y también sirve archivos estáticos; por lo tanto, el sitio está tratando de lograr lo siguiente:

- Todos los archivos estáticos se almacenan en caché y reciben servicio de los servidores perimetrales.

- Ninguno de los contenidos de la página se almacena en caché.

Para configurar este conjunto de reglas

En el panel izquierdo, seleccione Conjunto de reglas y luego Agregar un conjunto de reglas.

Introduzca un nombre de conjunto de reglas y luego guárdelo.

Ahora, configuremos el conjunto de reglas según los requisitos empresariales, con la siguiente configuración para cumplir los requisitos del escenario mencionado anteriormente.

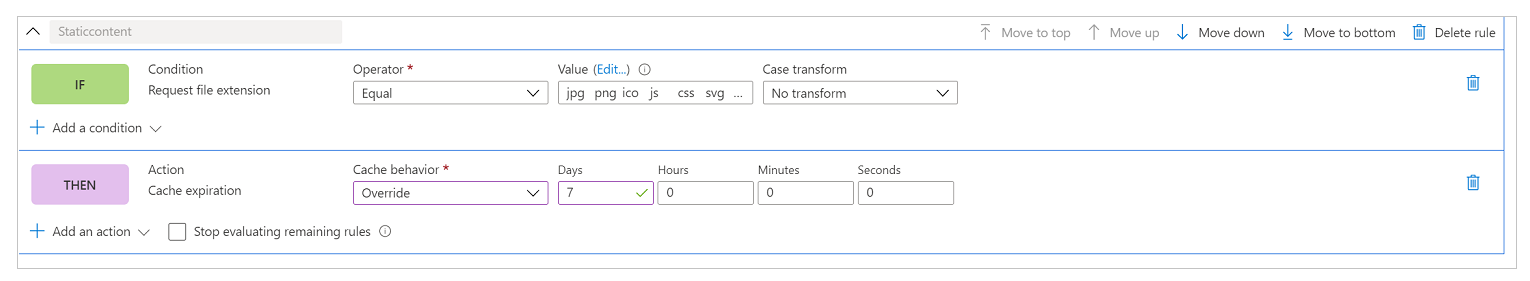

Requisito: Todos los archivos estáticos se almacenan en caché y reciben servicio de los servidores perimetrales

El sitio de este escenario puede contener archivos estáticos con extensiones de nombre de archivo .css, .png, .jpg, .js, .svg, .woff o .ico. Por lo tanto, necesitamos una regla para evaluar la extensión del nombre de archivo de la solicitud y comprobar tipos de archivos específicos.

Nota

Hay otras formas de escribir esta regla, como mediante el uso de la dirección URL de solicitud o el nombre del archivo. Para obtener más información sobre las condiciones de coincidencia de las reglas de Azure Front Door, vaya a Condiciones de coincidencia del motor de reglas de Azure Front Door.

Captura de pantalla de una condición IF denominada "Solicitar extensión de archivo" con el Operador establecido en Igual, el Valor establecido en css png jpg js svg woff ico y Transformación de caso establecida en No hay transformaciones.

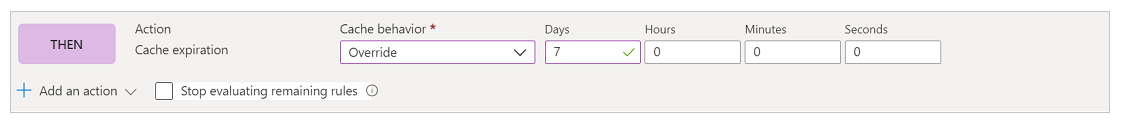

En la siguiente configuración de acción, anula el encabezado de caché establecido por Power Pages para que estos archivos se almacenen en caché un poco más en el navegador. De forma predeterminada, Power Pages establece la expiración del almacenamiento en caché en un día. Pero lo anularemos en este escenario y lo estableceremos en siete días configurando una acción de Expiración de cache y configurando el Comportamiento de la caché a Reemplazar como se muestra en la siguiente imagen.

Al final, la regla completa se parece a la siguiente imagen.

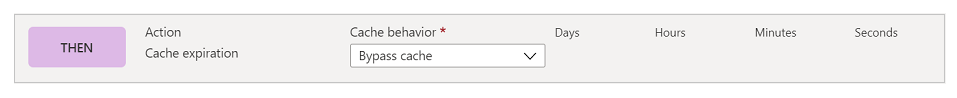

Requisito: Ninguno de los contenidos de la página se almacena en caché

En general, la configuración del sitio de Power Pages garantiza que si una página tiene un formulario integrado (lo que significa que está atendiendo el contenido específico para un registro), tendrá su valor de encabezado Control de caché establecido en privado, lo que garantiza que Azure Front Door no almacenará en caché esa solicitud. Sin embargo, este método no tiene en cuenta los escenarios en los que está usando plantillas líquidas para insertar contenido específico del usuario en las páginas, como mostrar un registro específico en un conjunto de usuarios. Por lo tanto, agregaremos una regla explícita para garantizar que no se almacene en caché ninguna página del sitio web.

El primer paso es configurar la condición. La condición realiza una comprobación inversa de lo que hicimos en la primera regla y comprueba que la solicitud no incluye una extensión de nombre de archivo que apunte a uno de los tipos de archivo que queremos almacenar en caché.

Captura de pantalla de una condición IF denominada "Solicitar extensión de archivo" con el Operador establecido en No igual, el Valor establecido en css png jpg js svg woff ico y Transformación de caso establecida en No hay transformaciones.

En la condición de acción, similar a la regla anterior, escribiremos una acción para Expiración de caché. Sin embargo, esta vez, configuraremos el comportamiento en Omitir caché. Esto garantizará que cualquier solicitud que cumpla con esta regla no se almacene en caché.

La regla completa se parece a la siguiente imagen.

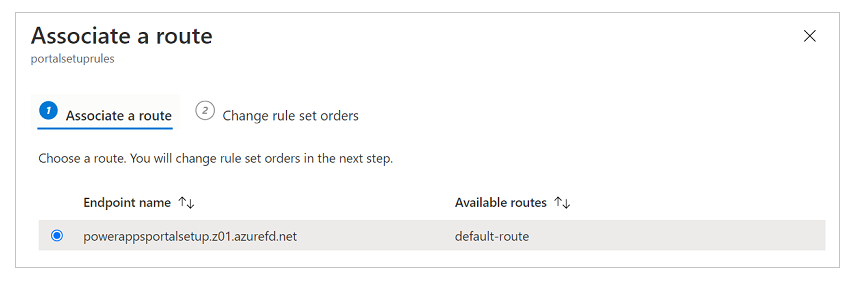

Asociar el conjunto de reglas con una ruta

Una vez que haya creado el conjunto de reglas, el siguiente paso es asociarlo con una ruta.

Seleccione el conjunto de reglas y luego Asociar una ruta en la barra de comandos.

Seleccione el nombre del punto de conexión y la ruta disponible. Es posible que haya varias rutas disponibles, así que seleccione la que configuró anteriormente.

Si tiene varios conjuntos de reglas y desea definir el orden en el que deben evaluarse, seleccione Cambiar órdenes de conjuntos de reglas y configure el pedido. Nuestro escenario de ejemplo tiene solo un conjunto de reglas.

Seleccione Listo para finalizar.

Validar las reglas y la configuración de la ruta

Para validar que las reglas y las configuraciones de ruta funcionen correctamente, asegúrese de que todo el tráfico reciba servicio a través de HTTPS y de que las reglas de almacenamiento en caché se evalúen correctamente.

Para garantizar que todo el tráfico reciba servicio a través de HTTPS y que todas las llamadas HTTP se redirijan a HTTPS

- Introduzca el nombre de dominio en un navegador y asegúrese de que la dirección URL cambie a HTTPS automáticamente mientras se representa el contenido.

Para garantizar que las reglas de almacenamiento en caché se evalúan y funcionan como se esperaba

Para comprobar las reglas de almacenamiento en caché, tendremos que analizar los seguimientos de red en la barra de herramientas del desarrollador de un navegador web para validar que los encabezados de almacenamiento en caché para diferentes tipos de contenido estén configurados correctamente.

Nota

Los cambios de reglas puede tardar hasta 10 minutos en surtir efecto.

Abra una nueva pestaña del navegador, abra la barra de herramientas del desarrollador y busque la dirección URL del sitio de Power Pages (asegúrese de abrir la barra de herramientas del desarrollador antes de navegar hasta la dirección URL).

Vaya a la pestaña de red para ver todas las solicitudes de red.

Seleccione una solicitud para cualquier archivo CSS de la lista de solicitudes.

En la sección Encabezados de respuesta de los detalles de la solicitud, asegúrese de que un encabezado llamado x-cache esté presente. Este encabezado garantiza que la solicitud reciba servicio a través de servidores perimetrales y se pueda almacenar en caché. Si el valor de x-cache se establece en CONFIG_NOCACHEo cualquier otro valor que contenga el término NOCACHEla configuración no es correcta.

Al igual que en el paso anterior, seleccione una solicitud Página y compruebe sus encabezados. Si x-cache se establece en CONFIG_NOCACHE, su configuración está funcionando correctamente.

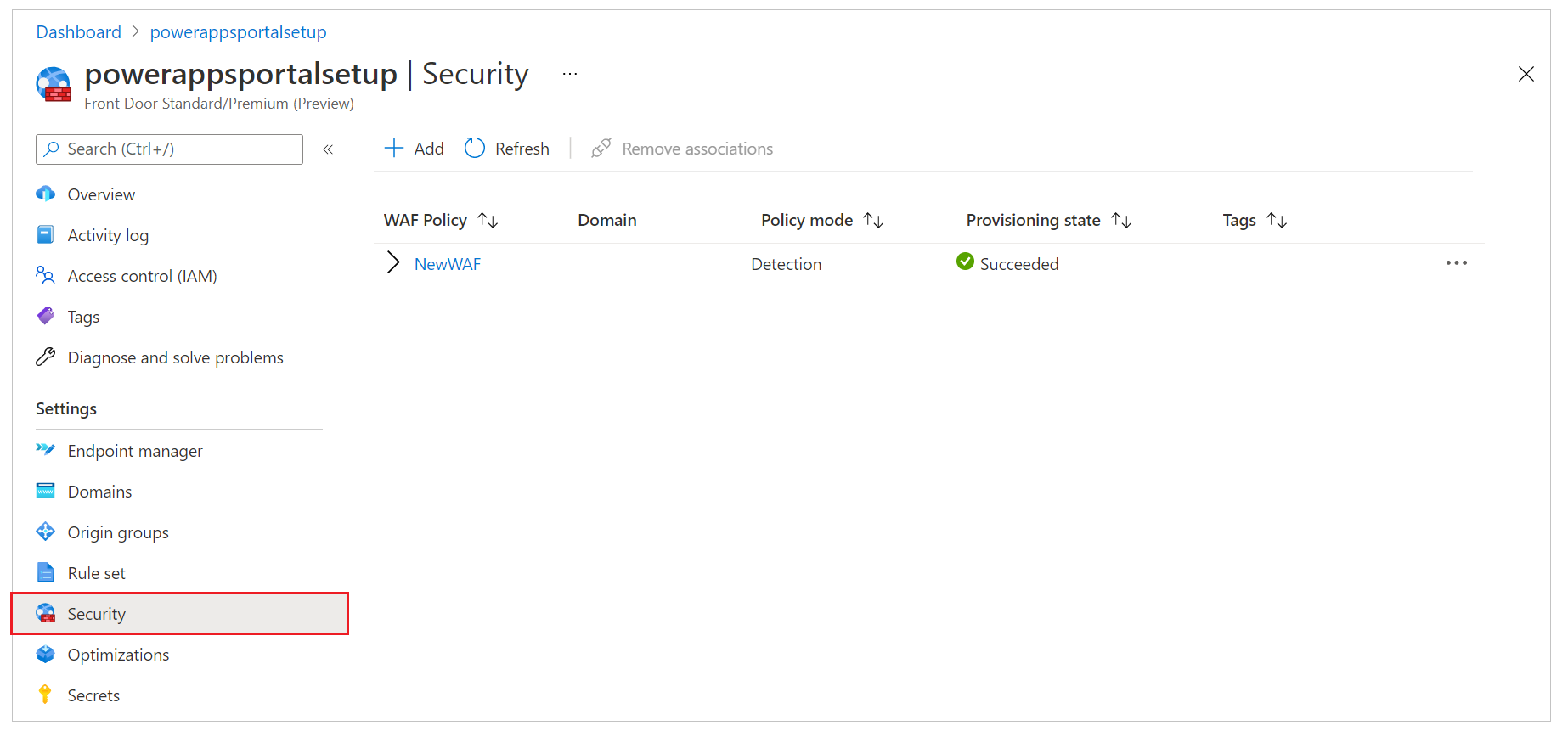

Configurar reglas de WAF para analizar solicitudes entrantes

El siguiente paso en la instalación es configurar las reglas de WAF en las solicitudes entrantes. En este artículo, abarcaremos solo los pasos básicos. Para la configuración avanzada de WAF, vaya a Firewall de aplicaciones web de Azure en Azure Front Door.

Seleccione Seguridad en el panel izquierdo.

Durante la configuración de creación rápida, ya configuramos una nueva directiva de WAF que aparece aquí. Sin embargo, si omitió ese paso, puede configurar una nueva directiva seleccionando Nuevo.

Seleccione el nombre de la directiva de WAF.

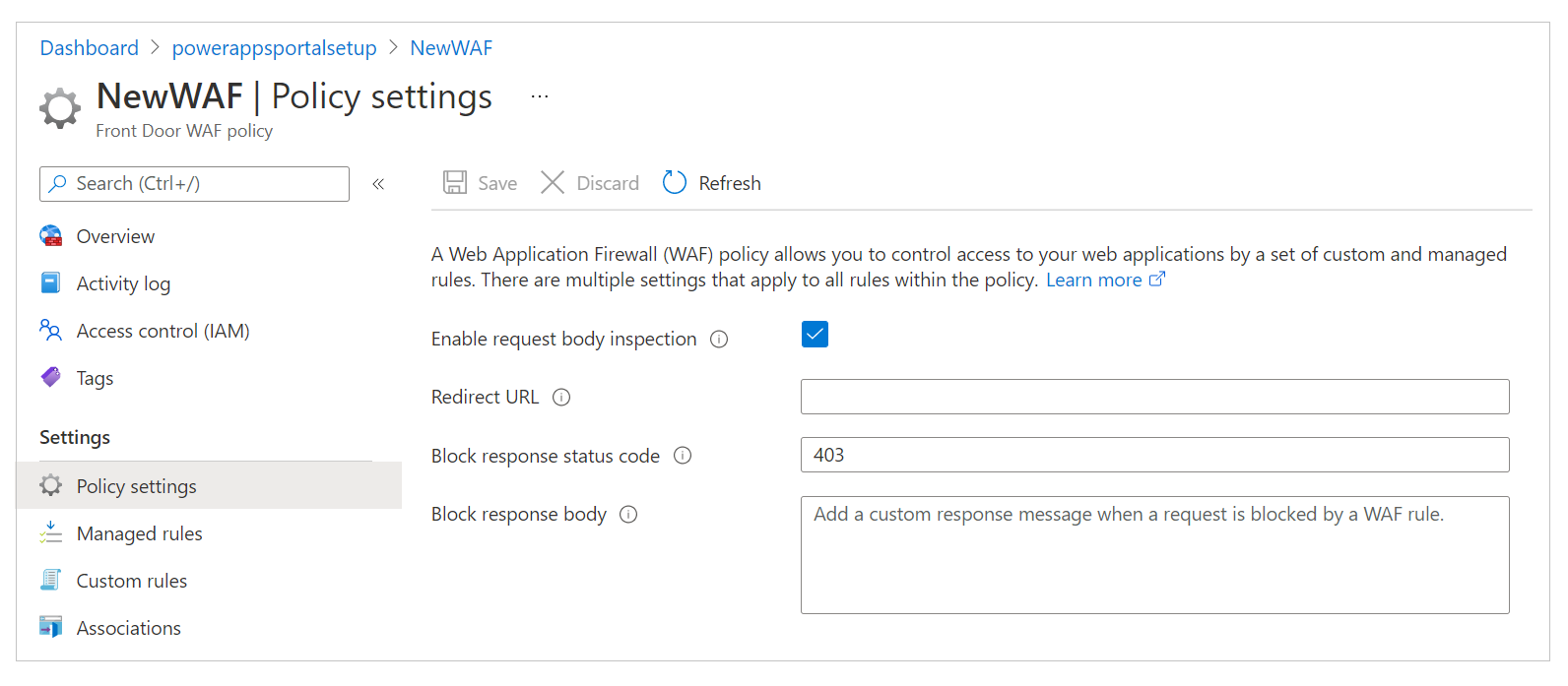

Seleccione Configuración de directiva y después:

Habilitar la inspección del cuerpo de la solicitud : seleccione esta casilla si desea que se inspeccione el cuerpo de la solicitud además de las cookies, los encabezados y las direcciones URL.

URL de redireccionamiento: introduzca una dirección URL que no sea del sitio. Esta dirección URL es donde el usuario sería redirigido si una regla de WAF se configurase para redireccionamiento. Asegúrese de que esta dirección URL sea accesible de forma pública y anónima.

Bloquear código de estado de solicitud: este código de estado HTTP se devuelve al usuario si el WAF bloquea la solicitud.

Bloquear cuerpo de respuesta: puede agregar un mensaje personalizado aquí que se mostrará al usuario si el WAF bloquea la solicitud.

Para configurar el conjunto de reglas con el que se evaluarán todas las solicitudes, haga lo siguiente:

En el panel izquierdo, seleccione Reglas administradas.

En la barra de comandos, seleccione Asignar y, a continuación, seleccione de la lista de conjuntos de reglas predeterminados. Los conjuntos de reglas administrados son administrados por Microsoft y se actualizan periódicamente. Para obtener más información sobre los conjuntos de reglas, vaya a Reglas y grupos de reglas de DRS de firewall de aplicaciones web.

Una vez que se asigna el conjunto de reglas administradas, su configuración está completa. Como paso adicional, también puede considerar la posibilidad de configurar listas de exclusión para reglas existentes y habilitar reglas personalizadas.

Importante

De forma predeterminada, WAF está configurado en modo Directiva de detección, que detecta problemas con el conjunto de reglas definido y los registra. Sin embargo, este modo no bloquea las solicitudes. Para bloquear solicitudes, WAF debe cambiarse a modo Prevención.

Le recomendamos que realice pruebas exhaustivas en el modo Prevención para verificar que todos los escenarios funcionen y para asegurarse de que no tiene que retocar el conjunto de reglas o agregar directivas de exclusión. Solo debe habilitar el modo Prevención después de haber verificado que toda la configuración funciona como se esperaba.

Configurar portales de Power Pages para aceptar tráfico solo desde Azure Front Door

El último paso de esta configuración es asegurarse de que su sitio de Power Pages acepte tráfico solo de Azure Front Door. Para esta verificación, tendremos que habilitar Restricciones de direcciones IP en el sitio.

Para encontrar el rango de direcciones IP en el que opera Azure Front Door, vaya a ¿Cómo bloqueo el acceso a mi back-end solo a Azure Front Door?.

Nota

Los portales de Power Pages no admiten el filtrado basado en X-Azure-FDID.

Aumentar el tiempo de respuesta de origen

De forma predeterminada, Azure Front Door tiene un tiempo de espera de respuesta de origen de 60 segundos. Sin embargo, recomendamos aumentar esto a 240 segundos para garantizar que los escenarios de larga duración, como la carga de archivos o la exportación a Excel, funcionen como se espera.

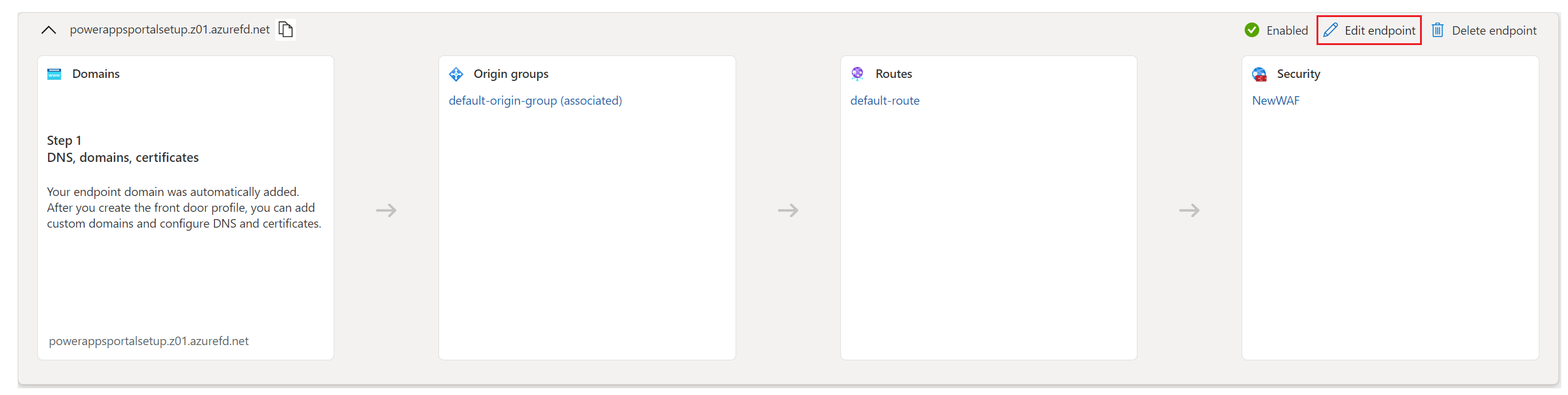

En el panel izquierdo, seleccione Administrador de punto de conexión.

Seleccione Editar punto de conexión.

En la esquina superior derecha, seleccione Propiedades del punto de conexión.

Cambie el tiempo de respuesta de origen a 240 segundos y luego seleccione Actualizar.

Consultar también

¿Qué es Azure Front Door?

Inicio rápido: Creación de un perfil de Azure Front Door - Azure Portal

Crear un dominio personalizado en el SKU de Azure Front Door Standard/Premium mediante Azure Portal

¿Cómo bloqueo el acceso a mi back-end solo a Azure Front Door?

Condiciones de coincidencia del motor de reglas de Azure Front Door