Implementación de acceso con privilegios

Este documento le guía a través de la implementación de los componentes técnicos de la estrategia de acceso con privilegios, incluidas las cuentas seguras, las estaciones de trabajo y los dispositivos, y la seguridad de la interfaz (con la directiva de acceso condicional).

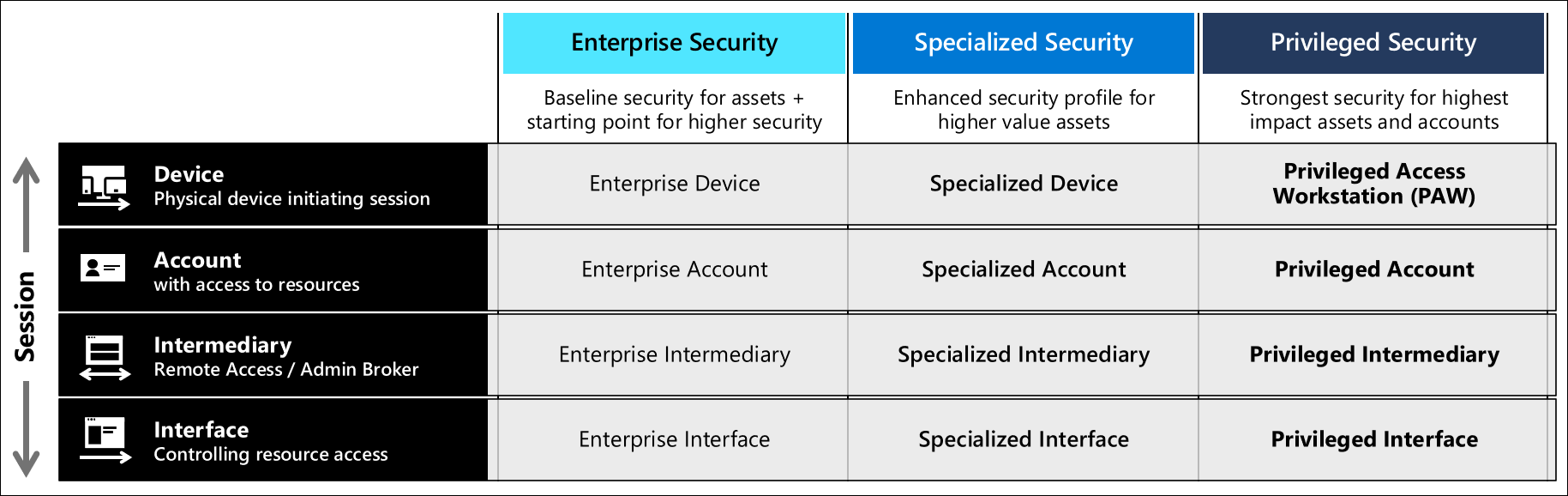

Esta guía configura todos los perfiles para los tres niveles de seguridad y debe asignarse a los roles organizativos en función de la guía Niveles de seguridad del acceso con privilegios. Microsoft recomienda configurarlos en el orden descrito en el plan de modernización rápida (RAMP).

Requisitos de licencia

En los conceptos que se tratan en esta guía se da por supuesto que tiene Microsoft 365 Enterprise E5 o un producto equivalente. Algunas de las recomendaciones de esta guía se pueden implementar con otras licencias. Para obtener más información, consulte las licencias de Microsoft 365 Enterprise.

Para automatizar el aprovisionamiento de licencias, considere la posibilidad de usar licencias basadas en grupos para los usuarios.

Configuración de Microsoft Entra

Microsoft Entra ID administra usuarios, grupos y dispositivos para las estaciones de trabajo de administrador. Habilite las características y los servicios de identidad con una cuenta de administrador.

Cuando se crea la cuenta de administrador de la estación de trabajo protegida, la cuenta se expone a la estación de trabajo actual. Asegúrese de usar un dispositivo seguro conocido para realizar la configuración inicial y toda la configuración global. Para reducir el riesgo de ataques en la experiencia inicial, tenga en cuenta los siguientes consejos para evitar infecciones de malware.

Exija la autenticación multifactor, al menos a los administradores. Consulte Acceso condicional: Exigir autenticación multifactor para administradores para obtener instrucciones de implementación.

Usuarios y grupos de Microsoft Entra

En Azure Portal, vaya a Microsoft Entra ID>Usuarios>Nuevo usuario.

Cree el usuario del dispositivo con los pasos descritos en el tutorial para crear un usuario.

Especifique:

- Nombre : usuario de la estación de trabajo segura

- Nombre de usuario -

secure-ws-user@contoso.com - Rol de directorio - Administrador limitado y seleccione el rol Administrador de Intune.

- Ubicación de uso: por ejemplo, Reino Unidoo la ubicación deseada de la lista.

Seleccione Crear.

Cree el usuario administrador de dispositivos.

Especifique:

- Nombre: Administrador de la estación de trabajo segura.

- Nombre de usuario -

secure-ws-admin@contoso.com - Rol de directorio - Administrador limitado y seleccione el rol Administrador de Intune.

- Ubicación de uso: por ejemplo, Reino Unidoo la ubicación deseada de la lista.

Seleccione Crear.

A continuación, cree cuatro grupos: Usuarios de la estación de trabajo segura, Administradores de la estación de trabajo segura, BreakGlass de emergencia y Dispositivos de la estación de trabajo segura.

En Azure Portal, vaya a Microsoft Entra ID>Grupos>Nuevo grupo

Para el grupo de usuarios de la estación de trabajo, es posible que le interese configurar licencias basadas en grupos para automatizar el aprovisionamiento de las licencias a los usuarios.

Para el grupo de usuarios de la estación de trabajo, especifique lo siguiente:

- Tipo de grupo: Seguridad.

- Nombre del grupo: Usuarios de la estación de trabajo segura.

- Tipo de pertenencia: Asignado.

Agregue al usuario de la estación de trabajo segura:

secure-ws-user@contoso.com.Puede agregar cualquier otro usuario que use estaciones de trabajo seguras.

Seleccione Crear.

En el grupo Administradores de la estación de trabajo con privilegios, escriba:

- Tipo de grupo: Seguridad.

- Nombre del grupo: Administradores de la estación de trabajo segura.

- Tipo de pertenencia: Asignado.

Agregue al usuario de la estación de trabajo segura:

secure-ws-admin@contoso.com.Puede agregar cualquier otro usuario que administre estaciones de trabajo seguras.

Seleccione Crear.

En el grupo BreakGlass de emergencia,escriba:

- Tipo de grupo: Seguridad.

- Nombre del grupo: BreakGlass de emergencia

- Tipo de pertenencia: Asignado.

Seleccione Crear.

Agregue cuentas de acceso de emergencia a este grupo.

Para el grupo de dispositivos de la estación de trabajo, especifique lo siguiente:

- Tipo de grupo: Seguridad.

- Nombre del grupo : dispositivos de estación de trabajo seguros

- Tipo de pertenencia: Dispositivo dinámico.

- Reglas de pertenencia dinámica -

(device.devicePhysicalIds -any _ -contains "[OrderID]:PAW")

Seleccione Crear.

Configuración de dispositivos de Microsoft Entra

Especificar quién puede unir dispositivos a Microsoft Entra ID

Configure la opción de los dispositivos en Active Directory para que el grupo de seguridad administrativa pueda unir dispositivos a su dominio. Para configurar esta opción desde Azure Portal:

- Vaya a Microsoft Entra ID>Dispositivos>Configuración de dispositivos.

- Elija Seleccionados en Los usuarios pueden inscribir dispositivos en Microsoft Entra ID y, luego, haga clic en el grupo "Usuarios de la estación de trabajo segura".

Eliminación de derechos de administrador local

Este método requiere que los usuarios de las estaciones de trabajo con privilegios, VIP y DevOps no tengan derechos de administrador en los equipos. Para configurar esta opción desde Azure Portal:

- Vaya a Microsoft Entra ID>Dispositivos>Configuración de dispositivos.

- Seleccione Ninguno en Administradores locales adicionales en dispositivos unidos Microsoft Entra.

Consulte Administración del grupo de administradores locales en dispositivos unidos a Microsoft Entra para más información sobre cómo administrar los miembros del grupo de administradores locales.

Requerimiento de autenticación multifactor para combinar dispositivos

Para reforzar aún más el proceso de unión de dispositivos a Microsoft Entra ID:

- Vaya a Microsoft Entra ID>Dispositivos>Configuración de dispositivos.

- Seleccione Sí en Requerir Multi-factor Authentication para conectar dispositivos.

- Seleccione Guardar.

Configuración de la administración de dispositivos móviles

En el Portal de Azure:

- Vaya a Microsoft Entra ID>Movilidad (MDM y MAM)>Microsoft Intune.

- Cambie el valor de Ámbito de usuario de MDM a Todos.

- Seleccione Guardar.

Estos pasos le permiten administrar cualquier dispositivo con Microsoft Endpoint Manager. Para obtener más información, consulte Inicio rápido de Intune: Configurar la inscripción automática para dispositivos Windows 10. Creará directivas de cumplimiento y configuración de Intune en un paso posterior.

Acceso condicional de Microsoft Entra

El acceso condicional de Microsoft Entra puede ayudarle a restringir tareas administrativas con privilegios a dispositivos compatibles. Los miembros predefinidos del grupo Usuarios de la estación de trabajo segura deben superar una autenticación multifactor para iniciar sesión en aplicaciones en la nube. Se recomienda excluir de la directiva las cuentas de acceso de emergencia. Para obtener más información, vea Administración de cuentas de acceso de emergencia en Microsoft Entra ID.

Acceso condicional solo permite a la estación de trabajo protegida tener acceso a Azure Portal

Las organizaciones deben impedir que los usuarios con privilegios puedan conectarse a interfaces de administración en la nube, portales y PowerShell, desde dispositivos que no son PAW.

Para impedir que los dispositivos no autorizados puedan acceder a las interfaces de administración en la nube, siga las instrucciones del artículo Acceso condicional: Filtros para dispositivos (versión preliminar). Es esencial que, al implementar esta característica, tenga en cuenta la funcionalidad de la cuenta de acceso de emergencia. Estas cuentas deben usarse solo en casos extremos y se deben administrar mediante directivas.

Nota:

Tendrá que crear un grupo de usuarios e incluir el usuario de emergencia que puede omitir la directiva de Acceso condicional. En nuestro ejemplo tenemos un grupo de seguridad denominado BreakGlass de emergencia.

Este conjunto de directivas garantiza que los administradores deben usar un dispositivo que pueda presentar un valor de atributo de dispositivo específico, que MFA esté satisfecho y que el dispositivo esté marcado como compatible con Microsoft Endpoint Manager y Microsoft Defender para punto de conexión.

Las organizaciones también deben considerar la posibilidad de bloquear los protocolos de autenticación heredados en sus entornos. Para obtener más información sobre el bloqueo de protocolos de autenticación heredados, consulte el artículo Cómo: bloquear la autenticación heredada a Microsoft Entra ID con acceso condicional.

Configuración de Microsoft Intune

Denegación de la inscripción de dispositivos BYOD

En nuestro ejemplo, se recomienda no permitir los dispositivos BYOD. La inscripción BYOD de Intune permite a los usuarios inscribir dispositivos que sean menos confiables o no lo sean. Sin embargo, es importante tener en cuenta que las organizaciones que tienen un presupuesto limitado para comprar nuevos dispositivos, que buscan usar la flota de hardware existente o que están considerando dispositivos que no son de Windows, podrían plantearse la funcionalidad BYOD en Intune para implementar el perfil empresarial.

En las instrucciones siguientes se configura la inscripción para las implementaciones que deniegan el acceso BYOD.

Establecimiento de restricciones de inscripción que impiden BYOD

- En el centro de administración de Microsoft Intune, elija >Dispositivos>Restricciones de inscripción> y elija la restricción predeterminada Todos los usuarios

- Seleccione Propiedades>Configuración de la plataforma Editar.

- Seleccione Bloquear para Todos los tipos, excepto MDM de Windows.

- Seleccione Bloquear para todos los elementos de propiedad personal.

Creación de un perfil de implementación de Autopilot

Después de crear un grupo de dispositivos, debe crear un perfil de implementación para configurar los dispositivos Autopilot.

En el Centro de administración de Microsoft Intune, elija Inscripción de dispositivos>Inscripción de Windows>Perfiles de implementación>Crear perfil.

Especifique:

- Nombre: Perfil de implementación de estación de trabajo segura.

- Descripción: Implementación de estaciones de trabajo seguras.

- Establezca Convertir todos los dispositivos de destino a Autopilot en Sí. Esta configuración garantiza que todos los dispositivos de la lista se registren con el servicio de implementación de Autopilot. Espere 48 horas a que se procese el registro.

Seleccione Siguiente.

- Para el Modo de implementación, elija Implementación automática (versión preliminar). Los dispositivos con este perfil se asocian al usuario que inscribe el dispositivo. Durante la implementación, es aconsejable usar las características del modo de implementación automática para incluir lo siguiente:

- Inscribe el dispositivo en la inscripción de MDM automática de Microsoft Entra para Intune y solo permite el acceso a un dispositivo hasta que todas las directivas, aplicaciones, certificados y perfiles de red se aprovisionen en el dispositivo.

- Se necesitan credenciales de usuario para inscribir el dispositivo. Es esencial tener en cuenta que la implantación de un dispositivo en el modo de Implementación automática permite implantar portátiles en un modelo compartido. No se produce ninguna asignación de usuario hasta que el dispositivo se asigna a un usuario por primera vez. Por consiguiente, las directivas de usuario como BitLocker no se habilitarán hasta que se complete una asignación de usuario. Para obtener más información sobre cómo iniciar sesión en un dispositivo protegido, consulte perfiles seleccionados.

- Seleccione el Idioma (región) y el tipo de cuenta de usuario Estándar.

- Para el Modo de implementación, elija Implementación automática (versión preliminar). Los dispositivos con este perfil se asocian al usuario que inscribe el dispositivo. Durante la implementación, es aconsejable usar las características del modo de implementación automática para incluir lo siguiente:

Seleccione Siguiente.

- Seleccione una etiqueta de ámbito si ha preconfigurado una.

Seleccione Siguiente.

Elija Asignaciones>Asignar a>Grupos seleccionados. En Seleccione grupos para incluir, elija Dispositivos de estación de trabajo seguros.

Seleccione Siguiente.

Seleccione Crear para crear el perfil. El perfil de implementación de Autopilot ya está disponible para asignarse a dispositivos.

La inscripción de dispositivos en AutoPilot proporciona una experiencia de usuario diferente en función del tipo de dispositivo y el rol. En nuestro ejemplo de implementación, se muestra un modelo en el que los dispositivos protegidos se implementan de forma masiva y se pueden compartir, pero cuando se usan por primera vez, los dispositivos se asignan a un usuario. Para más información, consulte ¿Qué es la inscripción de dispositivos?.

Página del estado de la inscripción

La página de estado de la inscripción (ESP) muestra el progreso de aprovisionamiento después de que se haya inscrito un nuevo dispositivo. Para asegurarse de que los dispositivos estén completamente configurados antes de su uso, Intune proporciona un medio de bloquear el uso del dispositivo hasta que todos los perfiles y aplicaciones estén instalados.

Creación y asignación de un perfil de página de estado de inscripción

- En el Centro de administración de Microsoft Intune, elija Dispositivos>Windows>Inscripción de Windows>Página de estado de inscripción de Windows>Crear perfil.

- Proporcione un nombre y una descripción.

- Seleccione Crear.

- Elija el nuevo perfil en la lista Página de estado de inscripción.

- Establezca Mostrar el progreso de la instalación de la aplicación y el perfil en Sí.

- Establezca Bloquear el uso del dispositivo hasta que todos los perfiles y aplicaciones estén instalados en Sí.

- Elija Asignaciones>Seleccionar grupos> elija el grupo

Secure Workstation>Seleccionar>Guardar. - Elija Configuración> elija la configuración que quiere aplicar a este perfil >Guardar.

Configuración de Windows Update

Una de las cosas más importantes que puede hacer es mantener Windows 10 actualizado. Para mantener Windows en un estado seguro, debe implementar un anillo de actualización con el fin de administrar el ritmo al que se aplican las actualizaciones a las estaciones de trabajo.

En esta guía le recomendamos que cree un anillo de actualización y cambie los valores predeterminados siguientes:

En el Centro de administración de Microsoft Intune, elija Dispositivos>Actualizaciones de Software>Anillos de actualización de Windows 10.

Especifique:

- Nombre: Actualizaciones de la estación de trabajo administrada por Azure.

- Canal de mantenimiento: canal semianual

- Período de aplazamiento de actualizaciones de calidad (días): 3.

- Período de aplazamiento de actualizaciones de características (días): 3.

- Comportamiento de actualización automática: Instalar y reiniciar automáticamente sin control del usuario final.

- Impedir al usuario pausar las actualizaciones de Windows: Bloquear.

- Exigir la aprobación del usuario para reiniciar fuera de las horas de trabajo: Requerido.

- Permitir al usuario que reinicie (reinicio establecido): Requerido.

- Hacer la transición de los usuarios al reinicio comprometido después de un reinicio automático (días): 3.

- Posponer el recordatorio de reinicio establecido (días): 3.

- Establecer fecha límite para reinicios pendientes (días): 3.

Seleccione Crear.

En la pestaña Asignaciones, agregue el grupo Estaciones de trabajo seguras.

Para obtener más información sobre las directivas de Windows Update, vea Directiva CSP: actualización.

Integración de Microsoft Defender para punto de conexión con Intune

Microsoft Defender para punto de conexión y Microsoft Intune funcionan conjuntamente para ayudar a impedir las vulneraciones de seguridad. Además, pueden limitar el impacto de las infracciones. Estas funcionalidades proporcionan detección de amenazas en tiempo real y permiten una amplia auditoría y registro de los dispositivos de punto final.

Para configurar la integración de Windows Defender para punto de conexión y Microsoft Endpoint Manager, haga lo siguiente:

En el centro de administración de Microsoft Intune, elija Seguridad de los puntos de conexión>ATP de Microsoft Defender.

En el paso 1 de la configuración de ATP de Windows Defender, seleccione Conectar ATP de Windows Defender a Microsoft Intune en el Centro de seguridad de Windows Defender.

En el Centro de seguridad de Windows Defender:

- Seleccione Configuración>Características avanzadas.

- Para Conexión de Microsoft Intune, elija Activada.

- Seleccione Guardar preferencias.

Después de establecer una conexión, vuelva a Microsoft Endpoint Manager y seleccione Actualizar en la parte superior.

Establezca Conectar dispositivos Windows de la versión (20H2) 19042.450 y posteriores a ATP de Windows Defender en Activado.

Seleccione Guardar.

Creación del perfil de configuración de dispositivos para incorporar dispositivos Windows

Inicie sesión en el centro de administración de Microsoft Intune, elija Seguridad de los puntos de conexión>Detección y respuesta de puntos de conexión>Crear perfil.

En Plataforma, seleccione Windows 10 y versiones posteriores.

En Tipo de perfil, seleccione Detección de puntos de conexión y respuesta y, después, Crear.

En la página Aspectos básicos, escriba PAW - Defender para punto de conexión en el campo de nombre y Descripción (opcional) para el perfil y, a continuación, elija Siguiente.

En la página Opciones de configuración, configure las siguientes opciones en Detección de puntos de conexión y respuesta:

Uso compartido de ejemplo para todos los archivos: devuelve o establece el parámetro de configuración de uso compartido de ejemplo de Protección contra amenazas avanzada de Microsoft Defender.

Incorporar máquinas de Windows 10 con Microsoft Endpoint Configuration Manager tiene más detalles sobre estas configuraciones de ATP de Microsoft Defender

Seleccione Siguiente para abrir la página Etiquetas de ámbito. Las etiquetas de ámbito son opcionales. Seleccione Siguiente para continuar.

En la página Asignaciones, seleccione el grupo Estación de trabajo segura. Para obtener más información sobre la asignación de perfiles, vea Asignación de perfiles de usuario y dispositivo.

Seleccione Siguiente.

En la página Revisar y crear, cuando hayas terminado, selecciona Crear. El nuevo perfil se muestra en la lista cuando se selecciona el tipo de directiva del perfil creado. Aceptar y, a continuación, Crear para guardar los cambios, lo que crea el perfil.

Para obtener más información, consulte Protección contra amenazas avanzada de Windows Defender.

Finalización de la protección del perfil de la estación de trabajo

Para completar correctamente la protección de la solución, descargue y ejecute el script adecuado. Encontrará aquí los vínculos de descarga del nivel de perfil deseado:

| Perfil | Ubicación de descarga | Nombre de archivo |

|---|---|---|

| Empresa | https://aka.ms/securedworkstationgit | Enterprise-Workstation-Windows10-(20H2).ps1 |

| Especializada | https://aka.ms/securedworkstationgit | Specialized-Windows10-(20H2).ps1 |

| Con privilegios | https://aka.ms/securedworkstationgit | Privileged-Windows10-(20H2).ps1 |

Nota:

Los perfiles de directiva implementados se encargan de la eliminación de los derechos y acceso de administrador, así como del control de ejecución de aplicaciones (AppLocker).

Cuando el script se ejecute correctamente, podrá actualizar los perfiles y las directivas en Intune. Los scripts crearán directivas y perfiles, pero se debe asignar las directivas al grupo de dispositivos Estaciones de trabajo seguras.

- Aquí es donde puede encontrar los perfiles de configuración de dispositivos de Intune creados por los scripts: Azure Portal>Microsoft Intune>Configuración del dispositivo>Perfiles.

- Aquí es donde puede encontrar las directivas de cumplimiento de dispositivos de Intune creadas por los scripts: Azure Portal>Microsoft Intune>Cumplimiento del dispositivo>Directivas.

Ejecute el script de exportación de datos de Intune DeviceConfiguration_Export.ps1 desde el repositorio de GitHub de DeviceConfiguration para exportar todos los perfiles de Intune actuales para la comparación y evaluación de los perfiles.

Establecimiento de reglas en el perfil de configuración de Endpoint Protection para el Firewall de Microsoft Defender

La configuración de directiva de Firewall de Windows se incluye en el perfil de configuración de Endpoint Protection. Comportamiento de la directiva aplicada en la tabla siguiente.

| Perfil | Reglas de entrada | Reglas de salida | Comportamiento de combinación |

|---|---|---|---|

| Empresa | Bloquear | Permitir | Permitir |

| Especializada | Bloquear | Permitir | Bloquear |

| Privileged | Bloquear | Bloquear | Bloquear |

Empresarial: esta configuración es la más permisiva, ya que refleja el comportamiento predeterminado de una instalación de Windows. Todo el tráfico entrante está bloqueado, excepto las reglas que se definen explícitamente en las reglas de directiva local, ya que la combinación de reglas locales está configurada como permitida. Todo el tráfico de salida está permitido.

Especializada: esta configuración es más restrictiva, ya que omite todas las reglas definidas localmente en el dispositivo. Todo el tráfico entrante está bloqueado, incluidas las reglas definidas localmente. La directiva incluye dos reglas para permitir que Optimización de distribución funcione según lo previsto. Todo el tráfico de salida está permitido.

Con privilegios: Todo el tráfico entrante está bloqueado, incluidas las reglas definidas localmente. La directiva incluye dos reglas para permitir que Optimización de distribución funcione según lo previsto. El tráfico saliente también está bloqueado, con la excepción de las reglas explícitas que permiten el tráfico DNS, DHCP, NTP, NSCI, HTTP y HTTPS. Esta configuración no solo reduce la superficie de ataque presentada por el dispositivo a la red, sino que limita las conexiones salientes que el dispositivo puede establecer solo a aquellas conexiones necesarias para administrar servicios en la nube.

| Regla | Dirección | Action | Aplicación o servicio | Protocolo | Puertos locales | Puertos remotos |

|---|---|---|---|---|---|---|

| Servicios de World Wide Web (tráfico de salida HTTP) | Salida | Permitir | All | TCP | Todos los puertos | 80 |

| Servicios de World Wide Web (tráfico de salida HTTPS) | Salida | Permitir | All | TCP | Todos los puertos | 443 |

| Redes principales: protocolo de configuración dinámica de host para IPv6 (DHCPV6 de salida) | Salida | Permitir | %SystemRoot%\system32\svchost.exe | TCP | 546 | 547 |

| Redes principales: protocolo de configuración dinámica de host para IPv6 (DHCPV6 de salida) | Salida | Permitir | Dhcp | TCP | 546 | 547 |

| Redes principales: protocolo de configuración dinámica de host para IPv6 (DHCP de salida) | Salida | Permitir | %SystemRoot%\system32\svchost.exe | TCP | 68 | 67 |

| Redes principales: protocolo de configuración dinámica de host para IPv6 (DHCP de salida) | Salida | Permitir | Dhcp | TCP | 68 | 67 |

| Redes principales: DNS (UDP de salida) | Salida | Permitir | %SystemRoot%\system32\svchost.exe | UDP | Todos los puertos | 53 |

| Redes principales: DNS (UDP de salida) | Salida | Permitir | Dnscache | UDP | Todos los puertos | 53 |

| Redes principales: DNS (TCP-Out) | Salida | Permitir | %SystemRoot%\system32\svchost.exe | TCP | Todos los puertos | 53 |

| Redes principales: DNS (TCP-Out) | Salida | Permitir | Dnscache | TCP | Todos los puertos | 53 |

| Sondeo NSCI (TCP de salida) | Salida | Permitir | %SystemRoot%\system32\svchost.exe | TCP | Todos los puertos | 80 |

| Sondeo NSCI: DNS (TCP de salida) | Salida | Permitir | NlaSvc | TCP | Todos los puertos | 80 |

| Hora de Windows (UDP de salida) | Salida | Permitir | %SystemRoot%\system32\svchost.exe | TCP | Todos los puertos | 80 |

| Sondeo de hora de Windows: DNS (UDP de salida) | Salida | Permitir | W32Time | UDP | Todos los puertos | 123 |

| Optimización de distribución (TCP de entrada) | Entrada | Permitir | %SystemRoot%\system32\svchost.exe | TCP | 7680 | Todos los puertos |

| Optimización de distribución (TCP de entrada) | Entrada | Permitir | DoSvc | TCP | 7680 | Todos los puertos |

| Optimización de distribución (UDP de entrada) | Entrada | Permitir | %SystemRoot%\system32\svchost.exe | UDP | 7680 | Todos los puertos |

| Optimización de distribución (UDP de entrada) | Entrada | Permitir | DoSvc | UDP | 7680 | Todos los puertos |

Nota:

Hay dos reglas definidas para cada regla en la configuración del Firewall de Microsoft Defender. Para restringir las reglas de entrada y salida a los servicios de Windows; por ejemplo, el cliente DNS, el nombre del servicio, DNSCache y la ruta de acceso ejecutable, C:\Windows\System32\svchost.exe, deben definirse como una regla independiente, en lugar de una sola regla que quizá esté usando la directiva de grupo.

Puede realizar cambios adicionales en la administración de las reglas de entrada y de salida según sea necesario para los servicios permitidos y bloqueados. Para obtener más información, consulte CSP de firewall.

Proxy de bloqueo de URL

La administración restrictiva de tráfico de dirección URL incluye lo siguiente:

- Denegación de todo el tráfico de salida, excepto los servicios de Azure y Microsoft seleccionados, incluido Azure Cloud Shell y la capacidad de permitir el autoservicio de restablecimiento de contraseña.

- El perfil con privilegios restringe los puntos de conexión en Internet a los que el dispositivo puede conectarse mediante la siguiente configuración de proxy de bloqueo de URL.

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Internet Settings]

"ProxyEnable"=dword:00000001

"ProxyServer"="127.0.0.2:8080"

"ProxyOverride"="*.azure.com;*.azure.net;*.microsoft.com;*.windowsupdate.com;*.microsoftonline.com;*.microsoftonline.cn;*.windows.net;*.windowsazure.com;*.windowsazure.cn;*.azure.cn;*.loganalytics.io;*.applicationinsights.io;*.vsassets.io;*.azure-automation.net;*.visualstudio.com,portal.office.com;*.aspnetcdn.com;*.sharepointonline.com;*.msecnd.net;*.msocdn.com;*.webtrends.com"

"AutoDetect"=dword:00000000

Los puntos de conexión enumerados en la lista ProxyOverride se limitan a los puntos de conexión necesarios para autenticarse en Microsoft Entra ID y acceder a las interfaces de administración de Azure u Office 365. Para extenderse a otros servicios en la nube, agregue la URL de administración a la lista. Este enfoque está diseñado para limitar el acceso más amplio a Internet para proteger a los usuarios con privilegios frente a ataques basados en Internet. Si este enfoque se considera demasiado restrictivo, considere la posibilidad de usar el siguiente enfoque para el rol con privilegios.

Habilitación de Microsoft Defender for Cloud Apps para pasar de una lista de URL restringidas a URL aprobadas (permitir la mayoría)

En la implementación de roles, se recomienda que para las implementaciones Empresarial y Especializada donde no sea adecuado denegar toda la exploración web de manera estricta, use las funcionalidades de un agente de seguridad de acceso a la nube (CASB), como Microsoft Defender for Cloud Apps, para bloquear el acceso a sitios web de riesgo y dudosos. La solución es una manera sencilla de bloquear aplicaciones y sitios web seleccionados. Esta solución es similar a obtener acceso a la lista de bloqueos de sitios, como el proyecto Spamhaus que mantiene la lista de bloqueos de dominio (DBL):un buen recurso para implementarse como un conjunto avanzado de reglas para bloquear sitios.

La solución proporciona lo siguiente:

- Visibilidad: detectar todos los servicios en la nube; asignar cada una de ellas a una clasificación de riesgos; identificar a todos los usuarios y aplicaciones que no son de Microsoft capaces de iniciar sesión

- Seguridad de los datos: identificar y controlar la información sensible (DLP); responder a las etiquetas de clasificación del contenido

- Protección contra amenazas: ofrecer control de acceso adaptativo (AAC); proporcionar análisis de comportamiento de usuarios y entidades (UEBA); mitigar el malware

- Cumplimiento: suministrar informes y paneles para demostrar la gobernanza de la nube; ayudar en los esfuerzos para ajustarse a los requisitos de residencia de datos y cumplimiento normativo.

Habilite Defender for Cloud Apps y conéctese a ATP de Defender para bloquear el acceso a las URL de riesgo:

- En el Centro de seguridad de Microsoft Defender>Configuración > Funciones avanzadas, establezca la integración de Microsoft Defender for Cloud Apps en >ON

- En el Centro de seguridad de Microsoft Defender> ConfiguraciónCaracterísticas avanzadas>, establezca los indicadores de red personalizados >ACTIVADOS.

- En portal de Microsoft Defender for Cloud Apps> Configuración > Microsoft Defender para punto de conexión > Seleccionar Aplicar acceso a aplicación

Administración de aplicaciones locales

La estación de trabajo segura pasa a un estado totalmente protegido cuando se quitan las aplicaciones locales, incluidas las aplicaciones de productividad. Aquí, agregará Visual Studio Code para permitir la conexión a Azure DevOps para GitHub a fin de administrar los repositorios de código.

Configuración del portal de empresa para las aplicaciones personalizadas

Una copia administrada por Intune del Portal de empresa le proporciona acceso a petición a otras herramientas que puede insertar en los usuarios de las estaciones de trabajo protegidas.

En modo protegido, la instalación de la aplicación está restringida a las aplicaciones administradas entregadas por el Portal de empresa. Aun así, es necesario acceder a Microsoft Store para instalar el portal de empresa. En la solución protegida, agregue y asigne la aplicación Portal de empresa de Windows 10 para dispositivos aprovisionados de Autopilot.

Nota:

Asegúrese de asignar la aplicación Portal de empresa al grupo Etiqueta de dispositivo de la estación de trabajo segura que se usó para asignar el perfil de Autopilot.

Implementación de aplicaciones con Intune

En algunas situaciones, se necesitan aplicaciones como Microsoft Visual Studio Code en la estación de trabajo protegida. En el ejemplo siguiente se proporcionan instrucciones para instalar Microsoft Visual Studio Code para los usuarios del grupo de seguridad Usuarios de la estación de trabajo segura.

Visual Studio Code se proporciona como un paquete EXE, por lo que debe empaquetarse como un archivo de formato .intunewin para la implementación mediante Microsoft Endpoint Manager con la herramienta de preparación de contenido Microsoft Win32.

Descargue la herramienta de preparación de contenido de Microsoft Win32 de manera local en una estación de trabajo y cópiela en un directorio para realizar el empaquetado; por ejemplo, C:\Packages. A continuación, cree un directorio de origen y salida en C:\Packages.

Empaquetado de Microsoft Visual Studio Code

- Descargue el instalador sin conexión Visual Studio Code para Windows de 64 bits.

- Copie el archivo exe de Visual Studio Code que descargó en

C:\Packages\Source. - Abra una consola de PowerShell y diríjase a

C:\Packages. - Escriba

.\IntuneWinAppUtil.exe -c C:\Packages\Source\ -s C:\Packages\Source\VSCodeUserSetup-x64-1.51.1.exe -o C:\Packages\Output\VSCodeUserSetup-x64-1.51.1 - Escriba

Ypara crear la nueva carpeta de salida. El archivo intunewin para Visual Studio Code se crea en esta carpeta.

Cargar de VS Code en Microsoft Endpoint Manager

- En el Centro de administración de Microsoft Endpoint Manager, vaya a Aplicaciones>Windows>Agregar.

- En Seleccionar tipo de aplicación, elija Aplicación de Windows (Win32).

- Haga clic en Seleccionar un archivo del paquete de aplicaciones, haga clic en Seleccionar un archivo y, a continuación, seleccione

VSCodeUserSetup-x64-1.51.1.intunewindeC:\Packages\Output\VSCodeUserSetup-x64-1.51.1. Haga clic en Aceptar - En el campo Nombre, escriba

Visual Studio Code 1.51.1. - Escriba una descripción para Visual Studio Code en el campo Descripción.

- Escriba

Microsoft Corporationen el campo Anunciante. - Descargue

https://jsarray.com/images/page-icons/visual-studio-code.pngy seleccione la imagen del logotipo. Seleccione Siguiente. - Escriba

VSCodeSetup-x64-1.51.1.exe /SILENTen el campo Comando de instalación. - Escriba

C:\Program Files\Microsoft VS Code\unins000.exeen el campo Comando de desinstalación. - Seleccione Determinar comportamiento en función de códigos de retorno en la lista desplegable Comportamiento de reinicio de dispositivo. Seleccione Siguiente.

- Seleccione 64 bits en la lista desplegable Arquitectura del sistema operativo.

- Seleccione Windows 10 1903 en la lista desplegable Versión mínima del sistema operativo. Seleccione Siguiente.

- Seleccione Configurar manualmente las reglas de detección en la lista desplegable Formato de las reglas.

- Haga clic en Agregar y, a continuación, seleccione Archivo en la lista desplegable Tipo de regla

- Escriba

C:\Program Files\Microsoft VS Codeen el campo Ruta de acceso. - Escriba

unins000.exeen el campo Archivo o carpeta. - Seleccione File or folder exists (ya existe el archivo o carpeta) en la lista desplegable, seleccione Aceptar y, a continuación, seleccione Siguiente.

- Seleccione Siguiente, ya que no hay dependencias en este paquete.

- Seleccione Agregar grupo en Disponible para dispositivos inscritos y agregue el grupo Usuarios con privilegios. Haga clic en Seleccionar para confirmar el grupo. Seleccione Siguiente.

- Haga clic en Crear

Uso de PowerShell para crear configuraciones y aplicaciones personalizadas

Hay algunas opciones de configuración que recomendamos, incluidas dos relacionadas con Defender para punto de conexión, que se deben configurar mediante PowerShell. Estos cambios de configuración no se pueden establecer mediante directivas en Intune.

También puede usar PowerShell para ampliar las funcionalidades de administración del host. El script PAW-DeviceConfig.ps1 de GitHub es un script de ejemplo que configura las siguientes opciones:

- Quita Internet Explorer.

- Quita PowerShell 2.0.

- Quita el Reproductor de Windows Media.

- Quita el cliente de Carpetas de trabajo.

- Quita la impresión XPS.

- Habilita y configura Hibernar.

- Implementa la corrección del Registro para habilitar el procesamiento de reglas DLL de AppLocker.

- Implementa la configuración del Registro para dos recomendaciones de Microsoft Defender para punto de conexión que no se pueden establecer mediante Endpoint Manager.

- Solicita a los usuarios que eleven su nivel de permisos al establecer una ubicación de red.

- Impide el guardado de credenciales de red.

- Deshabilita el Asistente de ubicación de red: impide que los usuarios puedan establecer la ubicación de red como Privada y, por tanto, aumentar la superficie expuesta a ataques en el Firewall de Windows.

- Configura la hora de Windows para usar NTP y establece el servicio de hora automática en Automático.

- Descarga y establece el fondo del escritorio en una imagen específica para identificar fácilmente el dispositivo como una estación de trabajo con privilegios lista para usarse.

El script PAW-DeviceConfig.ps1 de GitHub.

- Descargue el script [PAW-DeviceConfig.ps1] en un dispositivo local.

- Vaya a Azure Portal>Microsoft Intune>Configuración del dispositivo>Scripts de PowerShell>Agregar. Proporcione un Nombre para el script y especifique la Ubicación del script.

- Seleccione Configurar.

- Establezca Ejecutar este script con las credenciales de inicio de sesión en No.

- Seleccione Aceptar.

- Seleccione Crear.

- Haga clic en Asignaciones>Seleccionar grupos.

- Agregue el grupo de seguridad Estaciones de trabajo seguras.

- Seleccione Guardar.

Validación y prueba de la implementación con el primer dispositivo

Esta inscripción supone que usa un dispositivo informático físico. Se recomienda que, como parte del proceso de adquisición, el OEM, el revendedor, el distribuidor o el asociado registren dispositivos en Windows Autopilot.

No obstante, para las pruebas es posible emplear máquinas virtuales como escenario de prueba. Sin embargo, tenga en cuenta que es necesario revisar la inscripción de dispositivos unidos personalmente para permitir que este método se una a un cliente.

Este método funciona para las máquinas virtuales o dispositivos físicos que no se han registrado previamente.

- Inicie el dispositivo y espere a que se muestre el cuadro de diálogo de nombre de usuario.

- Presione

SHIFT + F10para mostrar el símbolo del sistema. - Escriba

PowerShelly presione Entrar - Escriba

Set-ExecutionPolicy RemoteSignedy presione Entrar - Escriba

Install-Script Get-WindowsAutopilotInfoy presione Entrar - Escriba

Yy presione Entrar para aceptar el cambio de entorno de la ruta de acceso. - Escriba

Yy haga clic en Entrar para instalar el proveedor de NuGet. - Escriba

Ypara confiar en el repositorio. - Escriba Run

Get-WindowsAutoPilotInfo -GroupTag PAW –outputfile C:\device1.csv. - Copie el archivo CSV desde la máquina virtual o dispositivo físico.

Importación de dispositivos en Autopilot

En el Centro de administración de Microsoft Endpoint Manager, vaya a Dispositivos>Dispositivos Windows>Inscripción de Windows>Dispositivos.

Seleccione Importar y elija el archivo CSV.

Espere a que

Group Tagse actualice aPAW, y a queProfile Statuscambie aAssigned.Nota:

El grupo dinámico Estación de trabajo segura usa la etiqueta de grupo para convertir el dispositivo en miembro de su grupo.

Agregue el dispositivo al grupo de seguridad Estaciones de trabajo seguras.

En el dispositivo Windows 10 que quiere configurar, vaya a Configuración de Windows>Actualización y seguridad>Recuperación.

- Seleccione Primeros pasos en Restablecer este PC.

- Siga las indicaciones para restablecer el dispositivo y volver a configurarlo con las directivas de cumplimiento y el perfil configurados.

Después de configurar el dispositivo, complete una revisión y compruebe la configuración. Confirme que el primer dispositivo está configurado correctamente antes de continuar con la implementación.

Asignación de dispositivos

Para asignar usuarios y dispositivos, deberá asignar los perfiles seleccionados al grupo de seguridad. Todos los usuarios nuevos que requieran permisos para el servicio deberán agregarse también al grupo de seguridad.

Uso de Microsoft Defender para punto de conexión para supervisar y responder a incidentes de seguridad

- Observar y supervisar continuamente vulnerabilidades y errores de configuración.

- Usar Microsoft Defender para punto de conexión a fin de clasificar por orden de prioridad las amenazas dinámicas en su ámbito.

- Impulsar la correlación de vulnerabilidades con alertas de Detección y respuesta de puntos de conexión (EDR).

- Usar el panel para identificar vulnerabilidades de nivel de máquina durante las investigaciones.

- Extraer correcciones a Intune.

Configure el Centro de seguridad de Microsoft Defender. Uso de la guía en Información general del panel de Administración de amenazas y vulnerabilidades.

Supervisión de la actividad de la aplicación mediante la búsqueda de amenazas avanzada

A partir de la estación de trabajo especializada, AppLocker está habilitado para supervisar la actividad de la aplicación en una estación de trabajo. De manera predeterminada, Defender para punto de conexión captura eventos de AppLocker, y las consultas de búsqueda avanzada se pueden usar para determinar qué aplicaciones, scripts y archivos DLL están bloqueados por AppLocker.

Nota:

Los perfiles de estación de trabajo especializada y con privilegios contienen las directivas de AppLocker. Es necesario implementar las directivas para la supervisión de la actividad de la aplicación en un cliente.

Desde el panel de búsqueda avanzada del Centro de seguridad de Microsoft Defender, use la consulta siguiente para devolver eventos de AppLocker.

DeviceEvents

| where Timestamp > ago(7d) and

ActionType startswith "AppControl"

| summarize Machines=dcount(DeviceName) by ActionType

| order by Machines desc

Supervisión

- Descripción de la revisión de la Puntuación de exposición

- Revisión de las Recomendaciones de seguridad

- Administración de las correcciones de seguridad

- Administración de Detección y respuesta de puntos de conexión

- Supervisión de los perfiles con la Supervisión de perfiles de Intune