Protección de la identidad con Confianza cero

![]()

Antes de que la mayoría de las organizaciones inicien un recorrido de Confianza cero, su enfoque de identidad podría fragmentarse con varios proveedores de identidades, una falta de inicio de sesión único (SSO) entre aplicaciones locales y en la nube, y una visibilidad limitada en riesgo de identidad.

Las aplicaciones en la nube y los trabajadores móviles requieren una nueva forma de pensar en lo que respecta a la seguridad. Muchos empleados llevan sus propios dispositivos y trabajan de forma híbrida. Con frecuencia se accede a los datos fuera del perímetro de la red corporativa tradicional y se comparten con colaboradores externos, como asociados y proveedores. Las aplicaciones y los datos corporativos tradicionales se mueven de entornos locales a híbridos y en la nube.

Los controles de red tradicionales para la seguridad ya no son suficientes.

Las identidades representan las personas, los servicios o los dispositivos entre redes, puntos de conexión y aplicaciones. En el modelo de seguridad de Confianza cero, funcionan como una manera eficaz, flexible y granular de controlar el acceso a los recursos.

Antes de que una identidad intente acceder a un recurso, las organizaciones deben hacer lo siguiente:

- Comprobar la identidad con autenticación segura.

- Garantizar que el acceso sea compatible y habitual para esa identidad.

- Seguir los principios de acceso con privilegios mínimos.

Una vez comprobada la identidad, podemos controlar su acceso a los recursos en función de las directivas de la organización, el análisis sistemático de los riesgos y otras herramientas.

Objetivos de implementación del modelo de seguridad de Confianza cero para la identidad

Al implementar un marco de trabajo completo de Confianza cero para la identidad, se recomienda centrarse primero en estos objetivos de implementación iniciales:

- La identidad en la nube se federa con los sistemas de identidad locales.

- Las directivas de acceso condicional regulan el acceso y proporcionan actividades de corrección.

- Los análisis mejoran la visibilidad.

Después de abordar las áreas anteriores, céntrese en estos objetivos de implementación:

- Las identidades y los privilegios de acceso se administran con la gobernanza de identidades.

- El usuario, el dispositivo, la ubicación y el comportamiento se analizan en tiempo real.

- Integrar señales de amenazas de otras soluciones de seguridad.

I. Federación de las identidades de nube con los sistemas de identidad locales

Microsoft Entra ID permite una autenticación sólida, es el lugar de integración para la seguridad de los puntos de conexión y el núcleo de sus directivas centradas en el usuario para garantizar el acceso con privilegios mínimos. El acceso condicional de Microsoft Entra es el motor de directivas que se usa para tomar decisiones sobre el acceso a los recursos en función de la identidad del usuario, el entorno, el estado del dispositivo y el riesgo comprobados explícitamente en el momento del acceso. Puede implementar una estrategia de identidad de Confianza cero con Microsoft Entra ID.

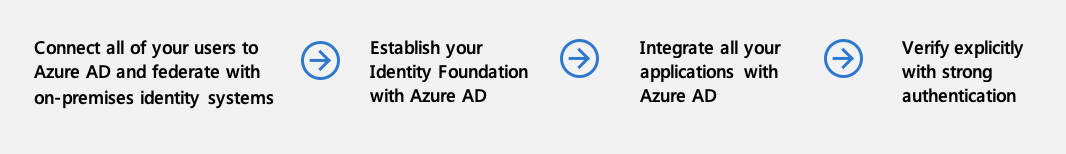

Conexión de todos los usuarios a Microsoft Entra ID y federación con sistemas de identidad locales

Mantener una canalización correcta de las identidades de los empleados y los artefactos de seguridad necesarios, incluidos los grupos para la autorización y los puntos de conexión para los controles de directivas de acceso, le permite usar identidades y controles coherentes en la nube.

Siga estos pasos:

- Elija una opción de autenticación. Aunque Microsoft Entra ID proporciona la mejor protección contra los ataques por fuerza bruta, DDoS y protección contra la difusión de contraseñas, debe tomar la decisión que sea adecuada para su organización y sus necesidades de cumplimiento.

- Solo traiga las identidades que de verdad necesite. Use la transición a la nube como una oportunidad de dejar atrás las cuentas de servicio que solo tienen sentido en el entorno local. Deje los roles con privilegios locales en el entorno local.

- Asegúrese de cumplir los requisitos de hardware de la sincronización de Microsoft Entra Connect en función del tamaño de su organización.

Establezca su base de identidad con Microsoft Entra ID

Una estrategia de Confianza cero requiere la comprobación explícita de la identidad, el uso de principios de acceso con privilegios mínimos y la asunción de infracción. Microsoft Entra ID puede actuar como punto de decisión sobre las directivas para aplicar las directivas de acceso de acuerdo con la información sobre el usuario, el punto de conexión, el recurso de destino y el entorno.

Coloque Microsoft Entra ID en el camino de cada solicitud de acceso. Este proceso conecta todos los usuarios, aplicaciones y recursos a través de un plano de control de identidad común y proporciona a Microsoft Entra ID las señales para tomar las mejores decisiones posibles sobre el riesgo de autenticación y autorización. Además, el inicio de sesión único y los límites de protección coherentes de las directivas proporcionan una mejor experiencia de usuario y contribuyen a mejoras en la productividad.

Integración de todas sus aplicaciones con Microsoft Entra ID

El inicio de sesión único impide que los usuarios dejen copias de sus credenciales en varias aplicaciones y ayuda a evitar ataques de suplantación de identidad (phishing) o fatiga de MFA debido a una solicitud excesiva.

Asegúrese de que no tiene varias soluciones de administración de identidades y acceso (IAM) en su entorno. Esta duplicación disminuye las señales que ve Microsoft Entra ID, permite que los actores incorrectos residan en las sombras entre los dos motores de IAM y conduce a una experiencia de usuario deficiente. Esta complejidad puede provocar que sus socios comerciales sean escépticos ante su estrategia de Confianza cero.

Siga estos pasos:

- Integre las aplicaciones empresariales modernas que usen OAuth2.0 o SAML.

- En el caso de Kerberos y las aplicaciones de autenticación basadas en formularios, intégrelas mediante el proxy de aplicación de Microsoft Entra.

- Si publica las aplicaciones heredadas mediante controladores o redes de entrega de aplicaciones, use Microsoft Entra ID para integrarlas con la mayoría de los principales (como Citrix, Akamai y F5).

- Para ayudar a detectar y migrar las aplicaciones fuera de ADFS y los motores de IAM existentes o antiguos, revise los Recursos para migrar aplicaciones a Microsoft Entra ID.

- Automatización del aprovisionamiento de usuarios.

Comprobación explícita con autenticación segura

Siga estos pasos:

- Implementación de la autenticación multifactor de Microsoft Entra. Este esfuerzo es una parte fundamental en la reducción del riesgo de las sesiones de usuario. Cuando aparecen usuarios en nuevos dispositivos y desde nuevas ubicaciones, la posibilidad de responder a un desafío de MFA se convierte en una de las formas más directas de decirnos que estos dispositivos o ubicaciones son conocidos (sin que los administradores tengan que analizar señales individuales).

- Bloquee la autenticación heredada. Uno de los vectores de ataque más comunes de los actores malintencionados es usar credenciales robadas o reproducidas con protocolos heredados, como SMTP, que no aceptan los desafíos de seguridad modernos.

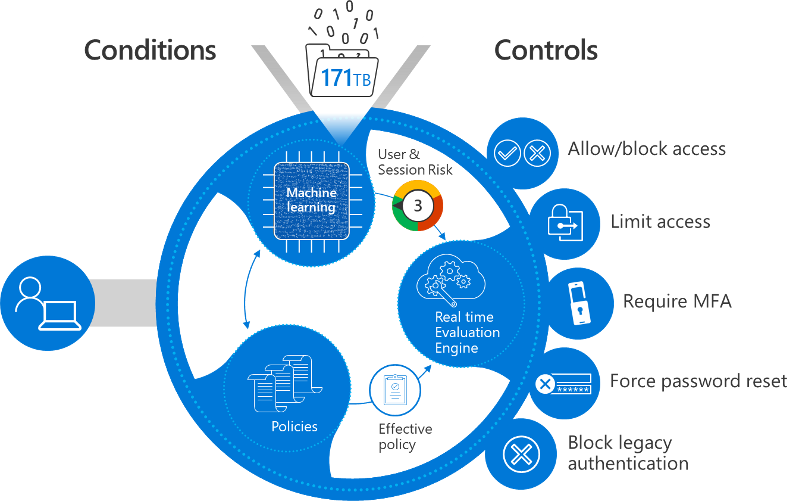

II. Las directivas de acceso condicional regulan el acceso y proporcionan actividades de corrección

El acceso condicional de Microsoft Entra analiza señales como el usuario, el dispositivo y la ubicación para automatizar las decisiones y aplicar directivas de acceso de la organización para el recurso. Puede usar directivas de Acceso condicional para aplicar controles de acceso como autenticación multifactor (MFA). Las directivas de acceso condicional le permiten solicitar a los usuarios MFA cuando sea necesario para la seguridad y dejarles cuando no lo sea.

Microsoft proporciona directivas condicionales estándar llamadas valores predeterminados de seguridad que garantizan un nivel básico de seguridad. Sin embargo, su organización puede necesitar más flexibilidad de la que ofrecen los valores predeterminados de seguridad. Puede usar el acceso condicional para personalizar los valores predeterminados de seguridad con mayor granularidad y configurar nuevas directivas que cumplan sus requisitos.

Planear las directivas de acceso condicional por adelantado y contar con un conjunto de directivas activas y de reserva es uno de los pilares fundamentales en la aplicación de directivas de acceso en una implementación de Confianza cero. Dedique tiempo a configurar las ubicaciones de red conocidas de su entorno. Incluso si no usa estas ubicaciones de red en una directiva de acceso condicional, la configuración de estas direcciones IP informa del riesgo de la protección de Microsoft Entra ID.

Siga este paso:

- Consulte nuestra guía de implementación y los procedimientos recomendados para crear directivas de acceso condicional resistentes.

Registro de dispositivos con Microsoft Entra ID para restringir el acceso desde dispositivos vulnerables y en peligro

Siga estos pasos:

- Habilite la unión híbrida de Microsoft Entra o la unión a Microsoft Entra. Si va a administrar el equipo portátil o de escritorio del usuario, lleve esa información a Microsoft Entra ID y úsela para ayudar a tomar mejores decisiones. Por ejemplo, puede permitir que los clientes avanzados, que tengan copias sin conexión en el equipo, accedan a los datos si sabe que el usuario procede de una máquina que controla y administra su organización.

- Habilite el servicio Intune en Microsoft Endpoint Manager (EMS) para administrar los dispositivos móviles de los usuarios e inscribir dispositivos. Lo mismo se puede decir de los dispositivos móviles de usuario que de los portátiles: cuanto más sepa de ellos (nivel de revisión, si se han liberado, descifrado, etc.), más puede confiar o desconfiar de ellos y justificar el motivo de bloquear o permitir el acceso.

Sugerencia

III. Los análisis mejoran la visibilidad

A medida que crea su patrimonio en Microsoft Entra ID con soluciones de autenticación, autorización y aprovisionamiento, es importante tener información operativa sólida sobre lo que sucede en el directorio.

Configuración de registros e informes para mejorar la visibilidad

Siga este paso:

- Planee una implementación de supervisión y generación de informes de Microsoft Entra para poder conservar y analizar los registros de Microsoft Entra ID, ya sea en Azure o mediante un sistema SIEM de su elección.

IV. Las identidades y los privilegios de acceso se administran con la gobernanza de identidades.

Una vez que haya logrado los objetivos iniciales, puede centrarse en otros, como una gobernanza de identidades más sólida.

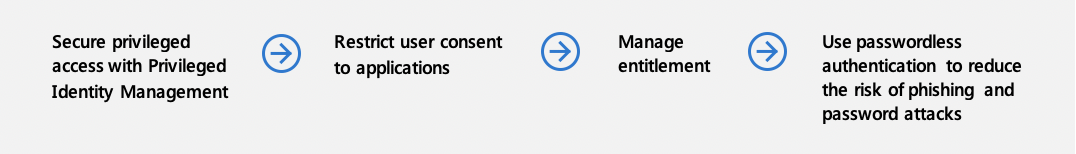

Protección del acceso con privilegios con Privileged Identity Management

Controle los puntos de conexión, las condiciones y las credenciales que usan los usuarios para acceder a las operaciones o los roles con privilegios.

Siga estos pasos:

- Tome el control de las identidades con privilegios. El acceso con privilegios no solo es acceso administrativo, sino también acceso a aplicaciones o desarrolladores que pueden cambiar la forma en que las aplicaciones críticas se ejecutan y controlan los datos.

- Use Privileged Identity Management para proteger las identidades con privilegios.

Restricción del consentimiento del usuario a las aplicaciones

El consentimiento del usuario a las aplicaciones es una manera muy común de que las aplicaciones modernas obtengan acceso a los recursos de la organización, pero hay algunos procedimientos recomendados que debe tener en cuenta.

Siga estos pasos:

- Restrinja el consentimiento del usuario y administre las solicitudes de consentimiento para asegurarse de que no se produzca ninguna exposición innecesaria de los datos de la organización a las aplicaciones.

- Revise el consentimiento anterior o existente en su organización para ver si hay consentimiento excesivo o malintencionado.

Para más información sobre las herramientas para protegerse frente a tácticas de acceso a información confidencial, consulte "Protección reforzada contra amenazas cibernéticas y aplicaciones no autorizadas" en nuestra guía para implementar una estrategia de identidad de Confianza cero.

Administración de derechos

Gracias a que las aplicaciones se autentican de forma centralizada y se controlan desde Microsoft Entra ID, ahora puede simplificar el proceso de solicitud de acceso, aprobación y recertificación para que las personas correctas tengan el acceso adecuado y usted sepa por qué los usuarios de su organización tienen el acceso que tienen.

Siga estos pasos:

- Use la administración de derechos para crear paquetes de acceso que los usuarios pueden solicitar cuando se unen a distintos equipos o proyectos y que les asignan acceso a los recursos asociados (por ejemplo, aplicaciones, sitios de SharePoint o pertenencias a grupos).

- Si la implementación de la administración de derechos no es posible para la organización en este momento, al menos habilite paradigmas de autoservicio mediante la administración de grupos de autoservicio y el acceso a la aplicación de autoservicio.

Uso de la autenticación sin contraseña para reducir el riesgo de ataques de suplantación de identidad (phishing) y contraseña

Gracias a la compatibilidad de Microsoft Entra ID con FIDO 2.0 y el inicio de sesión por teléfono sin contraseña, puede cambiar en gran medida la forma en que los usuarios (especialmente los usuarios confidenciales o con privilegios) emplean diariamente las credenciales. Estas credenciales son factores de autenticación sólidos que también pueden mitigar el riesgo.

Siga este paso:

- Comience a implementar credenciales sin contraseña en su organización.

V. El usuario, el dispositivo, la ubicación y el comportamiento se analizan en tiempo real para determinar el riesgo y brindar una protección continua

El análisis en tiempo real es fundamental para determinar el riesgo y la protección.

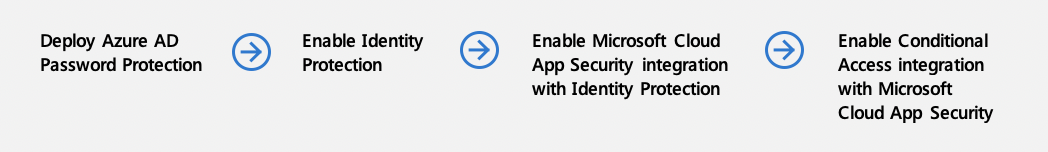

Implementación de la protección de contraseñas de Microsoft Entra

Al habilitar otros métodos para comprobar a los usuarios explícitamente, no pase por alto las contraseñas débiles, la difusión de contraseñas y los ataques de reproducción de infracciones. Además, las directivas de contraseñas complejas clásicas no impiden los ataques de contraseña más frecuentes.

Siga este paso:

- Habilite la protección con contraseña de Microsoft Entra ID para los usuarios de la nube y del entorno local.

Habilitar Microsoft Entra ID Protection

Obtenga señales más claras del riesgo de las sesiones y los usuarios con la Protección de Microsoft Entra ID. Puede habilitar las opciones de investigación y corrección de riesgos en función de las necesidades de seguridad en evolución de su organización.

Siga este paso:

Habilitar la integración de Microsoft Defender for Cloud Apps con Microsoft Entra ID Protection

Microsoft Defender for Cloud Apps supervisa el comportamiento del usuario dentro de las aplicaciones SaaS y modernas. Luego, informa a Microsoft Entra ID de lo que le ha pasado al usuario después de autenticarse y recibir un token. Si el patrón de usuario empieza a parecer sospechoso, puede enviarse una señal a la protección de Microsoft Entra ID y al acceso condicional que le notifica de que el usuario parece estar en peligro o de alto riesgo. En la siguiente solicitud de acceso de este usuario, Microsoft Entra ID puede tomar medidas para verificar el usuario o bloquearlo.

Siga este paso:

- Habilitar la supervisión de Defender for Cloud Apps para enriquecer la señal de protección de Microsoft Entra ID.

Habilitación de la integración del acceso condicional con Microsoft Defender for Cloud Apps

Con las señales emitidas después de la autenticación y con las solicitudes de proxy de Defender for Cloud Apps a las aplicaciones, podrá supervisar las sesiones que van a las aplicaciones SaaS y aplicar restricciones.

Siga estos pasos:

Habilitación de sesiones restringidas para su uso en decisiones de acceso

Cuando el riesgo del usuario es bajo, pero inicia sesión desde un punto de conexión desconocido, es posible que quiera permitirle acceder a recursos, pero no hacer cosas que dejen a la organización en un estado de riesgo. Ahora, puede configurar Exchange Online y SharePoint Online para ofrecer al usuario una sesión restringida que le permita leer correos electrónicos o ver archivos, pero no descargarlos ni guardarlos en un dispositivo que no sea de confianza.

Siga este paso:

- Habilite el acceso limitado a SharePoint Online y Exchange Online.

VI. Integración de señales de amenazas de otras soluciones de seguridad para mejorar la detección, la protección y la respuesta

Por último, se pueden integrar otras soluciones de seguridad para una mayor eficacia.

Integración de Microsoft Defender for Identity con Microsoft Defender for Cloud Apps

La integración con Microsoft Defender for Identity permite a Microsoft Entra ID saber que un usuario se está involucrando en un comportamiento de riesgo al acceder a recursos locales que no son modernos (como los recursos compartidos de archivos). Esta señal se puede tener en cuenta en el riesgo general, posiblemente bloqueando el acceso adicional en la nube.

Siga estos pasos:

- Habilite Microsoft Defender for Identity con Microsoft Defender for Cloud Apps para incorporar las señales locales a la señal de riesgo que conocemos sobre el usuario.

- Compruebe la puntuación de prioridad de investigación combinada de cada usuario en riesgo para proporcionar una vista holística de aquellos en los debe centrarse el SOC.

Habilitación de Microsoft Defender para punto de conexión

Microsoft Defender para punto de conexión permite atestiguar el estado de las máquinas Windows y determinar si están en peligro. Luego, puede usar esa información para mitigar el riesgo en tiempo de ejecución. Mientras que la unión a un dominio le ofrece una sensación de control, Defender para punto de conexión le permite reaccionar ante un ataque de malware casi en tiempo real mediante la detección de patrones en los que varios dispositivos de usuario llegan a sitios no confiables y reaccionar elevando su riesgo de dispositivo o usuario en tiempo de ejecución.

Siga este paso:

Protección de la identidad de acuerdo con la Orden Ejecutiva 14028 sobre ciberseguridad y Memorándum 22-09 de OMB

La Orden Ejecutiva 14028 sobre la mejora de la ciberseguridad y el Memorándum 22-09 de OMB incluye acciones específicas sobre Confianza cero. Entre las acciones de identidad se incluyen el uso de sistemas centralizados de administración de identidades, el uso de MFA resistente a la suplantación de identidad y la incorporación de al menos una señal de nivel de dispositivo en las decisiones de autorización. Para obtener instrucciones detalladas sobre cómo implementar estas acciones con Microsoft Entra ID, consulte Cumplir los requisitos de identidad del memorando 22-09 con Microsoft Entra ID.

Productos incluidos en esta guía

- Microsoft Entra ID

- Microsoft Defender for Identity

- Microsoft Endpoint Manager (incluye Microsoft Intune)

- Microsoft Defender para punto de conexión

- SharePoint Online

- Exchange Online

Conclusión

La identidad es fundamental para una estrategia de Confianza cero correcta. Para más información o ayuda con la implementación, póngase en contacto con el equipo de éxito del cliente o siga leyendo los demás capítulos de esta guía, que abarcan todos los pilares de Confianza cero.

La serie de la guía de implementación de Confianza cero