Solución de problemas de comunicación de dispositivo a servidor NDES para perfiles de certificado SCEP en Microsoft Intune

Use la siguiente información para determinar si un dispositivo que recibió y procesó un perfil de certificado Intune Protocolo simple de inscripción de certificados (SCEP) puede ponerse en contacto correctamente con el Servicio de inscripción de dispositivos de red (NDES) para presentar un desafío. En el dispositivo, se genera una clave privada y la solicitud de firma de certificado (CSR) y el desafío se pasan del dispositivo al servidor NDES. Para ponerse en contacto con el servidor NDES, el dispositivo usa el URI del perfil de certificado SCEP.

En este artículo se hace referencia al paso 2 de la introducción al flujo de comunicación SCEP.

Revisión de los registros de IIS para obtener una conexión desde el dispositivo

Los archivos de registro de Internet Information Services (IIS) incluyen el mismo tipo de entradas para todas las plataformas.

En el servidor NDES, abra el archivo de registro de IIS más reciente que se encuentra en la carpeta siguiente: %SystemDrive%\inetpub\logs\logfiles\w3svc1

Busque en el registro entradas similares a las de los ejemplos siguientes. Ambos ejemplos contienen un estado 200, que aparece cerca del final:

fe80::f53d:89b8:c3e8:5fec%13 GET /certsrv/mscep/mscep.dll/pkiclient.exe operation=GetCACaps&message=default 80 - fe80::f53d:89b8:c3e8:5fec%13 Mozilla/4.0+(compatible;+Win32;+NDES+client) - 200 0 0 186 0.And

fe80::f53d:89b8:c3e8:5fec%13 GET /certsrv/mscep/mscep.dll/pkiclient.exe operation=GetCACert&message=default 80 - fe80::f53d:89b8:c3e8:5fec%13 Mozilla/4.0+(compatible;+Win32;+NDES+client) - 200 0 0 3567 0Cuando el dispositivo se pone en contacto con IIS, se registra una solicitud HTTP GET para mscep.dll.

Revise el código de estado cerca del final de esta solicitud:

Código de estado de 200: este estado indica que la conexión con el servidor NDES se ha realizado correctamente.

Código de estado de 500: el grupo de IIS_IUSRS podría carecer de permisos correctos. Consulte Solución de problemas de código de estado 500, más adelante en este artículo.

Si el código de estado no es 200 o 500:

Consulte Prueba y solución de problemas de la dirección URL del servidor SCEP más adelante en este artículo para ayudar a validar la configuración.

Consulte El código de estado HTTP en IIS 7 y versiones posteriores para obtener información sobre códigos de error menos comunes.

Si la solicitud de conexión no se registra en absoluto, es posible que el contacto del dispositivo se bloquee en la red entre el dispositivo y el servidor NDES.

Revisión de los registros de dispositivos para las conexiones a NDES

dispositivos Android

Revise el registro de dispositivos OMADM. Busque entradas similares a los ejemplos siguientes, que se registran cuando el dispositivo se conecta a NDES:

2018-02-27T05:16:08.2500000 VERB Event com.microsoft.omadm.platforms.android.certmgr.CertificateEnrollmentManager 18327 10 There are 1 requests

2018-02-27T05:16:08.2500000 VERB Event com.microsoft.omadm.platforms.android.certmgr.CertificateEnrollmentManager 18327 10 Trying to enroll certificate request: ModelName=AC_51bad41f-3854-4eb5-a2f2-0f7a94034ee8%2FLogicalName_39907e78_e61b_4730_b9fa_d44a53e4111c;Hash=1677525787

2018-02-27T05:16:09.5530000 VERB Event org.jscep.transport.UrlConnectionGetTransport 18327 10 Sending GetCACaps(ca) to https://<server>.msappproxy.net/certsrv/mscep/mscep.dll?operation=GetCACaps&message=ca

2018-02-27T05:16:14.6440000 VERB Event org.jscep.transport.UrlConnectionGetTransport 18327 10 Received '200 OK' when sending GetCACaps(ca) to https://<server>.msappproxy.net/certsrv/mscep/mscep.dll?operation=GetCACaps&message=ca

2018-02-27T05:16:21.8220000 VERB Event org.jscep.message.PkiMessageEncoder 18327 10 Encoding message: org.jscep.message.PkcsReq@2b06f45f[messageData=org.<server>.pkcs.PKCS10CertificationRequest@699b3cd,messageType=PKCS_REQ,senderNonce=Nonce [D447AE9955E624A56A09D64E2B3AE76E],transId=251E592A777C82996C7CF96F3AAADCF996FC31FF]

2018-02-27T05:16:21.8790000 VERB Event org.jscep.message.PkiMessageEncoder 18327 10 Signing pkiMessage using key belonging to [dn=CN=<uesrname>; serial=1]

2018-02-27T05:16:21.9580000 VERB Event org.jscep.transaction.EnrollmentTransaction 18327 10 Sending org.<server>.cms.CMSSignedData@ad57775

Las entradas clave incluyen las siguientes cadenas de texto de ejemplo:

- Hay 1 solicitud

- Se recibió "200 OK" al enviar GetCACaps(ca) a

https://<server>.msappproxy.net/certsrv/mscep/mscep.dll?operation=GetCACaps&message=ca - Firma de pkiMessage mediante la clave que pertenece a [dn=CN=<username>; serial=1]

IIS también registra la conexión en la carpeta %SystemDrive%\inetpub\logs\LogFiles\W3SVC1\ del servidor NDES. A continuación se muestra un ejemplo:

fe80::f53d:89b8:c3e8:5fec%13 GET /certsrv/mscep/mscep.dll operation=GetCACert&message=ca 443 -

fe80::f53d:89b8:c3e8:5fec%13 Dalvik/2.1.0+(Linux;+U;+Android+5.0;+P01M+Build/LRX21V) - 200 0 0 3909 0

fe80::f53d:89b8:c3e8:5fec%13 GET /certsrv/mscep/mscep.dll operation=GetCACaps&message=ca 443 -

fe80::f53d:89b8:c3e8:5fec%13 Dalvik/2.1.0+(Linux;+U;+Android+5.0;+P01M+Build/LRX21V) - 200 0 0 421

Dispositivos iOS/iPadOS

Revise el registro de depuración de dispositivos. Busque entradas similares a los ejemplos siguientes, que se registran cuando el dispositivo se conecta a NDES:

debug 18:30:53.691033 -0500 profiled Performing synchronous URL request: https://<server>-contoso.msappproxy.net/certsrv/mscep/mscep.dll?operation=GetCACert&message=SCEP%20Authority\

debug 18:30:54.640644 -0500 profiled Performing synchronous URL request: https://<server>-contoso.msappproxy.net/certsrv/mscep/mscep.dll?operation=GetCACaps&message=SCEP%20Authority\

default 18:30:55.483977 -0500 profiled Attempting to retrieve issued certificate...\

debug 18:30:55.487798 -0500 profiled Sending CSR via GET.\

debug 18:30:55.487908 -0500 profiled Performing synchronous URL request: https://<server>-contoso.msappproxy.net/certsrv/mscep/mscep.dll?operation=PKIOperation&message=MIAGCSqGSIb3DQEHAqCAMIACAQExDzANBglghkgBZQMEAgMFADCABgkqhkiG9w0BBwGggCSABIIZfzCABgkqhkiG9w0BBwOggDCAAgEAMYIBgjCCAX4CAQAwZjBPMRUwEwYKCZImiZPyLGQBGRYFbG9jYWwxHDAaBgoJkiaJk/IsZAEZFgxmb3VydGhjb2ZmZWUxGDAWBgNVBAMTD0ZvdXJ0aENvZmZlZSBDQQITaAAAAAmaneVjEPlcTwAAAAAACTANBgkqhkiG9w0BAQEFAASCAQCqfsOYpuBToerQLkw/tl4tH9E+97TBTjGQN9NCjSgb78fF6edY0pNDU+PH4RB356wv3rfZi5IiNrVu5Od4k6uK4w0582ZM2n8NJFRY7KWSNHsmTIWlo/Vcr4laAtq5rw+CygaYcefptcaamkjdLj07e/Uk4KsetGo7ztPVjSEFwfRIfKv474dLDmPqp0ZwEWRQGZwmPoqFMbX3g85CJT8khPaqFW05yGDTPSX9YpuEE0Bmtht9EwOpOZe6O7sd77IhfFZVmHmwy5mIYN7K6mpx/4Cb5zcNmY3wmTBlKEkDQpZDRf5PpVQ3bmQ3we9XxeK1S4UsAXHVdYGD+bg/bCafMIAGCSqGSIb3DQEHATAUBggqhkiG9w0DBwQI5D5J2lwZS5OggASCF6jSG9iZA/EJ93fEvZYLV0v7GVo3JAsR11O7DlmkIqvkAg5iC6DQvXO1j88T/MS3wV+rqUbEhktr8Xyf4sAAPI4M6HMfVENCJTStJw1PzaGwUJHEasq39793nw4k268UV5XHXvzZoF3Os2OxUHSfHECOj

Las entradas clave incluyen las siguientes cadenas de texto de ejemplo:

- operation=GetCACert

- Intentar recuperar el certificado emitido

- Envío de CSR a través de GET

- operation=PKIOperation

Dispositivos Windows

En un dispositivo Windows que está realizando una conexión a NDES, puede ver los dispositivos que Windows Visor de eventos y buscar indicaciones de una conexión correcta. Connections se registran como un identificador de evento 36 en el registro deviceManagement-Enterprise-Diagnostics-Provide>Administración de dispositivos.

Para abrir el registro:

En el dispositivo, ejecute eventvwr.msc para abrir Windows Visor de eventos.

Expanda Registros de aplicaciones y servicios>Microsoft>Windows>DeviceManagement-Enterprise-Diagnostic-Provider>Administración.

Busque el evento 36, similar al ejemplo siguiente, con la línea clave de SCEP: Solicitud de certificado generada correctamente:

Event ID: 36 Task Category: None Level: Information Keywords: User: <UserSid> Computer: <Computer Name> Description: SCEP: Certificate request generated successfully. Enhanced Key Usage: (1.3.6.1.5.5.7.3.2), NDES URL: (https://<server>/certsrv/mscep/mscep.dll/pkiclient.exe), Container Name: (), KSP Setting: (0x2), Store Location: (0x1).

Solución de problemas de código de estado 500

Connections similares al ejemplo siguiente, con un código de estado de 500, indican que el derecho suplantar a un cliente después de la autenticación no está asignado al grupo de IIS_IUSRS en el servidor NDES. El valor de estado de 500 aparece al final:

2017-08-08 20:22:16 IP_address GET /certsrv/mscep/mscep.dll operation=GetCACert&message=SCEP%20Authority 443 - 10.5.14.22 profiled/1.0+CFNetwork/811.5.4+Darwin/16.6.0 - 500 0 1346 31

Complete los pasos siguientes para corregir este problema:

- En el servidor NDES, ejecute secpol.msc para abrir la directiva de seguridad local.

- Expanda Directivas locales y, a continuación, seleccione Asignación de derechos de usuario.

- Haga doble clic en Suplantar un cliente después de la autenticación en el panel derecho.

- Seleccione Agregar usuario o grupo..., escriba IIS_IUSRS en el cuadro Escribir los nombres de objeto para seleccionar y, a continuación, seleccione Aceptar.

- Seleccione Aceptar.

- Reinicie el equipo y vuelva a intentar la conexión desde el dispositivo.

Prueba y solución de problemas de la dirección URL del servidor SCEP

Siga estos pasos para probar la dirección URL especificada en el perfil de certificado SCEP.

En Intune, edite el perfil de certificado SCEP y copie la dirección URL del servidor. La dirección URL debe ser similar a

https://contoso.com/certsrv/mscep/mscep.dll.Abra un explorador web y, a continuación, vaya a esa dirección URL del servidor SCEP. El resultado debe ser: Error HTTP 403.0 : prohibido. Este resultado indica que la dirección URL funciona correctamente.

Si no recibe ese error, seleccione el vínculo similar al error que ve para ver las instrucciones específicas del problema:

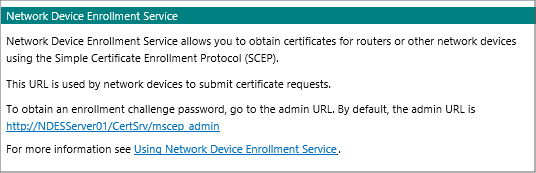

Mensaje de NDES general

Cuando vaya a la dirección URL del servidor SCEP, recibirá el siguiente mensaje de servicio de inscripción de dispositivos de red:

Causa: este problema suele ser un problema con la instalación del conector de Microsoft Intune.

Mscep.dll es una extensión ISAPI que intercepta la solicitud entrante y muestra el error HTTP 403 si está instalado correctamente.

Solución: examine el archivo SetupMsi.log para determinar si Microsoft Intune Connector se ha instalado correctamente. En el ejemplo siguiente, La instalación se ha completado correctamente y el estado de error o correcto de la instalación: 0 indica una instalación correcta:

MSI (c) (28:54) [16:13:11:905]: Product: Microsoft Intune Connector -- Installation completed successfully. MSI (c) (28:54) [16:13:11:999]: Windows Installer installed the product. Product Name: Microsoft Intune Connector. Product Version: 6.1711.4.0. Product Language: 1033. Manufacturer: Microsoft Corporation. Installation success or error status: 0.Si se produce un error en la instalación, quite el conector de Microsoft Intune y vuelva a instalarlo. Si la instalación se realizó correctamente y sigue recibiendo el mensaje NDES general, ejecute el comando iisreset para reiniciar IIS.

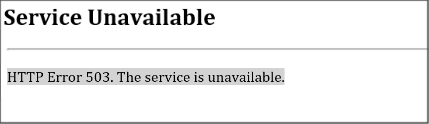

Error HTTP 503

Cuando vaya a la dirección URL del servidor SCEP, recibirá el siguiente error:

Este problema suele deberse a que no se ha iniciado el grupo de aplicaciones SCEP en IIS. En el servidor NDES, abra el Administrador de IIS y vaya a Grupos de aplicaciones. Busque el grupo de aplicaciones SCEP y confirme que se ha iniciado.

Si no se ha iniciado el grupo de aplicaciones SCEP, compruebe el registro de eventos de la aplicación en el servidor:

En el dispositivo, ejecute eventvwr.msc para abrir Visor de eventos y vaya a Aplicación de registros>de Windows.

Busque un evento similar al ejemplo siguiente, lo que significa que el grupo de aplicaciones se bloquea cuando se recibe una solicitud:

Log Name: Application Source: Application Error Event ID: 1000 Task Category: Application Crashing Events Level: Error Keywords: Classic Description: Faulting application name: w3wp.exe, version: 8.5.9600.16384, time stamp: 0x5215df96 Faulting module name: ntdll.dll, version: 6.3.9600.18821, time stamp: 0x59ba86db Exception code: 0xc0000005

Causas comunes de un bloqueo del grupo de aplicaciones

Causa 1: Hay certificados de ENTIDAD de certificación intermedios (no autofirmados) en el almacén de certificados de entidades de certificación raíz de confianza del servidor NDES.

Solución: quite los certificados intermedios del almacén de certificados entidades de certificación raíz de confianza y reinicie el servidor NDES.

Para identificar todos los certificados intermedios en el almacén de certificados entidades de certificación raíz de confianza, ejecute el siguiente cmdlet de PowerShell:

Get-Childitem -Path cert:\LocalMachine\root -Recurse | Where-Object {$_.Issuer -ne $_.Subject}Un certificado que tiene los mismos valores Emitido a y Emitido por es un certificado raíz. De lo contrario, es un certificado intermedio.

Después de quitar certificados y reiniciar el servidor, vuelva a ejecutar el cmdlet de PowerShell para confirmar que no hay certificados intermedios. Si hay, compruebe si un directiva de grupo inserta los certificados intermedios en el servidor NDES. Si es así, excluya el servidor NDES del directiva de grupo y quite de nuevo los certificados intermedios.

Causa 2: Las direcciones URL de la lista de revocación de certificados (CRL) están bloqueadas o son inaccesibles para los certificados que usa Intune Certificate Connector.

Solución: habilite el registro adicional para recopilar más información:

- Abra Visor de eventos, seleccione Ver y asegúrese de que la opción Mostrar registros analíticos y de depuración esté activada.

- Vaya a Registros > de aplicaciones y serviciosDe Microsoft>Windows>CAPI2>Operativo, haga clic con el botón derecho en Operativo y, a continuación, seleccione Habilitar registro.

- Una vez habilitado el registro de CAPI2, reproduzca el problema y examine el registro de eventos para solucionar el problema.

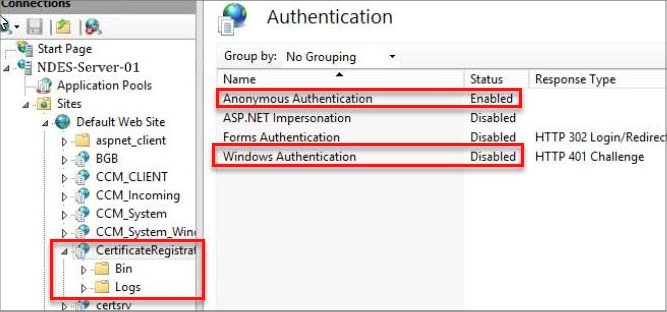

Causa 3: El permiso de IIS en CertificateRegistrationSvc tiene habilitada la autenticación de Windows .

Solución: habilite la autenticación anónima y deshabilite la autenticación de Windows y reinicie el servidor NDES.

Causa 4: El certificado del módulo NDESPolicy ha expirado.

El registro CAPI2 (consulte la solución de la causa 2) mostrará errores relacionados con el certificado al que se hace referencia al

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Cryptography\MSCEP\Modules\NDESPolicy\NDESCertThumbprintestar fuera del período de validez del certificado.Solución: renueve el certificado y vuelva a instalar el conector.

Use

certlm.mscpara abrir el almacén de certificados del equipo local, expanda Personal y, a continuación, seleccione Certificados.En la lista de certificados, busque un certificado expirado que cumpla las condiciones siguientes:

- El valor de Propósitos previstos es Autenticación de cliente.

- El valor de Emitido a o Nombre común coincide con el nombre del servidor NDES.

Nota:

Se requiere el uso de clave extendida (EKU) de autenticación de cliente. Sin este EKU, CertificateRegistrationSvc devolverá una respuesta HTTP 403 a las solicitudes de NDESPlugin. Esta respuesta se registrará en los registros de IIS.

Haga doble clic en el certificado. En el cuadro de diálogo Certificado , seleccione la pestaña Detalles , busque el campo Huella digital y compruebe que el valor coincide con el valor de la subclave del

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Cryptography\MSCEP\Modules\NDESPolicy\NDESCertThumbprintRegistro.Seleccione Aceptar para cerrar el cuadro de diálogo Certificado .

Haga clic con el botón derecho en el certificado, seleccione Todas las tareas y, a continuación, seleccione Solicitar certificado con nueva clave o Renovar certificado con nueva clave.

En la página Inscripción de certificados, seleccione Siguiente, seleccione la plantilla SSL correcta y, a continuación, seleccione Más información necesaria para inscribirse para este certificado. Haga clic aquí para configurar los valores.

En el cuadro de diálogo Propiedades del certificado, seleccione la pestaña Asunto y, a continuación, realice los pasos siguientes:

- En Nombre del firmante, en el cuadro desplegable Tipo , seleccione Nombre común. En el cuadro Valor , escriba el nombre de dominio completo (FQDN) del servidor NDES. A continuación, seleccione Aceptar.

- En Nombre alternativo, en el cuadro desplegable Tipo , seleccione DNS. En el cuadro Valor , escriba el FQDN del servidor NDES. A continuación, seleccione Aceptar.

- Seleccione Aceptar para cerrar el cuadro de diálogo Propiedades del certificado .

Seleccione Inscribir, espere hasta que la inscripción finalice correctamente y, a continuación, seleccione Finalizar.

Vuelva a instalar Intune Certificate Connector para vincularlo al certificado recién creado. Para obtener más información, vea Instalación de Certificate Connector para Microsoft Intune.

Después de cerrar la interfaz de usuario del conector de certificados, reinicie el servicio conector de Intune y el servicio de publicación world wide web.

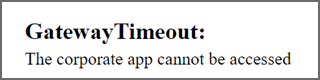

GatewayTimeout

Cuando vaya a la dirección URL del servidor SCEP, recibirá el siguiente error:

Causa: no se ha iniciado el servicio conector de proxy de aplicación Microsoft Entra.

Solución: ejecute services.msc y, a continuación, asegúrese de que el servicio conector de proxy de aplicación de Microsoft Entra se está ejecutando y el tipo de inicio está establecido en Automático.

HTTP 414 Request-URI demasiado largo

Cuando vaya a la dirección URL del servidor SCEP, recibirá el siguiente error: HTTP 414 Request-URI Too Long

Causa: el filtrado de solicitudes de IIS no está configurado para admitir las direcciones URL largas (consultas) que recibe el servicio NDES. Esta compatibilidad se configura al configurar el servicio NDES para su uso con la infraestructura para SCEP.

Solución: configure la compatibilidad con direcciones URL largas.

En el servidor NDES, abra el Administrador de IIS y seleccione Configuración predeterminadade lacaracterística Editar filtrado > desolicitudesde sitio > web para abrir la página Editar configuración de filtrado de solicitudes.

Configure las siguientes opciones:

- Longitud máxima de la dirección URL (bytes) = 65534

- Cadena de consulta máxima (bytes) = 65534

Seleccione Aceptar para guardar esta configuración y cerrar el administrador de IIS.

Valide esta configuración localizando la siguiente clave del Registro para confirmar que tiene los valores indicados:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\HTTP\Parameters

Los valores siguientes se establecen como entradas DWORD:

- Nombre: MaxFieldLength, con un valor decimal de 65534

- Nombre: MaxRequestBytes, con un valor decimal de 65534

Reinicie el servidor NDES.

Esta página no se puede mostrar

Ha configurado Microsoft Entra proxy de aplicación. Cuando vaya a la dirección URL del servidor SCEP, recibirá el siguiente error:

This page can't be displayed

Causa: Este problema se produce cuando la dirección URL externa de SCEP es incorrecta en la configuración de Application Proxy. Un ejemplo de esta dirección URL es

https://contoso.com/certsrv/mscep/mscep.dll.Solución: use el dominio predeterminado de yourtenant.msappproxy.net para la dirección URL externa de SCEP en la configuración de Application Proxy.

500 - Error interno del servidor

Cuando vaya a la dirección URL del servidor SCEP, recibirá el siguiente error:

Causa 1: La cuenta de servicio NDES está bloqueada o su contraseña ha expirado.

Solución: desbloquee la cuenta o restablezca la contraseña.

Causa 2: Los certificados MSCEP-RA han expirado.

Solución: Si los certificados MSCEP-RA han expirado, vuelva a instalar el rol NDES o solicite nuevos certificados CEP Encryption and Exchange Enrollment Agent (solicitud sin conexión).

Para solicitar nuevos certificados, siga estos pasos:

En la entidad de certificación (CA) o la entidad de certificación emisora, abra mmc de plantillas de certificado. Asegúrese de que el usuario que ha iniciado sesión y el servidor NDES tienen permisos de lectura e inscripción para las plantillas de certificado CEP Encryption and Exchange Enrollment Agent (solicitud sin conexión).

Compruebe los certificados expirados en el servidor NDES y copie la información del firmante del certificado.

Abra la cuenta MMC de certificados del equipo.

Expanda Personal, haga clic con el botón derecho en Certificados y seleccione Todas las tareas>Solicitar nuevo certificado.

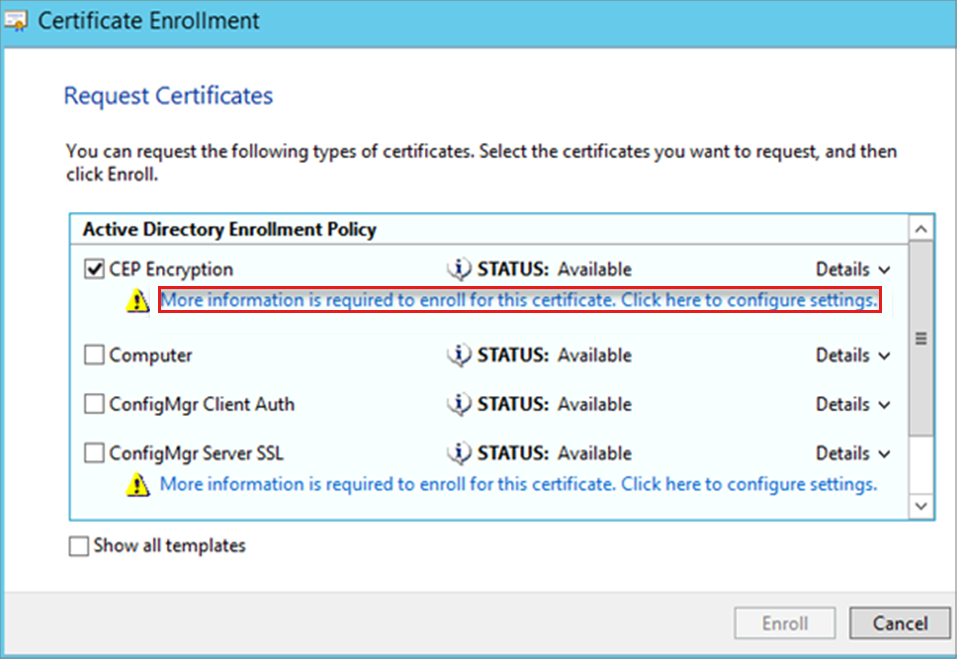

En la página Solicitar certificado , seleccione Cifrado CEP y, a continuación, seleccione Más información necesaria para inscribirse para este certificado. Haga clic aquí para configurar los valores.

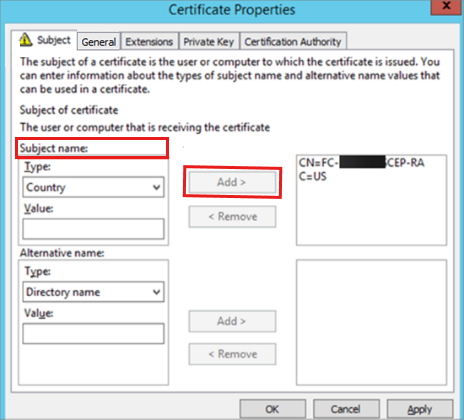

En Propiedades del certificado, seleccione la pestaña Asunto , rellene el nombre del firmante con la información que recopiló durante el paso 2, seleccione Agregar y luego Aceptar.

Complete la inscripción de certificados.

Abra mmc de certificados para mi cuenta de usuario.

Cuando se inscribe para el certificado del Agente de inscripción de Exchange (solicitud sin conexión), debe realizarse en el contexto de usuario. Porque el tipo de firmante de esta plantilla de certificado está establecido en Usuario.

Expanda Personal, haga clic con el botón derecho en Certificados y seleccione Todas las tareas>Solicitar nuevo certificado.

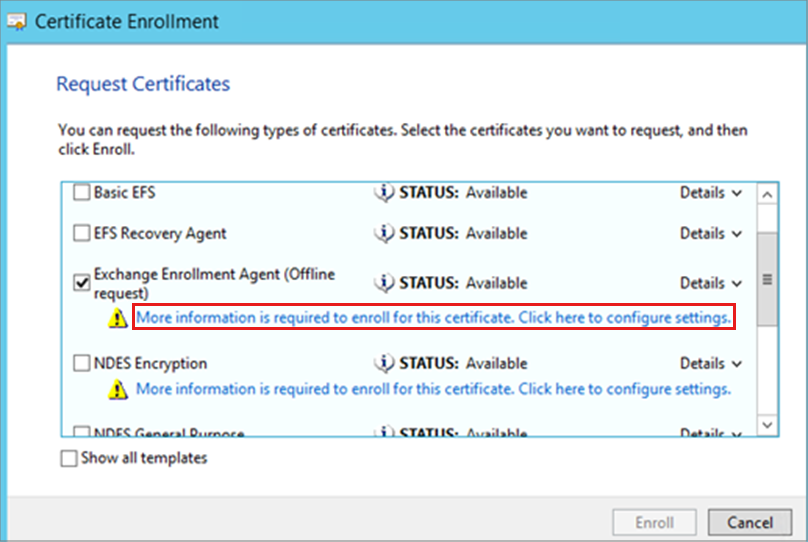

En la página Solicitar certificado , seleccione Agente de inscripción de Exchange (solicitud sin conexión) y, a continuación, seleccione Más información necesaria para inscribirse para este certificado. Haga clic aquí para configurar los valores.

En Propiedades del certificado, seleccione la pestaña Asunto , rellene el nombre del firmante con la información que recopiló durante el paso 2 y seleccione Agregar.

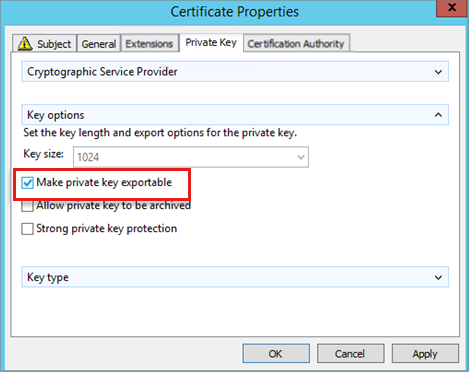

Seleccione la pestaña Clave privada , haga clic en Hacer que la clave privada se pueda exportar y, a continuación, seleccione Aceptar.

Complete la inscripción de certificados.

Exporte el certificado del Agente de inscripción de Exchange (solicitud sin conexión) del almacén de certificados de usuario actual. En el Asistente para exportación de certificados, seleccione Sí y exporte la clave privada.

Importe el certificado al almacén de certificados de la máquina local.

En MMC Certificados, realice la siguiente acción para cada uno de los certificados nuevos:

Haga clic con el botón derecho en el certificado, seleccione Todas las tareas>Administrar claves privadas y agregue permiso de lectura a la cuenta de servicio NDES.

Ejecute el comando iisreset para reiniciar IIS.

Pasos siguientes

Si el dispositivo llega correctamente al servidor NDES para presentar la solicitud de certificado, el siguiente paso es revisar el módulo de directivas Intune Certificate Connectors.