Solución de problemas de AD FS - Microsoft Entra ID

Con el crecimiento de la nube, muchas empresas se han pasado a usar Microsoft Entra ID para sus diversas aplicaciones y servicios. La federación con Microsoft Entra ID se ha convertido en una práctica estándar en muchas organizaciones. En este documento se tratarán algunos de los aspectos de la solución de los problemas que surgen con esta federación. Varios de los temas del documento de solución de problemas general siguen estando relacionados con la federación con Azure, por lo que este documento se centrará solo en detalles de la interacción de Microsoft Entra ID y AD FS.

Redireccionamiento a AD FS

El redireccionamiento se produce cuando inicia sesión en una aplicación como Office 365 y se le "redirige" a los servidores de AD FS de las organizaciones para iniciar sesión.

Primeros aspectos que debe comprobar

Si el redireccionamiento no se produce, hay varios aspectos que quiere comprobar

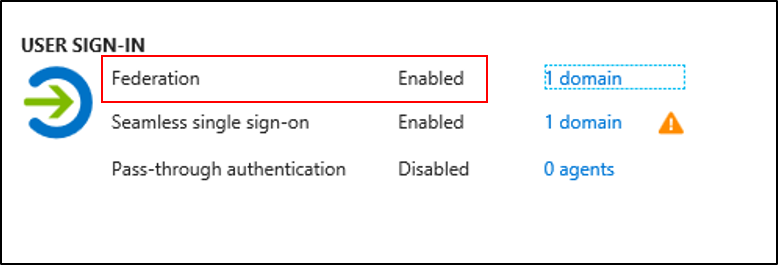

Asegúrese de que el inquilino de Microsoft Entra está habilitado para la federación. Para ello, inicie sesión en Azure Portal y compruébelo en Microsoft Entra Connect.

Asegúrese de que el dominio personalizado se comprueba haciendo clic en el dominio situado junto a Federación en Azure Portal.

Por último, quiere comprobar el DNS y asegurarse de que los servidores de AD FS o los servidores WAP se están resolviendo desde Internet. Compruebe que esto se resuelve y que puede navegar a él.

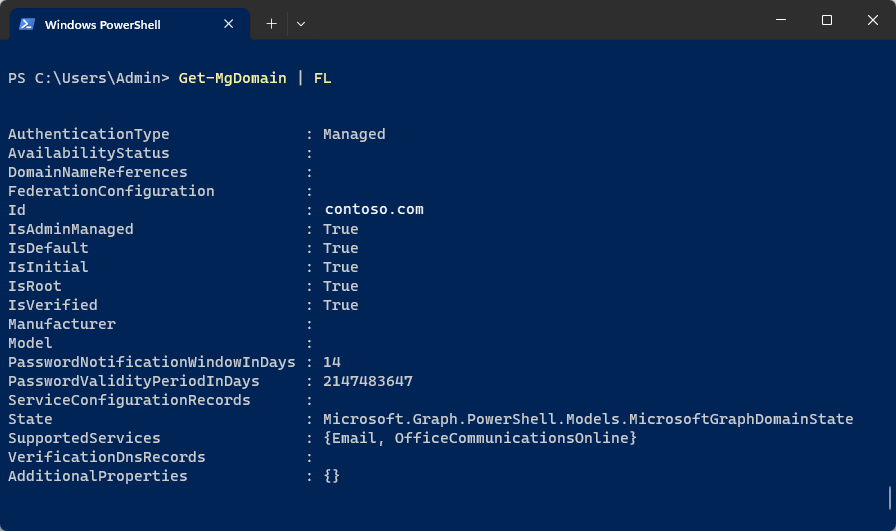

También puede usar el cmdlet

Get-MgDomainde PowerShell para obtener esta información.

Recepción de un error de Método de autenticación desconocido

Es posible que encuentre un error "Método de autenticación desconocido" que indica que AuthnContext no se admite en el nivel de AD FS o STS cuando se le redirige desde Azure.

Esto es más común cuando Microsoft Entra ID redirige a AD FS o STS mediante un parámetro que aplica un método de autenticación.

Para aplicar un método de autenticación, use uno de los métodos siguientes:

Para WS-Federation, use una cadena de consulta WAUTH para forzar un método de autenticación preferido.

Para SAML2.0, use lo siguiente:

<saml:AuthnContext> <saml:AuthnContextClassRef> urn:oasis:names:tc:SAML:2.0:ac:classes:PasswordProtectedTransport </saml:AuthnContextClassRef> </saml:AuthnContext>Cuando se envía el método de autenticación aplicado con un valor incorrecto o si ese método de autenticación no se admite en AD FS o STS, recibirá un mensaje de error antes de autenticarse.

| Método de autenticación deseado | URI de wauth |

|---|---|

| Autenticación de nombre de usuario y contraseña | urn:oasis:names:tc:SAML:1.0:am:password |

| Autenticación de cliente SSL | urn:ietf:rfc:2246 |

| Autenticación integrada de Windows | urn:federation:authentication:windows |

Clases de contexto de autenticación SAML admitidas

| Método de autenticación | URI de clase de contexto de autenticación |

|---|---|

| Nombre de usuario y contraseña | urn:oasis:names:tc:SAML:2.0:ac:classes:Password |

| Transporte protegido por contraseña | urn:oasis:names:tc:SAML:2.0:ac:classes:PasswordProtectedTransport |

| Cliente de Seguridad de la capa de transporte (TLS) | urn:oasis:names:tc:SAML:2.0:ac:classes:TLSClient |

| Certificado X.509 | urn:oasis:names:tc:SAML:2.0:ac:classes:X509 |

| Autenticación integrada de Windows | urn:federation:authentication:windows |

| Kerberos | urn:oasis:names:tc:SAML:2.0:ac:classes:Kerberos |

Para asegurarse de que el método de autenticación se admite en el nivel de AD FS, compruebe lo siguiente.

AD FS 2.0

En /adfs/ls/web.config, asegúrese de que la entrada del tipo de autenticación está presente.

<microsoft.identityServer.web>

<localAuthenticationTypes>

<add name="Forms" page="FormsSignIn.aspx" />

<add name="Integrated" page="auth/integrated/" />

<add name="TlsClient" page="auth/sslclient/" />

<add name="Basic" page="auth/basic/" />

</localAuthenticationTypes>

AD FS 2012 R2

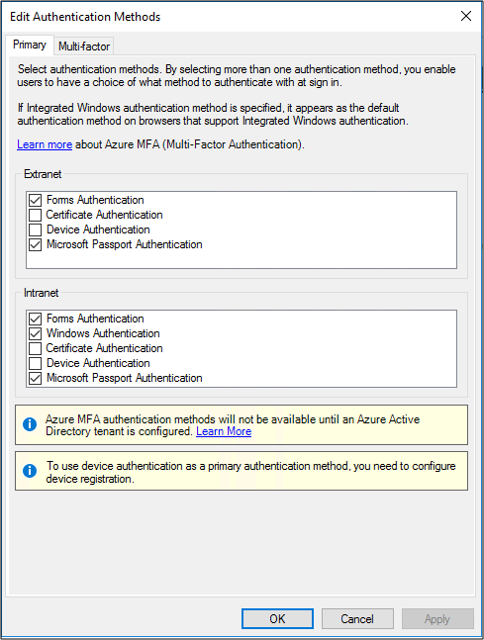

En Administración de AD FS, haga clic en Directivas de autenticación en el complemento AD FS.

En la sección Autenticación principal, haga clic en Editar junto a Configuración global. También puede hacer clic con el botón derecho en Directivas de autenticación y, después, seleccionar Editar la autenticación primaria global. O, en el panel Acciones, seleccionar Editar la autenticación primaria global.

En la ventana Editar directiva de autenticación global, en la pestaña Principal, puede configurar las opciones como parte de la directiva de autenticación global. Por ejemplo, para la autenticación principal, puede seleccionar los métodos de autenticación disponibles en Extranet e Intranet.

**Asegúrese de que la casilla del método de autenticación requerido está activada.

AD FS 2016

En Administración de AD FS, haga clic en Servicio y Métodos de autenticación en el complemento de AD FS.

En la sección Autenticación principal, haga clic en Editar.

En la ventana Editar métodos de autenticación, en la pestaña Principal, puede configurar las opciones como parte de la directiva de autenticación.

Tokens emitidos por AD FS

Microsoft Entra ID produce un error tras la emisión del token

Después de que AD FS emita un token, Microsoft Entra ID puede producir un error. En esta situación, compruebe los problemas siguientes:

- Las notificaciones emitidas por AD FS en el token deben coincidir con los atributos respectivos del usuario en Microsoft Entra ID.

- El token de Microsoft Entra ID debe contener las siguientes notificaciones necesarias:

- WSFED:

- UPN: el valor de esta notificación debe coincidir con el UPN de los usuarios de Microsoft Entra ID.

- ImmutableID: el valor de esta notificación debe coincidir con el elemento sourceAnchor o ImmutableID del usuario en Microsoft Entra ID.

- WSFED:

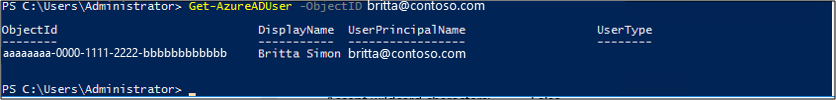

Para obtener el valor de atributo User en Microsoft Entra ID, ejecute la siguiente línea de comandos: Get-AzureADUser –UserPrincipalName <UPN>

- SAML 2.0:

- IDPEmail: el valor de esta notificación debe coincidir con el nombre principal de usuario de los usuarios de Microsoft Entra ID.

- NAMEID: el valor de esta notificación debe coincidir con el elemento sourceAnchor o ImmutableID del usuario en Microsoft Entra ID.

Para más información, consulte Uso de un proveedor de identidades de SAML 2.0 para implementar el inicio de sesión único.

Error de coincidencia de certificados de firma de tokens entre AD FS y Microsoft Entra ID

AD FS usa el certificado de firma de tokens para firmar el token que se envía al usuario o la aplicación. La confianza entre AD FS y Microsoft Entra ID es una confianza federada basada en este certificado de firma de tokens.

Pero si se cambia el certificado de firma de tokens en el lado de AD FS debido a la sustitución automática de certificados o por alguna intervención, los detalles del nuevo certificado se deben actualizar en el lado de Microsoft Entra ID para el dominio federado. Cuando el certificado de firma de tokens principal en AD FS es diferente del Microsoft Entra ID, este no confiará en el token emitido por AD FS. Por lo tanto, el usuario federado no puede iniciar sesión.

Para corregirlo, puede seguir los pasos descritos en Renovación de certificados de federación para Office 365 y Microsoft Entra ID.

Otros aspectos comunes que debe comprobar

A continuación se muestra una lista rápida de aspectos que debe comprobar si tiene problemas con la interacción de AD FS y Microsoft Entra.

- Credenciales obsoletas o almacenadas en caché en el Administrador de credenciales de Windows

- El algoritmo hash seguro configurado en la relación de confianza para usuario autenticado para Office 365 está establecido en SHA1