Solución de problemas con los eventos y el registro de los Servicios de federación de Active Directory (AD FS)

Los Servicios de federación de Active Directory (AD FS) proporcionan dos registros principales que puede usar para solucionar problemas. Son las siguientes:

- El registro de administración.

- Tracelog.

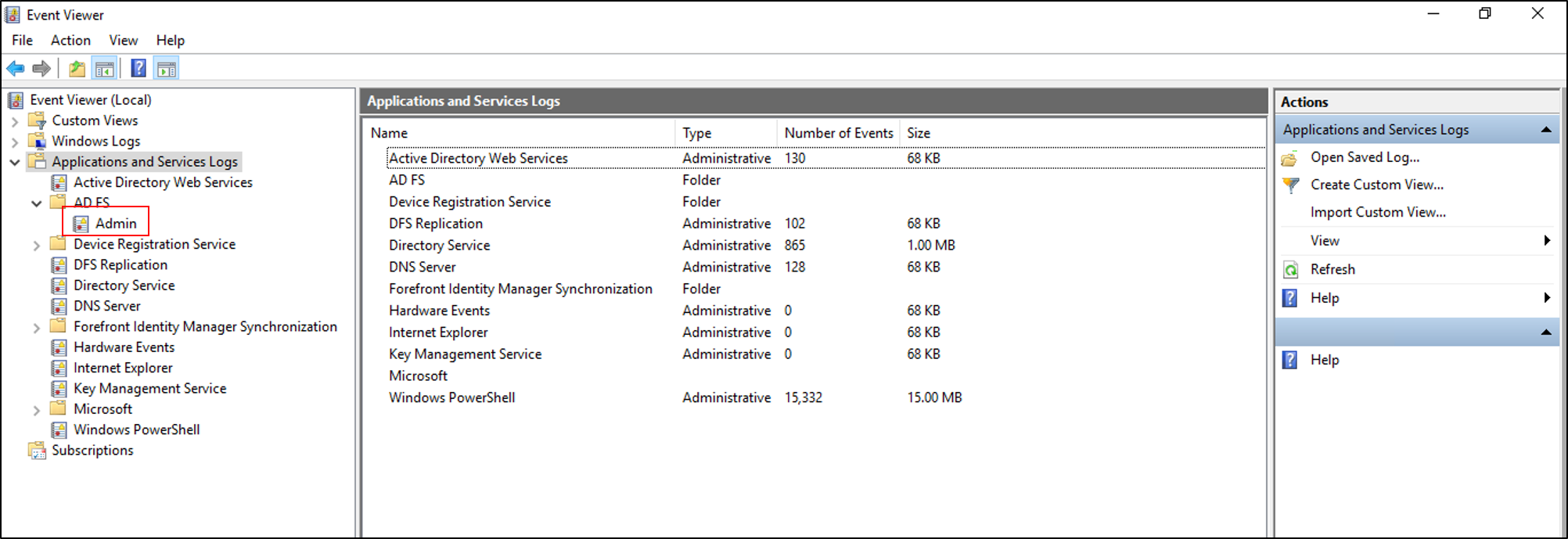

Visualización del registro de administración

El registro de administración proporciona información general sobre los problemas actuales y está habilitado de forma predeterminada. Para ver el registro de administración:

Abra Visor de eventos.

Expanda Registro de aplicaciones y servicios.

Expanda AD FS.

Seleccione Admin.

Uso de Tracelog

Tracelog es donde se registran los mensajes detallados y será el registro más útil para la solución de problemas. Dado que se puede generar mucha información de Tracelog en un breve período de tiempo, lo que puede afectar al rendimiento del sistema, de forma predeterminada, los registros están deshabilitados.

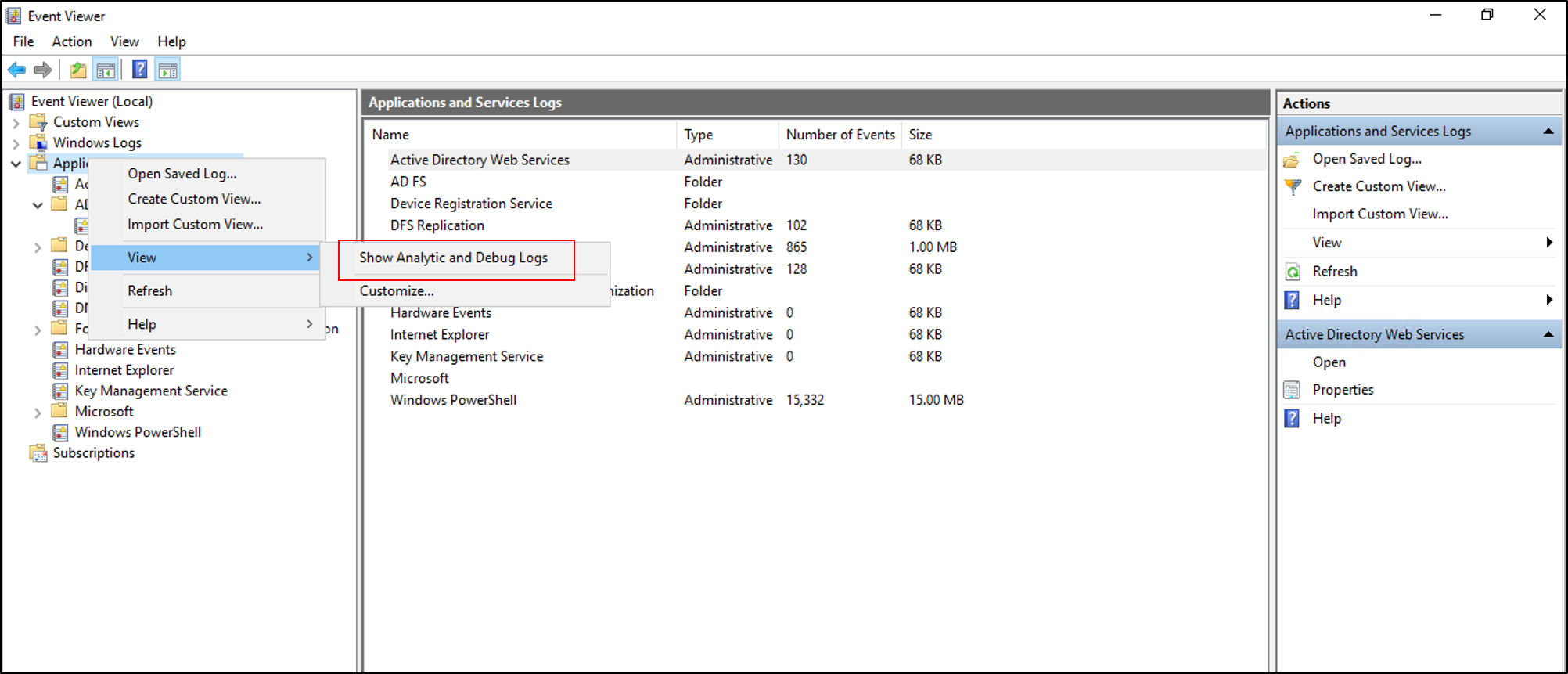

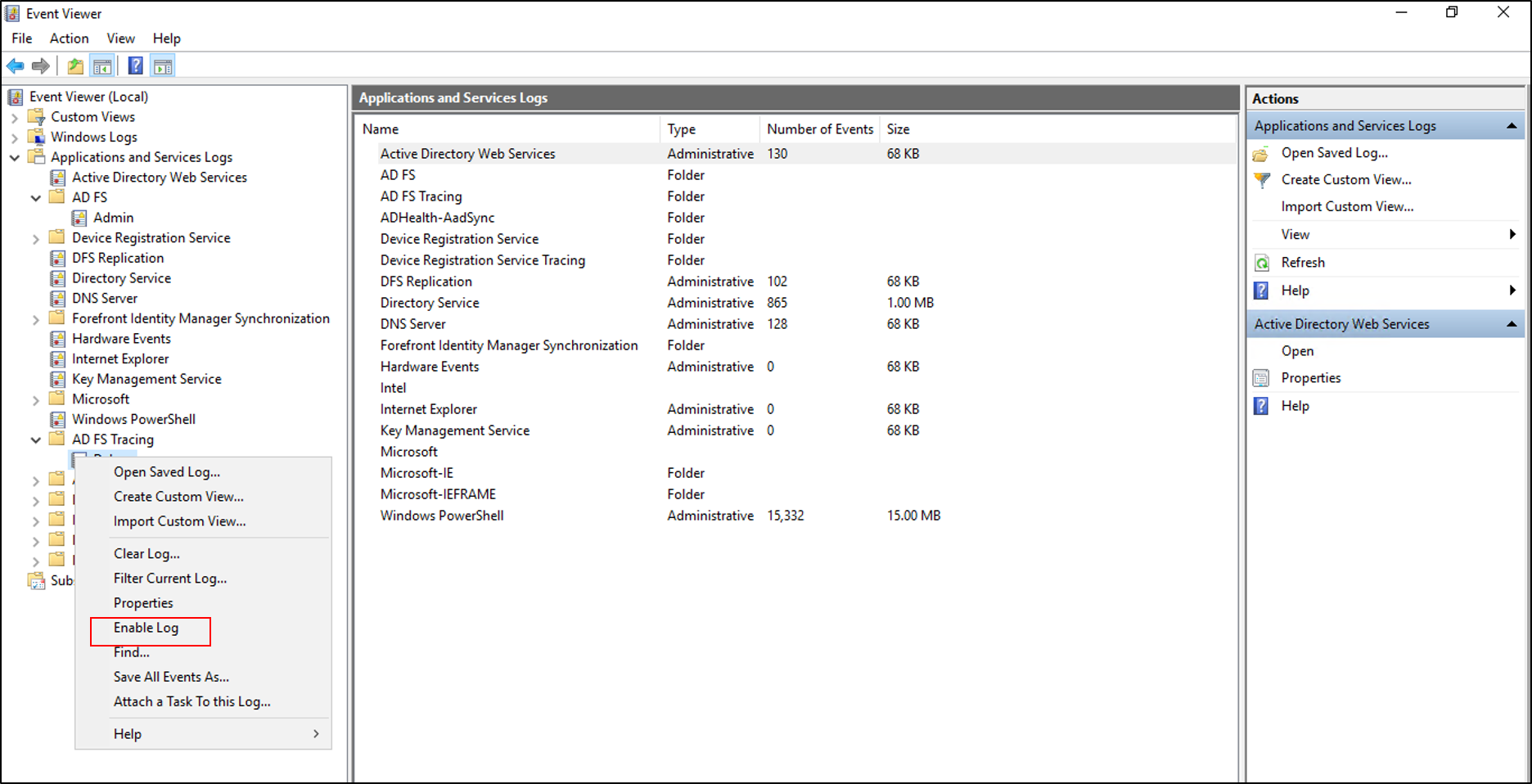

Para habilitar y ver Tracelog

Abra Visor de eventos y expanda Registro de aplicaciones y servicios.

Haga clic con el botón derecho en Registro de aplicaciones y servicios y seleccione Ver. A continuación, seleccione Mostrar registros del análisis y la depuración. En este panel se muestran más nodos.

Expanda Seguimiento de AD FS.

Haga clic con el botón derecho en Depurar y seleccione Habilitar registro.

Información sobre la auditoría de eventos de AD FS en Windows Server 2016

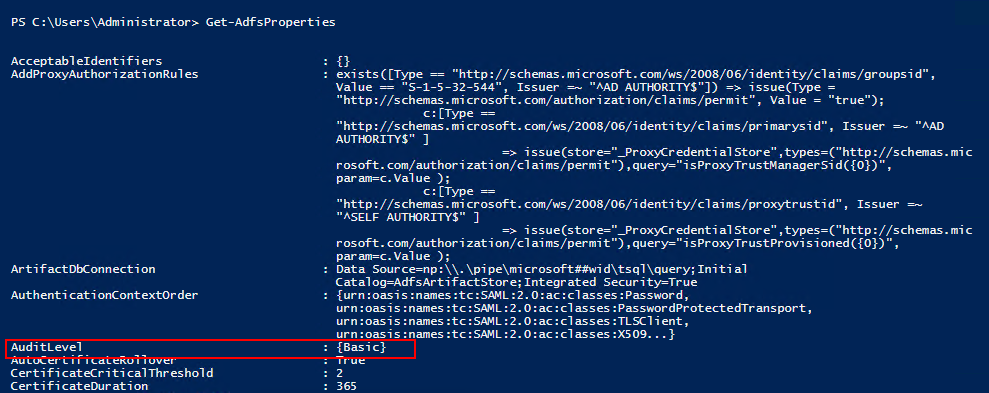

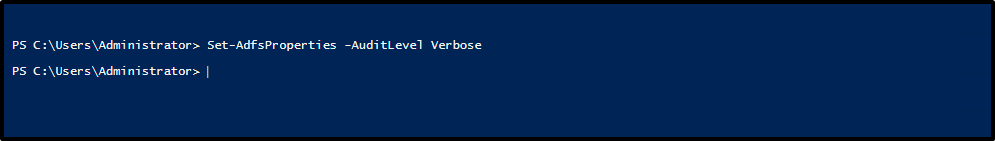

De forma predeterminada, AD FS en Windows Server 2016 tiene habilitado un nivel básico de auditoría. Con la auditoría básica, los administradores pueden ver cinco eventos o menos para una única solicitud. Esto supone una disminución significativa del número de eventos que los administradores tienen que mirar para ver una sola solicitud. Puede aumentar o reducir el nivel de auditoría mediante el cmdlet de PowerShell:

Set-AdfsProperties -AuditLevel

En la tabla siguiente se explican los niveles de auditoría disponibles.

| Nivel de auditoría | Sintaxis de PowerShell | Descripción |

|---|---|---|

| None | Set-AdfsProperties -AuditLevel None | La auditoría está deshabilitada y no se registran eventos. |

| Básico (predeterminado) | Set-AdfsProperties -AuditLevel - Basic | Para una solicitud no se registran más de cinco eventos. |

| Verbose | Set-AdfsProperties -AuditLevel - Verbose | Se registran todos los eventos. En este nivel se registra una cantidad significativa de información por solicitud. |

Para ver el nivel de auditoría actual, puede usar el comando de PowerShell Get-AdfsProperties.

Puede aumentar o reducir el nivel de auditoría mediante el cmdlet de PowerShell Set-AdfsProperties -AuditLevel.

Tipos de eventos

Los eventos de AD FS pueden ser de diferentes tipos, en función de los distintos tipos de solicitudes procesadas por este componente. Cada tipo de evento tiene datos específicos asociados. El tipo de eventos se puede diferenciar entre las solicitudes del inicio de sesión y las del sistema. Las solicitudes del inicio de sesión pueden ser de tokens y las del sistema, llamadas de servidor a servidor, incluida la captura de información de configuración.

En la tabla siguiente se describen los tipos básicos de evento.

| Tipo de evento | Id. de evento | Descripción |

|---|---|---|

| Validación de credenciales nuevas, correcto | 1202 | Una solicitud en la que el servicio de federación valida correctamente las credenciales nuevas. Este evento incluye WS-Trust, WS-Federation, SAML-P (primera etapa para generar el inicio de sesión único) y puntos de conexión de autorización de OAuth. |

| Validación de credenciales nuevas, error | 1203 | Solicitud en la que se produjo un error en la validación de credenciales nuevas en el servicio de federación. Este evento incluye WS-Trust, WS-Fed, SAML-P (primera etapa para generar el inicio de sesión único) y puntos de conexión de autorización de OAuth. |

| Token de aplicación, correcto | 1200 | Solicitud en la que el servicio de federación emite correctamente un token de seguridad. Para WS-Federation y SAML-P, este evento se registra cuando la solicitud se procesa con el artefacto de inicio de sesión único (como la cookie de inicio de sesión único). |

| Token de aplicación, error | 1201 | Solicitud en la que se produjo un error en la emisión de tokens de seguridad en el servicio de federación. Para WS-Federation y SAML-P, este evento se registra cuando la solicitud se procesa con el artefacto de inicio de sesión único (como la cookie de inicio de sesión único). |

| Solicitud de cambio de contraseña, correcto | 1204 | Transacción en la que el servicio de federación procesa correctamente la solicitud de cambio de contraseña. |

| Solicitud de cambio de contraseña, error | 1205 | Transacción en la que el servicio de federación no procesa correctamente la solicitud de cambio de contraseña. |

| Cierre de sesión, correcto | 1206 | Describe una solicitud de cierre de sesión correcta. |

| Cierre de sesión, error | 1207 | Describe una solicitud de cierre de sesión con errores. |

Auditoría de seguridad

La auditoría de seguridad de la cuenta de servicio de AD FS a veces puede ayudar a realizar un seguimiento de los problemas con las actualizaciones de contraseñas, el registro de solicitudes y respuestas, los encabezados con contenido de la solicitud y los resultados del registro de dispositivos. La auditoría de la cuenta de servicio de AD FS está deshabilitada de forma predeterminada.

Habilitación de la auditoría de seguridad

Seleccione Inicio. Vaya a Programs>Administrative Tools y elija Local Security Policy.

Vaya la carpeta Security Settings\Local Policies\User Rights Management y haga doble clic en Generate security audits.

En la pestaña Configuración de seguridad local , compruebe que aparezca la cuenta de servicio de AD FS. Si no aparece, seleccione Agregar usuario o Grupo para agregarlo a la lista. Después, seleccione Aceptar.

Abra un símbolo del sistema con privilegios elevados y ejecute el siguiente comando para habilitar la auditoría:

auditpol.exe /set /subcategory:"Application Generated" /failure:enable /success:enableCierre Directiva de seguridad local y luego abra el complemento Administración de AD FS.

Para abrir el complemento Administración de AD FS, seleccione Iniciar. Vaya Programs>Administrative Tools, y seleccione AD FS Management.

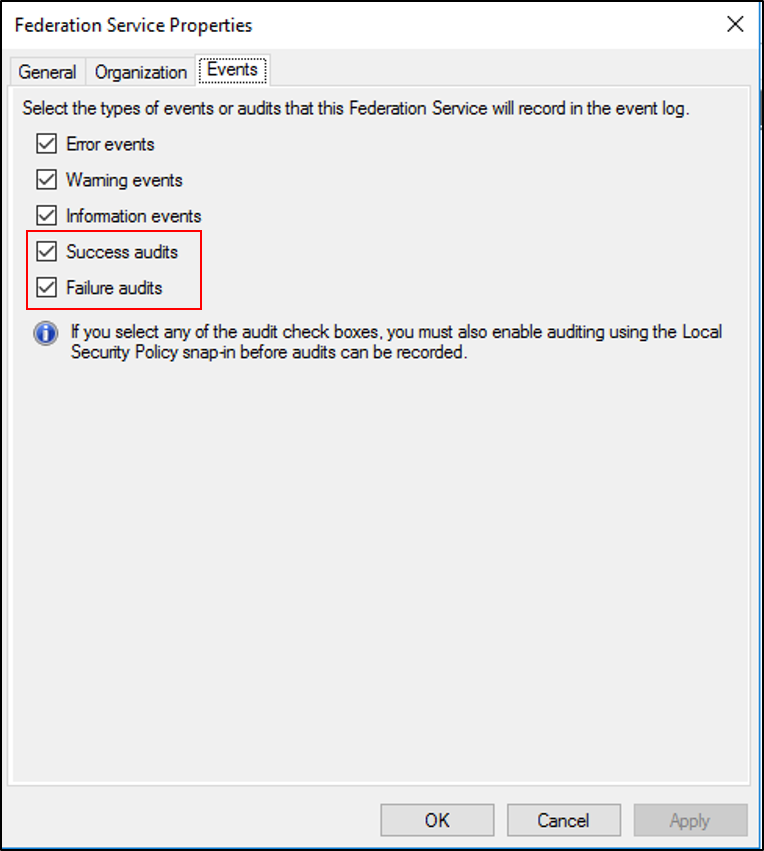

En el panel Acciones, seleccione Modificar las propiedades del Servicio de federación.

En el cuadro de diálogo Propiedades del servicio de federación, seleccione la pestaña Eventos.

Active las casillas Auditorías de aciertos y Auditorías de errores.

Seleccione Aceptar.

Nota:

Las instrucciones anteriores solo se usan cuando AD FS está en un servidor miembro independiente. Si AD FS se ejecuta en un controlador de dominio, en lugar de Local Security Policy, use Default Domain Controller Policy, directiva que se encuentra en Group Policy Management/Forest/Domains/Domain Controllers. Seleccione edit y vaya a Computer Configuration\Policies\Windows Settings\Security Settings\Local Policies\User Rights Management.

Mensajes de Windows Communication Foundation y Windows Identity Foundation

Además del registro de seguimiento, a veces es se necesitan ver los mensajes de Windows Communication Foundation (WCF) y Windows Identity Foundation (WIF) para solucionar un problema. Para ello, modifique el archivo Microsoft.IdentityServer.ServiceHost.Exe.Config en el servidor de AD FS.

Este archivo se encuentra en <%system root%>\Windows\ADFS y está en formato XML. Las partes pertinentes del archivo se muestran en el ejemplo siguiente:

<!-- To enable WIF tracing, change the following switchValue to the desired trace level - Verbose, Information, Warning, Error, Critical -->

<source name="Microsoft.IdentityModel" switchValue="Off"> … </source>

<!-- To enable WCF tracing, change the following switchValue to the desired trace level - Verbose, Information, Warning, Error, Critical -->

<source name="System.ServiceModel" switchValue="Off" > … </source>

Después de aplicar estos cambios, guarde la configuración y reinicie el servicio AD FS. Después de habilitar estos seguimientos estableciendo los cambios adecuados, aparecerán en Tracelog de AD FS en el Visor de eventos de Windows.

Correlación de eventos

Una de las cosas más difíciles de solucionar es los problemas de acceso que generan numerosos errores o eventos de depuración.

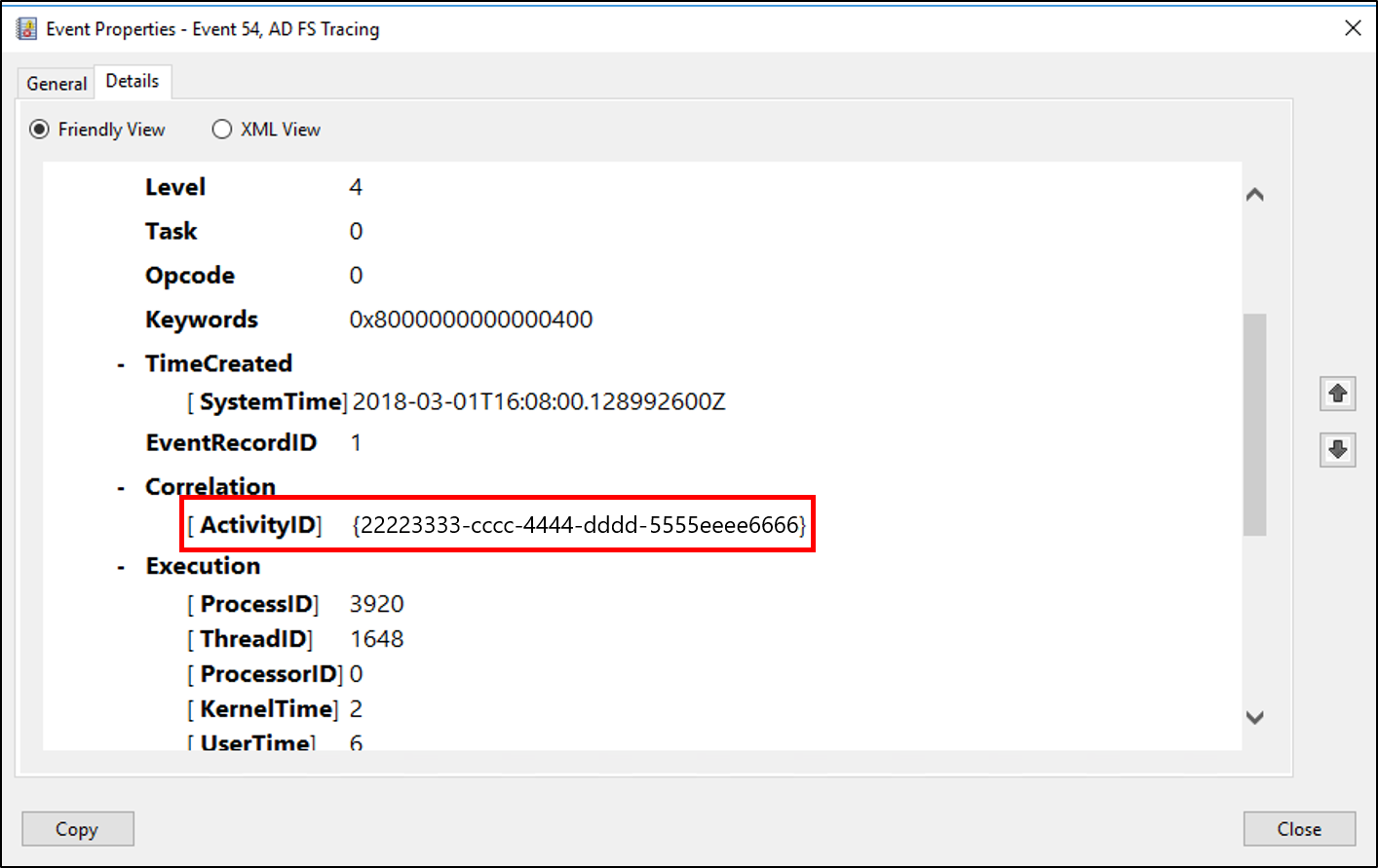

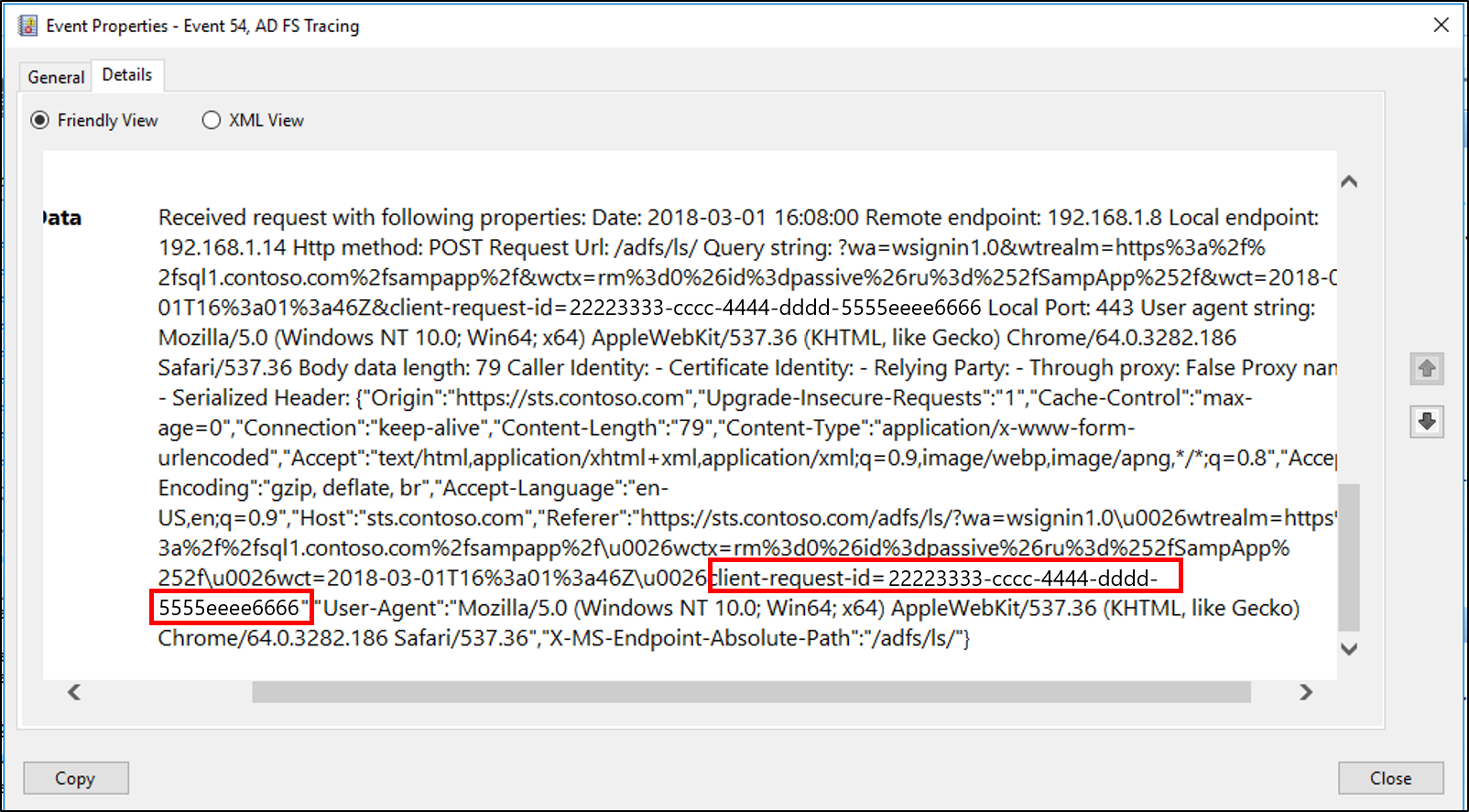

Para ayudar con esto, AD FS correlaciona todos los eventos que se registran en el Visor de Eventos, tanto en los registros de administración como en los de depuración. Cada uno de estos registros corresponde a una solicitud determinada, con un identificador único global denominado identificador de actividad. AD FS genera este identificador cuando presenta la solicitud de emisión de tokens a la aplicación web para las aplicaciones que usan el perfil de solicitante pasivo. AD FS también genera un identificador cuando envía solicitudes directamente al proveedor de notificaciones para las aplicaciones que usan WS-Trust.

Este identificador de actividad es el mismo durante toda la solicitud y se registra como parte de cada evento registrado en el Visor de eventos para esa solicitud. Esto significa:

- Filtrar el Visor de eventos o realizar búsquedas en él mediante este identificador de actividad puede ayudar a mantener el seguimiento de todos los eventos relacionados que corresponden a la solicitud de token.

- El mismo identificador de actividad se registra en diferentes máquinas, lo que le permite solucionar problemas de una solicitud de usuario en varias máquinas, como el proxy de servicio de federación (FSP).

- El identificador de actividad también aparece en el explorador del usuario si se produce un error en la solicitud de AD FS, lo que le permite comunicar este identificador al departamento de soporte técnico o al soporte técnico de TI.

Para ayudar en el proceso de solución de problemas, AD FS también registra el evento de identificador de llamada cada vez que se produce un error en el proceso de emisión de tokens en un servidor de AD FS. Este evento contiene el tipo de notificación y el valor de uno de los siguientes tipos de notificación, suponiendo que esta información se haya pasado al servicio de federación como parte de una solicitud de token:

https://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountnamehhttp://schemas.xmlsoap.org/ws/2005/05/identity/claims/nameidentifierhttp://schemas.xmlsoap.org/ws/2005/05/identity/claims/upnhhttps://schemas.microsoft.com/ws/2008/06/identity/claims/upnhttp://schemas.xmlsoap.org/claims/UPNhttp://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddresshhttps://schemas.microsoft.com/ws/2008/06/identity/claims/emailaddresshttp://schemas.xmlsoap.org/claims/EmailAddresshttp://schemas.xmlsoap.org/ws/2005/05/identity/claims/namehttps://schemas.microsoft.com/ws/2008/06/identity/claims/namehttp://schemas.xmlsoap.org/ws/2005/05/identity/claims/privatepersonalidentifier

El evento de identificador de llamada también registra el identificador de actividad para permitirle usarlo para filtrar los registros de eventos de una solicitud determinada o realizar búsquedas en ellos.