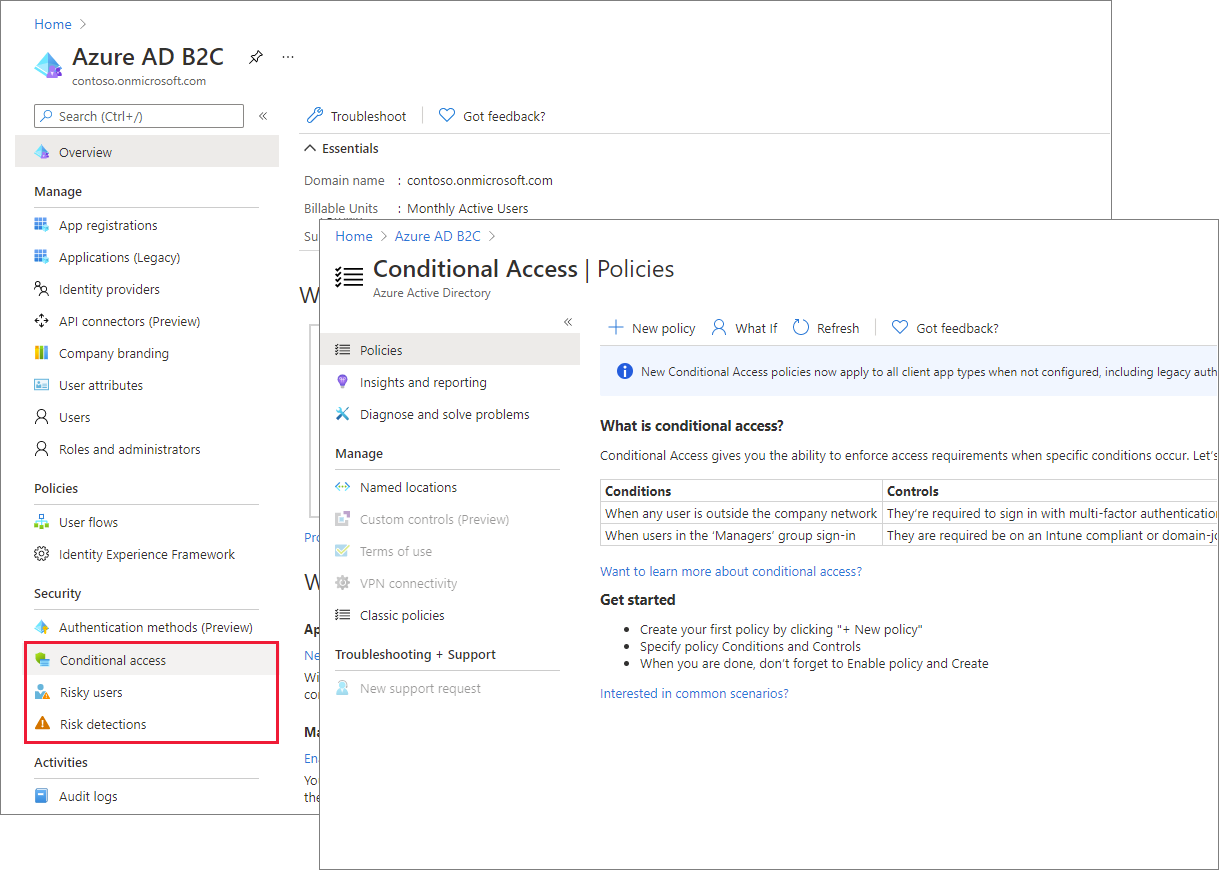

Identity Protection et accès conditionnel pour Azure AD B2C

Améliorez la sécurité d’Azure Active Directory B2C (Azure AD B2C) avec Microsoft Entra Identity Protection et Accès conditionnel. Les fonctionnalités de détection des risques Identity Protection, y compris les utilisateurs à risque et les connexions risquées, sont automatiquement détectées et affichées dans votre locataire Azure AD B2C. Vous pouvez créer des stratégies d’accès conditionnel qui utilisent ces détections des risques afin de déterminer les actions à effectuer et d’appliquer des stratégies organisationnelles. Ensemble, ces fonctionnalités permettent aux propriétaires d’applications Azure AD B2C de mieux contrôler les authentifications risquées et les stratégies d’accès.

Si vous connaissez déjà Identity Protection et Accès conditionnel dans Microsoft Entra ID, l’utilisation de ces fonctionnalités avec Azure AD B2C sera une expérience familière, avec les différences mineures abordées dans cet article.

Notes

Azure AD B2C Premium P2 est nécessaire pour créer des stratégies de connexion risquée. Les locataires Premium P1 peuvent créer une stratégie basée sur l’emplacement, l’application, des stratégies basées sur l’utilisateur ou le groupe. Pour plus d’informations, consultez Modifier votre niveau tarifaire Azure AD B2C.

Avantages d’Identity Protection et de l’accès conditionnel pour Azure AD B2C

En associant des stratégies d’accès conditionnel à la détection des risques Identity Protection, vous pouvez répondre aux authentifications risquées avec l’action de stratégie appropriée.

- Bénéficiez d’un nouveau niveau de visibilité quant aux risques d’authentification pour vos applications et votre base de clients. Avec les signaux de milliards d’authentifications mensuelles auprès de Microsoft Entra ID et des comptes Microsoft, les algorithmes de détection des risques marquent désormais les authentifications comme présentant un risque faible, moyen ou élevé pour vos authentifications de citoyen ou de consommateur local.

- Gérez automatiquement les risques en configurant votre propre authentification adaptative. Pour les applications spécifiées, vous pouvez imposer à un ensemble spécifique d’utilisateurs de fournir un second facteur d’authentification, comme dans MFA (Multi-Factor Authentication). Vous pouvez également bloquer l’accès en fonction du niveau de risque détecté. Comme avec d’autres expériences Azure AD B2C, vous pouvez personnaliser l’expérience utilisateur final résultante avec la voix, le style et la marque de votre organisation. Vous pouvez également afficher des solutions alternatives d’atténuation si l’utilisateur ne peut pas obtenir l’accès.

- Contrôlez l’accès en fonction du lieu, des groupes et des applications. L’accès conditionnel peut également être utilisé pour contrôler des situations qui ne sont pas basées sur les risques. Par exemple, vous pouvez exiger MFA pour les clients qui accèdent à une application spécifique, ou bloquer l’accès à partir de zones géographiques spécifiées.

- Tirez parti de l’intégration des flux d’utilisateurs Azure AD B2C et des stratégies personnalisées Identity Experience Framework. Utilisez vos expériences personnalisées existantes et ajoutez les contrôles dont vous avez besoin pour interagir avec l’accès conditionnel. Vous pouvez également implémenter des scénarios avancés pour accorder l’accès, tels que l’accès basé sur les connaissances ou le fournisseur d’authentification multifacteur de votre choix.

Différences et limitations des fonctionnalités

Identity Protection et Accès conditionnel dans Azure AD B2C fonctionnent généralement de la même façon que dans Microsoft Entra ID, avec les exceptions suivantes :

Microsoft defender pour le cloud n’est pas disponible dans Azure AD B2C.

Identity Protection et l’accès conditionnel ne sont pas pris en charge pour les flux de serveur à serveur ROPC dans les locataires Azure AD B2C.

Dans les locataires Azure AD B2C, les détections de risques par Identity Protection sont disponibles pour les identités locales et sociales, telles que Google ou Facebook. Pour les identités sociales, l’accès conditionnel doit être activé. La détection est limitée, car les informations d’identification des comptes sociaux sont gérées par le fournisseur d’identité externe.

Dans les locataires Azure AD B2C, un sous-ensemble des détections des risques Identity Protection est disponible. Consultez Examiner les risques avec Identity Protectionet Ajouter un accès conditionnel à des flux d’utilisateurs.

La fonctionnalité de conformité de l’appareil de l’accès conditionnel n’est pas disponible dans les locataires Azure AD B2C.

Intégrer l’accès conditionnel avec des flux d’utilisateurs et des stratégies personnalisées

Dans Azure AD B2C, vous pouvez déclencher des conditions d’accès conditionnel à partir de flux d’utilisateurs intégrés. Vous pouvez également incorporer l’accès conditionnel dans des stratégies personnalisées. Comme avec d’autres aspects du flux d’utilisateur B2C, la messagerie de l’expérience de l’utilisateur final peut être personnalisée en fonction des alternatives de voix, de marque et d’atténuation de votre organisation. Consultez Ajouter un accès conditionnel à des flux d’utilisateurs.

API Microsoft Graph

Vous pouvez également gérer les stratégies d’accès conditionnel dans Azure AD B2C avec l’API Microsoft Graph. Pour plus d’informations, consultez la documentation relative à l’accès conditionnel et les opérations Microsoft Graph.