Tutoriel : Configurer Cloudflare Web Application Firewall avec Azure Active Directory B2C

Dans ce tutoriel, découvrez comment configurer la solution de pare-feu d’applications web (WAF) Cloudflare pour le locataire Azure Active Directory B2C (Azure AD B2C) avec un domaine personnalisé. Utilisez Cloudflare WAF pour protéger les organisations contre les attaques malveillantes qui peuvent exploiter des vulnérabilités comme l’injection de code SQL et le scripting inter-site (XSS).

Prérequis

Avant de commencer, vérifiez que vous disposez des éléments suivants :

- Un abonnement Azure

- Si vous n’en avez pas déjà un, vous pouvez obtenir un compte Azure gratuit.

- Un locataire Azure AD B2C lié à votre abonnement Azure

- Un compte Cloudflare

Description du scénario

L’intégration de Cloudflare WAF inclut les composants suivants :

- Locataire Azure AD B2C : serveur d’autorisation qui vérifie les informations d’identification de l’utilisateur à l’aide des stratégies personnalisées définies dans le locataire. Il est connu sous le nom de fournisseur d’identité

- Azure Front Door : Active des domaines personnalisés pour le locataire Azure B2C. Le trafic issu du pare-feu d’applications web Cloudflare transite via Azure Front Door avant d’accéder au locataire Azure AD B2C.

- Cloudflare : le pare-feu d’applications web qui gère le trafic envoyé au serveur d’autorisation

Intégrer avec Azure AD B2C

Pour les domaines personnalisés dans Azure AD B2C, utilisez la fonctionnalité de domaine personnalisé dans Azure Front Door. Découvrez comment activer des domaines personnalisés Azure AD B2C.

Une fois le domaine personnalisé pour Azure AD B2C configuré à l’aide d’Azure Front Door, testez le domaine personnalisé avant de poursuivre.

Créer un compte Cloudflare

Sur cloudflare.com, vous pouvez créer un compte. Pour activer le pare-feu d’applications web, sur Services d’application sélectionnez Pro (ce qui est obligatoire).

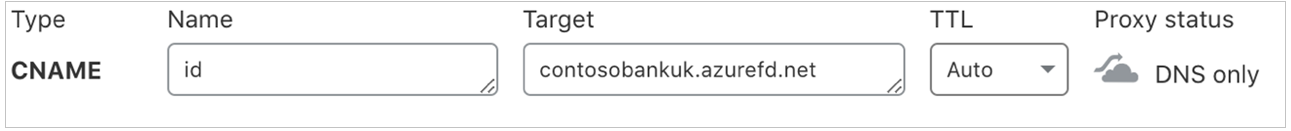

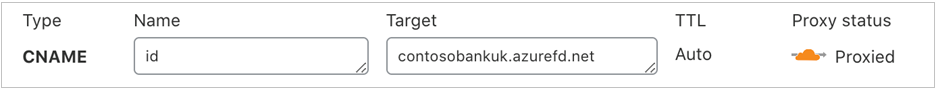

Configurer DNS

Pour activer WAF pour un domaine, dans la console DNS pour l’entrée CNAME, activez le paramètre de proxy à partir de la console DNS pour l’entrée CNAME, comme indiqué.

Sous le volet DNS, basculez l’option État du proxy sur En proxy. Il devient orange.

Les paramètres apparaissent dans l’image suivante.

Configurer le pare-feu d’applications web

Accédez à vos paramètres Cloudflare et utilisez le contenu Cloudflare pour configurer le WAF et en savoir plus sur les autres outils de sécurité.

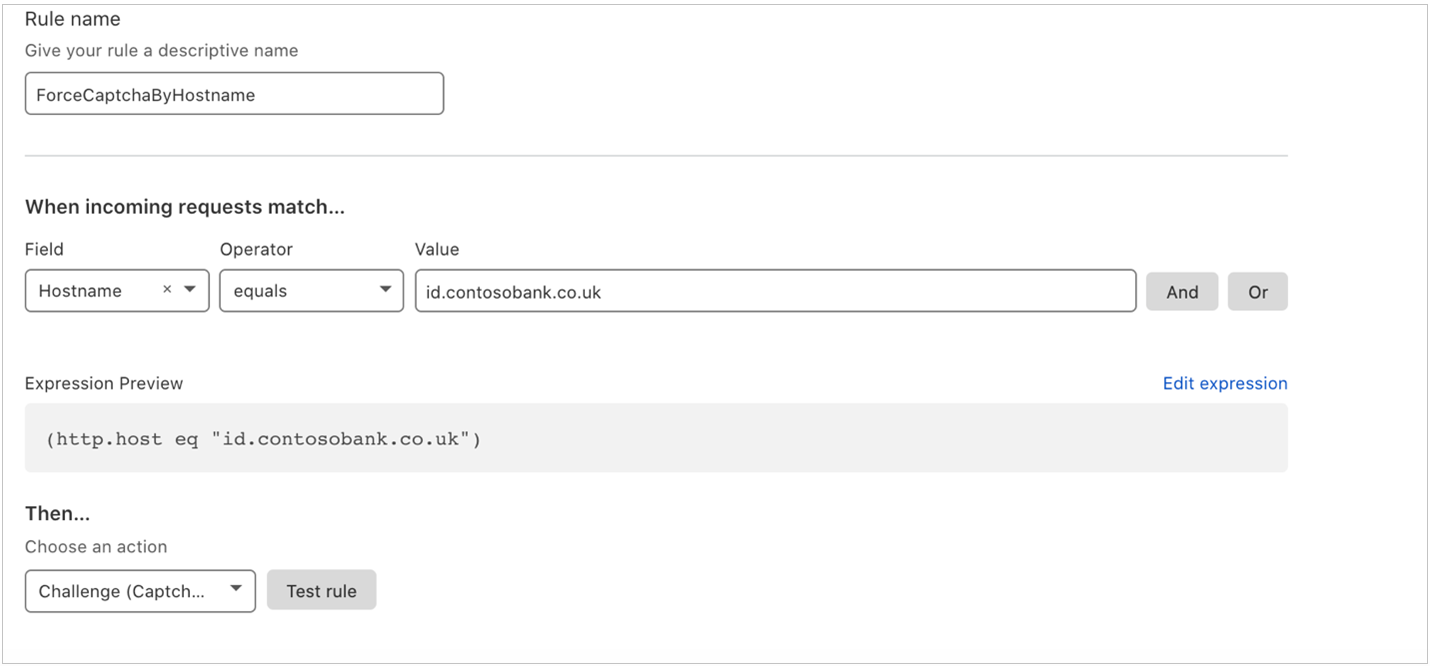

Configurer une règle de pare-feu

Dans le volet supérieur de la console, utilisez l’option de pare-feu pour ajouter, mettre à jour ou supprimer des règles de pare-feu. Par exemple, le paramètre de pare-feu suivant active CAPTCHA pour les requêtes entrantes dans le domaine contosobank.co.uk avant l’envoi de ces requêtes à Azure Front Door.

En savoir plus : Règles de pare-feu Cloudflare

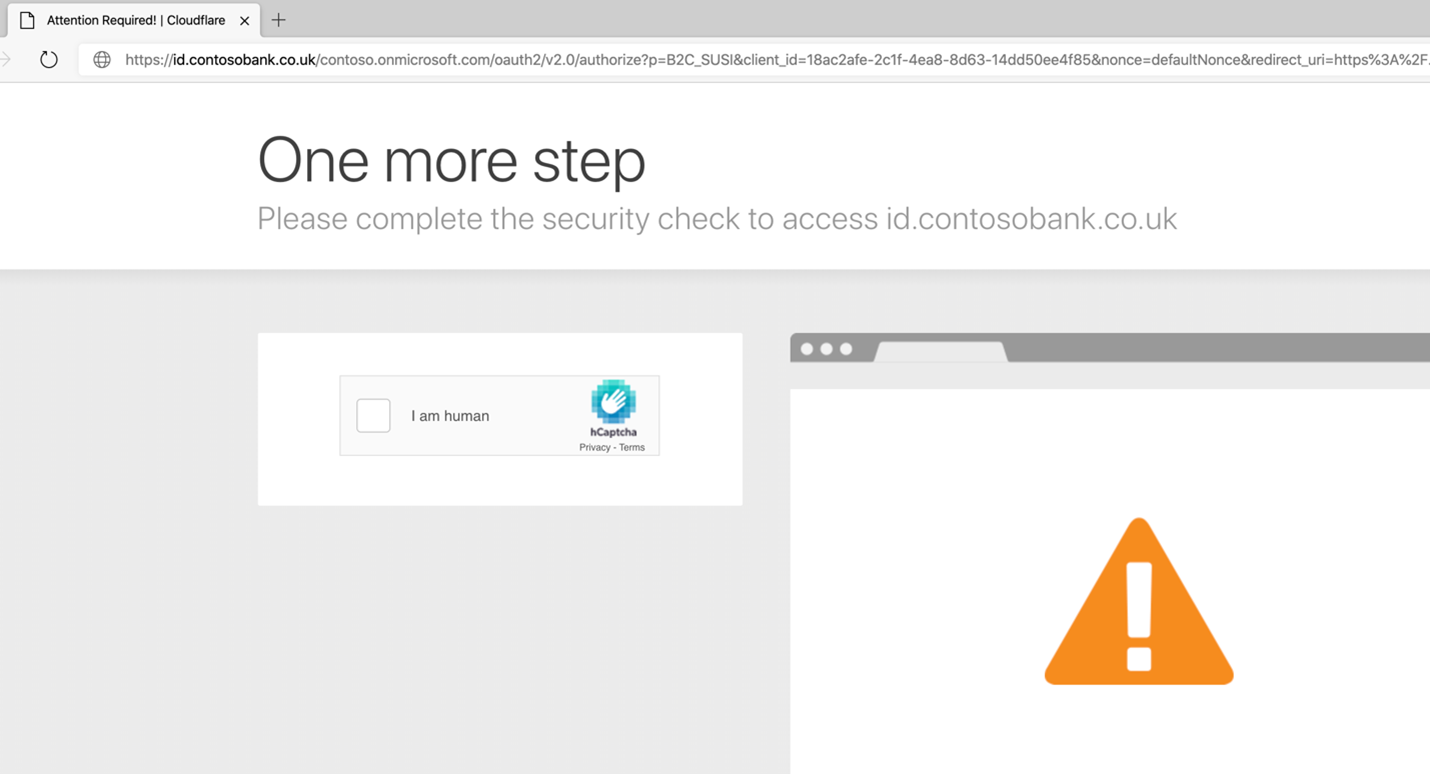

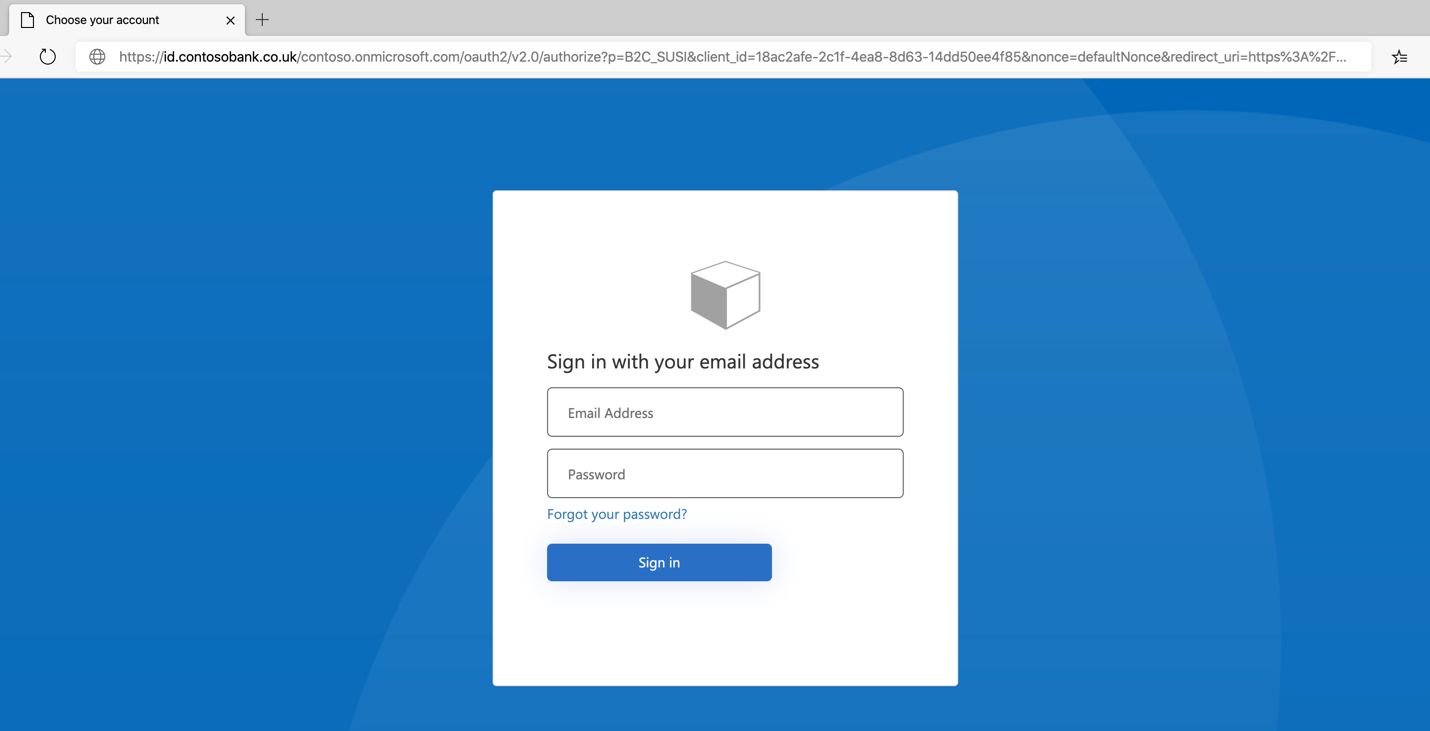

Tester les paramètres

Répondez au CAPTCHA lorsque l’accès au domaine personnalisé est demandé.

Notes

Cloudflare dispose de fonctionnalités permettant de personnaliser les pages de bloc. Consultez Configuration de pages personnalisées (erreur et défi).

La boîte de dialogue de connexion à la stratégie Azure AD B2C s’affiche.

Ressources

- Cloudflare : Résoudre les problèmes courants liés aux pages personnalisées

- Bien démarrer avec les stratégies personnalisées dans Azure AD B2C