Configurer les réseaux virtuels des services Azure AI

Azure AI services fournit un modèle de sécurité en couches. Ce modèle vous permet de sécuriser vos comptes Azure AI services pour un sous-ensemble spécifique de réseaux. Quand des règles de réseau sont configurées, seules les applications qui demandent des données sur l’ensemble de réseaux spécifié peuvent accéder au compte. Vous pouvez limiter l’accès à vos ressources avec le filtrage des requêtes, qui autorise uniquement les requêtes issues d’adresses IP spécifiques, de plages d’adresses IP ou d’une liste de sous-réseaux dans Azure Virtual Networks.

Une application qui accède à une ressource Azure AI services alors que des règles de réseau sont en vigueur a besoin d’une autorisation. L’autorisation est prise en charge avec les informations d’identification Microsoft Entra ID ou avec une clé API valide.

Important

L’activation de règles de pare-feu pour votre compte Azure AI services bloque les demandes entrantes de données par défaut. Pour autoriser l’entrée des demandes, l’une des conditions suivantes doit être remplie :

- La demande doit provenir d’un service fonctionnant au sein d’un réseau virtuel Azure figurant dans la liste des sous-réseaux autorisés du compte Azure AI services cible. La demande de point de terminaison qui provient du réseau virtuel doit être définie en tant que sous-domaine personnalisé de votre compte de Azure AI services.

- La demande provient d’une liste d’adresses IP autorisées.

Les demandes qui sont bloquées comprennent les demandes émanant d’autres services Azure, du portail Azure, et de services de journalisation et de métriques.

Remarque

Nous vous recommandons d’utiliser le module Azure Az PowerShell pour interagir avec Azure. Pour bien démarrer, consultez Installer Azure PowerShell. Pour savoir comment migrer vers le module Az PowerShell, consultez Migrer Azure PowerShell depuis AzureRM vers Az.

Scénarios

Pour sécuriser votre ressource Azure AI services, vous devez commencer par configurer une règle pour refuser l’accès au trafic de tous les réseaux, y compris le trafic Internet, par défaut. Configurez ensuite des règles qui autorisent l’accès au trafic en provenance de réseaux virtuels spécifiques. Cette configuration vous permet de créer une limite de réseau sécurisée pour vos applications. Vous pouvez également configurer des règles pour accorder l’accès au trafic en provenance de plages d’adresses IP Internet publiques et autoriser des connexions à partir de clients Internet ou locaux spécifiques.

Les règles de réseau sont appliquées sur tous les protocoles réseau vers Azure AI services, notamment REST et WebSocket. Pour accéder aux données à l’aide d’outils tels que les consoles de test Azure, vous devez configurer des règles de réseau explicites. Vous pouvez appliquer des règles de réseau à des ressources Azure AI services existantes ou lorsque vous créez des ressources Azure AI services. Après avoir appliqué les règles de réseau, elles concernent toutes les demandes.

Régions et offres de services prises en charge

Les réseaux virtuels sont pris en charge dans les régions où les Azure AI services est disponible. Azure AI services prend en charge les balises de service pour la configuration des règles de réseau. Les services répertoriés ici sont inclus dans la balise de service CognitiveServicesManagement.

- Détecteur d’anomalies

- Azure OpenAI

- Content Moderator

- Vision personnalisée

- Face

- Language Understanding (LUIS)

- Personalizer

- Service Speech

- Langue

- QnA Maker

- Translator

Remarque

Si vous utilisez Azure OpenAI, LUIS, les services Speech ou les services de langage, l’étiquette CognitiveServicesManagement vous permet uniquement d’utiliser le service à l’aide du SDK ou de l’API REST. Pour accéder à Azure OpenAI Studio, au portail LUIS, à Speech Studio ou à Language Studio à partir d’un réseau virtuel, vous devez utiliser les étiquettes suivantes :

AzureActiveDirectoryAzureFrontDoor.FrontendAzureResourceManagerCognitiveServicesManagementCognitiveServicesFrontEndStorage(Speech Studio uniquement)

Pour plus d’informations sur la configuration d’Azure AI Studio, voir la documentation d’Azure AI Studio.

Changer la règle d’accès réseau par défaut

Par défaut, les ressources Azure AI services acceptent les connexions des clients de n’importe quel réseau. Pour limiter l’accès aux réseaux sélectionnés, vous devez d’abord changer l’action par défaut.

Avertissement

Le changement des règles de réseau peut impacter la capacité de vos applications à se connecter à Azure AI services. La définition de la règle de réseau par défaut sur Refuser bloque tout accès aux données, sauf si des règles de réseau spécifiques accordant l’accès sont également appliquées.

Avant de changer la règle par défaut pour refuser l’accès, accordez l’accès aux réseaux autorisés à l’aide des règles de réseau. Si vous autorisez l’énumération des adresses IP de votre réseau local, veillez à ajouter toutes les adresses IP publiques sortantes possibles de votre réseau local.

Gérer les règles d’accès réseau par défaut

Vous pouvez gérer les règles d’accès réseau par défaut pour les ressources Azure AI services par le biais du portail Azure, de PowerShell ou d’Azure CLI.

Accédez à la ressource Azure AI services à sécuriser.

Sélectionnez Gestion des ressources pour le développer, puis sélectionnez Mise en réseau.

Pour refuser l’accès par défaut, sous Pare-feux et réseaux virtuels, sélectionnez Réseaux et points de terminaison privés sélectionnés.

Avec ce paramètre seul, sans aucun réseau virtuel ni aucune plage d’adresses configurés, tout accès est effectivement refusé. Lorsque tout accès est refusé, les demandes qui tentent de consommer la ressource Azure AI services ne sont pas autorisées. Vous pouvez toujours utiliser le portail Azure, Azure PowerShell ou Azure CLI pour configurer la ressource Azure AI services.

Pour autoriser le trafic en provenance de tous les réseaux, sélectionnez Tous les réseaux.

Sélectionnez Enregistrer pour enregistrer vos modifications.

Accorder l’accès à partir d’un réseau virtuel

Vous pouvez configurer les ressources Azure AI services pour autoriser l’accès à partir de sous-réseaux spécifiques uniquement. Les sous-réseaux autorisés appartiennent à un réseau virtuel dans le même abonnement ou dans un autre abonnement. L’autre abonnement peut appartenir à un autre locataire Microsoft Entra. Lorsque le sous-réseau appartient à un autre abonnement, le fournisseur de ressources Microsoft.CognitiveServices doit également être inscrit pour cet abonnement.

Activez un point de terminaison de service pour Azure AI services dans le réseau virtuel. Le point de terminaison de service achemine le trafic à partir du réseau virtuel via un chemin d’accès optimal vers Azure AI services. Pour plus d’informations, consultez Points de terminaison de service de réseau virtuel.

Les identités du sous-réseau et du réseau virtuel sont également transmises avec chaque demande. Les administrateurs peuvent ensuite configurer des règles de réseau pour la ressource Azure AI services afin d’autoriser la réception des demandes à partir de sous-réseaux spécifiques d’un réseau virtuel. Les clients qui obtiennent un accès par le biais de ces règles de réseau doivent continuer à respecter les exigences d’autorisation de la ressource Azure AI services pour accéder aux données.

Chaque ressource Azure AI services prend en charge jusqu’à 100 règles de réseau virtuel qui peuvent être combinées avec des règles de réseau IP. Pour plus d’informations, consultez Accorder l’accès à partir d’une plage d’adresses IP Internet plus loin dans cet article.

Définir les autorisations requises

Pour appliquer une règle de réseau virtuel à une ressource Azure AI services, vous devez disposer des autorisations appropriées pour les sous-réseaux à ajouter. L’autorisation nécessaire correspond au rôle Contributeur par défaut ou au rôle Contributeur Cognitive Services. Les autorisations nécessaires peuvent également être ajoutées à des définitions de rôle personnalisées.

La ressource Azure AI services et les réseaux virtuels qui obtiennent l’accès peuvent se trouver dans des abonnements différents, y compris des abonnements appartenant à un autre locataire Microsoft Entra.

Remarque

La configuration de règles qui accordent l’accès à des sous-réseaux de réseaux virtuels qui font partie d’un autre tenant Microsoft Entra n’est actuellement pris en charge que par PowerShell, l’interface Azure CLI et les API REST. Vous pouvez afficher ces règles dans le portail Azure, mais vous ne pouvez pas les configurer.

Configurer des règles de réseau virtuel

Vous pouvez gérer les règles de réseau virtuel pour les ressources Azure AI services par le biais du portail Azure, de PowerShell ou de l’interface Azure CLI.

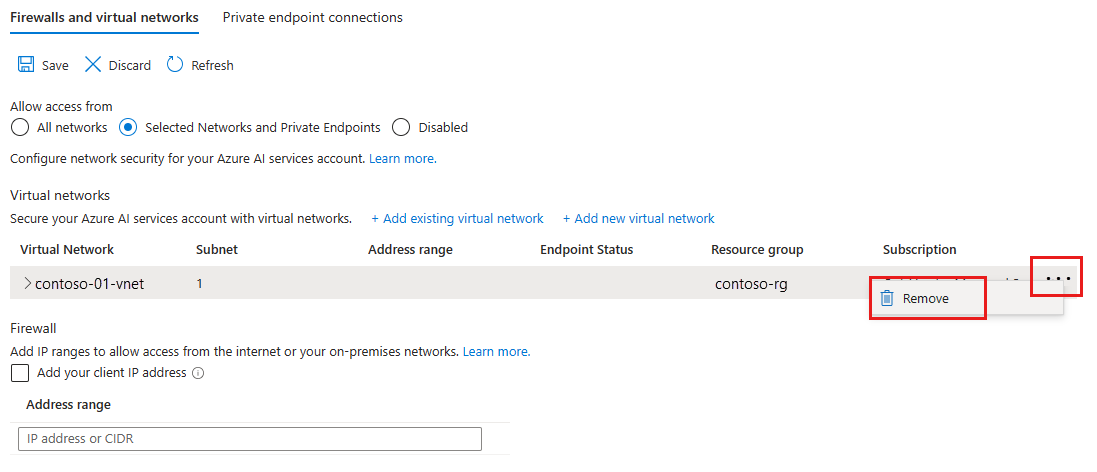

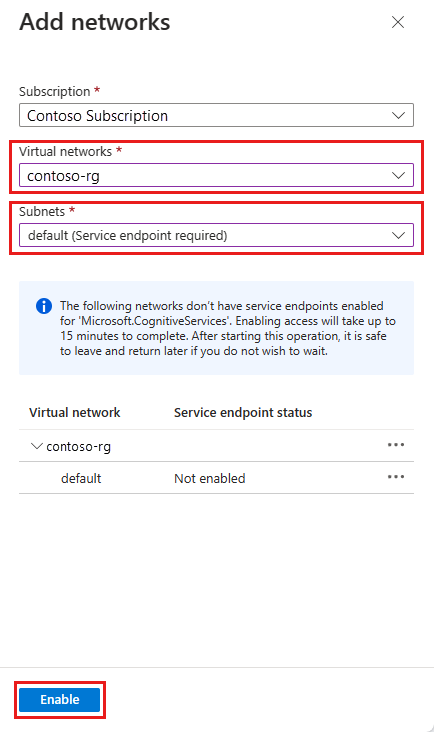

Pour accorder l’accès à un réseau virtuel avec une règle réseau existante :

Accédez à la ressource Azure AI services à sécuriser.

Sélectionnez Gestion des ressources pour le développer, puis sélectionnez Mise en réseau.

Vérifiez que vous avez sélectionné Réseaux et points de terminaison privés sélectionnés.

Sous Autoriser l’accès à partir de, sélectionnez Ajouter un réseau virtuel existant.

Sélectionnez les options Réseaux virtuels et Sous-réseaux, puis sélectionnez Activer.

Remarque

Si un point de terminaison de service pour Azure AI services n’a pas déjà été configuré pour le réseau virtuel et les sous-réseaux sélectionnés, vous pouvez le configurer dans le cadre de cette opération.

Actuellement, seuls les réseaux virtuels appartenant à un même tenant Microsoft Entra sont disponibles à la sélection lors de la création d’une règle. Pour accorder l’accès à un sous-réseau d’un réseau virtuel appartenant à un autre tenant, utilisez PowerShell, l’interface Azure CLI ou les API REST.

Sélectionnez Enregistrer pour enregistrer vos modifications.

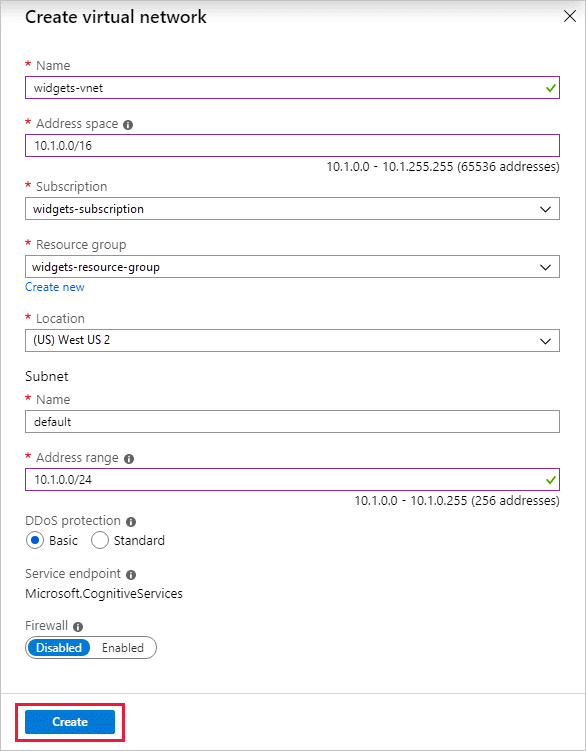

Pour créer un réseau virtuel et lui accorder l’accès :

Dans la même page que la procédure précédente, sélectionnez Ajouter un nouveau réseau virtuel.

Fournissez les informations nécessaires pour créer le nouveau réseau virtuel, puis sélectionnez Créer.

Sélectionnez Enregistrer pour enregistrer vos modifications.

Pour supprimer un réseau virtuel ou une règle de sous-réseau :

Important

Définissez la règle par défaut sur Refuser, sinon les règles de réseau n’ont aucun effet.

Accorder l’accès à partir d’une plage d’adresses IP Internet

Vous pouvez configurer les ressources Azure AI services pour autoriser l’accès à partir de plages d’adresses IP Internet publiques spécifiques. Cette configuration donne accès à des services et réseaux locaux spécifiques, ce qui revient à bloquer le trafic Internet général.

Vous pouvez spécifier les plages d’adresses Internet autorisées en utilisant le format CIDR (RFC 4632) sous la forme 192.168.0.0/16 ou en tant qu’adresses IP individuelles telles que 192.168.0.1.

Conseil

Les petites plages d’adresses qui utilisent les tailles de préfixe /31 ou /32 ne sont pas prises en charge. Configurez ces plages avec des règles d’adresses IP individuelles.

Les règles de réseau IP sont autorisées uniquement pour les adresses IP Internet publiques. Les plages d’adresses IP réservées aux réseaux privés ne sont pas autorisées dans les règles IP. Les réseaux privés incluent des adresses qui commencent par 10.*, 172.16.* - 172.31.* et 192.168.*. Pour plus d’informations, voir Espace d’adressage privé (RFC 1918).

Actuellement, seules les adresses IPv4 sont prises en charge. Chaque ressource Azure AI services prend en charge jusqu’à 100 règles de réseau IP qui peuvent être combinées avec des règles de réseau virtuel.

Configurer l’accès à partir de réseaux locaux

Pour accorder l’accès à votre ressource Azure AI services à partir de vos réseaux locaux avec une règle de réseau IP, identifiez les adresses IP Internet utilisées par votre réseau. Contactez votre administrateur réseau pour obtenir de l’aide.

Si vous utilisez Azure ExpressRoute localement pour le Peering Microsoft, vous devez identifier les adresses IP NAT. Pour plus d’informations, consultez Présentation d’Azure ExpressRoute.

Pour le peering Microsoft, les adresses IP NAT utilisées sont fournies par le client ou par le fournisseur de services. Pour autoriser l’accès à vos ressources de votre service, vous devez autoriser ces adresses IP publiques dans le paramètre de pare-feu IP de ressource.

Gestion des règles de réseau IP

Vous pouvez gérer les règles de réseau IP pour les ressources Azure AI services par le biais du portail Azure, de PowerShell ou de l’interface Azure CLI.

Accédez à la ressource Azure AI services à sécuriser.

Sélectionnez Gestion des ressources pour le développer, puis sélectionnez Mise en réseau.

Vérifiez que vous avez sélectionné Réseaux et points de terminaison privés sélectionnés.

Sous Pare-feux et réseaux virtuels, recherchez l’option Plage d’adresses. Pour accorder l’accès à une plage d’adresses IP Internet, entrez l’adresse IP ou la plage d’adresses IP (au format CIDR). Seules les adresses IP publiques valides (non réservées) sont acceptées.

Pour supprimer une règle de réseau IP, sélectionnez l’icône Corbeille en regard de la plage d’adresses.

Sélectionnez Enregistrer pour enregistrer vos modifications.

Important

Définissez la règle par défaut sur Refuser, sinon les règles de réseau n’ont aucun effet.

Utiliser des points de terminaison privés

Vous pouvez utiliser des points de terminaison privés pour vos ressources Azure AI services afin de permettre aux clients d’un réseau virtuel d’accéder de manière sécurisée aux données via Azure Private Link. Le point de terminaison privé utilise une adresse IP de l’espace d’adressage du réseau virtuel pour votre ressource Azure AI services. Le trafic réseau entre les clients figurant sur le réseau virtuel et la ressource traverse le réseau virtuel et une liaison privée sur le réseau principal de Microsoft Azure, ce qui élimine toute exposition sur l’Internet public.

Les points de terminaison privés pour les ressources Azure AI services vous permettent de faire ce qui suit :

- Sécuriser votre ressource Azure AI services en configurant le pare-feu afin de bloquer toutes les connexions sur le point de terminaison public pour Azure AI services.

- Renforcer la sécurité du réseau virtuel en assurant le blocage de l’exfiltration des données à partir du réseau virtuel.

- Connecter en toute sécurité aux ressources Azure AI services à partir de réseaux locaux qui se connectent au réseau virtuel à l’aide d’un peering privé de passerelle VPN Azure ou ExpressRoutes.

Comprendre les points de terminaison privés

Un point de terminaison privé est une interface réseau spéciale pour une ressource Azure dans votre réseau virtuel. La création d’un point de terminaison privé pour votre ressource Azure AI services offre une connectivité sécurisée entre les clients de votre réseau virtuel et votre ressource. Une adresse IP est attribuée au point de terminaison privé à partir de la plage d’adresses IP de votre réseau virtuel. La connexion entre le point de terminaison privé et le service Azure AI utilise une liaison privée sécurisée.

Les applications du réseau virtuel peuvent se connecter au service en toute transparence via le point de terminaison privé. Les connexions utilisent les mêmes chaînes de connexion et mécanismes d’autorisation qu’elles utiliseraient autrement. La seule exception est les Services Speech qui nécessitent un point de terminaison distinct. Pour plus d’informations, consultez Points de terminaison privés avec les Services Speech dans cet article. Les points de terminaison privés peuvent être utilisés avec tous les protocoles pris en charge par la ressource Azure AI services, notamment l’API REST.

Vous pouvez créer des points de terminaison privés dans des sous-réseaux qui utilisent des points de terminaison de service. Les clients d’un sous-réseau peuvent se connecter à une ressource Azure AI services à l’aide d’un point de terminaison privé, tout en utilisant des points de terminaison de service pour accéder à d’autres. Pour plus d’informations, consultez Points de terminaison de service de réseau virtuel.

Lorsque vous créez un point de terminaison privé pour une ressource Azure AI services dans votre réseau virtuel, Azure envoie une demande de consentement pour approbation au propriétaire de la ressource Azure AI Services. Si l’utilisateur qui demande la création du point de terminaison privé est également propriétaire de la ressource, cette demande de consentement est automatiquement approuvée.

Les propriétaires de ressource Azure AI services peuvent gérer les demandes de consentement et les points de terminaison privés via l’onglet Connexion de point de terminaison privé de la ressource Azure AI services dans le portail Azure.

Spécifier des points de terminaison privés

Lorsque vous créez un point de terminaison privé, spécifiez la ressource Azure AI Services à laquelle il se connecte. Pour plus d’informations sur la création d’un point de terminaison privé, consultez :

- Créer un point de terminaison privé au moyen du Portail Azure

- Créer un point de terminaison privé à l’aide d’Azure PowerShell

- Créer un point de terminaison privé au moyen de l’interface Azure CLI

Se connecter à des points de terminaison privés

Remarque

Azure OpenAI Service utilise une zone DNS privée et un redirecteur de zone DNS publique différents de ceux des autres instances d’Azure AI services. Pour connaître les noms de zone et de redirecteur corrects, consultez Configuration de zone DNS des services Azure.

Les clients d’un réseau virtuel qui utilisent le point de terminaison privé utilisent la même chaîne de connexion pour la ressource Azure AI services que les clients qui se connectent au point de terminaison public. La seule exception est le service Speech, qui nécessite un point de terminaison distinct. Pour plus d’informations, consultez Utiliser des points de terminaison privés avec le service Speech dans cet article. La résolution DNS achemine automatiquement les connexions du réseau virtuel vers la ressource Azure AI services via une liaison privée.

Par défaut, Azure crée une zone DNS privée jointe au réseau virtuel avec les mises à jour nécessaires pour les points de terminaison privés. Si vous utilisez votre propre serveur DNS, il est possible que vous deviez apporter des modifications supplémentaires à votre configuration DNS. Pour connaître les mises à jour qui peuvent être requises pour les points de terminaison privés, consultez Appliquer des modifications DNS pour les points de terminaison privés dans cet article.

Utiliser des points de terminaison privés avec le service Speech

Consultez Utiliser le service Speech via un point de terminaison privé.

Appliquer des modifications DNS pour les points de terminaison privés

Quand vous créez un point de terminaison privé, l’enregistrement de la ressource DNS CNAME pour la ressource Azure AI services est mis à jour avec un alias dans un sous-domaine avec le préfixe privatelink. Par défaut, Azure crée également une zone DNS privée correspondant au sous-domaine privatelink, avec les enregistrements de ressources DNS A pour les points de terminaison privés. Pour plus d’informations, consultez Qu’est-ce que DNS privé Azure ?.

Lorsque vous résolvez l’URL du point de terminaison Purview à l’extérieur du réseau virtuel avec le point de terminaison privé, elle correspond au point de terminaison public de la ressource Azure AI services. En cas de résolution à partir du réseau virtuel hébergeant le point de terminaison privé, l’URL du point de terminaison correspond à l’adresse IP du point de terminaison privé.

Cette approche permet d’accéder à la ressource Azure AI services avec la même chaîne de connexion pour les clients sur le réseau virtuel hébergeant les points de terminaison privés ainsi que les clients en dehors du réseau virtuel.

Si vous utilisez un Serveur DNS personnalisé sur votre réseau, les clients doivent pouvoir résoudre le nom de domaine complet (FQDN) du point de terminaison de la ressource Azure AI services en adresse IP du point de terminaison privé. Configurez votre serveur DNS de manière à déléguer votre sous-domaine de liaison privée à la zone DNS privée du réseau virtuel.

Conseil

Lorsque vous utilisez un serveur DNS personnalisé ou local, vous devez configurer votre serveur DNS de manière à résoudre le nom de la re Azure AI services dans le sous-domaine privatelink sur l’adresse IP du point de terminaison privé. Déléguez le sous-domaine privatelink à la zone DNS privée du réseau virtuel. Vous pouvez également configurer la zone DNS sur votre serveur DNS et ajouter les enregistrements DNS A.

Pour plus d’informations sur la configuration de votre propre serveur DNS pour la prise en charge des points de terminaison privés, consultez les ressources suivantes :

Accorder l’accès aux services Azure approuvés pour Azure OpenAI

Vous pouvez accorder l’accès à Azure OpenAI à un sous-ensemble de services Azure approuvés, tout en maintenant des règles de réseau pour d’autres applications. Ces services approuvés utilisent ensuite l’identité managée pour authentifier votre service Azure OpenAI. Le tableau suivant répertorie les services qui peuvent accéder à Azure OpenAI si l’identité managée de ces services a l’attribution de rôle appropriée.

| Service | Nom du fournisseur de ressources |

|---|---|

| Azure AI Services | Microsoft.CognitiveServices |

| Azure Machine Learning | Microsoft.MachineLearningServices |

| Recherche Azure AI | Microsoft.Search |

Vous pouvez accorder l’accès réseau aux services Azure approuvés en créant une exception de règle réseau à l’aide de l’API REST ou du Portail Azure :

Utilisation de l’interface de ligne de commande Azure (CLI)

accessToken=$(az account get-access-token --resource https://management.azure.com --query "accessToken" --output tsv)

rid="/subscriptions/<your subscription id>/resourceGroups/<your resource group>/providers/Microsoft.CognitiveServices/accounts/<your Azure AI resource name>"

curl -i -X PATCH https://management.azure.com$rid?api-version=2023-10-01-preview \

-H "Content-Type: application/json" \

-H "Authorization: Bearer $accessToken" \

-d \

'

{

"properties":

{

"networkAcls": {

"bypass": "AzureServices"

}

}

}

'

Pour révoquer l’exception, configurez networkAcls.bypass sur None.

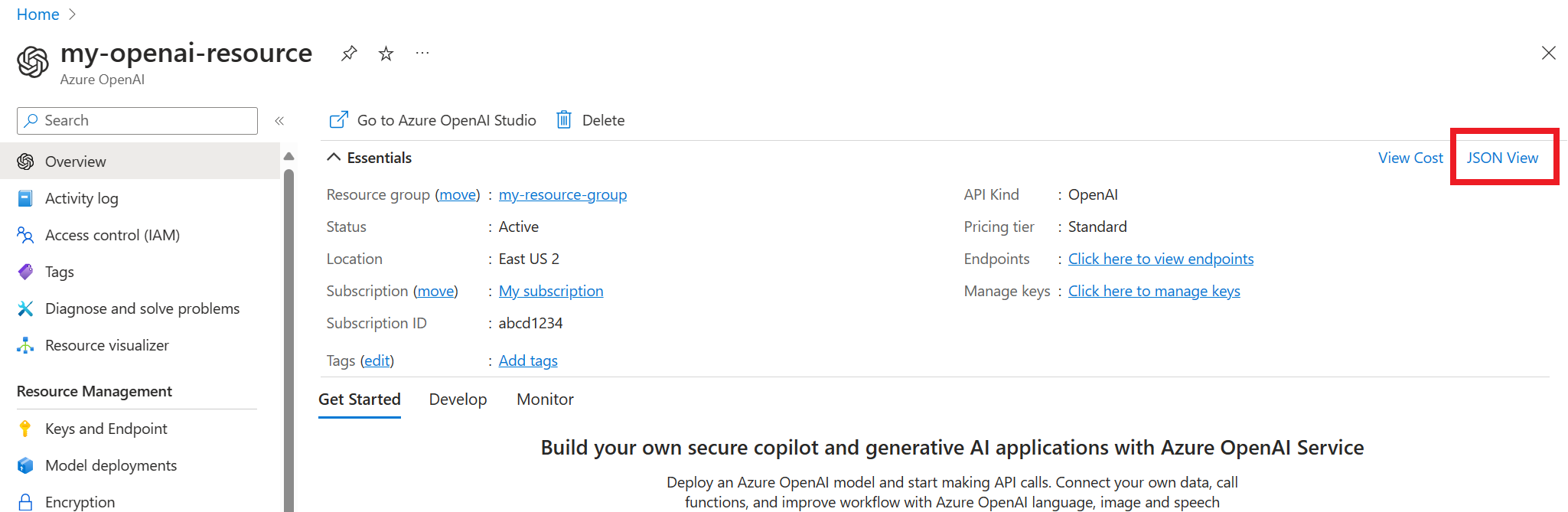

Pour vérifier si le service approuvé a été activé à partir du portail Azure,

Utiliser la vue JSON dans la page de présentation des ressources Azure OpenAI

Choisissez votre dernière version d’API sous Versions d’API. Seule la dernière version d’API est prise en charge,

2023-10-01-preview.

À l’aide du portail Azure

Accédez à votre ressource Azure OpenAI, puis sélectionnez Mise en réseau dans le menu de navigation.

Sous Exceptions, sélectionnez Autoriser les services Azure figurant dans la liste des services approuvés à accéder à ce compte Cognitive Services.

Conseil

Vous pouvez afficher l’option Exceptions en sélectionnant Réseaux et points de terminaison privés sélectionnés ou Désactivé sous Autoriser l’accès à partir de.

Tarification

Pour plus d’informations sur les tarifs, consultez Tarification Liaison privée Azure.

Étapes suivantes

- Explorer les différentes offres Azure AI services

- En savoir plus sur les points de terminaison de service de réseau virtuel