La segmentation est un modèle dans lequel vous prenez votre empreinte réseau et créez des périmètres définis par logiciel à l’aide d’outils disponibles dans Microsoft Azure. Vous définissez ensuite les règles qui régissent le trafic en provenance/à destination de ces périmètres, de façon à avoir des situations de sécurité différentes selon les parties de votre réseau. Lorsque vous placez différentes applications (ou parties d’une application donnée) dans ces périmètres, vous pouvez régir la communication entre ces entités segmentées. Si une partie de votre pile d’applications est compromise, vous pourrez mieux contenir l’impact de cette violation de sécurité, et l’empêcher de se répandre latéralement dans le reste de votre réseau. Cette capacité est un principe clé associé au modèle Confiance Zéro publié par Microsoft qui vise à susciter, au sein de votre organisation, une réflexion sur l’opportunité de se doter d’une sécurité de classe mondiale.

Modèles de segmentation

Lorsque vous travaillez dans Azure, vous disposez d’un large éventail d’options de segmentation disponibles pour vous aider à vous protéger.

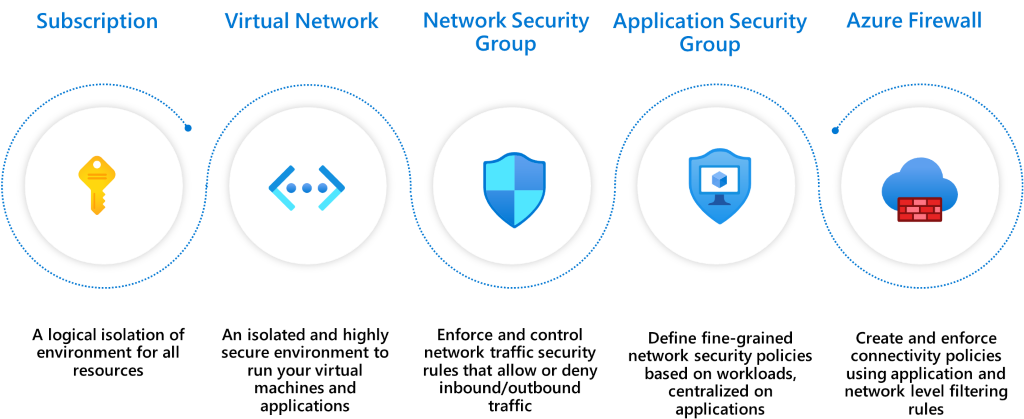

Abonnement : les abonnements sont une construction de haut niveau, qui instaure une séparation régie par la plateforme entre les entités. Celle-ci est destinée à cloisonner les grandes organisations au d’une entreprise. La communication entre les ressources de différents abonnements doit être configurée de manière explicite.

Réseau virtuel: des réseaux virtuels sont créés au sein d’un abonnement dans des espaces d’adressage privés. Les réseaux assurent le confinement des ressources en leur sein, aucun trafic n’étant autorisé par défaut entre deux réseaux virtuels. Comme les abonnements, toute communication entre les réseaux virtuels doit être approvisionnée de manière explicite.

Groupes de sécurité réseau : les groupes de sécurité réseau sont des mécanismes de contrôle d’accès destinés à réguler le trafic entre ressources au sein d’un réseau virtuel en tant que pare-feu de couche 4. Un groupe de sécurité réseau contrôle également le trafic avec des réseaux externes, tels qu’Internet ou d’autres réseaux virtuels. Les NSG peuvent amener votre stratégie de segmentation à un niveau granulaire en créant des périmètres pour un sous-réseau, un groupe de machines virtuelles ou même une machine virtuelle unique.

Azure Virtual Network Manager (AVNM) : Azure Virtual Network Manager (AVNM) est un service de gestion de réseau qui permet à une équipe de gestion informatique centrale de gérer des réseaux virtuels globalement entre les abonnements à grande échelle. Avec AVNM, vous pouvez regrouper plusieurs réseaux virtuels et appliquer des règles d’administration de sécurité prédéfinies, qui doivent être appliquées en même temps aux réseaux virtuels sélectionnés. Comme pour le groupe de sécurité réseau, les règles d’administration de sécurité créées via AVNM fonctionnent également en tant que pare-feu de couche 4, mais les règles d’administration de sécurité sont évaluées en premier, avant le groupe de sécurité réseau.

Groupes de sécurité d’application (ASG) : Les ASG fournissent des mécanismes de contrôle similaires aux NSG, mais ils sont référencés avec un contexte d’application. Un ASG vous permet de regrouper un ensemble de machines virtuelles sous une étiquette d’application. Il peut définir des règles qui sont ensuite appliquées à chacune des machines virtuelles sous-jacentes.

Pare-feu Azure: le pare-feu Azure est un pare-feu avec état natif Cloud en tant que service. Ce pare-feu peut être déployé dans vos réseaux virtuels ou dans des déploiements d’Azure Virtual WAN afin de filtrer le trafic échangé entre ressources cloud, avec Internet et localement. Vous créez des règles ou des stratégies (à l’aide du Pare-feu Azure ou d’Azure Firewall Manager) en spécifiant l’autorisation/refus du trafic à l’aide des contrôles de couche 3 à 7. Vous pouvez également filtrer le trafic à destination d’Internet à l’aide du Pare-feu Azure ou de solutions tierces. Dirigez tout ou partie du trafic via des fournisseurs de sécurité tiers à des fins de filtrage avancé et des protection des utilisateurs.

Les modèles suivants sont courants lorsqu’il s’agit d’organiser la charge de travail dans Azure du point de vue de la mise en réseau. Chacun de ces modèles fournit un type différent d’isolement et de connectivité. Vous devez choisir le modèle le mieux adapté à votre organisation en fonction des besoins de votre organisation. Avec chacun de ces modèles, nous décrivons la façon dont la segmentation peut être effectuée à l’aide des services Azure Networking mentionnés ci-dessus.

Il est également possible que la conception adaptée à votre organisation diffère de celles que nous énumérons ici. C’est à prévoir, car il n’existe pas de dimensionnement unique qui conviendrait à tout le monde. Suivez les principes de ces modèles pour créer ce qui convient le mieux à votre organisation. La plateforme Azure offre la flexibilité et les outils dont vous avez besoin.

Modèle 1 : Réseau virtuel unique

Dans ce modèle, tous les composants de votre charge de travail ou, dans certains cas, la totalité de votre empreinte informatique est/sont placé(e/s) à l’intérieur d’un réseau virtuel unique. Ce modèle est possible si vous opérez dans une seule région, car un réseau virtuel ne peut pas s’étendre sur plusieurs régions.

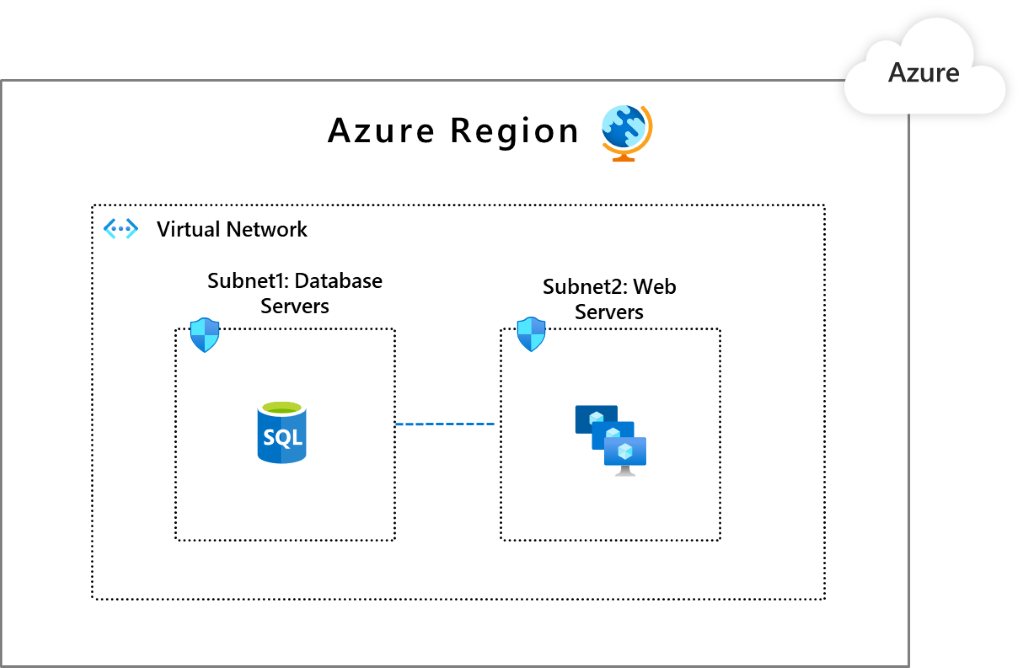

Les entités les plus susceptibles d’être utilisées pour créer des segments dans ce réseau virtuel sont les NSG ou les ASG. Le choix effectué varie selon que vous souhaitez faire référence à vos segments en tant que sous-réseaux du réseau ou groupes d’applications. L’image ci-dessous est un exemple de à quoi un réseau virtuel segmenté devrait ressembler.

Dans cette configuration, vous avez un sous-réseau, Subnet1, dans lequel vous avez placé vos charges de travail de base de données, et un sous-réseau, Subnet2, dans lequel vous avez placé vos charges de travail web. Vous pouvez placer des NSG qui spécifient que Subnet1 peut communiquer uniquement avec Subnet2, et que Subnet2 peut communiquer avec Internet. Vous pouvez également pousser ce concept plus loin en présence d’un grand nombre de charges de travail. Créez des sous-réseaux qui, par exemple, ne permettent pas à une charge de travail de communiquer avec le serveur principal d’une autre charge de travail.

Bien que nous ayons utilisé des NSG pour illustrer la façon dont le trafic de sous-réseau peut être régi, vous pouvez également appliquer cette segmentation en utilisant une appliance virtualisée de réseau de la Place de marché Azure ou du Pare-feu Azure.

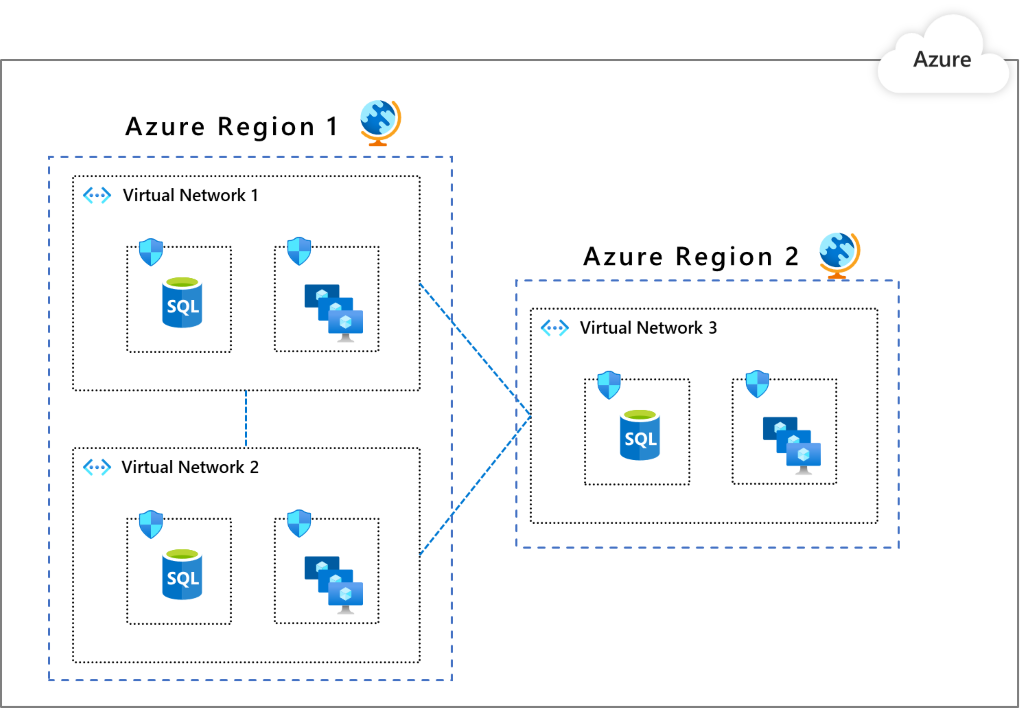

Modèle 2 : Plusieurs réseaux virtuels avec peering entre eux

Ce modèle est l’extension du modèle précédent, dans lequel vous avez plusieurs réseaux virtuels avec des connexions de Peering potentielles. Vous pouvez opter pour ce modèle pour regrouper des applications en réseaux virtuels distincts ou vous aurez peut-être besoin d’une présence dans plusieurs régions Azure. Vous bénéficiez d’une segmentation intégrée au travers des réseaux virtuels, car vous devez explicitement appairer un réseau virtuel avec un autre pour permettre la communication entre eux (gardez à l’esprit que la connectivité d’appairage de réseaux virtuels n’est pas transitive). Pour segmenter davantage un réseau virtuel d’une manière similaire au modèle 1, utilisez des groupes de sécurité réseau ou des groupes de sécurité d’application dans les réseaux virtuels.

Modèle 3 : Plusieurs réseaux virtuels dans un modèle hub-and-spoke

Ce modèle est une organisation de réseau virtuel plus avancée dans laquelle vous choisissez un réseau virtuel dans une région donnée en tant que hub pour tous les autres réseaux virtuels dans cette région. La connectivité entre le réseau virtuel hub et ses réseaux virtuels Spoke est obtenue à l’aide de l’appairage de réseaux virtuels Azure. Tout le trafic transite par le réseau virtuel hub et peut servir de passerelle pour d’autres hubs dans différentes régions. Vous configurez votre situation de sécurité au niveau des hubs afin qu’ils soient en mesure de segmenter et de régir le trafic entre les réseaux virtuels de manière évolutive. L’un des avantages de ce modèle est qu’ à mesure que votre topologie de réseau s’étend, la charge liée à la sécurité ne croît pas (sauf lorsque vous étendez la topologie à nouvelles régions). De plus, ce modèle de topologie peut être remplacé par Azure Virtual WAN, qui permet aux utilisateurs de gérer un réseau virtuel hub en tant que service managé. Pour plus d’informations sur l’avantage lié à l’introduction d’Azure Virtual WAN, consultez l’architecture Virtual WAN hub-and-spoke.

Le contrôle de segmentation native Cloud Azure recommandé est le Pare-feu Azure. Le Pare-feu Azure fonctionne tant sur les réseaux virtuels que sur les abonnements. Il régit les flux de trafic à l’aide des contrôles des couches 3 à 7. Il vous appartient de définir vos règles de communication (par exemple, le réseau virtuel X ne peut pas communiquer avec le réseau virtuel Y, mais il peut communiquer avec le réseau virtuel Z, pas d’Internet pour le réseau virtuel X, sauf pour l’accès à *.github.com, etc.) et l’appliquer de manière cohérente. Avec Azure Firewall Manager, vous pouvez gérer de manière centralisée les stratégies sur plusieurs Pare-feu Azure et permettre aux équipes DevOps de personnaliser davantage les stratégies locales. Vous pouvez également utiliser Azure Firewall Manager lorsque vous choisissez Azure Virtual WAN en tant que réseau hub géré.

Le tableau suivant présente une comparaison des topologies de modèles :

| Modèle 1 | Modèle 2 | Modèle 3 | |

|---|---|---|---|

| Connectivité/routage : comment chacun des segments communique entre eux | Le routage système fournit une connectivité par défaut à n’importe quelle charge de travail dans un sous-réseau. | Identique au modèle 1 | Aucune connectivité par défaut entre les réseaux virtuels Spoke. Un routeur de couche 4, tel que le pare-feu Azure dans le réseau virtuel hub, est nécessaire pour permettre la connectivité. |

| Filtrage du trafic au niveau du réseau | Le trafic est autorisé par défaut. Un NSG/ASG peut être utilisé pour filtrer ce modèle. | Identique au modèle 1 | Le trafic entre les réseaux virtuels Spoke est refusé par défaut. La configuration du Pare-feu Azure peut activer le trafic sélectionné, par exemple windowsupdate.com . |

| Journalisation centralisée | Journaux NSG/ASG pour le réseau virtuel | Agréger les journaux NSG/ASG sur tous les réseaux virtuels | Le Pare-feu Azure consigne dans Azure Monitor tout le trafic accepté/refusé qui est envoyé via un hub. |

| Points de terminaison publics ouverts involontaires | DevOps peut ouvrir accidentellement un point de terminaison public par le biais de règles NSG/ASG incorrectes. | Identique au modèle 1 | Un point de terminaison public ouvert accidentellement dans un réseau virtuel Spoke n’autorise pas l’accès. Le paquet retourné est supprimé via un pare-feu avec état (routage asymétrique). |

| Protection au niveau de l’application | Le NSG/ASG assure uniquement la prise en charge de la couche réseau. | Identique au modèle 1 | Le Pare-feu Azure prend en charge le filtrage de nom de domaine complet pour HTTP/S et MSSQL pour le trafic sortant et entre les réseaux virtuels. |

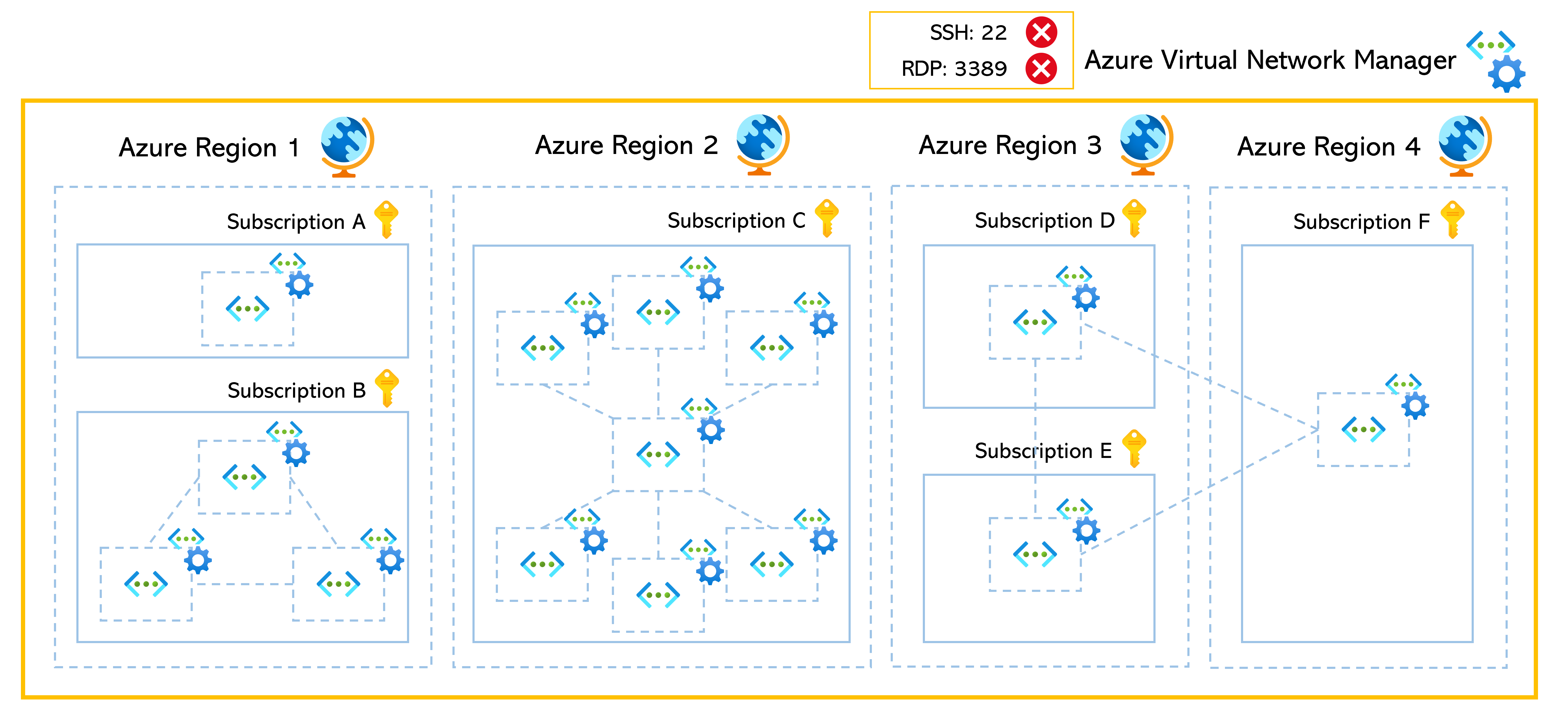

Modèle 4 : Plusieurs réseaux virtuels sur plusieurs segments réseau

Ce modèle explique comment gérer et protéger plusieurs réseaux virtuels, qui sont également sur plusieurs abonnements, comme méthode centralisée. Les règles d’administration de sécurité créées sur AVNM peuvent appliquer une règle de sécurité de base de référence de manière cohérente, que les réseaux virtuels soient connectés les uns aux autres ou qu’ils appartiennent à différents abonnements. Par exemple, désactivez le port SSH 22, le port RDP 3389 et d’autres ports à haut risque à partir d’Internet pour protéger la solution contre les violations de sécurité sur tous les réseaux virtuels au sein de l’organisation. Consultez Règles d’administration de sécurité dans Azure Virtual Network Manager pour plus d’informations sur les règles d’administration de sécurité et sur leur fonctionnement.

Même si AVNM est une solution idéale pour protéger le réseau entier d’une organisation avec un ensemble minimal de règles de réseau, les groupes de sécurité réseau et les groupes de sécurité d’application doivent toujours être utilisés pour appliquer des règles de réseau précises à chaque réseau virtuel, en plus d’AVNM. Ce processus peut varier d’un système à l’autre en fonction de leurs exigences de sécurité.

Étapes suivantes

En savoir plus sur les technologies des composants :

- Qu’est-ce que le réseau virtuel Azure ?

- Qu’est-ce qu’Azure Virtual Network Manager (préversion) ?

- Qu’est-ce qu’un pare-feu Azure ?

- Vue d’ensemble d’Azure Monitor

Ressources associées

Explorer les architectures connexes :