Configurer un groupe de sécurité réseau pour les systèmes de fichiers Azure Managed Lustre

Les groupes de sécurité réseau peuvent être configurés pour filtrer le trafic réseau entrant et sortant vers et depuis des ressources Azure dans un réseau virtuel Azure. Un groupe de sécurité réseau peut contenir des règles de sécurité qui filtrent le trafic réseau par adresse IP, port et protocole. Quand un groupe de sécurité réseau est associé à un sous-réseau, des règles de sécurité sont appliquées aux ressources déployées dans ce sous-réseau.

Cet article explique comment configurer des règles de groupe de sécurité réseau pour sécuriser l’accès à un cluster de système de fichiers Azure Managed Lustre dans le cadre d’une stratégie de Confiance Zéro.

Prérequis

- Un abonnement Azure. Si vous n’avez pas d’abonnement Azure, créez un compte gratuit avant de commencer.

- Un réseau virtuel avec un sous-réseau configuré pour permettre la prise en charge du système de fichiers Azure Managed Lustre. Pour plus d’informations, consultez conditions préalables à la mise en réseau.

- Un système de fichiers Azure Managed Lustre déployé dans votre abonnement Azure. Pour plus d’informations, consultez Créer un système de fichiers Azure Managed Lustre.

Créer et configurer un groupe de sécurité réseau

Vous pouvez utiliser un groupe de sécurité réseau Azure pour filtrer le trafic réseau entre des ressources Azure dans un réseau virtuel Azure. Un groupe de sécurité réseau contient des règles de sécurité qui autorisent ou refusent le trafic réseau entrant ou sortant en direction/à partir des différents types de ressources Azure. Pour chaque règle, vous pouvez spécifier la source et la destination, le port et le protocole.

Pour créer un groupe de sécurité réseau dans le Portail Azure, procédez comme suit :

Dans la zone de recherche située en haut du portail, entrez Groupe de sécurité réseau. Dans les résultats de la recherche, sélectionnez Groupe de sécurité réseau.

Sélectionnez + Créer.

Dans la page Créer un groupe de sécurité réseau, sous l’onglet De base, entrez ou sélectionnez les valeurs suivantes :

Paramètre Action Détails du projet Abonnement Sélectionnez votre abonnement Azure. Resource group Sélectionnez un groupe de ressources existant ou créez-en un en sélectionnant Créer. Cet exemple utilise le groupe de ressources sample-rg . Détails de l’instance Nom du groupe de sécurité réseau Entrez un nom pour le groupe de sécurité réseau que vous créez. Région Sélectionnez la région souhaitée. Sélectionnez Revoir + créer.

Quand le message Validation réussie s’affiche, sélectionnez Créer.

Associer le groupe de sécurité réseau à un sous-réseau

Une fois le groupe de sécurité réseau créé, vous pouvez l’associer au sous-réseau unique de votre réseau virtuel où existe le système de fichiers Azure Managed Lustre. Pour associer le groupe de sécurité réseau à un sous-réseau à l’aide du Portail Azure, procédez comme suit :

Dans la zone de recherche située en haut du portail, entrez Groupe de sécurité réseau , puis sélectionnez Groupes de sécurité réseau dans les résultats de la recherche.

Sélectionnez le nom de votre groupe de sécurité réseau, puis sélectionnez Sous-réseaux.

Pour associer un groupe de sécurité réseau au sous-réseau, sélectionnez + Associer, puis sélectionnez votre réseau virtuel et le sous-réseau auquel vous souhaitez associer le groupe de sécurité réseau. Cliquez sur OK.

Configurer les règles du groupe de sécurité réseau

Pour configurer des règles de groupe de sécurité réseau pour la prise en charge du système de fichiers Azure Managed Lustre, vous pouvez ajouter des règles de sécurité entrantes et sortantes au groupe de sécurité réseau associé au sous-réseau où votre système de fichiers Azure Managed Lustre est déployé. Les sections suivantes décrivent comment créer et configurer les règles de sécurité entrantes et sortantes qui permettent la prise en charge du système de fichiers Azure Managed Lustre.

Remarque

Les règles de sécurité indiquées dans cette section sont configurées en fonction d’un déploiement de test de système de fichiers Azure Managed Lustre dans la région USA Est, avec l’intégration du Stockage Blob activée. Vous devez ajuster les règles en fonction de votre région de déploiement, de votre adresse IP de sous-réseau de réseau virtuel et d’autres paramètres de configuration pour le système de fichiers Azure Managed Lustre.

Créer des règles de sécurité entrantes

Vous pouvez créer des règles de sécurité entrantes dans le Portail Azure. L’exemple suivant montre comment créer et configurer une nouvelle règle de sécurité entrante :

- Dans le Portail Azure, ouvrez la ressource de groupe de sécurité réseau que vous avez créée à l’étape précédente.

- Sélectionnez Règles de sécurité entrantes sous Paramètres.

- Sélectionnez Ajouter.

- Dans le volet Ajouter une règle de sécurité entrante, configurez les paramètres de la règle et sélectionnez Ajouter.

Ajoutez les règles de trafic entrant suivantes au groupe de sécurité réseau :

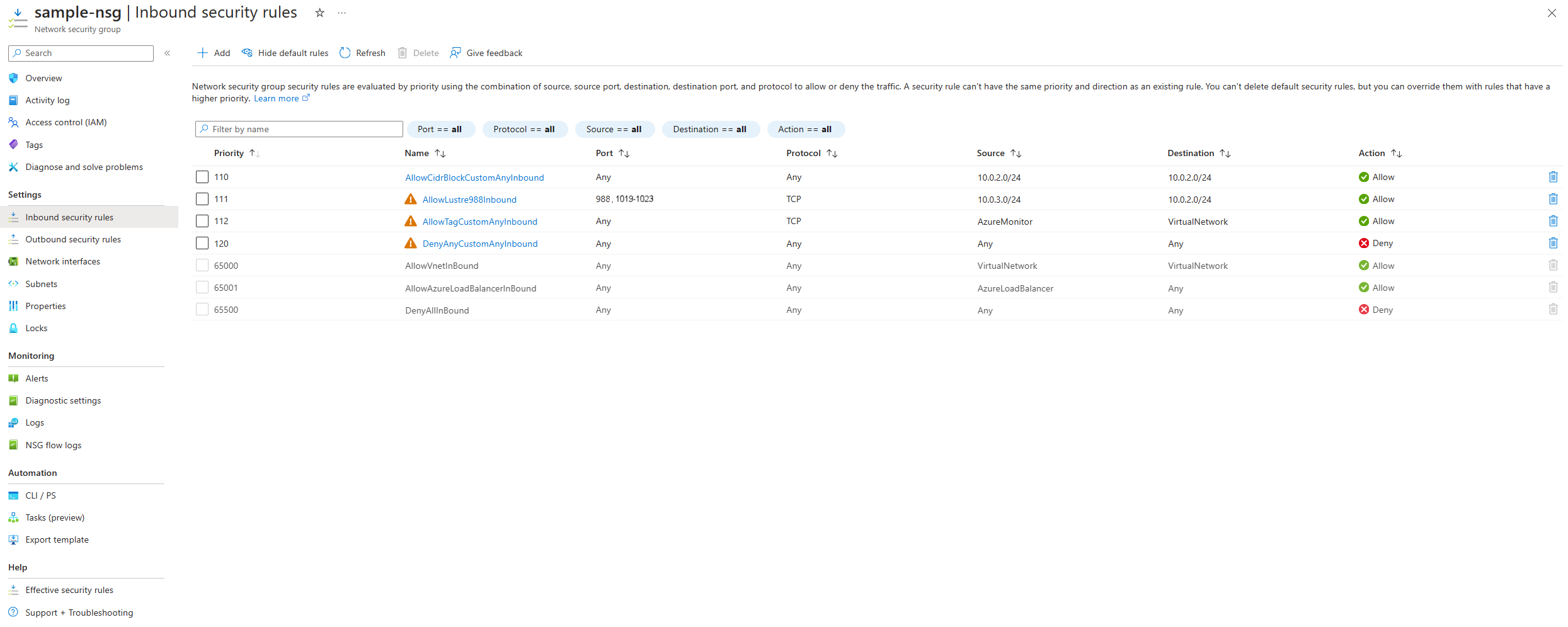

| Priorité | Nom | Port(s) | Protocol | Source | Destination | Action | Description |

|---|---|---|---|---|---|---|---|

| 110 | nom de règle | Quelconque | Quelconque | Adresse IP/plage CIDR pour le sous-réseau de système de fichiers Azure Managed Lustre | Adresse IP/plage CIDR pour le sous-réseau de système de fichiers Azure Managed Lustre | Autoriser | Autorisez les flux de protocole ou de port entre les hôtes sur le sous-réseau du système de fichiers Azure Managed Lustre. Par exemple, le système utilise le port TCP 22 (SSH) pour le déploiement initial et la configuration. |

| 111 | nom de règle | 988, 1019-1023 | TCP | Adresse IP/plage CIDR pour le sous-réseau du client Lustre | Adresse IP/plage CIDR pour le sous-réseau de système de fichiers Azure Managed Lustre | Autoriser | Autorisez la communication entre le sous-réseau client Lustre et le sous-réseau du système de fichiers Azure Managed Lustre. Autorise uniquement les ports TCP 988 et 1019-1023 sur la source et la destination. |

| 112 | nom de règle | Quelconque | TCP | AzureMonitor |

VirtualNetwork |

Allow | Autoriser les flux entrants à partir de la balise de service AzureMonitor. Autorisez uniquement le port source TCP 443. |

| 120 | nom de règle | Quelconque | Quelconque | Quelconque | Quelconque | Deny | Refuser tous les autres flux entrants. |

Les règles de sécurité entrantes dans le Portail Azure doivent ressembler à la capture d’écran suivante. Vous devez ajuster l’adresse IP du sous-réseau/plage CIDR et d’autres paramètres en fonction de votre déploiement :

Créer des règles de sécurité sortantes

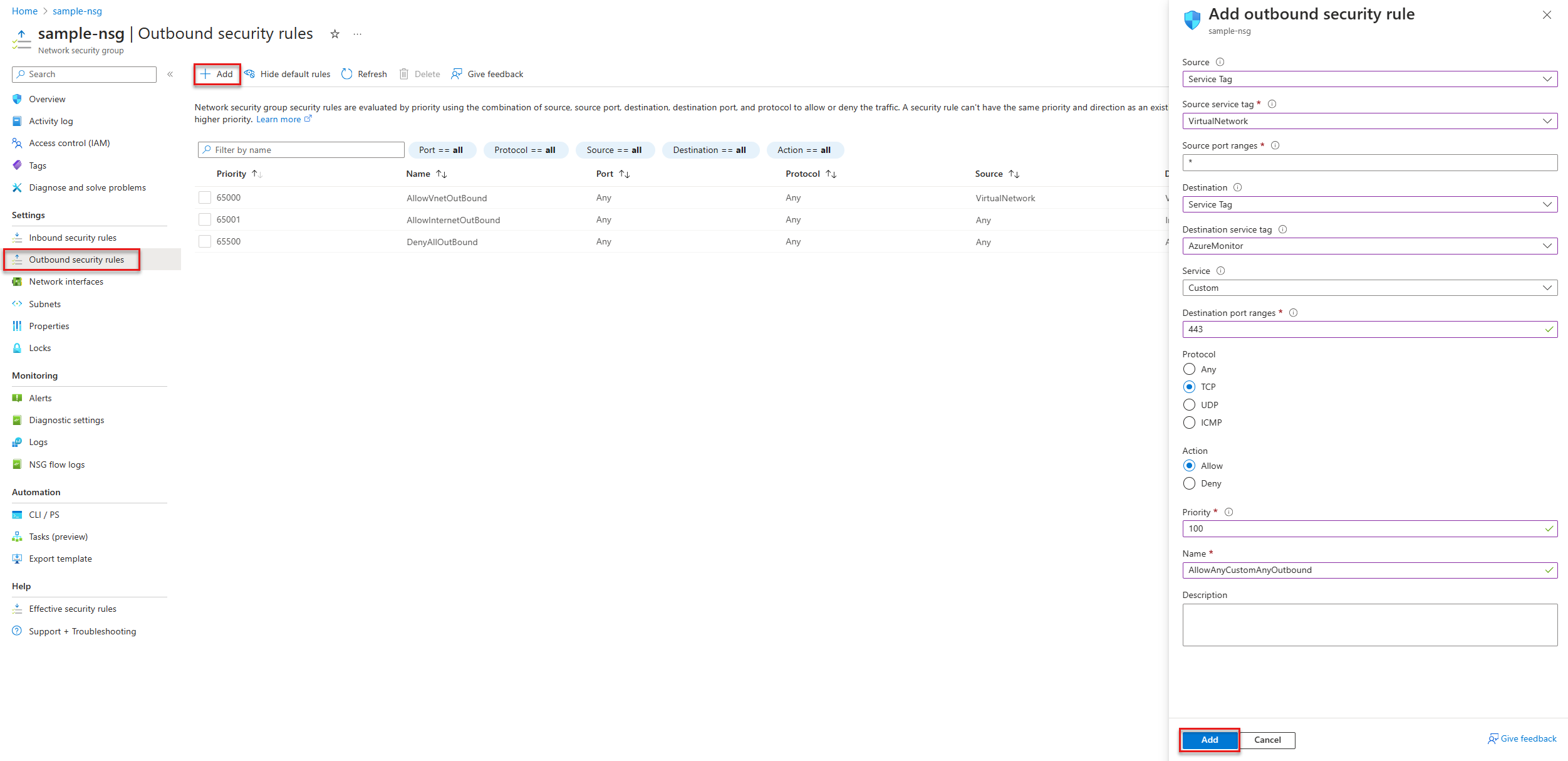

Vous pouvez créer des règles de sécurité sortantes dans le Portail Azure. L’exemple suivant montre comment créer et configurer une nouvelle règle de sécurité sortante :

- Dans le Portail Azure, ouvrez la ressource de groupe de sécurité réseau que vous avez créée à une étape antérieure.

- Sous PARAMÈTRES, sélectionnez Règles de sécurité de trafic sortant.

- Sélectionnez Ajouter.

- Dans le volet Ajouter une règle de sécurité sortante, configurez les paramètres de la règle et sélectionnez Ajouter.

Ajoutez les règles de trafic sortant suivantes au groupe de sécurité réseau :

| Priorité | Nom | Port(s) | Protocol | Source | Destination | Action | Description |

|---|---|---|---|---|---|---|---|

| 100 | nom de règle | 443 | TCP | VirtualNetwork |

AzureMonitor |

Allow | Autorisez les flux sortants vers l’étiquette de AzureMonitor service. Port de destination TCP 443 uniquement. |

| 101 | nom de règle | 443 | TCP | VirtualNetwork |

AzureKeyVault.EastUS |

Allow | Autorisez les flux sortants vers l’étiquette de AzureKeyVault.EastUS service. Port de destination TCP 443 uniquement. |

| 102 | nom de règle | 443 | TCP | VirtualNetwork |

AzureActiveDirectory |

Allow | Autorisez les flux sortants vers l’étiquette de AzureActiveDirectory service. Port de destination TCP 443 uniquement. |

| 103 | nom de règle | 443 | TCP | VirtualNetwork |

Storage.EastUS |

Allow | Autorisez les flux sortants vers l’étiquette de Storage.EastUS service. Port de destination TCP 443 uniquement. |

| 104 | nom de règle | 443 | TCP | VirtualNetwork |

GuestAndHybridManagement |

Allow | Autorise les flux sortants vers l’étiquette de GuestAndHybridManagement service. Port de destination TCP 443 uniquement. |

| 105 | nom de règle | 443 | TCP | VirtualNetwork |

ApiManagement.EastUS |

Allow | Autorisez les flux sortants vers l’étiquette de ApiManagement.EastUS service. Port de destination TCP 443 uniquement. |

| 106 | nom de règle | 443 | TCP | VirtualNetwork |

AzureDataLake |

Allow | Autorisez les flux sortants vers l’étiquette de AzureDataLake service. Port de destination TCP 443 uniquement. |

| 107 | nom de règle | 443 | TCP | VirtualNetwork |

AzureResourceManager |

Allow | Autorise les flux sortants vers l’étiquette de AzureResourceManager service. Port de destination TCP 443 uniquement. |

| 108 | nom de règle | 988, 1019-1023 | TCP | Adresse IP/plage CIDR pour le sous-réseau de système de fichiers Azure Managed Lustre | Adresse IP/plage CIDR pour le sous-réseau du client Lustre | Autoriser | Autorisez les flux sortants pour le système de fichiers Azure Managed Lustre vers le client Lustre. Autorise uniquement les ports TCP 988 et 1019-1023 sur la source et la destination. |

| 109 | nom de règle | 123 | UDP | Adresse IP/plage CIDR pour le sous-réseau de système de fichiers Azure Managed Lustre | 168.61.215.74/32 | Autoriser | Autorisez les flux sortants vers le serveur MS NTP (168.61.215.74). Port de destination UDP 123 uniquement. |

| 110 | nom de règle | 443 | TCP | VirtualNetwork |

20.34.120.0/21 | Autoriser | Autorisez les flux sortants vers la télémétrie Azure Managed Lustre (20.45.120.0/21). Port de destination TCP 443 uniquement. |

| 111 | nom de règle | Quelconque | Quelconque | Adresse IP/plage CIDR pour le sous-réseau de système de fichiers Azure Managed Lustre | Adresse IP/plage CIDR pour le sous-réseau de système de fichiers Azure Managed Lustre | Autoriser | Autorisez les flux de protocole ou de port entre les hôtes sur le sous-réseau du système de fichiers Azure Managed Lustre. Par exemple, le système utilise le port TCP 22 (SSH) pour le déploiement initial et la configuration. |

| 1 000 | nom de règle | Quelconque | Quelconque | VirtualNetwork |

Internet |

Deny | Refuser les flux sortants vers Internet. |

| 1010 | nom de règle | Quelconque | Quelconque | Quelconque | Quelconque | Deny | Refuser tous les autres flux sortants. |

Les règles de sécurité sortantes de l’Portail Azure doivent ressembler à la capture d’écran suivante. Vous devez ajuster l’adresse IP du sous-réseau/plage CIDR et d’autres paramètres en fonction de votre déploiement :

Étapes suivantes

Pour en savoir plus sur Azure Managed Lustre, consultez les articles suivants :

Pour en savoir plus sur les groupes de sécurité réseau Azure, consultez les articles suivants :