Stratégie de supervision cloud

Cet article fait partie d’une série du guide de supervision du cloud.

Dans sa démarche de migration vers un environnement cloud, il est important pour votre organisation de planifier et d’élaborer une stratégie de supervision efficace avec la participation des développeurs, du personnel chargé des opérations et des ingénieurs infrastructure. La stratégie doit être orientée croissance, avec une configuration minimale, puis optimisée de manière itérative. Elle doit toujours s’aligner sur les besoins métier et produire une organisation agile, capable de surveiller de manière proactive les applications distribuées complexes dont dépend l’entreprise.

Prêt à commencer ?

Pour faciliter votre transition vers le cloud, utilisez les phases de stratégie et de planification du Cloud Adoption Framework. Incluez la supervision dans vos phases de stratégie et de planification pour toutes vos initiatives et projets.

Par exemple, observez de quelle façon le premier projet d'adoption établit une gestion précoce des opérations dans Azure. Imaginez à quoi le modèle d'exploitation cloud doit ressembler, rôle de supervision compris. Idéalement, la supervision repose sur une approche basée sur les services, comme une fonction opérationnelle, dans laquelle la supervision est un service de conseil et d'expertise pour les entreprises et consommateurs informatiques.

Une bonne stratégie de supervision repose généralement sur ce qui suit :

Supervisez l’intégrité de vos applications à partir des composants et de leurs relations avec d’autres dépendances. Commencez par la plateforme de service cloud, puis supervisez les ressources, le réseau et enfin l'application en collectant les métriques et les journaux, le cas échéant. Pour le modèle de cloud hybride, incluez l'infrastructure locale et les autres systèmes sur lesquels repose l'application.

Mesurez l’expérience de l’utilisateur final dans le plan de supervision des performances de votre application en reproduisant les interactions typiques de votre client avec l’application.

Veillez à ce que les exigences de sécurité correspondent à la stratégie de conformité de votre organisation en matière de sécurité.

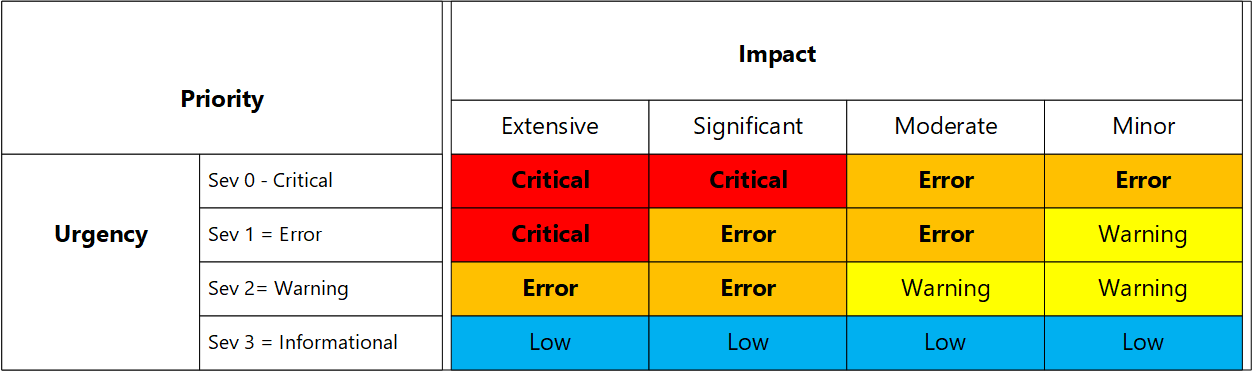

Hiérarchisez les alertes à partir des incidents pertinents et pratiques, comme les avertissements et les exceptions. Établissez leur gravité en fonction de leur importance en suivant votre matrice de priorité d’incident et d’escalade d’urgence.

Contentez-vous de collecter les métriques et les journaux utiles, mesurables et identifiables par l'entreprise et l'organisation informatique.

Définissez un plan d’intégration avec vos solutions de gestion des services informatiques (ITSM) existantes, telles que remedy ou ServiceNow, pour la génération d’incidents ou la supervision en amont. Identifiez les alertes à transférer si un enrichissement des alertes est nécessaire pour prendre en charge des exigences de filtrage spécifiques, et déterminez comment elles doivent être configurées.

Déterminez qui a besoin de visibilité, quel contenu doit être visible et comment celui-ci doit être visualisé en fonction des rôles et des responsabilités.

Au cœur de la gestion des opérations, votre organisation informatique doit établir une gouvernance centralisée et une délégation stricte sur les approches de création, d'exploitation et de gestion des services informatiques.

Objectifs initiaux de la stratégie

En tant qu’architecte ou planificateur stratégique, vous serez peut-être amené à élaborer une stratégie précoce de gestion des opérations dans laquelle la supervision jouera un rôle majeur. Les quatre enjeux suivants doivent être pris en compte :

Gérer les services de production cloud lors de leur mise en production (mise en réseau, applications, sécurité, infrastructure virtuelle, etc.)

Utiliser des ressources limitées pour rationaliser vos outils de supervision existants, vos compétences et votre expertise, et utiliser la supervision cloud pour réduire la complexité

Améliorer l'efficacité des processus de vos solutions de supervision, travailler plus rapidement et plus facilement, à grande échelle, et bénéficier d'une capacité d'évolution rapide

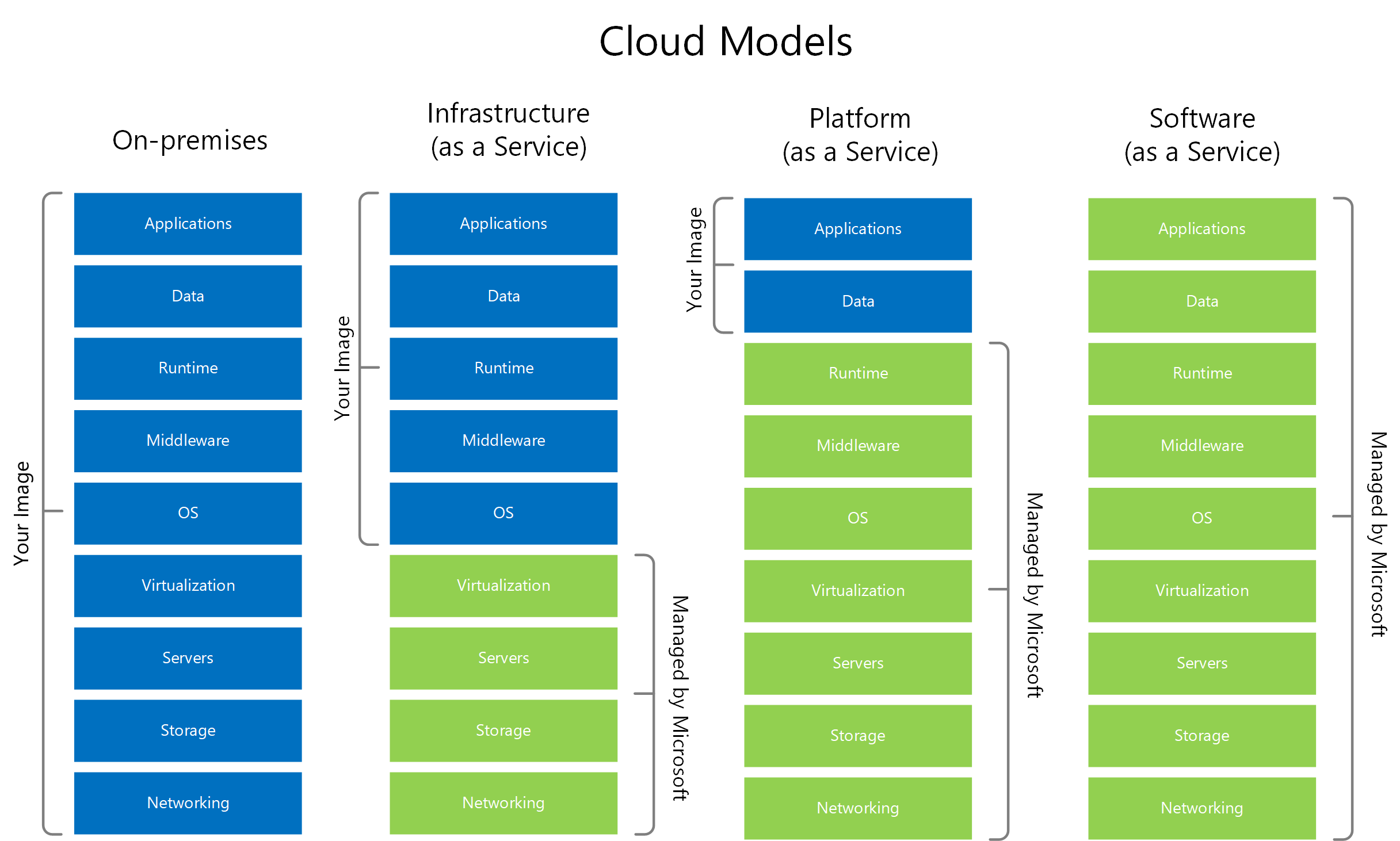

Tenir compte de la façon dont votre organisation planifiera et hébergera la supervision en fonction des modèles cloud. Vous devrez vous efforcer de réduire vos exigences à mesure que l’organisation passera de l’IaaS à la PaaS, puis au SaaS.

Déterminez ce dont vous disposez

Vous pouvez travailler en étroite collaboration avec un comité directeur, un architecte et des planificateurs stratégiques. Vous pouvez préparer votre stratégie de supervision en évaluant l’état actuel de gestion de vos systèmes, notamment des personnes, des partenaires, de l’externalisation, des outils, de la complexité, des lacunes et des risques. Cette évaluation vous aidera à hiérarchiser l'ensemble des problèmes constatés et à sélectionner les principales possibilités d'amélioration de la situation. Identifiez également les services, les systèmes et les données susceptibles de rester en local. Il s’agit d’un enjeu important. Idéalement, la direction attend une feuille de route des initiatives, mais celle-ci doit être en adéquation avec l'horizon de planification connu. Il est tout aussi important de discuter des inconnues.

Modélisation de haut niveau

À mesure que l’entreprise identifie les services à migrer vers le cloud, vous devez investir vos ressources avec précaution. Localement, vous assumez toutes les responsabilités en matière de supervision et vous êtes très investi. Une transition vers des services SaaS, par exemple, ne mettra pas fin à vos responsabilités en matière de supervision. Vous devrez déterminer qui a besoin d'un accès, qui doit recevoir les alertes et qui doit avoir accès aux analyses. Azure Monitor et Azure Arc sont des services compatibles avec les scénarios de supervision des quatre modèles cloud, et pas seulement des ressources Azure. Dépassez les modèles cloud courants, comme démontré ci-dessous. Pour les applications Microsoft Office fournies par les services Microsoft 365, vous devrez inclure la supervision de la sécurité et de la conformité avec Microsoft 365 en plus de Microsoft Defender pour le cloud. Vous devez y inclure les identités, la gestion des points de terminaison et la supervision des appareils à l’extérieur du réseau de votre entreprise.

La supervision éclaire la stratégie

De nombreuses décisions stratégiques s’appuient sur des données de supervision précoce pour établir une feuille de route visant à limiter les ressources et à renforcer la confiance. Les stratégies requièrent également une contribution réelle de la supervision de l'activation des services.

Déterminez quel rôle joue la supervision dans les stratégies de protection et de sécurisation incrémentielles du patrimoine numérique :

Les journaux d’activité et la supervision de la sécurité sont nécessaires pour mesurer l’utilisation des répertoires et le partage externe de contenu sensible, afin d’éclairer de manière incrémentielle sur la superposition des fonctionnalités de protection et parvenir à un équilibre acceptable avec la supervision de la confidentialité.

Les stratégies et les plannings de référence éclaireront l’objectif de rationalisation (migration, lift-and-shift ou réarchitecture) et renforceront la confiance dans la possibilité de migrer des données et informations de services locaux vers des services cloud.

Plus loin dans ce guide, vous découvrirez des scénarios de supervision courants ou des cas d'usage qui vous aideront à accélérer l'adoption.

Élaborer une architecture de supervision

Définissez votre architecture de supervision actuelle et future pour :

Consolider votre investissement en matière de supervision lorsque vous disposez de ressources limitées.

Décider de la manière dont la supervision aidera à fournir les services dont votre entreprise aura besoin.

Vous aligner sur les futurs services et ressources que vous superviserez dans le cloud.

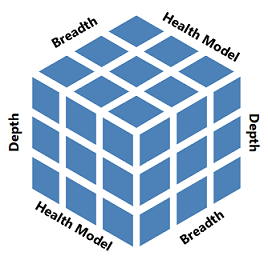

Identifier les lacunes en matière de supervision dans les trois dimensions (profondeur, largeur et à travers) du modèle d’intégrité.

Modéliser les aspects financiers, les coûts et les facteurs de soutien sur lesquels repose une analyse coûts-avantages.

Guider les prises de décision en matière de solutions hybrides.

Un des principes de la supervision est la visibilité des services. Pour qu’un service, une ressource ou un composant soit pleinement visible, vous devez équilibrer les trois facettes de ce principe, qui sont :

- La supervision en profondeur par la collecte de signaux significatifs et pertinents

- La supervision de bout en bout ou en largeur de la couche la plus basse, de la pile jusqu'à l'application

- La supervision d’Est en Ouest en mettant l’accent sur les aspects relatifs à l’intégrité : disponibilité, performances, sécurité et continuité

Voici quelques questions clés :

Comment partager les journaux de sécurité et sécuriser leur accès ?

Quels services seront disponibles à l’échelle mondiale et pourront, en tant que tels, être supervisés en périphérie ?

Qu’en est-il des points réseau entre votre infrastructure réseau et la connectivité réseau aux points de terminaison des services et applications qui indiquent s’il s’agit d’un problème au niveau de votre système ou au niveau du fournisseur de services cloud ?

Quelles sont les limites des opérations de sécurité par rapport à l’intégrité et aux performances ? Comment fournir des synthèses concernant l’intégrité et l’état aux opérations de sécurité, et en sens inverse aux propriétaires du service ?

Pour assembler cette architecture, différents éléments sont à prendre en compte :

Envisagez une approche du flux de données en partant des ressources de service et en remontant la pile : métriques et données de journaux émises par l’infrastructure, appareils IoT, appareils mobiles et autres. Tous les éléments sont-ils gérés et supervisés de bout en bout par des outils (niveau intermédiaire) ? Déplacement vers le haut et vers l’extérieur : outils ITSM, supervision mondiale, informations de sécurité et gestion d’événements (SIEM), enrichissement personnalisé des alertes, etc.

Utilisation de Systems Center Operations Manager ou d'autres outils de supervision

Coût économique

Manière dont l'entreprise utilisera les journaux et les métriques. Azure Monitor apporte un volume important de données de journaux et de séries chronologiques à la dimension performances et intégrité de la supervision, comme pour les opérations de sécurité. Les journaux et les métriques sont deux composants de données majeurs de l'architecture Azure Monitor Ils sont importants pour les raisons suivantes :

Étant donné que vous pouvez créer des services cloud complexes à grande échelle, vos coûts de gestion des problèmes s’en trouvent réduits. Vous pouvez analyser, corréler et déterminer la cause des problèmes au même endroit, ce vous évite d’avoir à accéder directement aux ressources et améliore donc votre sécurité.

De la même manière qu’une approche SIEM, Azure Monitor consolide les données de machines provenant des ressources locales et des ressources Azure, notamment les journaux d’activité, les données de locataire et d’abonnement, ainsi que toutes les données de journaux extraites d’un client REST. Vous pouvez utiliser un langage de requête pour analyser les données bien au-delà de ce qui était possible de faire auparavant.

Tenez compte de vos flux de données et de vos outils :

Sources et types : télémétriques, traces, avec état, séries chronologiques.

Outils et suites (lignes) : colonnes : disponibilité, capacité, sécurité, continuité et conformité.

Rôle de la supervision mondiale ou du niveau supérieur

Rôle de l’intégration de l’ITSM pour déclencher des événements importants.

Prenons l’exemple d’une stratégie unique de votre plan de gouvernance permettant de déterminer l’importance d’un événement pour générer des alertes et des notifications. Il s’agit de l’une des stratégies clés de votre stratégie de supervision. Le tableau suivant est un exemple de modèle de priorité de gestion des incidents permettant de normaliser les événements, leur importance et les alertes utilisés pour les notifications.

Élaborer des initiatives

En tant qu'expert en supervision ou administrateur système, vous avez découvert que la supervision cloud est plus rapide et plus facile à mettre en place, ce qui permet de bénéficier de démonstrations ou de preuves de valeur peu coûteuses. Pour surmonter la tendance à rester en mode démo, vous devez garder un lien avec la stratégie et être en mesure d’exécuter des plans de supervision axés sur la production. Dans la mesure où la stratégie comporte beaucoup d'incertitudes et d'inconnues, vous ne connaîtrez pas toutes les exigences de supervision à l'avance. Par conséquent, vous devez décider de la première série de plans d'adoption en fonction de la configuration minimale viable pour l'entreprise et la gestion informatique. Vous pouvez vous référer à cette fonctionnalité en tant que ce qui est nécessaire pour entamer la transition. Voici deux exemples d'initiatives utiles à votre progression :

Initiative 1 : pour réduire la diversité et la complexité de nos investissements actuels en matière de supervision, nous allons investir dans la mise en place d’une fonctionnalité de base en commençant par utiliser Azure Monitor, sachant que les mêmes compétences et la même préparation s'appliquent à d'autres domaines de supervision cloud.

Initiative 2 : pour déterminer de quelle façon nous allons utiliser nos plans de licence pour les identités, les accès et la protection globale des informations, nous allons aider les bureaux chargés de la sécurité et de la confidentialité à mettre en place une supervision précoce des activités des utilisateurs et du contenu lors de leur migration vers le cloud, afin de clarifier les questions relatives aux étiquettes de classification, à la protection contre la perte de données, au chiffrement et aux stratégies de conservation.

Mise à l'échelle

Envisagez la mise à l'échelle de votre stratégie et déterminez qui définira et normalisera la supervision en tant que code. Votre organisation doit prévoir la mise en place de solutions normalisées en utilisant une combinaison d'outils tels que :

- Modèles Azure Resource Manager.

- Définitions et stratégies relatives aux initiatives de supervision Azure Policy.

- GitHub afin d'établir un contrôle de code source pour les scripts, le code et la documentation.

Confidentialité et sécurité

Dans Azure, vous devez sécuriser certaines données de supervision émises par les ressources et actions du plan de contrôle enregistrées dans Azure et appelées journaux d'activité. Vous disposez en outre de journaux spécialisés qui enregistrent l’activité des utilisateurs, comme les journaux de connexion et d’audit Microsoft Entra et, s’il est intégré, le journal d’audit unifié Microsoft 365. Ils contiennent tous des données sensibles qui peuvent nécessiter une protection en vertu des lois sur la vie privée.

Votre stratégie de supervision doit inclure les actions suivantes :

- Séparer les données de supervision des autres données.

- Limiter l’accès aux ressources.

Continuité des activités

Azure Monitor collecte, indexe et analyse en temps réel les données générées par les machines et par les ressources pour assurer la prise en charge de vos opérations et vous aider à prendre des décisions métier. Exceptionnellement, il est possible que les sites de toute une région deviennent inaccessibles, par exemple en raison de défaillances au niveau du réseau ou en raison d’une catastrophe naturelle. En transférant ces services situés dans le cloud, votre planification se concentre moins sur la résilience de l’infrastructure et la haute disponibilité. Elle s’intéresse davantage aux aspects suivants :

- Disponibilité pour l'ingestion des données à partir de l'ensemble de vos services et ressources dépendants dans Azure, des ressources situées dans d'autres clouds et des ressources locales

- Disponibilité des données pour les insights, les solutions, les classeurs et autres visualisations, les alertes, l'intégration à la gestion des services informatiques (ITSM), et autres services de plan de contrôle d'Azure prenant en charge vos exigences opérationnelles

Créez un plan de récupération, en vous assurant qu’il couvre la restauration des données, les pannes de réseau, les défaillances des services dépendants et les interruptions de service à l’échelle de la région.

Maturité

Votre stratégie de supervision va croître et évoluer. Il est préférable de commencer par collecter des données, ce qui vous aidera à déterminer votre stratégie. Les premières solutions de supervision dont vous aurez besoin sont celles qui garantissent l’observabilité, pour inclure des processus réactifs, comme la gestion des incidents et des problèmes.

Créez un ou plusieurs espaces de travail Log Analytics.

Activez les agents.

Activez les paramètres de diagnostic des ressources.

Activez les règles d’alerte initiales.

À mesure que vous vous familiariserez avec les fonctionnalités d’Azure Monitor, vous commencerez à mesurer les indicateurs d’intégrité en mettant davantage l’accent sur la collecte des journaux, l’activation et l’utilisation des insights et des métriques, et la définition les requêtes de recherche dans les journaux pour déterminer la mesure et le calcul de ce qui est sain ou non.

Dans le cadre du cycle d’apprentissage, vous allez mettre les données de supervision et les insights entre les mains des gestionnaires et veiller à ce que les personnes adéquates disposent des données de supervision dont elles ont besoin. Les cycles d'apprentissage incluent l'optimisation continue de vos plans de supervision initiaux afin de les adapter, d'améliorer le service et d'éclairer les plans d'adoption.

Le modèle DIKW est souvent utilisé pour l’apprentissage. Les actions et les décisions passent des données à l’information, puis à la connaissance et à la sagesse.

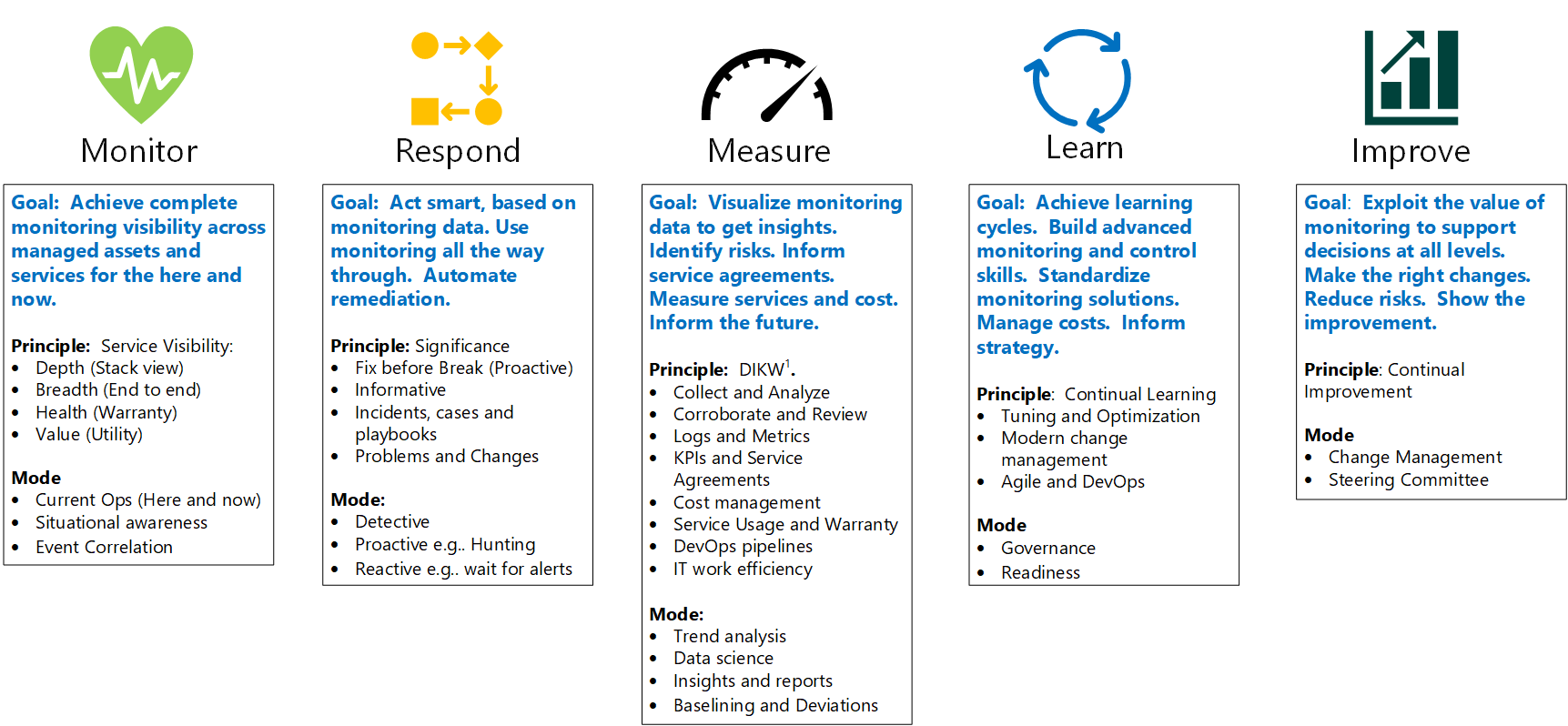

La supervision est fondamentale pour les services que vous créez dans Azure. Votre stratégie peut intégrer ces cinq disciplines de la supervision moderne pour vous aider à définir une supervision minimale viable et acquérir de la confiance au fil des étapes. Transformer votre fonctionnalité réactive en fonctionnalité proactive, et étendre sa portée aux utilisateurs finaux n'est qu'un objectif.

Superviser : tout d’abord, vous devez vous concentrer sur la mise en place d’une supervision permettant d’observer l’intégrité et l’état des services et ressources Azure. Configurez la supervision de base, puis procédez à l'automatisation avec les modèles Azure Policy et Azure Resource Manager afin d'établir la visibilité initiale des services et leur garantie : disponibilité, performances ou capacité, sécurité et conformité de la configuration. Par exemple, sur la base d'une configuration minimale viable d'Azure Monitor, configurez des ressources à des fins de supervision et de diagnostics, et configurez des alertes et des insights. Incluez la connaissance et l'état de préparation des consommateurs de la supervision, la définition et le déclenchement à partir d'événements, pour les travaux de service tels que les incidents et les problèmes. Un indicateur de maturité correspond au degré d'automatisation qui permet de réduire les coûts humains inutiles pour observer manuellement l'intégrité et l'état. Il est aussi important de savoir quels services sont sains que d'être alerté sur ceux qui ne le sont pas.

Mesurer : configurez la collecte des métriques et des journaux à partir de l'ensemble des ressources pour rechercher les symptômes/conditions qui posent problème et révèlent un impact potentiel ou réel sur la disponibilité du service, ou pour superviser l'impact des consommateurs du service/de l'application. Par exemple :

Lorsqu'on utilise une fonctionnalité de l'application, présente-t-elle une latence de réponse, renvoie-t-elle une erreur lorsque je sélectionne quelque chose, ou ne répond-elle pas ?

Veiller à ce que les services respectent les accords de service en mesurant l'utilité du service ou de l'application.

Répondre : sur la base du contexte des problèmes connus à observer et à mesurer, évaluez ce qui est considéré comme un bogue, une correction automatique, ou qui nécessite une réponse manuelle en fonction de ce qui est classé comme un incident, un problème ou une modification.

Apprendre et améliorer : avec ces deux disciplines interdépendantes, les fournisseurs et les consommateurs participent à des cycles d’apprentissage. Ils consomment des données de supervision par le biais d’insights, de rapports et de classeurs. Utilisez ces méthodes pour paramétrer et optimiser votre configuration de la supervision, afin d’améliorer en permanence le service cible. Le changement est aussi très important. La configuration de la supervision change parallèlement à l’entreprise, à la technologie, au fournisseur de cloud et aux autres services pour faire évoluer la garantie de service.

Afin de vous aider à aligner les plans de supervision sur la stratégie, utilisez le tableau suivant pour classer les différents scénarios de supervision détaillés. Pensez aux cinq R de la rationalisation évoqués précédemment durant la phase de planification. Si vous utilisez System Center Operations Manager, vous disposez d’options hybrides et cloud pour rationaliser votre investissement.

| Type | Objectif de la supervision | Exemple d'objectif |

|---|---|---|

| 1 | En local uniquement | System Center Operations Manager. Continuer à superviser les services, l'infrastructure et la mise en réseau de la couche d'application dans les centres de données appartenant à l'entreprise, sans tenir compte du cloud. |

| 2 | Du site local vers le cloud | Continuer à utiliser System Center Operations Manager et appliquer les packs d'administration Microsoft 365 et Azure. |

| 3 | Du site local vers/avec le cloud (coopératif) - Scénario dans lequel les services s'exécutent à la fois dans le cloud et localement | Établir la supervision initiale avec Azure Monitor. Connectez Azure Monitor à System Center Operations Manager ou System Center Operations Manager Managed Instance et à des sources d’alerte, comme Zabbix ou Nagios. Déployer les agents de supervision Azure Monitor, en multi-hébergement avec System Center Operations Manager. La supervision est assurée en coopération. |

| 4 | Migration hybride | Superviser la migration, par exemple, de Microsoft Exchange Server vers Microsoft 365 Exchange Online. Intégrité, utilisation, sécurité et conformité du service Exchange Online, le tout à partir de Microsoft 365. Vous pouvez utiliser System Center Operations Manager Managed Instance. Si vous utilisez System Center Operations Manager, désactivez progressivement le monitoring d’Exchange avec System Center Operations Manager jusqu’à la fin de la migration. |

| 5 | Hybride définitif | System Center Operations Manager Managed Instance, Microsoft Entra ID, Azure Monitor, Microsoft Defender pour le cloud, Intune et d’autres : une gamme d’outils pour un mélange de ressources numériques. |

| 6 | Cloud natif | Azure Monitor, Azure Policy, Microsoft Defender pour le cloud, Microsoft 365, Azure Service Health, Azure Resource Health, entre autres. |

| 7 | Locataires multicloud (consolider) | Centraliser la supervision de nombreux locataires. Azure Lighthouse, Azure Policy, Azure Monitor et Microsoft Sentinel. |

| 8 | Écosystème multicloud | Centraliser la supervision de différents fournisseurs de cloud : Microsoft, Amazon, Google etc. |

| 9 | Fournisseur > consommateur | Solutions et services de supervision en tant que fournisseur de cloud. |

Formuler les exigences de supervision

Au fil de votre avancement dans ce processus, votre stratégie peut révéler qu’il y a beaucoup à faire à long terme. Finalement, la supervision doit s’étendre au-delà du réseau de l’entreprise jusqu’à l’espace de travail, aux appareils et aux points de terminaison, et plus loin encore à la frontière de l’identité en tant que sécurité. La nouvelle limite définie par la supervision cloud est un puissant facteur de motivation qui contraste avec le champ de vision restreint au centre de données et à l'espace de travail.

Vous pouvez utiliser Azure pour gérer progressivement tout ou partie des aspects de vos ressources locales, même pour les services qui resteront en local. Une stratégie peut également définir les limites de votre supervision en matière de responsabilité, en accord avec la stratégie d’adoption du cloud et en fonction du modèle de service cloud adopté par votre entreprise. Même pour les services basés sur une solution IaaS, Azure Service Health vous permettra d’accéder à des métriques, journaux, vues et fonctions d’alerte. Avec l’intégrité des ressources, vous pouvez configurer des alertes à partir de la supervision de la disponibilité de vos ressources Azure. Avec les services SaaS, tels que Microsoft 365, beaucoup de choses sont déjà fournies, et vous devez configurer un accès approprié aux portails, tableaux de bord, analyses et alertes. Du point de vue d’un service, un grand service doté de composants distribués comme Microsoft 365 Exchange Online présente plusieurs objectifs, et pas seulement la nécessité d’observer son intégrité et son état.

| Objectif principal | Objectif et résultat |

|---|---|

| Supervision de l'intégrité et de l'état | Observer, mesurer, apprendre et améliorer de manière holistique la garantie à long terme du service ou du composant, y compris les niveaux de service, en tenant compte de tous les aspects suivants : disponibilité, capacité, performances, sécurité et conformité. Un système, service ou composant sain est en ligne, performant, sécurisé et conforme. La fonctionnalité de supervision de l'intégrité comprend des journaux et est « avec état », avec des états et des métriques d'intégrité en temps réel. Elle comprend également des rapports sur les tendances, des insights et des tendances axées sur l'utilisation des services. |

| Supervision des utilitaires | Observer, mesurer, apprendre et améliorer la qualité ou les aspects qualitatifs de la façon dont un système apporte de la valeur ajoutée. L'expérience utilisateur est un type de cas d'usage de supervision. |

| Surveillance de la sécurité | Observer, mesurer, apprendre et améliorer la protection en complément de la stratégie et des fonctions de cybersécurité telles que les opérations de sécurité, les identités et accès, la protection des informations, la confidentialité, la gestion des menaces et la conformité. Superviser avec Microsoft Defender pour le cloud, Microsoft Sentinel et Microsoft 365. |

| Supervision des coûts | Surveiller l’utilisation et estimer les coûts en utilisant Azure Monitor et Microsoft Cost Management est un nouvel objectif principal. Les API Microsoft Cost Management vous permettent d’explorer les données relatives aux coûts et à l’utilisation grâce à une analyse multidimensionnelle. |

| Objectif tertiaire | Objectif et résultat |

|---|---|

| Surveillance de l’activité | Observer, mesurer, apprendre et améliorer l'utilisation, la sécurité et la conformité à partir de sources telles que les journaux d'activité Azure, les journaux d'audit et le journal d'audit unifié Microsoft 365 pour les événements de niveau abonnement, les actions effectuées sur les ressources, l'activité des utilisateurs et des administrateurs, le contenu, les données, et pour vos besoins de sécurité et de conformité dans Azure et Microsoft 365. |

| Utilisation du service | Les propriétaires de services ont besoin d'analyses et d'insights pour mesurer, apprendre et améliorer l'utilisation des services Azure et Microsoft 365 (IaaS, PaaS, SaaS) grâce à des rapports, des analyses et des insights sur l'utilisation des services. Veiller à ce que les plans précisent qui aura besoin d'accéder aux portails d'administration, aux tableaux de bord, aux insights et aux rapports. |

| Intégrité des services et des ressources | Observer l’intégrité de vos ressources cloud, les interruptions de service et consulter les conseils de Microsoft, pour être informé des incidents et des procédures de maintenance. Inclure l'intégrité des ressources dans la supervision de la disponibilité de vos ressources et alerter sur les changements de disponibilité. |

| Supervision de la capacité et des performances | En complément de la supervision de l'intégrité, vos besoins peuvent nécessiter plus de profondeur et de spécialisation. |

| Supervision des modifications et de la conformité | Observer, mesurer, apprendre et améliorer la gestion de la configuration des ressources, qui devrait désormais inclure la sécurité dans la formulation, influencée par une bonne utilisation d'Azure Policy pour normaliser les configurations de la supervision et renforcer la sécurité. Consigner les données pour filtrer les principales modifications apportées aux ressources. |

| Supervision des identités et des accès | Observer, mesurer, apprendre et améliorer l’utilisation et la sécurité d’Active Directory, de Microsoft Entra ID et de la gestion des identités pour intégrer des utilisateurs, des applications, des appareils et d’autres ressources, où qu’ils se trouvent. |

| Information Protection | Azure Information Protection, selon le plan, comprend aussi des analyses de l’utilisation essentielles à l’élaboration d’une stratégie de protection des informations robuste dans Azure et Microsoft. |

| Supervision de la confidentialité | Les organisations sont confrontées à des besoins croissants en matière de confidentialité : ces besoins couvrent notamment la protection du patrimoine numérique, la classification des données et la protection contre la perte de données en vue d’atténuer les risques de violation de la vie privée. Microsoft 365 Information Protection comprend des fonctionnalités de supervision qui peuvent également être intégrées à Azure Monitor. |

| Gestion des menaces et protection intégrée contre les menaces | Le cloud rassemble les rôles distincts et traditionnels de la supervision de la sécurité et de la supervision de l'intégrité. La protection intégrée contre les menaces, par exemple, implique une supervision pour accélérer un état optimal « confiance zéro ». Microsoft Defender pour Identity vous permet d’intégrer vos signaux de sécurité Active Directory pour détecter les attaques avancées dans les environnements hybrides. |

Mises en production de solutions Agile

À terme, vous mettrez des configurations ou des solutions de supervision en production. Envisagez une taxonomie simple et standard pour améliorer la communication avec les consommateurs, les gestionnaires et les opérations informatiques. Une approche DevOps agile garantit l’intégration de la supervision au sein des équipes qui créent et exploitent les services cloud. La gestion traditionnelle de projets fonctionne, mais elle n’est pas assez rapide ni généralement acceptée comme une pratique standard par les équipes des opérations.

Incluez dans votre stratégie et dans votre modèle opérationnel le mode de communication des plans, objectifs et configurations de supervision (les solutions). Par exemple, vous pouvez utiliser Azure Boards :

| Terme Agile | À inclure | Exemples |

|---|---|---|

| Épopées | Supervision étendue Initiatives de stratégie de surveillance |

Consolider la supervision cloud Azure Supervision d’un cloud hybride Supervision d’un cloud privé Établir un service de supervision principal |

| Fonctionnalités | Supervision individuelle Plans et projets |

Exigences de supervision Supervision des consommateurs et des fournisseurs Objectifs Outils Planifier |

| Récits utilisateur et tâches | Le résultat final est une configuration ou une solution de supervision | Supervision réseau (par exemple, ExpressRoute) Supervision normalisée des machines virtuelles IaaS (par exemple, Azure Monitor pour machines virtuelles, Application Insights, Azure Policy, paramètres, stratégies, rapports, espaces de travail) |

Établir une gouvernance minimale

Dès que possible, déterminez comment vous comptez gérer votre investissement en matière de supervision cloud. N’oubliez pas qu’Azure Monitor est un service locataire avec une visibilité sur les groupes de gestion et sur les abonnements, et que le contrôle d'accès en fonction du rôle d’Azure peut limiter les privilèges des utilisateurs.

Déterminez qui disposera de tel ou tel niveau d'accès dans Azure pour assumer son rôle et ses responsabilités. Le mieux est de définir le plus tôt possible l’accès au rôle Lecteur pour la supervision des consommateurs, puis de déterminer à qui accorder le rôle Contributeur.

Tout d’abord, identifiez les rôles qui posséderont et géreront les groupes de ressources dans Azure dans le cadre de votre gouvernance :

Déterminez si une équipe de supervision ou un ou plusieurs administrateurs de ressources et de groupes de ressources disposeront d’un accès avec privilèges au rôle Contributeur d’analyse.

Sélectionnez les consommateurs qui doivent disposer du rôle Lecteur d’analyse, qui permet d’accéder aux fonctionnalités d’Azure Monitor, ainsi que d’enquêter sur les problèmes dans la section Supervision incluse avec chaque ressource Azure.

Choisissez les gestionnaires qui doivent avoir accès à d’autres rôles de lecteur Azure, comme le rôle Lecteur de rapports.

En résumé, vos rôles de consommateur de supervision ont probablement besoin d’un accès étendu, contrairement à vos développeurs et administrateurs système qui n’ont besoin que d’un accès en fonction du rôle à certaines ressources Azure. En guise de restriction supplémentaire, veillez à exempter les lecteurs de l’accès aux données de supervision sensibles telles que les journaux de sécurité, de connexion et d’activité utilisateur.

Établir l'état de préparation

Dès le début, élaborez un plan de préparation pour aider votre personnel informatique à adopter de nouvelles compétences, pratiques et techniques en lien avec la supervision cloud dans Azure. Prenez en compte les conseils de préparation des compétences.