Tutorial : Test de simulation Azure DDoS Protection

Nous vous conseillons de tester vos hypothèses sur la façon dont vos services répond à une attaque au moyen de simulations périodiques. Ces tests permettent de vérifier que vos services ou applications continuent à fonctionner comme prévu et que l’expérience des utilisateurs n’est pas interrompue. Identifiez les lacunes du point de vue de la technologie et du processus, et incorporez-les dans la stratégie de réponse DDoS. Nous vous recommandons d’effectuer ces tests dans des environnements intermédiaires ou durant les heures creuses afin de minimiser l’impact sur l’environnement de production.

Pour ce didacticiel, vous allez créer un exemple d’environnement qui inclut :

- Un plan de protection DDoS

- Un réseau virtuel

- Un hôte Azure Bastion

- Un équilibrage de charge

- Deux machines virtuelles

Vous allez ensuite configurer les journaux de diagnostic et les alertes pour surveiller les attaques et les modèles de trafic. Enfin, vous allez configurer une simulation d’attaque DDoS à l’aide de l’un de nos partenaires de test approuvés.

Les simulations vous aident à :

- Valider la façon dont Azure DDoS Protection contribue à protéger vos ressources Azure contre les attaques DDoS.

- Optimiser votre processus de réponse aux incidents en cas d’attaque DDoS.

- Documenter la conformité DDoS.

- Former des équipes de sécurité réseau.

Stratégie de test de simulation Azure DDoS

Vous pouvez uniquement simuler des attaques à l’aide de nos partenaires de test approuvés :

- BreakingPoint Cloud : un générateur de trafic en libre service à l’aide duquel vos clients peuvent générer du trafic sur les points de terminaison publics dotés de DDoS Protection à des fins de simulation.

- MazeBolt : la plateforme RADAR™ identifie et active en permanence l’élimination des vulnérabilités DDoS, de manière proactive et sans aucune interruption des opérations commerciales.

- Red Button : collaborez avec une équipe dédiée d’experts pour simuler des scénarios d’attaque DDoS réels dans un environnement contrôlé.

- RedWolf : un fournisseur de tests DDoS en libre-service ou guidés avec un contrôle en temps réel.

Les environnements de simulation de nos partenaires de test sont intégrés à Azure. Vous pouvez uniquement simuler des adresses IP publiques hébergées par Azure appartenant à un abonnement Azure de votre choix, qui seront validées par nos partenaires préalablement au test. En outre, ces adresses IP publiques cibles doivent être protégées sous Azure DDoS Protection. Les tests de simulation vous permettent d’évaluer l’état de votre préparation actuelle, d’identifier les lacunes dans vos procédures de réponse aux incidents et de vous guider dans le développement d’une stratégie de réponse DDoS appropriée.

Notes

BreakingPoint Cloud et Red Button sont uniquement disponibles pour le cloud public.

Prérequis

- Compte Azure avec un abonnement actif.

- Pour utiliser la journalisation des diagnostics, vous devez d’abord créer un espace de travail Log Analytics avec les paramètres de diagnostic activés.

- Pour ce tutoriel, vous devez déployer Load Balancer, une adresse IP publique, Bastion et deux machines virtuelles. Pour plus d’informations, consultez Déployer Load Balancer avec DDoS Protection. Vous pouvez ignorer l’étape NAT Gateway dans le tutoriel Déployer Load Balancer avec DDoS Protection.

Configurez les métriques et alertes de protection DDoS

Dans ce tutoriel, nous configurons des métriques et des alertes DDoS Protection pour surveiller les attaques et les modèles de trafic.

Configurer les journaux de diagnostic

Connectez-vous au portail Azure.

Dans la zone de recherche située en haut du portail, entrez Moniteur. Sélectionnez Moniteur dans les résultats de la recherche.

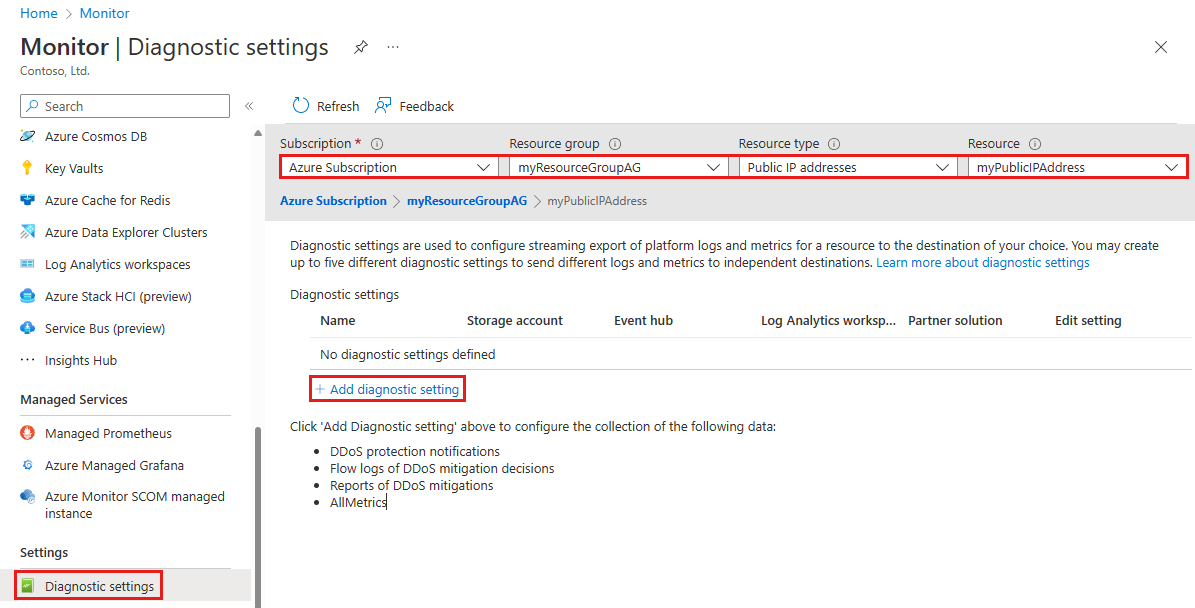

Sélectionnez Paramètres de diagnostic sous Paramètres dans le volet gauche, puis sélectionnez les informations suivantes dans la page Paramètres de diagnostic. Ensuite, sélectionnez Ajouter un paramètre de diagnostic.

Paramètre Valeur Abonnement Sélectionnez l’abonnement qui contient l’adresse IP publique que vous souhaitez journaliser. Resource group Sélectionnez le groupe de ressources qui contient l’adresse IP publique que vous souhaitez journaliser. Type de ressource Sélectionnez Adresses IP publiques. Ressource Sélectionnez l’Adresse IP publique spécifique dont vous souhaitez journaliser les métriques. Dans la page Paramètres de diagnostic, sous Détails de destination, sélectionnez Envoyer à l’espace de travail Log Analytics, puis entrez les informations suivantes, puis sélectionnez Enregistrer.

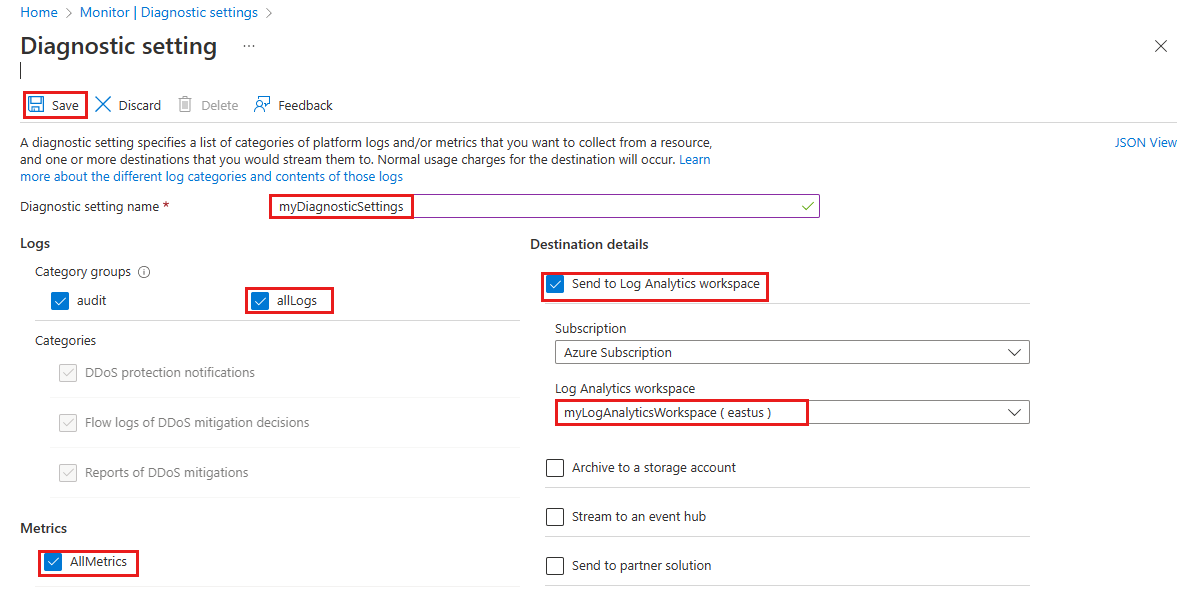

Paramètre Valeur Nom du paramètre de diagnostic Entrez myDiagnosticSettings. Journaux d’activité Sélectionnez allLogs. Métriques Sélectionnez AllMetrics. Détails de la destination Sélectionnez Envoyer à l’espace de travail Log Analytics. Abonnement Sélectionnez votre abonnement Azure. Espace de travail Log Analytics Sélectionnez myLogAnalyticsWorkspace.

Configurer les alertes de métrique

Connectez-vous au portail Azure.

Dans la zone de recherche située en haut du portail, entrez Alertes. Sélectionnez Alertes dans les résultats de la recherche.

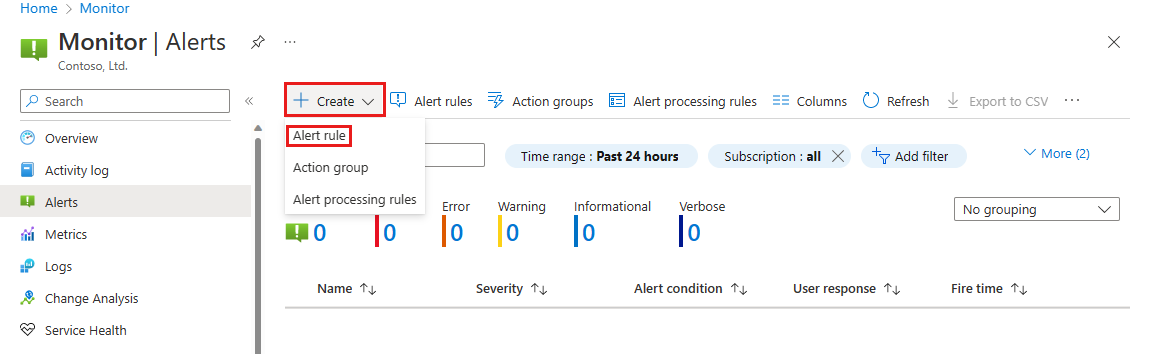

Sélectionnez + Créer dans la barre de navigation, puis sélectionnez Règle d’alerte.

Dans la page Créer une règle d’alerte, sélectionnez + Sélectionner une étendue, puis sélectionnez les informations suivantes dans la page Sélectionner une ressource.

Paramètre Valeur Filtrer par abonnement Sélectionnez l’abonnement qui contient l’adresse IP publique que vous souhaitez journaliser. Filtrer par type de ressource Sélectionnez Adresses IP publiques. Ressource Sélectionnez l’Adresse IP publique spécifique dont vous souhaitez journaliser les métriques. Sélectionnez Terminé, puis Suivant : Condition.

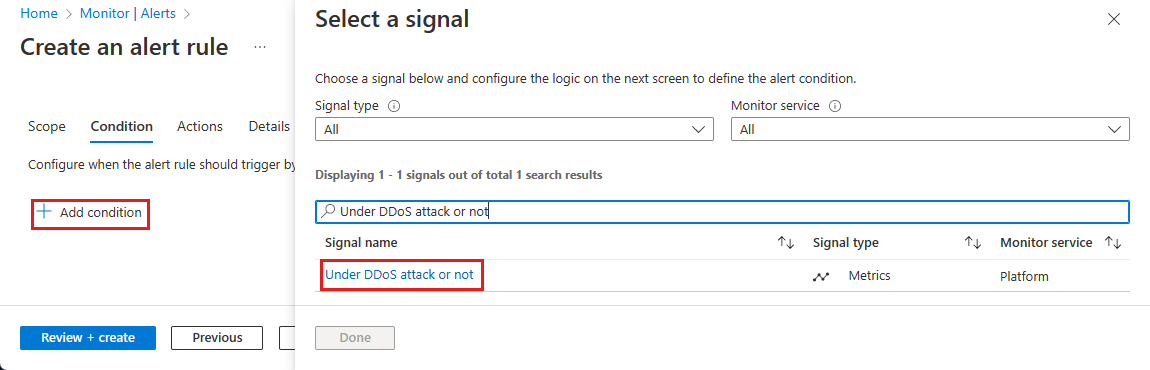

Dans la page Condition, sélectionnez + Ajouter une condition, puis dans la zone de recherche Rechercher par nom de signal, recherchez et sélectionnez Sous attaque DDoS ou non.

Dans la page Créer une règle d’alerte, entrez ou sélectionnez les informations suivantes.

Paramètre Valeur Seuil Laissez la valeur par défaut. Type d’agrégation Laissez la valeur par défaut. Opérateur Sélectionnez Supérieur ou égal à. Unité Laissez la valeur par défaut. Valeur du seuil tapez 1. Pour la métrique Sous attaque DDoS ou non, 0 signifie que vous n’êtes pas attaqué et 1 que vous êtes attaqué. Sélectionnez Suivant : Actions, puis + Créer un groupe d’actions.

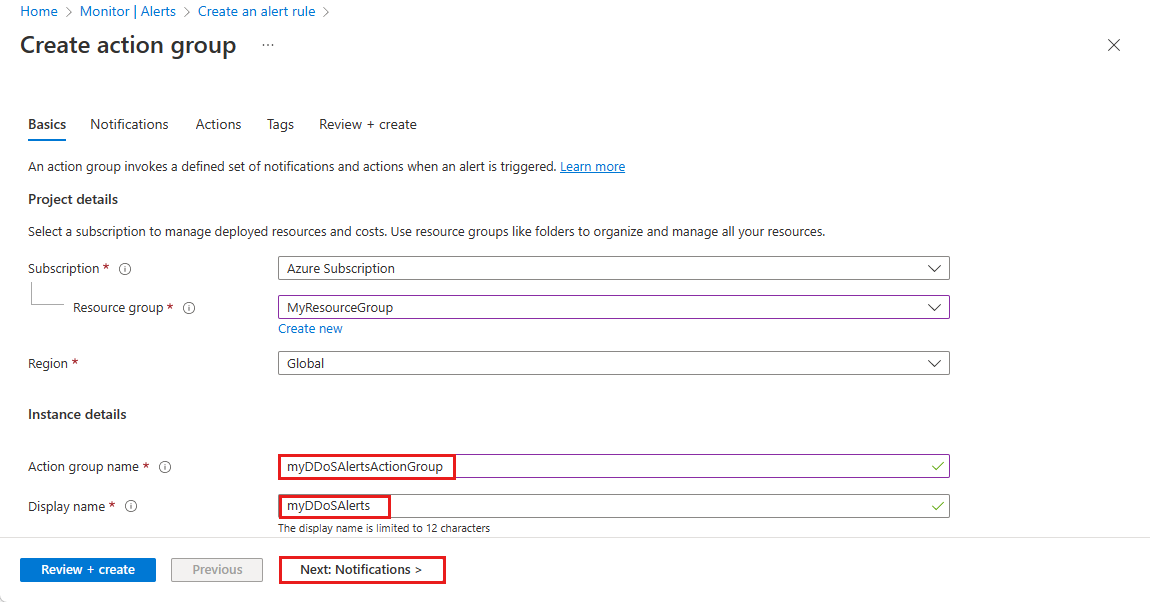

Créer un groupe d’actions

Dans la page Créer un groupe d’actions, entrez les informations suivantes, puis sélectionnez Suivant : Notifications.

Paramètre Valeur Abonnement Sélectionnez votre abonnement Azure qui contient l’adresse IP publique que vous souhaitez journaliser. Groupe de ressources Sélectionnez votre groupe de ressources. Région Laissez la valeur par défaut. Groupe d’actions Entrez myDDoSAlertsActionGroup. Nom d’affichage Entrez myDDoSAlerts. Dans l’onglet Notifications, sous Type de notification, sélectionnez Email/Message SMS/Push/Message vocal. Sous Nom, entrez myUnderAttackEmailAlert.

Dans la page E-mail/SMS/Push/Voix, cochez la case E-mail, puis entrez l’adresse e-mail requise. Sélectionnez OK.

Sélectionnez Vérifier + créer, puis Créer.

Continuer la configuration des alertes par le biais du portail

Sélectionnez Suivant : Détails.

Sous l’onglet Détails, sous Détails des règles d’alerte, entrez les informations suivantes.

Paramètre Valeur Gravité Sélectionnez 2 - Avertissement. Nom de la règle d’alerte Entrez myDDoSAlert. Sélectionnez Vérifier + créer, puis Créer une fois la validation réussie.

Configurer une simulation d’attaque DDoS

BreakingPoint Cloud

BreakingPoint Cloud est un générateur de trafic en libre service à l’aide duquel vous pouvez générer du trafic sur les points de terminaison publics dotés de DDoS Protection à des fins de simulation.

Ofres BreakingPoint Cloud :

- Interface utilisateur simplifiée et « expérience prête à l’emploi ».

- Modèle de paiement à l’utilisation.

- Le dimensionnement de test DDoS prédéfini et les profils de durée de test permettent des validations plus sécurisées en éliminant le risque d’erreurs de configuration.

- Un compte d’essai gratuit.

Remarque

Pour BreakingPoint Cloud, vous devez d’abord créer un compte BreakingPoint Cloud.

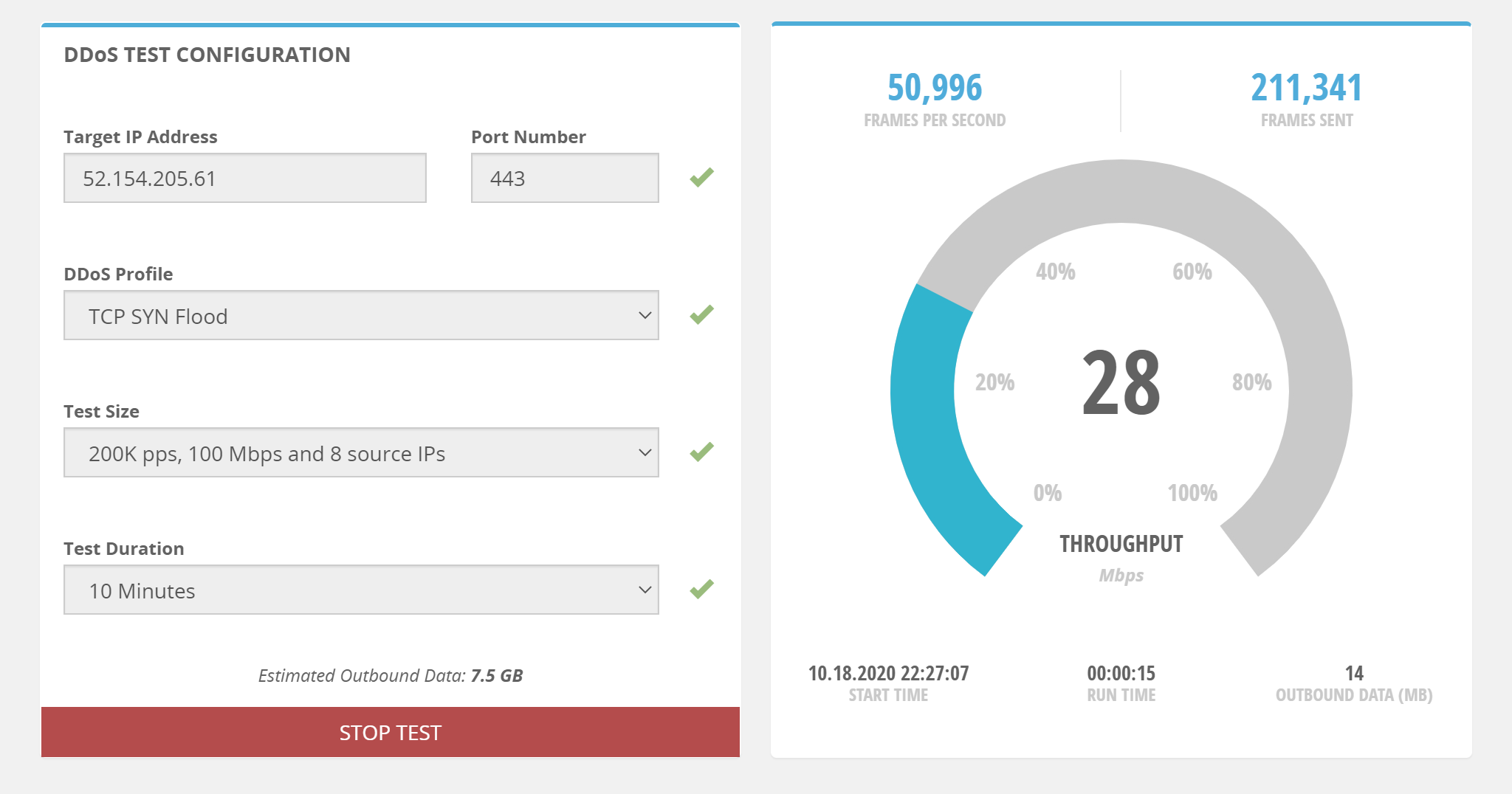

Exemples de valeurs d’attaque :

| Paramètre | Valeur |

|---|---|

| Adresse IP cible | Entrez l’une de vos adresses IP publiques que vous voulez tester. |

| Numéro de port | Entrez 443. |

| Profil DDoS | Les valeurs possibles sont DNS Flood, NTPv2 Flood, SSDP Flood, TCP SYN Flood, UDP 64B Flood, UDP 128B Flood, UDP 256B Flood, UDP 512B Flood, UDP 1024B Flood, UDP 1514B Flood, UDP Fragmentation, UDP Memcached. |

| Taille du test | Les valeurs possibles sont 100K pps, 50 Mbps and 4 source IPs, 200K pps, 100 Mbps and 8 source IPs, 400K pps, 200Mbps and 16 source IPs, 800K pps, 400 Mbps and 32 source IPs. |

| Durée du test | Les valeurs possibles sont 10 Minutes, 15 Minutes, 20 Minutes, 25 Minutes, 30 Minutes. |

Remarque

- Pour plus d’informations sur l’utilisation de BreakingPoint Cloud avec votre environnement Azure, consultez ce blog BreakingPoint Cloud.

- Pour une démonstration vidéo de l’utilisation de BreakingPoint Cloud, consultez Simulation d’attaque DDoS.

Red Button

La suite de services DDoS Testing de Red Button comprend trois étapes :

- Session de planification : les experts Red Button rencontrent votre équipe pour comprendre votre architecture réseau, assembler des détails techniques et définir des objectifs clairs ainsi que des planifications de test. Cela inclut la planification de l’étendue et des cibles de test DDoS, des vecteurs d’attaque et des taux d’attaque. L’effort conjoint de planification est détaillé dans un document de plan de test.

- Attaque DDoS contrôlée : en fonction des objectifs définis, l’équipe Red Button lance une combinaison d’attaques DDoS multi-vecteurs. Le test dure généralement entre trois et six heures. Les attaques sont exécutées en toute sécurité à l’aide de serveurs dédiés, et contrôlées et surveillées à l’aide de la console de gestion Red Button.

- Résumé et recommandations : l’équipe Red Button vous fournit un rapport de test DDoS écrit décrivant l’efficacité de l’atténuation DDoS. Le rapport comprend un résumé exécutif des résultats des tests, un journal complet de la simulation, une liste de vulnérabilités au sein de votre infrastructure ainsi que des recommandations sur la façon de les corriger.

En outre, Red Button propose deux autres suites de service, DDoS 360 et DDoS Incident Response, qui peuvent compléter la suite de services de test DDoS.

RedWolf

RedWolf offre un système de test facile à utiliser, en libre-service ou guidé par des experts RedWolf. Le système de test RedWolf permet aux clients de configurer des vecteurs d’attaque. Les clients peuvent spécifier des tailles d’attaque avec un contrôle en temps réel sur les paramètres pour simuler des scénarios d’attaque DDoS réels dans un environnement contrôlé.

La suite de services de test DDoS de RedWolf comprend les éléments suivants :

- Vecteurs d’attaque : attaques cloud uniques conçues par RedWolf. Pour plus d’informations sur les vecteurs d’attaque RedWolf, consultez Détails techniques.

- Service guidé : Tirez parti de l’équipe de RedWolf pour exécuter des tests. Pour plus d’informations sur le service guidé de RedWolf, consultez Service guidé.

- Libre-service : tirez profit de RedWolf pour exécuter vous-même des tests. Pour plus d’informations sur le self-service guidé de RedWolf, consultez Self-Service.

MazeBolt

La plateforme RADAR™ identifie et active en permanence l’élimination des vulnérabilités DDoS, de manière proactive et sans aucune interruption des opérations commerciales.

Étapes suivantes

Pour afficher les métriques d’attaque et les alertes après une attaque, passez à ces didacticiels suivants.