Enquêter sur les risques avec l’explorateur de sécurité/les chemins d’attaque

L’un des principaux défis auxquels les équipes de sécurité sont confrontées aujourd’hui est le nombre de problèmes de sécurité rencontrés quotidiennement. Il y a de nombreux problèmes de sécurité à résoudre et jamais assez de ressources pour les traiter tous.

Les fonctionnalités de sécurité contextuelles de Defender pour le cloud aident les équipes de sécurité à évaluer le risque derrière chaque problème de sécurité, ainsi qu’à identifier les problèmes exposant aux risques les plus élevés, qui doivent être résolus rapidement. Defender for Cloud aide les équipes de sécurité à réduire de la manière la plus efficace possible le risque de violation conséquente de leur environnement.

Toutes ces fonctionnalités sont disponibles dans le cadre du plan Gestion de la posture de sécurité dans le cloud de Defender et nécessitent l’activation de l’analyse sans agent pour les machines virtuelles ou de la fonctionnalité d’évaluation des vulnérabilités sur le plan Defender pour les serveurs.

Qu’est-ce que le Graphique de sécurité du cloud ?

Le Graphique de sécurité du cloud est un moteur de contexte graphique, qui existe dans Defender pour le cloud. Le Graphique de sécurité du cloud collecte des données à partir de votre environnement multicloud et d’autres sources, Par exemple, l’inventaire des ressources cloud, les connexions et les possibilités de mouvement latéral entre les ressources, l’exposition à Internet, les autorisations, les connexions réseau, les vulnérabilités et bien plus encore. Les données collectées sont ensuite utilisées pour générer un graphique représentant votre environnement multicloud.

Defender pour le cloud utilise ensuite le graphique généré pour effectuer une Analyse du chemin d’attaque et identifier les problèmes exposant aux risques les plus élevés existant dans votre environnement. Vous pouvez également interroger le graphique à l’aide de l’Explorateur de sécurité du cloud.

Qu’est-ce que l’Analyse du chemin d’attaque ?

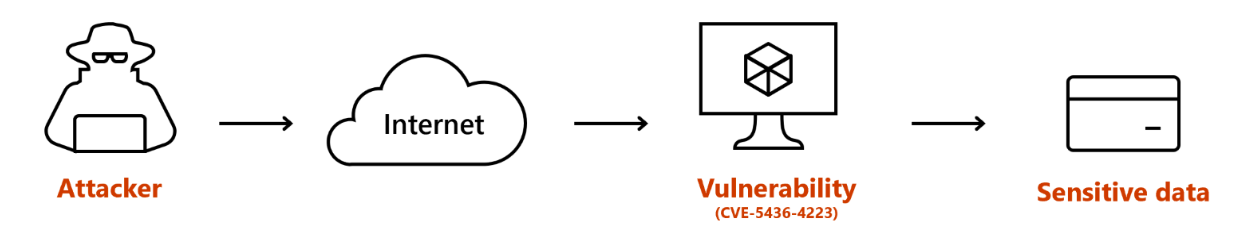

Attack Path Analysis est un algorithme graphique qui analyse le Cloud Security Graph. Les analyses révèlent des chemins exploitables par les attaquants pour pénétrer dans votre environnement et atteindre vos ressources à fort impact. L’analyse du chemin d’attaque révèle les chemins d’attaque et fournit les meilleures recommandations pour remédier aux problèmes en bloquant le chemin d’attaque et en empêchant toute violation.

Lorsque vous prenez en compte les informations contextuelles de votre environnement, l’analyse du chemin d’attaque identifie les problèmes susceptibles d’entraîner une violation de votre environnement et vous aide à corriger les risques les plus élevés en premier. Par exemple, son exposition à Internet, ses autorisations, le mouvement latéral, etc.

Découvrez comment utiliser l’Analyse du chemin d’attaque.

Qu’est-ce que l’Explorateur de sécurité du cloud ?

En exécutant des requêtes graphiques sur le graphique de sécurité du cloud avec l’explorateur de sécurité du cloud, vous pouvez identifier de manière proactive les risques de sécurité dans votre environnement multicloud. Votre équipe de sécurité peut utiliser le générateur de requêtes pour rechercher et localiser les risques, tout en prenant en compte les informations contextuelles et conventionnelles spécifiques de votre organisation.

L’Explorateur de sécurité du cloud vous offre la possibilité d’utiliser des fonctionnalités d’exploration proactives. Vous pouvez rechercher les risques de sécurité au sein de votre organisation en exécutant des requêtes de recherche de chemin basées sur des graphiques en plus des données de sécurité contextuelles déjà fournies par Defender pour le cloud, comme les erreurs de configuration du cloud, les vulnérabilités, le contexte des ressources, les possibilités de mouvement latéral entre les ressources, etc.

Découvrez comment utiliser l’Explorateur de sécurité du cloud ou consultez la liste des composants du graphique de sécurité du cloud.