Qu’est-ce que Microsoft Defender pour le cloud ?

Microsoft Defender pour le cloud vous aide à prévenir, détecter et contrer les menaces grâce à une visibilité et un contrôle accrus de la sécurité de vos ressources. Il fournit une surveillance de la sécurité et une gestion des stratégies intégrées pour l’ensemble de vos abonnements, vous aidant ainsi à détecter les menaces qui pourraient passer inaperçues. De plus, il est compatible avec un vaste écosystème de solutions de sécurité.

Defender pour le cloud utilise les composants d’analyse pour collecter et stocker des données. Pour plus d’informations, consultez Collecte de données dans Microsoft Defender pour le cloud.

Comment faire pour obtenir Microsoft Defender pour le cloud ?

Microsoft Defender pour le cloud est disponible avec votre abonnement Microsoft Azure et accessible à partir du portail Azure. Pour y accéder, connectez-vous au portail, sélectionnez Parcourir, puis faites défiler la page jusqu’à Defender pour le cloud.

Existe-t-il une version d’évaluation de Defender pour le cloud ?

Defender pour le cloud est gratuit pendant les 30 premiers jours. Toute utilisation au-delà de 30 jours est automatiquement facturée conformément à la grille tarifaire. Plus d’informations Notez que l'analyse des logiciels malveillants dans Defender pour le stockage n'est pas incluse gratuitement dans la première période d'essai de 30 jours et qu'elle sera facturée dès le premier jour.

Quelles ressources Azure sont surveillées par Microsoft Defender pour le cloud ?

Microsoft Defender pour le cloud surveille les ressources Azure suivantes :

- Machines virtuelles (VM) (y compris Cloud Services)

- Virtual Machine Scale Sets

- Nombreux services Azure PaaS listés dans la vue d’ensemble du produit

Defender pour le cloud protège également les ressources locales et les ressources multicloud, notamment Amazon AWS et Google Cloud.

Comment connaître l’état de sécurité actuel de mes ressources Azure, multicloud et locales ?

La page Vue d’ensemble de Defender pour le cloud affiche la situation sécurité globale de votre environnement pour les ressources suivantes : Compute, Mise en réseau, Stockage et données, et Applications. Chaque type de ressource possède un indicateur montrant les failles de sécurité identifiées. Sélectionnez chaque vignette pour afficher une liste des problèmes de sécurité identifiés par Defender pour le cloud, ainsi qu’un inventaire des ressources dans votre abonnement.

Qu’est-ce qu’une initiative de sécurité ?

Une initiative de sécurité définit l’ensemble des contrôles (stratégies) recommandés pour les ressources d’un abonnement spécifique. Dans Microsoft Defender pour le cloud, vous attribuez des initiatives pour vos abonnements Azure, vos comptes AWS et vos projets GCP en fonction des exigences de sécurité de votre entreprise et du type d’applications ou du niveau de sensibilité des données de chaque abonnement.

Les stratégies de sécurité activées dans Microsoft Defender pour le cloud déterminent les recommandations et la surveillance en lien avec la sécurité. Pour en savoir plus, consultez Que sont les stratégies de sécurité, les initiatives et les recommandations ?.

Qui peut modifier une stratégie de sécurité ?

Pour modifier une stratégie de sécurité, vous devez avoir le rôle d’administrateur de la sécurité ou de propriétaire pour l’abonnement concerné.

Pour savoir comment configurer une stratégie de sécurité, consultez Définition de stratégies de sécurité dans Microsoft Defender pour le cloud.

Qu’est-ce qu’une recommandation de sécurité ?

Microsoft Defender pour le cloud analyse l’état de sécurité de vos ressources Azure, multicloud et locales. Quand des failles de sécurité potentielles sont identifiées, des recommandations sont créées. Les recommandations vous guident tout au long du processus de configuration du contrôle. Voici quelques exemples :

- Approvisionnement d’un logiciel anti-programme malveillant pour identifier et supprimer les programmes malveillants

- Groupes de sécurité réseau et règles pour contrôler le trafic vers les machines virtuelles

- Approvisionnement d’un pare-feu d’applications web pour se défendre des attaques ciblant vos applications web

- Déploiement de mises à jour système manquantes

- Correction des configurations de système d’exploitation qui ne suivent pas les recommandations

Seules les recommandations qui sont activées dans les stratégies de sécurité sont affichées ici.

Qu’est-ce qui déclenche une alerte de sécurité ?

Microsoft Defender pour le cloud collecte, analyse et fusionne automatiquement les données du journal à partir de vos ressources Azure, multicloud et locales, le réseau et les solutions partenaires telles que des logiciels anti-programme malveillant et des pare-feu. Quand des menaces sont détectées, une alerte de sécurité est créée. Voici quelques exemples de détections :

- Des machines virtuelles compromises qui communiquent avec des adresses IP connues comme étant malveillantes

- Des programmes malveillants avancés qui sont détectés à l’aide du rapport d’erreurs Windows

- Des attaques par force brute contre des machines virtuelles

- Des alertes de sécurité émises par des solutions de sécurité partenaires intégrées, telles que des logiciels anti-programme malveillant ou des pare-feu d’applications web

Quelle est la différence entre les menaces détectées et signalées par Microsoft Security Response Center et celles qui le sont par Microsoft Defender pour le cloud ?

Microsoft Security Response Center (MSRC) effectue certaines analyses de sécurité sur l'infrastructure et le réseau Azure et reçoit des informations sur les menaces et des plaintes pour mauvaise utilisation provenant de tiers. Lorsque MSRC constate que les données client ont été utilisées par un tiers illégal ou non autorisé ou que l'utilisation d’Azure par le client ne respecte pas les conditions de bon usage, un gestionnaire des incidents de sécurité informe le client. La notification correspond généralement à un courrier électronique envoyé aux contacts de sécurité spécifiés dans Microsoft Defender pour le cloud, ou au propriétaire de l’abonnement Azure si aucun contact de sécurité n’est spécifié.

Defender pour le cloud est un service Azure qui surveille en continu l’environnement Azure, multicloud et local du client, et applique des analyses de façon à détecter automatiquement un large éventail d’activités potentiellement malveillantes. Ces détections sont exposées en tant qu'alertes de sécurité dans le tableau de bord de la protection de charge de travail.

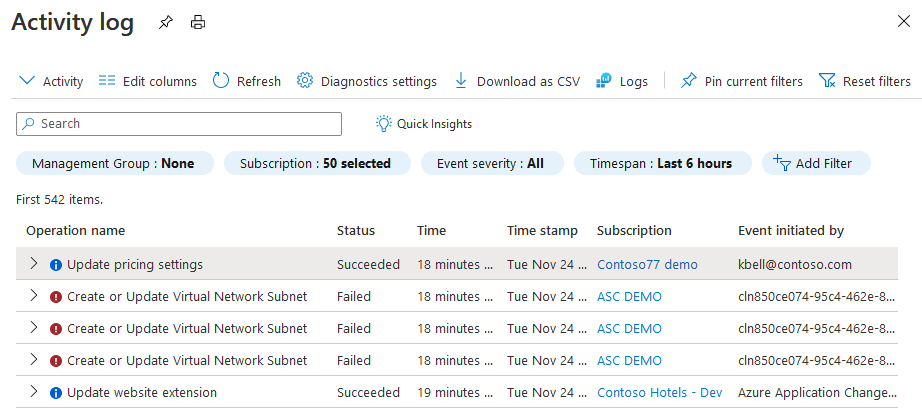

Comment suivre les personnes de mon organisation qui ont activé une offre Microsoft Defender dans Defender pour le cloud ?

Des abonnements Azure peuvent avoir plusieurs administrateurs autorisés à modifier les paramètres de tarification. Pour savoir quel utilisateur a effectué une modification, utilisez le journal d’activité Azure.

Si les informations de l’utilisateur ne sont pas listées dans la colonne Événement lancé par, explorez les données JSON de l’événement pour obtenir les détails correspondants.

![]()

Que se passe-t-il quand une recommandation figure dans plusieurs initiatives de stratégie ?

Parfois, une recommandation de sécurité apparaît dans plusieurs initiatives de stratégie. Si vous disposez de plusieurs instances de la même recommandation affectées au même abonnement et que vous créez une exemption pour la recommandation, cela affecte toutes les initiatives que vous êtes autorisé à modifier.

Si vous essayez de créer une exemption pour cette recommandation, vous verrez l’un des deux messages suivants :

Si vous disposez des autorisations nécessaires pour modifier les deux initiatives, vous verrez :

Cette recommandation est incluse dans plusieurs initiatives de stratégie : [noms d’initiative séparés par une virgule]. Des exemptions seront créées sur chacune d’elles.

Si vous ne disposez pas des autorisations suffisantes pour les deux initiatives, vous verrez ce message à la place :

Vous avez des autorisations limitées pour appliquer l’exemption à toutes les initiatives de stratégie, les exemptions sont créées uniquement sur les initiatives avec des autorisations suffisantes.

Existe-t-il des recommandations qui ne prennent pas en charge l’exemption ?

Ces recommandations généralement disponibles ne prennent pas en charge l’exemption :

- Tous les types de protection des menaces avancées doivent être activés dans les paramètres de sécurité avancée des données de SQL Managed Instance

- Tous les types de protection des menaces avancée doivent être activés dans les paramètres de sécurité avancée des données du serveur SQL

- Les limites de mémoire et du processeur du conteneur doivent être appliquées

- Les images conteneur doivent être déployées à partir de registres approuvés uniquement

- Tout conteneur avec une élévation des privilèges doit être évité

- Éviter les conteneurs partageant des espaces de noms d’hôte sensibles

- Les conteneurs doivent écouter uniquement sur les ports autorisés

- La stratégie de filtre IP par défaut devrait être de refuser

- Le monitoring de l’intégrité des fichiers doit être activé sur les machines

- Le système de fichiers racine immuable (en lecture seule) doit être appliqué pour les conteneurs

- Appareils IoT – Ports ouverts sur l’appareil

- Appareils IoT – Stratégie de pare-feu permissive trouvée dans l’une des chaînes

- Appareils IoT – Règle de pare-feu permissive trouvée dans la chaîne d’entrée

- Appareils IoT – Règle de pare-feu permissive trouvée dans la chaîne de sortie

- Plage IP large pour la règle de filtre IP

- Les clusters Kubernetes doivent être accessibles uniquement via HTTPS

- Les clusters Kubernetes doivent désactiver le montage automatique des informations d’identification d’API

- Les clusters Kubernetes ne doivent pas utiliser l’espace de noms par défaut

- Les clusters Kubernetes ne doivent pas octroyer de fonctionnalités de sécurité CAPSYSADMIN

- Les fonctionnalités Linux à privilèges minimum doivent être appliquées pour les conteneurs

- Le remplacement ou la désactivation du profil AppArmor des conteneurs doit être limité

- Les conteneurs privilégiés doivent être évités

- L’exécution des conteneurs en tant qu’utilisateur racine doit être évitée

- Les services doivent écouter uniquement sur les ports autorisés

- Un administrateur Microsoft Entra doit être configuré sur les serveurs SQL

- L’utilisation du réseau hôte et des ports doit être limitée

- L’utilisation de montages de volume HostPath de pod doit être limitée à une liste connue pour restreindre l’accès aux nœuds à partir de conteneurs compromis

La protection des identités et des accès de Defender pour le cloud présente-t-elle des limitations ?

La protection des identités et des accès de Defender pour le cloud présente quelques limitations :

- Les recommandations d’identité ne sont pas disponibles pour les abonnements avec plus de 6 000 comptes. Dans ce cas, ces types d’abonnements sont répertoriés sous l’onglet Non applicable.

- Les recommandations d’identité ne sont pas disponibles pour les agents d’administration du partenaire fournisseur de solutions Cloud (CSP).

- Les recommandations d’identité n’identifient pas les comptes qui sont gérés à l’aide d’un système Privileged Identity Management (PIM). Si vous utilisez un outil PIM, il se peut que des résultats inexacts soient visibles dans le contrôle Gérer l’accès et les autorisations.

- Les recommandations d’identité ne prennent pas en charge les stratégies d’accès conditionnel Microsoft Entra avec les rôles d’annuaire inclus au lieu des utilisateurs et des groupes.

Quels sont les systèmes d’exploitation pris en charge pour mes instances EC2 ?

Pour obtenir la liste des AMIs avec l’agent SSM préinstallé, consultez cette page dans les documents AWS.

Pour les autres systèmes d’exploitation, l’agent SSM doit être installé manuellement à l’aide des instructions suivantes :

Pour le plan CSPM, quelles autorisations IAM sont nécessaires pour découvrir les ressources AWS ?

Les autorisations IAM suivantes sont nécessaires pour découvrir les ressources AWS :

| DataCollector | Autorisations AWS |

|---|---|

| API Gateway | apigateway:GET |

| Mise à l’échelle automatique des applications | application-autoscaling:Describe* |

| Mise à l’échelle automatique | autoscaling-plans:Describe* autoscaling:Describe* |

| Gestionnaire de certificats | acm-pca:Describe* acm-pca:List* acm:Describe* acm:List* |

| CloudFormation | cloudformation:Describe* cloudformation:List* |

| CloudFront | cloudfront:DescribeFunction cloudfront:GetDistribution cloudfront:GetDistributionConfig cloudfront:List* |

| CloudTrail | cloudtrail:Describe* cloudtrail:GetEventSelectors cloudtrail:List* cloudtrail:LookupEvents |

| CloudWatch | cloudwatch:Describe* cloudwatch:List* |

| Journaux CloudWatch | logs:DescribeLogGroups logs:DescribeMetricFilters |

| CodeBuild | codebuild:DescribeCodeCoverages codebuild:DescribeTestCases codebuild:List* |

| Service Config | config:Describe* config:List* |

| Database Migration Service (DMS) | dms:Describe* dms:List* |

| DAX | dax:Describe* |

| DynamoDB | dynamodb:Describe* dynamodb:List* |

| EC2 | ec2:Describe* ec2:GetEbsEncryptionByDefault |

| ECR | ecr:Describe* ecr:List* |

| ECS | ecs:Describe* ecs:List* |

| EFS | elasticfilesystem:Describe* |

| EKS | eks:Describe* eks:List* |

| Elastic Beanstalk | elasticbeanstalk:Describe* elasticbeanstalk:List* |

| ELB – équilibrage de charge élastique (v1/2) | elasticloadbalancing:Describe* |

| Recherche élastique | es:Describe* es:List* |

| EMR – réduction de la carte élastique | elasticmapreduce:Describe* elasticmapreduce:GetBlockPublicAccessConfiguration elasticmapreduce:List* elasticmapreduce:View* |

| GuardDuty | guardduty:DescribeOrganizationConfiguration guardduty:DescribePublishingDestination guardduty:List* |

| IAM | iam:Generate* iam:Get* iam:List* iam:Simulate* |

| KMS | kms:Describe* kms:List* |

| Lambda | lambda:GetPolicy lambda:List* |

| Pare-feu réseau | network-firewall:DescribeFirewall network-firewall:DescribeFirewallPolicy network-firewall:DescribeLoggingConfiguration network-firewall:DescribeResourcePolicy network-firewall:DescribeRuleGroup network-firewall:DescribeRuleGroupMetadata network-firewall:ListFirewallPolicies network-firewall:ListFirewalls network-firewall:ListRuleGroups network-firewall:ListTagsForResource |

| RDS | rds:Describe* rds:List* |

| RedShift | redshift:Describe* |

| S3 et S3Control | s3:DescribeJob s3:GetEncryptionConfiguration s3:GetBucketPublicAccessBlock s3:GetBucketTagging s3:GetBucketLogging s3:GetBucketAcl s3:GetBucketLocation s3:GetBucketPolicy s3:GetReplicationConfiguration s3:GetAccountPublicAccessBlock s3:GetObjectAcl s3:GetObjectTagging s3:List* |

| SageMaker | sagemaker:Describe* sagemaker:GetSearchSuggestions sagemaker:List* sagemaker:Search |

| Gestionnaire de secret | secretsmanager:Describe* secretsmanager:List* |

| Service de notification simple SNS | sns:Check* sns:List* |

| SSM | ssm:Describe* ssm:List* |

| SQS | sqs:List* sqs:Receive* |

| STS | sts:GetCallerIdentity |

| WAF | waf-regional:Get* waf-regional:List* waf:List* wafv2:CheckCapacity wafv2:Describe* wafv2:List* |

Existe-t-il une API pour connecter mes ressources GCP à Defender pour le cloud ?

Oui. Pour créer, modifier ou supprimer des connecteurs cloud Defender pour le cloud avec une API REST, consultez les détails de l’API Connectors.

Quelles sont les régions GCP prises en charge par défenseur de l'informatique en nuage ?

Defender pour l'informatique en nuage prend en charge et analyse toutes les régions disponibles sur le cloud public GCP.

L’automatisation des workflows prend-elle en charge les scénarios de continuité d'activité et reprise d'activité (BCDR) ?

Quand vous préparez votre environnement pour les scénarios BCDR, où la ressource cible subit une panne ou un autre incident, il incombe à l’organisation d’éviter la perte de données en créant des sauvegardes conformes aux instructions fournies par Azure Event Hubs, l’espace de travail Log Analytics et Logic Apps.

Pour chaque automatisation active, nous vous recommandons de créer une automation identique (désactivée) et de la stocker à un autre emplacement. En cas de panne, vous pouvez activer ces automations de sauvegarde et gérer les opérations normales.

En savoir plus sur la Continuité d’activité et reprise d’activité pour Azure Logic Apps.

Quels sont les coûts liés à l’exportation des données ?

L’activation d’une exportation continue n’entraîne aucun coût. Des coûts peuvent résulter de l’ingestion et de la rétention de données dans votre espace de travail Log Analytics, en fonction de la configuration que vous définissez ici.

De nombreuses alertes sont fournies uniquement lorsque vous avez activé les plans Defender pour vos ressources. Pour afficher les alertes obtenues dans vos données exportées, vous pouvez afficher les alertes présentées dans les pages Defender pour le cloud du Portail Azure.

Pour en savoir plus, consultez la tarification de l’espace de travail Log Analytics.

En savoir plus sur les tarifs Azure Event Hubs.

Pour obtenir des informations générales concernant la tarification de Defender pour le cloud, consultez la page de tarification.

L’exportation continue inclut-elle des données sur l’état actuel de toutes les ressources ?

Non. L’exportation continue est générée pour le streaming d’événements :

- Les alertes reçues avant l’activation de l’exportation ne sont pas exportées.

- Des recommandations sont envoyées dès que l’état de conformité d’une ressource change. Par exemple, lorsqu’une ressource passe de l’état sain à l’état non sain. Par conséquent, comme pour les alertes, les recommandations liées aux ressources dont l’état n’a pas changé depuis l’activation de l’exportation ne sont pas exportées.

- Le score sécurisé par contrôle de sécurité ou abonnement est envoyé lorsque le score d’un contrôle de sécurité change de 0,01 ou plus.

- L’état de conformité réglementaire est envoyé lorsque l’état de conformité de la ressource change.

Pourquoi les recommandations sont-elles envoyées à des intervalles différents ?

Différentes recommandations ont des intervalles d’évaluation de la conformité différents, qui peuvent varier de quelques minutes à plusieurs jours. Ainsi, le temps nécessaire à l’affichage des recommandations dans vos exportations varie.

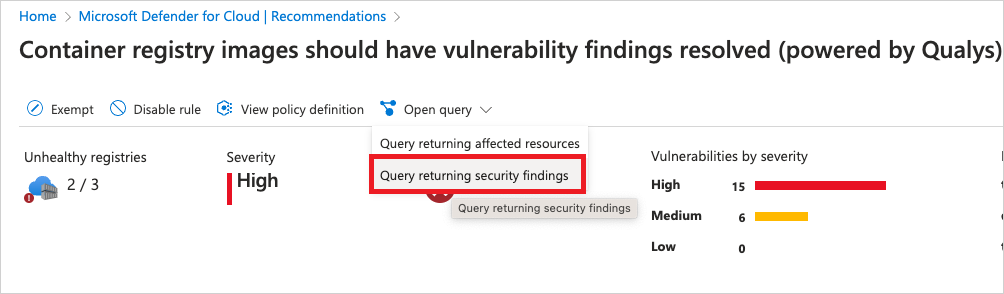

Comment puis-je obtenir un exemple de requête pour une recommandation ?

Pour obtenir un exemple de requête pour une recommandation, ouvrez la recommandation dans Defender pour le cloud, sélectionnez Ouvrir la requête, puis sélectionnez Requête retournant des résultats de sécurité.

L’exportation continue prend-elle en charge les scénarios de continuité d’activité et de reprise d’activité (BCDR) ?

L’exportation continue peut être utile pour préparer les scénarios BCDR où la ressource cible subit une panne ou un autre sinistre. Cependant, il incombe à l’organisation d’empêcher toute perte de données en créant des sauvegardes selon les instructions des espaces de travail Azure Event Hubs, Log Analytics et de Logic App.

Pour en savoir plus, consultez Azure Event Hubs - Géorécupération d’urgence.

Puis-je mettre à jour simultanément plusieurs plans d’un même abonnement de manière programmatique ?

Nous ne recommandons pas la mise à jour programmatique simultanée de plusieurs plans sur un même abonnement (via l'API REST, les modèles ARM, les scripts, etc.). Lorsque vous utilisez l’API Microsoft.Security/pricings ou toute autre solution programmatique, vous devez insérer un délai de 10 à 15 secondes entre chaque requête.

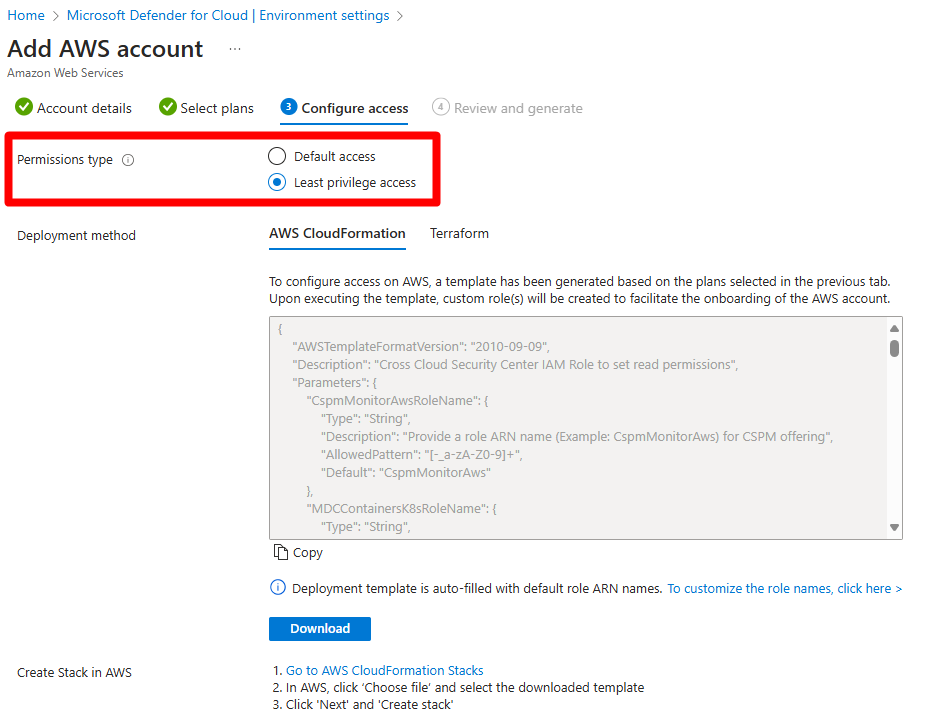

Quand j’active l’accès par défaut, dans quelles situations dois-je réexécuter le modèle Cloud Formation, le script Cloud Shell ou le modèle Terraform ?

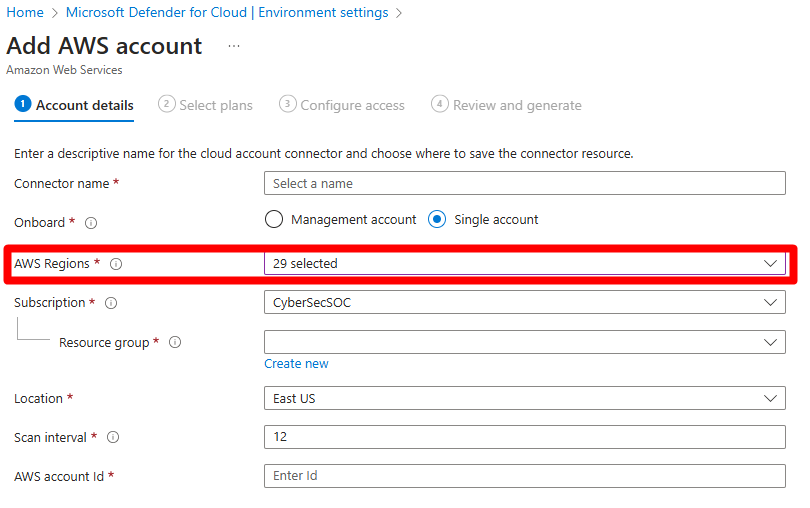

Les modifications apportées aux plans Defender pour le cloud ou à leurs options, y compris les fonctionnalités de ces plans, nécessitent l’exécution du modèle de déploiement. Cela s’applique quel que soit le type d’autorisation sélectionné lors de la création du connecteur de sécurité. Si des régions ont été modifiées, comme dans cette capture d’écran, vous n’avez pas besoin de réexécuter le modèle Cloud Formation ou le script Cloud Shell.

Lorsque vous configurez les types d’autorisation, l’accès avec le privilège minimum prend en charge les fonctionnalités disponibles au moment de l’exécution du modèle ou du script. Les nouveaux types de ressources peuvent être pris en charge uniquement en réexécutant le modèle ou le script.

Si je modifie la région ou l’intervalle d’analyse de mon connecteur AWS, dois-je réexécuter le modèle CloudFormation ou le script Cloud Shell ?

Non, si la région ou l’intervalle d’analyse est modifié, il n’est pas nécessaire de réexécuter le modèle CloudFormation ou le script Cloud Shell. Les modifications seront appliquées automatiquement.

Comment l’intégration d’un compte d’organisation ou de gestion AWS à Microsoft Defender pour le Cloud fonctionne-t-elle ?

L’intégration d’une organisation ou d’un compte de gestion à Microsoft Defender pour Cloud lance le processus de déploiement d’un StackSet. StackSet inclut les rôles et autorisations nécessaires. StackSet propage également les autorisations requises sur tous les comptes au sein de l’organisation.

Les autorisations incluses permettent à Microsoft Defender pour Cloud de fournir les fonctionnalités de sécurité sélectionnées via le connecteur créé dans Defender pour Cloud. Les autorisations permettent également à Defender pour Cloud de surveiller en permanence tous les comptes qui peuvent être ajoutés à l’aide du service d’approvisionnement automatique.

Defender pour Cloud est capable d’identifier la création de nouveaux comptes de gestion et peut tirer parti des autorisations accordées pour approvisionner automatiquement un connecteur de sécurité membre équivalent pour chaque compte membre.

Cette fonctionnalité est disponible uniquement pour l’intégration organisationnelle et permet à Defender pour Cloud de créer des connecteurs pour les comptes nouvellement ajoutés. La fonctionnalité permet également à Defender pour le Cloud de modifier tous les connecteurs membres lorsque le compte de gestion est modifié, de supprimer tous les comptes membres lorsque le compte de gestion est supprimé et de supprimer un compte membre spécifique si le compte correspondant est supprimé.

Une pile distincte doit être déployée spécifiquement pour le compte de gestion.