Démarrage rapide : Créer une zone Azure DNS privée avec l’interface Azure CLI

Ce guide de démarrage rapide vous guide tout au long des étapes de création de votre première zone DNS privée et de votre premier enregistrement DNS privé à l’aide de l’interface Azure CLI.

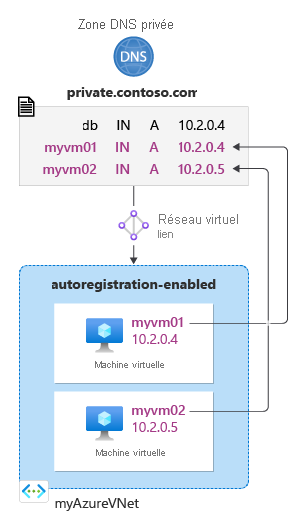

Une zone DNS permet d’héberger les enregistrements DNS d’un domaine particulier. Pour commencer à héberger votre domaine dans le DNS Azure, vous devez créer une zone DNS pour ce nom de domaine. Chaque enregistrement DNS pour votre domaine est ensuite créé à l’intérieur de cette zone DNS. Pour publier une zone DNS privée sur votre réseau virtuel, vous spécifiez la liste des réseaux virtuels qui sont autorisés à résoudre les enregistrements dans la zone. On les appelle réseaux virtuels liés. Quand l’inscription automatique est activée, Azure DNS met également à jour les enregistrements de zone chaque fois qu’une machine virtuelle est créée, change d’adresse IP ou est supprimée.

Si vous n’avez pas d’abonnement Azure, créez un compte gratuit Azure avant de commencer.

Prérequis

Utilisez l’environnement Bash dans Azure Cloud Shell. Pour plus d’informations, consultez Démarrage rapide pour Bash dans Azure Cloud Shell.

Si vous préférez exécuter les commandes de référence de l’interface de ligne de commande localement, installez l’interface Azure CLI. Si vous exécutez sur Windows ou macOS, envisagez d’exécuter Azure CLI dans un conteneur Docker. Pour plus d’informations, consultez Guide pratique pour exécuter Azure CLI dans un conteneur Docker.

Si vous utilisez une installation locale, connectez-vous à Azure CLI à l’aide de la commande az login. Pour finir le processus d’authentification, suivez les étapes affichées dans votre terminal. Pour connaître les autres options de connexion, consultez Se connecter avec Azure CLI.

Lorsque vous y êtes invité, installez l’extension Azure CLI lors de la première utilisation. Pour plus d’informations sur les extensions, consultez Utiliser des extensions avec Azure CLI.

Exécutez az version pour rechercher la version et les bibliothèques dépendantes installées. Pour effectuer une mise à niveau vers la dernière version, exécutez az upgrade.

- Vous pouvez également suivre ce guide de démarrage rapide en utilisant Azure PowerShell.

Créer le groupe de ressources

Tout d’abord, créez un groupe de ressources pour contenir la zone DNS :

az group create --name MyAzureResourceGroup --location "East US"

Créer une zone DNS privée

L’exemple suivant crée un réseau virtuel nommé myAzureVNet. Il crée ensuite une zone DNS nommée private.contoso.com dans le groupe de ressources MyAzureResourceGroup, puis il lie la zone DNS au réseau virtuel MyAzureVnet et active l’inscription automatique.

az network vnet create \

--name myAzureVNet \

--resource-group MyAzureResourceGroup \

--location eastus \

--address-prefix 10.2.0.0/16 \

--subnet-name backendSubnet \

--subnet-prefixes 10.2.0.0/24

az network private-dns zone create -g MyAzureResourceGroup \

-n private.contoso.com

az network private-dns link vnet create -g MyAzureResourceGroup -n MyDNSLink \

-z private.contoso.com -v myAzureVNet -e true

Si vous souhaitez créer une zone dédiée à la résolution de noms (pas d’inscription automatique de nom d’hôte), vous pouvez utiliser le paramètre -e false.

Répertorier les zones privées DNS

Pour énumérer des zones DNS, utilisez az network private-dns zone list. Pour obtenir de l’aide, consultez l’article az network dns zone list --help.

Spécifier le groupe de ressources permet de ne lister que les zones du groupe de ressources :

az network private-dns zone list \

-g MyAzureResourceGroup

Omettre le groupe de ressources permet de lister toutes les zones de l’abonnement :

az network private-dns zone list

Créer les machines virtuelles de test

Maintenant, créez deux machines virtuelles afin de pouvoir tester votre zone DNS privée :

az vm create \

-n myVM01 \

--admin-username AzureAdmin \

-g MyAzureResourceGroup \

-l eastus \

--subnet backendSubnet \

--vnet-name myAzureVnet \

--nsg NSG01 \

--nsg-rule RDP \

--image win2016datacenter

az vm create \

-n myVM02 \

--admin-username AzureAdmin \

-g MyAzureResourceGroup \

-l eastus \

--subnet backendSubnet \

--vnet-name myAzureVnet \

--nsg NSG01 \

--nsg-rule RDP \

--image win2016datacenter

La création d’une machine virtuelle prendra quelques minutes.

Créer un enregistrement DNS supplémentaire

Pour créer un enregistrement DNS, utilisez la commande az network private-dns record-set [record type] add-record. Pour obtenir de l’aide, concernant l’ajout d’enregistrements A par exemple, consultez az network private-dns record-set A add-record --help.

L’exemple suivant crée un enregistrement avec le nom relatif db dans la zone DNS private.contoso.com, dans le groupe de ressources MyAzureResourceGroup. Le nom complet du jeu d’enregistrements est db.private.contoso.com. Le type d’enregistrement est « A », avec l’adresse IP « 10.2.0.4 ».

az network private-dns record-set a add-record \

-g MyAzureResourceGroup \

-z private.contoso.com \

-n db \

-a 10.2.0.4

Afficher les enregistrements DNS

Pour répertorier les enregistrements DNS dans votre zone, utilisez :

az network private-dns record-set list \

-g MyAzureResourceGroup \

-z private.contoso.com

Tester la zone privée

Maintenant vous pouvez désormais tester la résolution de noms pour votre zone privée private.contoso.com.

Configurer des machines virtuelles pour autoriser l’ICMP entrant

Vous pouvez utiliser la commande test ping pour tester la résolution de nom. Par conséquent, configurez le pare-feu sur les deux machines virtuelles pour autoriser les paquets ICMP entrants.

Connectez-vous à myVM01 et ouvrez une fenêtre Windows PowerShell avec les privilèges d’administrateur.

Exécutez la commande suivante :

New-NetFirewallRule –DisplayName "Allow ICMPv4-In" –Protocol ICMPv4

Répétez l’opération pour myVM02.

Faites un test ping sur les machines virtuelles par leur nom

À partir de l’invite de commandes Windows PowerShell myVM02, faites un test ping de myVM01 en utilisant le nom d’hôte enregistré automatiquement :

ping myVM01.private.contoso.comVous devriez voir une sortie ressemblant à celle présentée ci-dessous :

PS C:\> ping myvm01.private.contoso.com Pinging myvm01.private.contoso.com [10.2.0.4] with 32 bytes of data: Reply from 10.2.0.4: bytes=32 time<1ms TTL=128 Reply from 10.2.0.4: bytes=32 time=1ms TTL=128 Reply from 10.2.0.4: bytes=32 time<1ms TTL=128 Reply from 10.2.0.4: bytes=32 time<1ms TTL=128 Ping statistics for 10.2.0.4: Packets: Sent = 4, Received = 4, Lost = 0 (0% loss), Approximate round trip times in milli-seconds: Minimum = 0ms, Maximum = 1ms, Average = 0ms PS C:\>Maintenant faites un test ping sur le nom db que vous avez créé précédemment :

ping db.private.contoso.comVous devriez voir une sortie ressemblant à celle présentée ci-dessous :

PS C:\> ping db.private.contoso.com Pinging db.private.contoso.com [10.2.0.4] with 32 bytes of data: Reply from 10.2.0.4: bytes=32 time<1ms TTL=128 Reply from 10.2.0.4: bytes=32 time<1ms TTL=128 Reply from 10.2.0.4: bytes=32 time<1ms TTL=128 Reply from 10.2.0.4: bytes=32 time<1ms TTL=128 Ping statistics for 10.2.0.4: Packets: Sent = 4, Received = 4, Lost = 0 (0% loss), Approximate round trip times in milli-seconds: Minimum = 0ms, Maximum = 0ms, Average = 0ms PS C:\>

Nettoyer les ressources

Quand vous n’en avez plus besoin, supprimez le groupe de ressources MyAzureResourceGroup afin de supprimer les ressources créées dans cette guide de démarrage rapide.

az group delete --name MyAzureResourceGroup