Déployer et configurer le Pare-feu Azure Premium

Pare-feu Azure Premium est un pare-feu de nouvelle génération dont les capacités sont requises pour les environnements hautement sensibles et réglementés. Microsoft System Center ASP.NET 2.0 2007 offre les fonctionnalités suivantes :

- Inspection TLS : déchiffre le trafic sortant, traite les données, puis les chiffre et les envoie à la destination.

- IDPS : un système IDPS (Intrusion Detection and Prevention System) vous permet de surveiller les activités malveillantes, de consigner des informations sur ces activités, de les signaler, voire de les bloquer.

- Filtrage d’URL : étend la fonctionnalité de filtrage de nom de domaine complet du Pare-feu Azure pour prendre en compte une URL entière. Par exemple,

www.contoso.com/a/cplutôt quewww.contoso.com. - Catégories web : permettent aux administrateurs d’autoriser ou de refuser aux utilisateurs l’accès aux catégories de sites web telles que les sites web de jeux d’argent, les sites web de réseaux sociaux, etc.

Pour plus d’informations, consultez Fonctionnalités du Pare-feu Azure Premium.

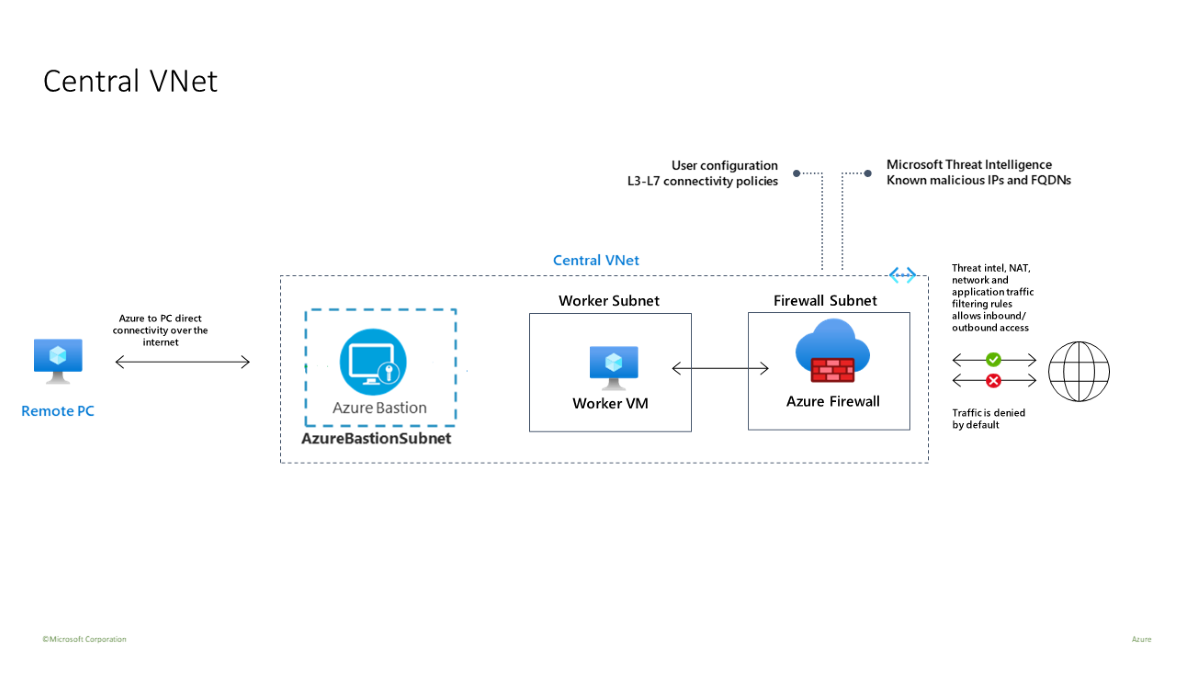

Vous utiliserez un modèle pour déployer un environnement de test doté d’un réseau virtuel central (10.0.0.0/16) avec trois sous-réseaux :

- sous-réseau worker (10.0.10.0/24)

- sous-réseau Azure Bastion (10.0.20.0/24)

- sous-réseau de pare-feu (10.0.100.0/24)

Important

Le tarif horaire commence à partir du moment où Bastion est déployé, quelle que soit l’utilisation des données sortantes. Pour plus d’informations, consultez Tarifications et Références SKU. Si vous déployez Bastion dans le cadre d’un tutoriel ou d’un test, nous vous recommandons de supprimer cette ressource après l’avoir utilisée.

Pour des raisons de simplicité, un réseau virtuel central unique est utilisé dans cet environnement de test. À des fins de production, une topologie hub-and-spoke avec réseaux virtuels appairés est plus courante.

La machine virtuelle worker est un client qui envoie des requêtes HTTP/S via le pare-feu.

Prérequis

Si vous n’avez pas d’abonnement Azure, créez un compte gratuit avant de commencer.

Déployer l’infrastructure

Le modèle déploie un environnement de test complet pour Pare-feu Azure Premium compatible avec le système IDPS, l’inspection TLS, le filtrage d’URL et les catégories web :

- un nouveau pare-feu Azure Premium et une nouvelle stratégie de pare-feu avec paramètres prédéfinis pour faciliter la validation de ses capacités principales (système IDPS, inspection TLS, filtrage d’URL et catégories web)

- déploie toutes les dépendances, y compris Key Vault et une identité managée. Dans un environnement de production, ces ressources peuvent être déjà créées et ne pas s’avérer nécessaires dans le même modèle

- génère une autorité de certification racine auto-signée et la déploie sur le coffre de clés généré

- génère une autorité de certification intermédiaire dérivée et la déploie sur une machine virtuelle de test Windows (WorkerVM)

- un hôte bastion (BastionHost) est également déployé et peut être utilisé pour se connecter à la machine de test Windows (WorkerVM)

Tester le pare-feu

Vous pouvez maintenant tester le système IDPS, l’inspection TLS, le filtrage web et les catégories web.

Ajouter des paramètres de diagnostic de pare-feu

Pour collecter les journaux du pare-feu, vous devez ajouter des paramètres de diagnostic.

- Sélectionnez DemoFirewall et sous Surveillance, sélectionnez Paramètres de diagnostic.

- Sélectionnez Ajouter le paramètre de diagnostic.

- Pour Nom du paramètre de diagnostic, entrez fw-diag.

- Sous Journal, sélectionnez AzureFirewallApplicationRule et AzureFirewallNetworkRule.

- Sous Détails de la destination, sélectionnez Envoyer à l’espace de travail Log Analytics.

- Sélectionnez Enregistrer.

Tests IDPS

Pour tester le système IDPS, vous devez déployer votre propre serveur web de test interne avec un certificat de serveur approprié. Ce test comprend l’envoi de trafic malveillant à un serveur web. Il n’est donc pas conseillé de le faire sur un serveur web public. Pour plus d’informations sur les exigences pour les certificats du Pare-feu Azure Premium, consultez Certificats du Pare-feu Azure Premium.

Vous pouvez utiliser curl pour contrôler différents en-têtes HTTP et simuler le trafic malveillant.

Pour tester le système IDPS pour le trafic HTTP :

Sur la machine virtuelle WorkerVM, ouvrez une fenêtre d’invite de commandes d’administrateur.

Entrez la commande suivante à l'invite de commandes :

curl -A "HaxerMen" <your web server address>Vous voyez la réponse de votre serveur web.

Accédez aux journaux des règles de réseau du pare-feu sur le portail Azure pour trouver une alerte similaire au message suivant :

{ “msg” : “TCP request from 10.0.100.5:16036 to 10.0.20.10:80. Action: Alert. Rule: 2032081. IDS: USER_AGENTS Suspicious User Agent (HaxerMen). Priority: 1. Classification: A Network Tojan was detected”}Notes

L’affichage des données dans les journaux peut prendre un certain temps. Comptez au moins deux minutes pour que les journaux commencent à afficher les données.

Ajouter une règle de signature pour la signature 2032081 :

- Sélectionnez DemoFirewallPolicy et sous Paramètres, sélectionnez IDPS.

- Sélectionnez l’onglet Règles de signature.

- Sous ID de signature, dans la zone de texte, entrez 2032081.

- Sous Mode, sélectionnez Refuser.

- Sélectionnez Enregistrer.

- Attendez la fin du déploiement avant de poursuivre.

Sur WorkerVM, réexécutez la commande

curl:curl -A "HaxerMen" <your web server address>La requête HTTP étant maintenant bloquée par le pare-feu, la sortie suivante s’affiche après l’expiration du délai de connexion :

read tcp 10.0.100.5:55734->10.0.20.10:80: read: connection reset by peerAccédez aux journaux Monitor dans le portail Azure et recherchez le message de la requête bloquée.

Pour tester le système IDPS pour le trafic HTTPS

Répétez ces tests curl à l’aide du protocole HTTPS plutôt que HTTP. Par exemple :

curl --ssl-no-revoke -A "HaxerMen" <your web server address>

Vous devez voir les mêmes résultats que ceux des tests HTTP.

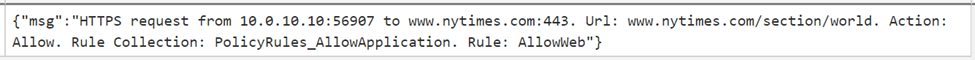

Inspection TLS avec filtrage d’URL

Pour tester l’inspection TLS avec le filtrage d’URL, procédez comme suit.

Modifiez les règles d’application de la stratégie de pare-feu et ajoutez une nouvelle règle appelée

AllowURLà la collection de règlesAllowWeb. Configurez l’URL ciblewww.nytimes.com/section/world, l’adresse IP source * et le type d’URL de destination, puis sélectionnez Inspection TLS et les protocoles http, https.Une fois le déploiement terminé, ouvrez un navigateur sur WorkerVM et accédez à

https://www.nytimes.com/section/world, puis vérifiez que la réponse HTML s’affiche comme prévu dans le navigateur.Dans le portail Azure, vous pouvez afficher l’URL complète dans les journaux de surveillance des règles d’application :

Certaines pages HTML peuvent paraître incomplètes, car elles font référence à d’autres URL refusées. Pour y remédier, vous pouvez adopter l’approche suivante :

Si la page HTML contient des liens vers d’autres domaines, vous pouvez ajouter ces domaines à une nouvelle règle d’application avec l’autorisation d’accès à ces noms de domaine complets.

Si la page HTML contient des liens vers des sous-URL, vous pouvez modifier la règle et ajouter un astérisque à l’URL. Par exemple :

targetURLs=www.nytimes.com/section/world*Vous pouvez également ajouter une nouvelle URL à la règle. Par exemple :

www.nytimes.com/section/world, www.nytimes.com/section/world/*

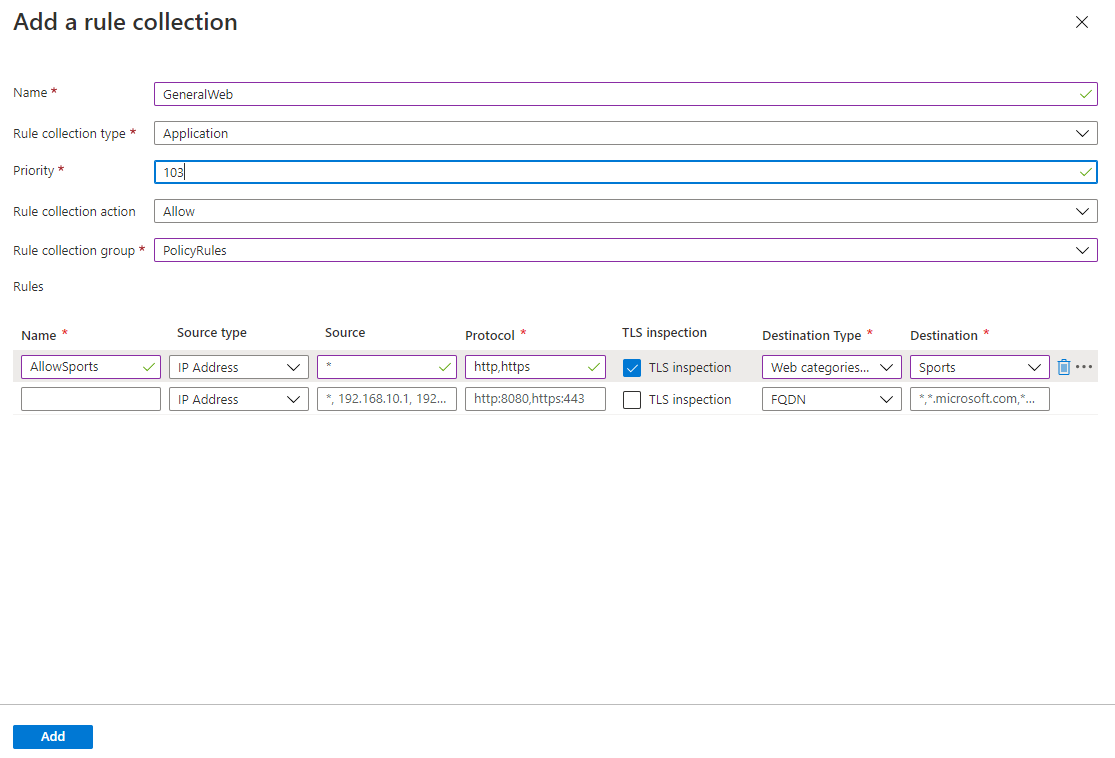

Test des catégories web

Nous allons créer une règle d’application pour autoriser l’accès aux sites web sportifs.

À partir du portail, ouvrez votre groupe de ressources et sélectionnez DemoFirewallPolicy.

Sélectionnez Règles d’application, puis Ajouter une collection de règles.

Pour Nom, tapez GeneralWeb, Priorité103, Groupe de collection de règles, sélectionnez DefaultApplicationRuleCollectionGroup.

Sous Règles pour Nom, tapez AllowSports, Source*, Protocolehttp, https : sélectionnez Inspection TLS, Type de destination : sélectionnez Catégories web, Destination : sélectionnez Sports.

Sélectionnez Ajouter.

Une fois le déploiement terminé, accédez à WorkerVM, ouvrez un navigateur web et accédez à

https://www.nfl.com.Vous devriez voir la page web NFL, et le journal des règles d’application indique qu’une règle Catégorie web : Sports a été mise en correspondance et que la demande a été autorisée.