Inspecter et analyser les fichiers de capture de paquets Network Watcher

À l’aide de la fonctionnalité de capture de paquets d’Azure Network Watcher, vous pouvez lancer et gérer des sessions de capture sur vos machines virtuelles Azure et vos groupes de machines virtuelles identiques :

- À partir du Portail Azure, de PowerShell et d’Azure CLI.

- Par programmation via le Kit de développement logiciel (SDK) et l’API REST.

La capture de paquets vous permet de gérer les scénarios qui requièrent des paquets de données en fournissant les informations dans un format facilement utilisable. À l’aide des outils disponibles gratuitement pour examiner les données, vous pouvez étudier les communications envoyées en direction et en provenance de vos machines virtuelles ou groupes identiques afin d’obtenir des insights sur votre trafic. Exemples d’utilisation des données de capture de paquets : étude des problèmes de réseau ou d’application, détection des tentatives d’utilisation abusive et d’intrusion sur le réseau, et maintien de la conformité aux réglementations.

Dans cet article, vous allez apprendre à ouvrir un fichier de capture de paquets fourni par Network Watcher à l’aide d’un outil open source connu. Vous allez également découvrir comment calculer une latence de connexion, identifier un trafic anormal et étudier des statistiques de mise en réseau.

Prérequis

Fichier de capture de paquets créé à l’aide de Network Watcher. Pour plus d’informations, consultez Gérer des captures de paquets pour les machines virtuelles à l’aide du Portail Azure.

Wireshark. Pour plus d’informations, consultez le site web de Wireshark.

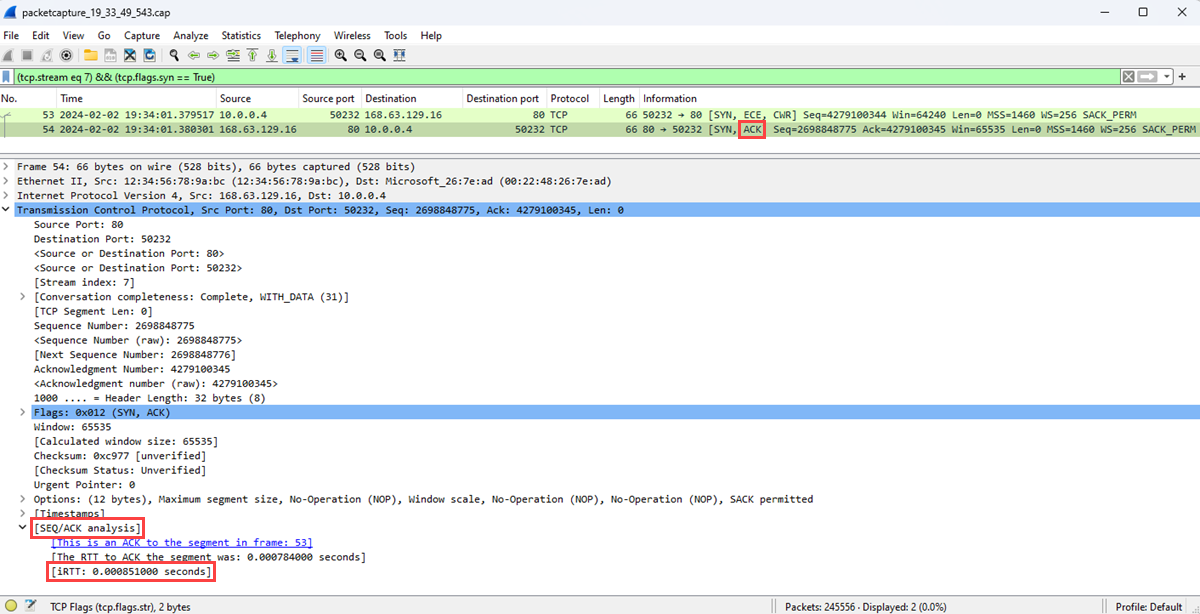

Calculer la latence du réseau

Dans cet exemple, vous allez découvrir comment afficher la durée initiale d’aller-retour d’une conversation de protocole TCP entre deux points de terminaison.

Lorsqu’une connexion TCP est établie, les trois premiers paquets envoyés dans la connexion suivent un modèle appelé « établissement d’une liaison à trois voies ». En étudiant les deux premiers paquets envoyés dans cet établissement d’une liaison (une requête initiale du client et une réponse du serveur), vous pouvez calculer la latence. Cette latence est la durée d’aller-retour. Pour plus d’informations sur le protocole TCP et l’établissement d’une liaison à trois voies, consultez Explication de l’établissement d’une liaison à trois voies via TCP/IP.

Lancez Wireshark.

Chargez le fichier .cap à partir de votre session de capture de paquets.

Sélectionnez un paquet [SYN] dans votre capture. Ce paquet est le premier paquet envoyé par le client pour lancer une connexion TCP.

Cliquez avec le bouton droit sur le paquet et sélectionnez Suivre, puis sélectionnez Flux TCP.

Développez la section TCP du paquet [SYN], puis la section Indicateurs.

Vérifiez que le bit Syn est défini sur 1, puis cliquez dessus avec le bouton droit.

Sélectionnez Appliquer en tant que filtre, puis sélectionnez ... et sélectionné pour afficher les paquets avec le bit Syn défini sur 1 dans le flux TCP.

Les deux premiers paquets impliqués dans l’établissement d’une liaison TCP sont les paquets [SYN], [SYN, ACK]. Vous n’avez pas besoin du dernier paquet dans l’établissement d’une liaison, qui est le paquet [ACK]. Le client envoie le paquet [SYN]. Une fois le paquet [SYN] reçu, le serveur envoie le paquet [ACK] en guise d’accusé de réception du paquet [SYN] du client.

Sélectionnez le paquet [SCK].

Développez la section Analyse SEQ/ACK pour afficher la durée aller-retour initiale en secondes.

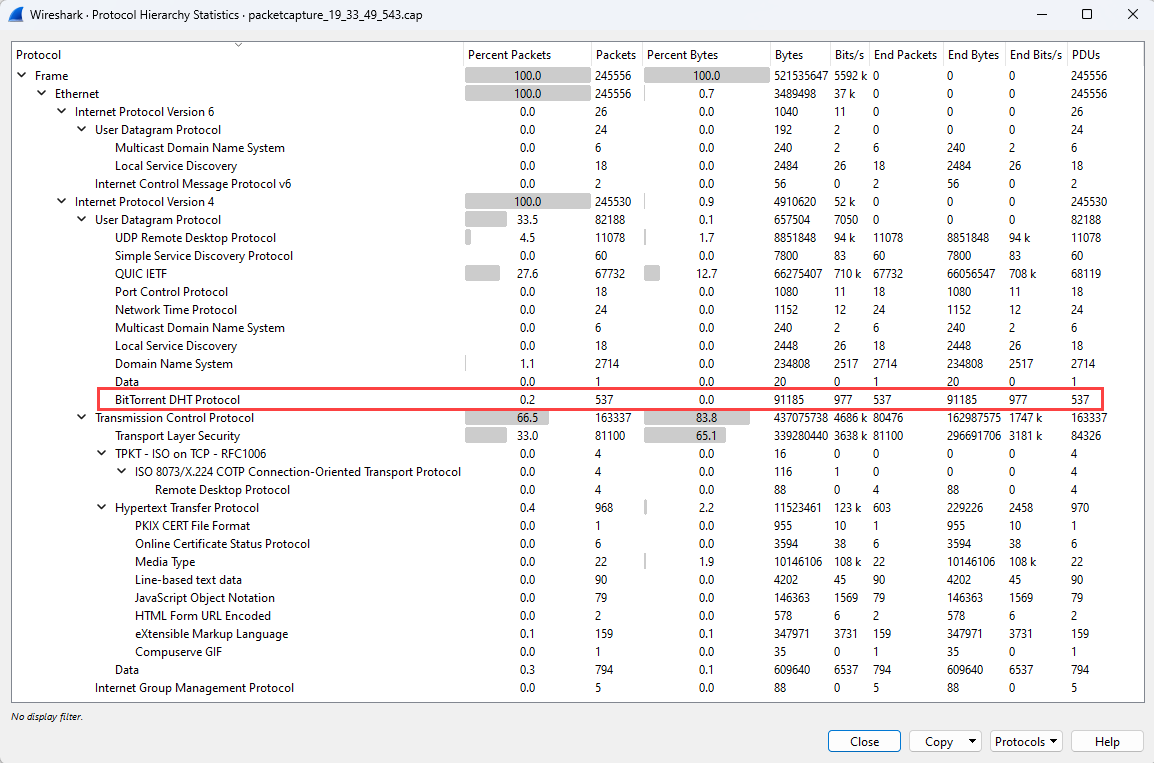

Rechercher des protocoles indésirables

Vous pouvez avoir de nombreuses applications en cours d’exécution sur une machine virtuelle Azure. Plusieurs de ces applications communiquent sur le réseau, parfois sans votre autorisation explicite. À l’aide de la capture de paquets pour enregistrer la communication réseau, vous pouvez étudier la façon dont les applications communiquent sur le réseau. Cette vérification vous aide à identifier et à résoudre les problèmes potentiels.

Dans cet exemple, vous allez apprendre à analyser une capture de paquets pour rechercher des protocoles indésirables susceptibles d’indiquer une communication non autorisée à partir d’une application en cours d’exécution sur votre machine virtuelle.

Ouvrez Wireshark.

Chargez le fichier .cap à partir de votre session de capture de paquets.

Dans le menu Statistiques, sélectionnez Hiérarchie de protocole.

La fenêtre Statistiques de hiérarchie de protocole affiche une liste de tous les protocoles utilisés pendant la session de capture et le nombre de paquets transmis et reçus à l’aide de chaque protocole. Cette vue est utile pour détecter le trafic indésirable sur vos machines virtuelles ou sur le réseau.

Cet exemple montre un trafic pour le protocole BitTorrent, qui est utilisé pour le partage de fichiers en pair à pair. En tant qu’administrateur, si vous ne vous attendez pas à voir un trafic BitTorrent sur cette machine virtuelle spécifique, vous pouvez opter pour l’une ou l’autre solution :

- Supprimer le logiciel pair à pair installé sur cette machine virtuelle.

- Bloquer le trafic à l’aide d’un groupe de sécurité réseau ou d’un pare-feu.

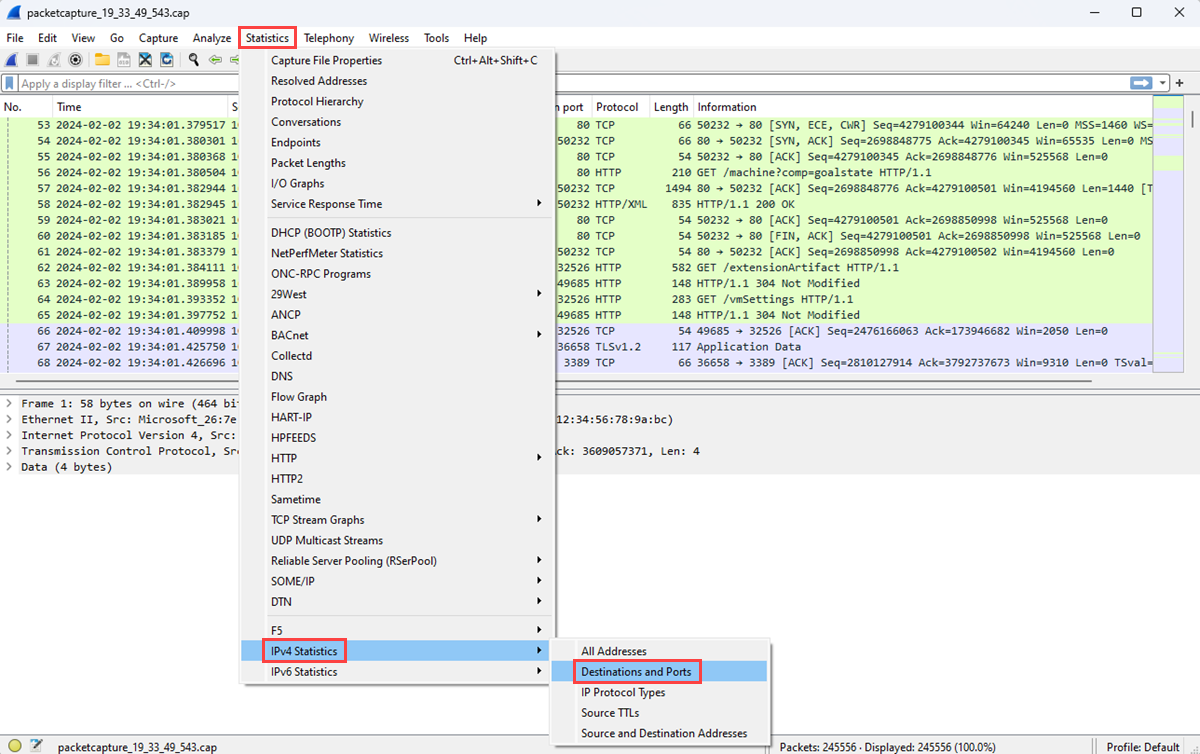

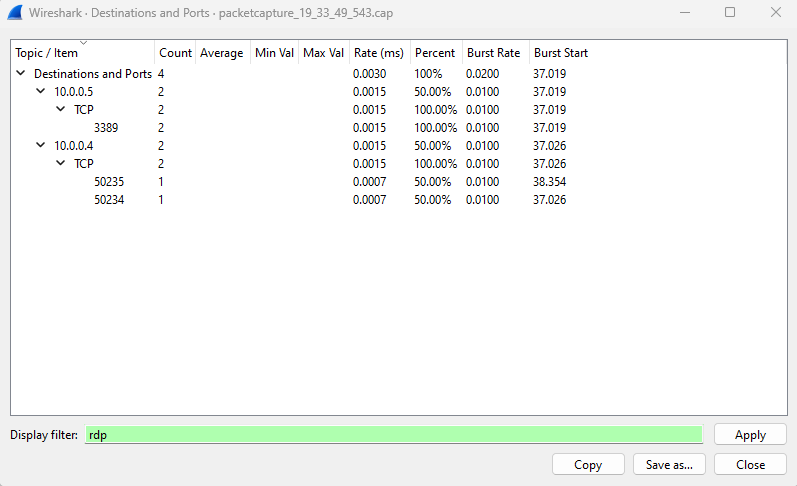

Rechercher des destinations et des ports

Il est important d’identifier les types de trafic, les points de terminaison et les ports utilisés pour la communication lors du monitoring des applications et des ressources sur votre réseau ou de la résolution des problèmes les concernant. En analysant un fichier de capture de paquets, vous pouvez apprendre les principales destinations avec lesquelles votre machine virtuelle a communiqué et les ports utilisés.

Lancez Wireshark.

Chargez le fichier .cap à partir de votre session de capture de paquets.

Dans le menu Statistiques, sélectionnez Statistiques IPv4, puis Destinations et ports.

La fenêtre Destinations et ports liste les principales destinations et ports avec lesquels la machine virtuel a communiqué pendant la session de capture. Affichez uniquement la communication avec un protocole spécifique à l’aide d’un filtre. Par exemple, vous pouvez voir s’il y a eu une communication à l’aide du protocole Bureau à distance (RDP) en entrant rdp dans la zone Filtre d’affichage.

De la même façon, vous pouvez filtrer pour d’autres protocoles qui vous intéressent.

Étape suivante

Pour en savoir plus sur les autres outils de diagnostic réseau de Network Watcher, consultez :