Tutoriel : Créer une infrastructure DNS de point de terminaison privé avec Azure Private Resolver pour une charge de travail locale

Lorsqu’un point de terminaison privé Azure est créé, il utilise les zones Azure DNS privé pour la résolution de noms par défaut. Pour que les charges de travail locales accèdent au point de terminaison, un redirecteur vers une machine virtuelle dans Azure hébergeant des enregistrements DNS ou DNS locaux pour le point de terminaison privé était nécessaire. Azure Private Resolver réduit la nécessité de déployer une machine virtuelle dans Azure pour DNS ou de gérer les enregistrements DNS de point de terminaison privé sur un serveur DNS local.

Dans ce tutoriel, vous allez apprendre à :

- Créez un réseau virtuel Azure pour le réseau cloud et un réseau local simulé avec appairage de réseaux virtuels.

- Créez une application web Azure pour simuler une ressource cloud.

- Créez un point de terminaison privé Azure pour l’application web dans le réseau virtuel Azure.

- Créez un résolveur privé Azure dans le réseau cloud.

- Créez une machine virtuelle Azure dans le réseau local simulé pour tester la résolution DNS sur l’application web.

Notes

Un réseau virtuel Azure avec appairage est utilisé pour simuler un réseau local dans le cadre de ce tutoriel. Dans un scénario de production, ExpressRoute ou un VPN de site à site est nécessaire pour se connecter au réseau virtuel Azure pour accéder au point de terminaison privé.

Le réseau simulé est configuré avec Azure Private Resolver comme serveur DNS du réseau virtuel. Dans un scénario de production, les ressources locales utilisent un serveur DNS local pour la résolution de noms. Un redirecteur conditionnel vers Azure Private Resolver est utilisé sur le serveur DNS local pour résoudre les enregistrements DNS du point de terminaison privé. Pour plus d’informations sur la configuration des redirecteurs conditionnels pour votre serveur DNS, consultez la documentation de votre fournisseur.

Prérequis

- Compte Azure avec un abonnement actif. Créez un compte gratuitement.

Connexion à Azure

Connectez-vous au portail Azure avec votre compte Azure.

Vue d’ensemble

Un réseau virtuel pour l’application web Azure et un réseau local simulé sont utilisés pour les ressources du tutoriel. Vous créez deux réseaux virtuels et les appairer pour simuler une connexion Express Route ou VPN entre l’environnement local et Azure. Un hôte Azure Bastion est déployé dans le réseau simulé localement pour se connecter à la machine virtuelle de test. La machine virtuelle de test est utilisée pour tester la connexion du point de terminaison privé à l'application web et la résolution DNS.

Les ressources suivantes sont utilisées dans ce tutoriel pour simuler une infrastructure réseau locale et cloud :

| Ressource | Nom | Description |

|---|---|---|

| Réseau virtuel local simulé | vnet-1 | Le réseau virtuel Azure qui simule un réseau local. |

| Réseau virtuel cloud | vnet-2 | Réseau virtuel sur lequel l’application web Azure est déployée. |

| Hôte Bastion | bastion | Hôte Bastion utilisé pour se connecter à la machine virtuelle dans le réseau local simulé. |

| Machine virtuelle de test | vm-1 | Machine virtuelle de test utilisée pour tester la connexion du point de terminaison privé à l'application web et la résolution DNS. |

| Appairage de réseaux virtuels | vnet-1-to-vnet-2 | Homologue de réseau virtuel entre le réseau local simulé et le réseau virtuel cloud. |

| Appairage de réseaux virtuels | vnet-2-to-vnet-1 | Homologue de réseau virtuel entre le réseau virtuel cloud et le réseau local simulé. |

Créer un réseau virtuel et un hôte Azure Bastion

La procédure suivante crée un réseau virtuel avec un sous-réseau de ressources, un sous-réseau Azure Bastion et un hôte Bastion :

Dans le portail, recherchez et sélectionnez Réseaux virtuels.

Dans la page Réseaux virtuels, sélectionnez + Créer.

Sous l’onglet Informations de base de la page Créer un réseau virtuel, entrez ou sélectionnez les informations suivantes :

Paramètre Valeur Détails du projet Abonnement Sélectionnez votre abonnement. Resource group Sélectionnez Créer nouveau.

Entrez test-rg comme nom.

Sélectionnez OK.Détails de l’instance Nom Entrez vnet-1. Région Sélectionnez USA Est.

Sélectionnez Suivant pour passer à l’onglet Sécurité.

Dans la section Azure Bastion, sélectionnez Activer Azure Bastion.

Bastion utilise votre navigateur pour se connecter aux machines virtuelles de votre réseau virtuel via le protocole SSH (Secure Shell) ou le protocole RDP (Remote Desktop Protocol) à l’aide de leurs adresses IP privées. Les machines virtuelles ne requièrent pas d’adresse IP publique, de logiciel client ou de configuration spéciale. Pour plus d’informations, consultez Présentation d’Azure Bastion.

Remarque

Le tarif horaire commence à partir du moment où Bastion est déployé, quelle que soit l’utilisation des données sortantes. Pour plus d’informations, consultez Tarifications et Références SKU. Si vous déployez Bastion dans le cadre d’un tutoriel ou d’un test, nous vous recommandons de supprimer cette ressource après l’avoir utilisée.

Dans Azure Bastion, entrez ou sélectionnez les informations suivantes :

Paramètre Valeur Nom d’hôte Azure Bastion Entrez bastion. Adresse IP publique Azure Bastion Sélectionnez Créer une adresse IP publique.

Saisissez public-ip-bastion dans le champ Nom.

Sélectionnez OK.

Sélectionnez Suivant pour passer à l’onglet Adresses IP.

Dans la zone Espace d’adressage de Sous-réseaux, sélectionnez le sous-réseau par défaut.

Dans Modifier le sous-réseau, entrez ou sélectionnez les informations suivantes :

Paramètre Valeur Objectif du sous-réseau Conservez la valeur par défaut de Valeur par défaut. Nom Entrez subnet-1. IPv4 Plage d'adresses IPv4 Conservez la valeur par défaut 10.0.0.0/16. Adresse de début Laissez la valeur par défaut sur 10.0.0.0. Taille Conservez la valeur par défaut /24 (256 adresses). Sélectionnez Enregistrer.

Sélectionnez Vérifier + créer en bas de la fenêtre. Quand la validation réussit, sélectionnez Créer.

Le déploiement de l’hôte Azure Bastion prend quelques minutes. L’hôte bastion est utilisé plus loin dans le tutoriel pour se connecter à la machine virtuelle « locale » afin de tester le point de terminaison privé. Vous pouvez passer aux étapes suivantes quand le réseau virtuel est créé.

Créer un réseau virtuel cloud

Répétez les étapes précédentes pour créer un réseau virtuel dans le cloud pour le point de terminaison privé d'Azure Web App. Remplacez les valeurs par les valeurs suivantes pour le réseau virtuel cloud :

Remarque

La section relative au déploiement d'Azure Bastion peut être ignorée pour le réseau virtuel cloud. L'hôte Bastion n'est nécessaire que pour le réseau local simulé.

| Paramètre | Valeur |

|---|---|

| Nom | vnet-2 |

| Emplacement | USA Est 2 |

| Espace d’adressage | 10.1.0.0/16 |

| Nom du sous-réseau | subnet-1 |

| Plage d’adresses de sous-réseau | 10.1.0.0/24 |

Créer un pair de réseau virtuel

Suivez les étapes suivantes pour créer un pair de réseau bidirectionnel entre vnet1 et vnet2.

Dans la zone de recherche située en haut du portail, entrez Réseau virtuel. Sélectionnez Réseaux virtuels dans les résultats de la recherche.

Sélectionnez vnet-1.

Sous Paramètres, sélectionnez Peerings.

Sélectionnez Ajouter.

Dans Ajouter peering, entrez ou sélectionnez les informations suivantes :

Paramètre Valeur Résumé du réseau virtuel distant Nom du lien de peering Entrez vnet-2-to-vnet-1. Modèle de déploiement de réseau virtuel Conservez la valeur par défaut de Gestionnaire des ressources. Abonnement Sélectionnez votre abonnement. Réseau virtuel Sélectionnez vnet-2. Paramètres d’appairage de réseaux virtuels distants Autoriser « vnet-2 » à accéder à « vnet-1 » Conservez la case cochée, comme par défaut. Autoriser « vnet-2 » à recevoir le trafic transféré de « vnet-1 » Cochez la case. Autoriser la passerelle ou le serveur de routes dans « vnet-2 » à transférer le trafic vers « vnet-1 » Laissez la valeur par défaut vide. Activer « vnet-2 » pour utiliser la passerelle distante ou le serveur de routes de « vnet-1 » Laissez la valeur par défaut vide. Résumé de l’appairage de réseaux virtuels locaux Nom du lien de peering Entrez vnet-1-to-vnet-2. Paramètres d’appairage de réseaux virtuels locaux Autoriser « vnet-1 » à accéder à « vnet-2 » Conservez la case cochée, comme par défaut. Autoriser « vnet-1 » à recevoir le trafic transféré de « vnet-2 » Cochez la case. Autoriser la passerelle ou le serveur de routes dans « vnet-1 » à transférer le trafic vers « vnet-2 » Laissez la valeur par défaut vide. Activer « vnet-1 » pour utiliser la passerelle distante ou le serveur de routes de « vnet-2 » Laissez la valeur par défaut vide.

Sélectionnez Ajouter.

Créer une application web

Dans la zone de recherche dans la partie supérieure du portail, saisissez App Service. Sélectionnez App Services dans les résultats de la recherche.

Sélectionnez + Créer.

Sous l’onglet Informations de base de la page Créer une application web, saisissez ou sélectionnez les informations suivantes.

Paramètre Valeur Détails du projet Abonnement Sélectionnez votre abonnement. Groupe de ressources Sélectionnez test-rg. Détails de l’instance Nom Saisissez un nom unique pour l’application web. Le nom webapp8675 est utilisé pour les exemples de ce tutoriel. Publish Sélectionnez Code. Pile d’exécution Sélectionnez .NET 6 (LTS). Système d'exploitation Sélectionnez Windows. Région Sélectionnez USA Est. Plans tarifaires Plan Windows (USA Ouest 2) Conservez le nom par défaut. Plan tarifaire Sélectionnez Changer la taille. Dans Sélecteur de spécifications, sélectionnez Production pour la charge de travail.

Dans Niveaux tarifaires recommandés, sélectionnez P1V2.

Sélectionnez Appliquer.

Sélectionnez Suivant : Déploiement.

Sélectionnez Suivant : Réseau.

Définissez « Activer l’accès public » sur false.

Sélectionnez Revoir + créer.

Sélectionnez Create (Créer).

Créer un point de terminaison privé

Un point de terminaison privé Azure crée une interface réseau pour un service Azure pris en charge dans votre réseau virtuel. Le point de terminaison privé permet d’accéder au service Azure à partir d’une connexion privée dans votre réseau virtuel Azure ou réseau local.

Vous créez un point de terminaison privé pour l’application web que vous avez créée précédemment.

Dans la zone de recherche située en haut du portail, entrez Point de terminaison privé. Sélectionnez Points de terminaison privés dans les résultats de la recherche.

Sélectionnez + Créer.

Sous l’onglet Informations de base de la page Créer un point de terminaison privé, saisissez ou sélectionnez les informations suivantes :

Paramètre Valeur Détails du projet Abonnement Sélectionnez votre abonnement Resource group Sélectionnez test-rg. Détails de l’instance Nom Entrer point de terminaison-privé. Nom de l'interface réseau Conservez le nom par défaut. Région Sélectionnez USA Est. Sélectionnez Suivant : Ressource.

Dans l’onglet Ressource, saisissez ou sélectionnez les informations suivantes :

Paramètre Valeur Méthode de connexion Sélectionnez Se connecter à une ressource Azure dans mon répertoire. Abonnement Sélectionnez votre abonnement. Type de ressource Sélectionnez Microsoft.Web/sites. Ressource Sélectionnez votre application web. Le nom webapp8675 est utilisé pour les exemples de ce tutoriel. Sous-ressource cible Sélectionnez les sites. Sélectionnez Suivant : réseau virtuel.

Dans l’onglet Réseau virtuel, saisissez ou sélectionnez les informations suivantes :

Paramètre Valeur Mise en réseau Réseau virtuel Sélectionnez vnet-2 (test-rg). Subnet Sélectionnez subnet-1. Stratégie réseau pour les points de terminaison privés Conservez la valeur par défaut Désactivé. Configuration d’adresse IP privée Sélectionnez Allouer statiquement l’adresse IP. Nom Entrez ipconfig-1. IP privée Entrez 10.1.0.10. Sélectionnez Suivant : DNS.

Laissez les valeurs par défaut dans l’onglet DNS.

Sélectionnez Suivant : Balises, puis Suivant : Vérifier + créer.

Sélectionnez Create (Créer).

Créer un résolveur privé

Vous créez un résolveur privé dans le réseau virtuel où réside le point de terminaison privé. Le résolveur reçoit les requêtes DNS de la charge de travail locale simulée. Ces requêtes sont transférées au DNS fourni par Azure. Le DNS fourni par Azure résout la zone Azure DNS privé pour le point de terminaison privé et retourne l’adresse IP à la charge de travail locale.

Dans la zone de recherche située dans la partie supérieure du portail, saisissez résolveur de DNS privé. Sélectionnez résolveurs de DNS privés dans les résultats de la recherche.

Sélectionnez + Créer.

Sous l’onglet Informations de base de la page Créer un résolveur de DNS privé, saisissez ou sélectionnez les informations suivantes :

Paramètre Valeur Détails du projet Abonnement Sélectionnez votre abonnement. Resource group Sélectionnez test-rg Détails de l’instance Nom Entrez résolveur privé. Région Sélectionnez (États-Unis) USA Est 2. Réseau virtuel Réseau virtuel Sélectionnez vnet-2. Sélectionnez Suivant : Points de terminaison entrants.

Dans Points de terminaison entrants, sélectionnez + Ajouter un point de terminaison.

Dans Ajouter un point de terminaison entrant, saisissez ou sélectionnez les informations suivantes :

Paramètre Valeur Nom du point de terminaison Entrez point de terminaison entrant. Subnet Sélectionnez Créer.

Saisissez subnet-resolver dans Nom.

Conservez la valeur par défaut Plage d’adresses du sous-réseau.

Sélectionnez Créer.Sélectionnez Enregistrer.

Sélectionnez Revoir + créer.

Sélectionnez Create (Créer).

Une fois le déploiement du résolveur privé terminé, passez aux étapes suivantes.

Configurer le DNS pour le réseau simulé

Les étapes suivantes définissent le résolveur privé comme serveur DNS principal pour le réseau local simulé vnet-1.

Dans un environnement de production, ces étapes ne sont pas nécessaires et servent uniquement à simuler la résolution DNS pour le point de terminaison privé. Votre serveur DNS local dispose d’un redirecteur conditionnel vers cette adresse IP pour résoudre les enregistrements DNS de point de terminaison privé à partir du réseau local.

Dans la zone de recherche située dans la partie supérieure du portail, saisissez résolveur de DNS privé. Sélectionnez résolveurs de DNS privés dans les résultats de la recherche.

Sélectionnez résolveur privé.

Sélectionnez Points de terminaison entrants dans Paramètres.

Notez l’adresse IP du point de terminaison nommé inbound-endpoint. Dans l’exemple de ce tutoriel, l’adresse IP est 10.1.1.4.

Dans la zone de recherche située en haut du portail, entrez Réseau virtuel. Sélectionnez Réseaux virtuels dans les résultats de la recherche.

Sélectionnez vnet-1.

Dans Paramètres, sélectionnez Serveurs DNS.

Dans Serveurs DNS, sélectionnez Personnaliser.

Saisissez l’adresse IP que vous avez noté précédemment. Dans l’exemple de ce tutoriel, l’adresse IP est 10.1.1.4.

Cliquez sur Enregistrer.

Créer une machine virtuelle de test

La procédure suivante crée une machines virtuelles de test (VM) nommée vm-1 dans le réseau virtuel.

Dans le portail, recherchez et sélectionnez Machines virtuelles.

Dans Machines virtuelles, sélectionnez + Créer, puis Machine virtuelle Azure.

Sous l’onglet Général de la page Créer une machine virtuelle, entrez ou sélectionnez les informations suivantes :

Paramètre Valeur Détails du projet Abonnement Sélectionnez votre abonnement. Resource group Sélectionnez test-rg. Détails de l’instance Nom de la machine virtuelle Entrez vm-1. Région Sélectionnez USA Est. Options de disponibilité Sélectionnez Aucune redondance d’infrastructure requise. Type de sécurité Conservez la valeur par défaut Standard. Image Sélectionnez Windows Server 2022 Datacenter - x64 Gen2. Architecture de machine virtuelle Laissez la valeur par défaut x64. Taille Sélectionnez une taille. Compte administrateur Type d'authentification Sélectionnez Mot de passe. Nom d’utilisateur entrez azureuser. Mot de passe Entrez un mot de passe. Confirmer le mot de passe Entrez de nouveau le mot de passe. Règles des ports d’entrée Aucun port d’entrée public Sélectionnez Aucun. Sélectionnez l’onglet Réseau en haut de la page.

Entrez ou sélectionnez les informations suivantes sous l’onglet Réseau :

Paramètre Valeur Interface réseau Réseau virtuel Sélectionnez vnet-1. Subnet Sélectionnez subnet-1 (10.0.0.0/24). Adresse IP publique Sélectionnez Aucun. Groupe de sécurité réseau de la carte réseau Sélectionnez Avancé. Configurer un groupe de sécurité réseau Sélectionnez Créer nouveau.

Entrez nsg-1 pour le nom.

Pour le reste, laissez les valeurs par défaut et sélectionnez OK.Pour les autres paramètres, laissez les valeurs par défaut, puis sélectionnez Vérifier + créer.

Passez en revue les paramètres, puis sélectionnez Créer.

Notes

Les machines virtuelles d’un réseau virtuel avec un hôte bastion n’ont pas besoin d’adresses IP publiques. Bastion fournit l’adresse IP publique et les machines virtuelles utilisent des adresses IP privées pour communiquer au sein du réseau. Vous pouvez supprimer les adresses IP publiques des machines virtuelles des réseaux virtuels hébergés par bastion. Pour plus d’informations, consultez Dissocier une adresse IP publique d’une machine virtuelle Azure.

Remarque

Azure fournit une adresse IP d’accès sortant par défaut pour les machines virtuelles qui n’ont pas d’adresse IP publique ou qui se trouvent dans le pool de back-ends d’un équilibreur de charge Azure de base interne. Le mécanisme d’adresse IP d’accès sortant par défaut fournit une adresse IP sortante qui n’est pas configurable.

L’adresse IP de l’accès sortant par défaut est désactivée quand l’un des événements suivants se produit :

- Une adresse IP publique est affectée à la machine virtuelle.

- La machine virtuelle est placée dans le pool principal d’un équilibreur de charge standard, avec ou sans règles de trafic sortant.

- Une ressource Azure NAT Gateway est attribuée au sous-réseau de la machine virtuelle.

Les machines virtuelles que vous avez créées, au moyen de groupes de machines virtuelles identiques en mode d’orchestration flexible, n’ont pas d’accès sortant par défaut.

Pour plus d’informations sur les connexions sortantes dans Azure, consultez Accès sortant par défaut dans Azure et Utiliser SNAT (Source Network Address Translation) pour les connexions sortantes.

Tester la connectivité au point de terminaison privé

Dans cette section, vous utilisez la machine virtuelle que vous avez créée à l’étape précédente pour vous connecter à l’application web via le point de terminaison privé.

Dans la zone de recherche située en haut du portail, entrez Machine virtuelle. Sélectionnez Machines virtuelles dans les résultats de la recherche.

Sélectionnez vm-1.

Dans la page de vue d’ensemble pour vm-1, sélectionnez Se connecter, puis Bastion.

Entrez le nom d’utilisateur et le mot de passe que vous avez utilisés lors de la création de la machine virtuelle.

Sélectionnez le bouton Connecter.

Ouvrez Windows PowerShell sur le serveur après vous être connecté.

Entrez

nslookup <webapp-name>.azurewebsites.net. Remplacez <webapp-name> par le nom de l’application web que vous avez créée dans les étapes précédentes. Vous recevez un message similaire à la sortie suivant :Server: UnKnown Address: 168.63.129.16 Non-authoritative answer: Name: webapp.privatelink.azurewebsites.net Address: 10.1.0.10 Aliases: webapp.azurewebsites.netL’adresse IP privée 10.1.0.10 est retournée pour le nom de l’application web. Cette adresse se trouve dans le sous-réseau subnet-1 du réseau virtuel vnet-2 que vous avez créé précédemment.

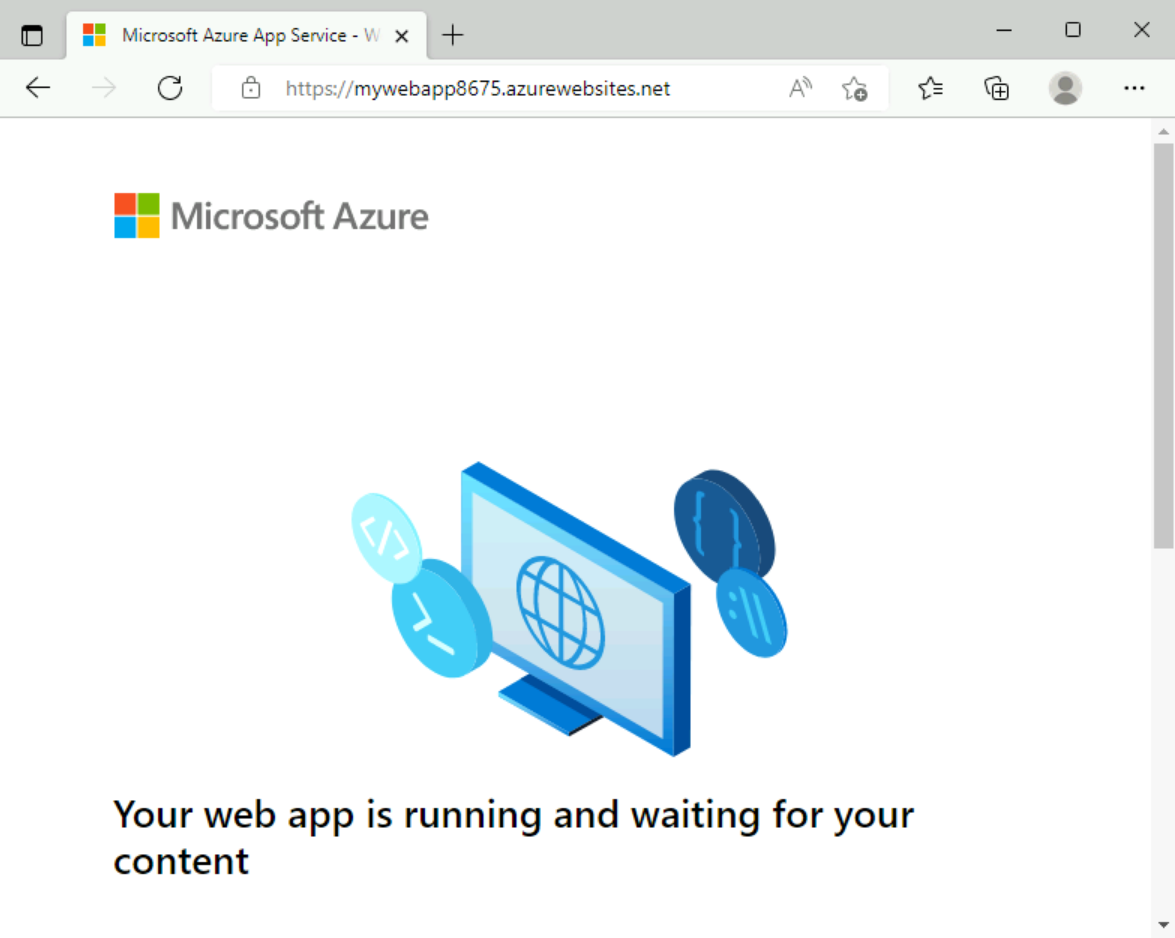

Ouvrez Microsoft Edge, puis saisissez l’URL de votre application web,

https://<webapp-name>.azurewebsites.net.Vérifiez que la page de l’application web par défaut s’affiche.

Fermez la connexion à vm-1.

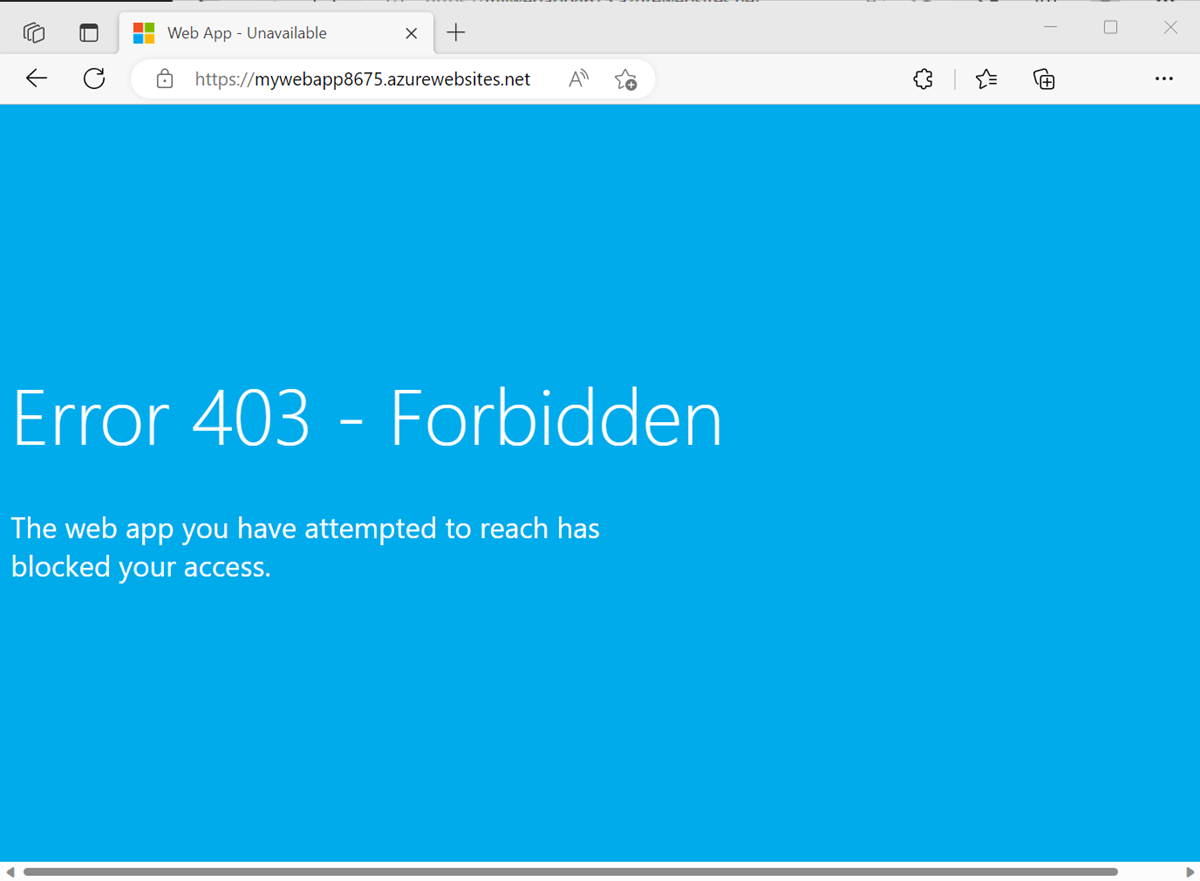

Ouvrez un navigateur web sur votre ordinateur local et entrez l’URL de votre application web

https://<webapp-name>.azurewebsites.net.Vérifiez qu’une page 403 s’affiche. Cette page indique que l’application web n’est pas accessible en externe.

Lorsque vous avez terminé d’utiliser les ressources que vous avez créées, vous pouvez supprimer le groupe de ressources et toutes les ressources qu’il contient.

Depuis le portail Azure, recherchez et sélectionnez Groupes de ressources.

Dans la page Groupes de ressources, sélectionnez le groupe de ressources test-rg.

Dans la page test-rg, sélectionnez Supprimer le groupe de ressources.

Entrez test-rg dans Entrez le nom du groupe de ressources pour confirmer la suppression, puis sélectionnez Supprimer.

Étapes suivantes

Dans ce tutoriel, vous avez appris à déployer un résolveur privé et un point de terminaison privé. Vous avez testé la connexion au point de terminaison privé à partir d’un réseau local simulé.

Passez à l’article suivant pour savoir comment…