Procédure d’attribution d’un rôle Azure

Le contrôle d’accès en fonction du rôle Azure (Azure RBAC) est le système d’autorisation que vous utilisez pour gérer l’accès aux ressources Azure. Pour accorder l’accès, vous devez attribuer des rôles aux utilisateurs, aux groupes, aux principaux de service ou aux identités managées avec une étendue particulière. Cet article décrit les étapes de haut niveau pour attribuer des rôles Azure en utilisant le Portail Azure, Azure PowerShell, l’interface Azure CLI ou l’API REST.

Étape 1 : déterminer qui a besoin d’un accès

Vous devez d’abord déterminer qui a besoin d’un accès. Vous pouvez attribuer un rôle à un utilisateur, à un groupe, à un principal de service ou à une identité managée. C’est également ce qu’on appelle un principal de sécurité.

- Utilisateur : une personne qui a un profil dans Microsoft Entra ID. Vous pouvez également attribuer des rôles aux utilisateurs dans les autres locataires. Pour découvrir plus d’informations sur les utilisateurs d’autres organisations, consultez Microsoft Entra B2B.

- Groupe : un ensemble d’utilisateurs créés dans Microsoft Entra ID. Lorsque vous attribuez un rôle à un groupe, vous l’attribuez également à tous les utilisateurs de ce groupe.

- Principal de service : identité de sécurité utilisée par des applications ou des services pour accéder à des ressources Azure spécifiques. Vous pouvez la considérer comme une identité utilisateur (nom d’utilisateur, mot de passe ou certificat) pour une application.

- Identité managée : une identité dans Microsoft Entra ID qui est gérée automatiquement par Azure. Vous utilisez généralement des identités managées lors du développement d’applications cloud afin de gérer les informations d’identification pour l’authentification auprès des services Azure.

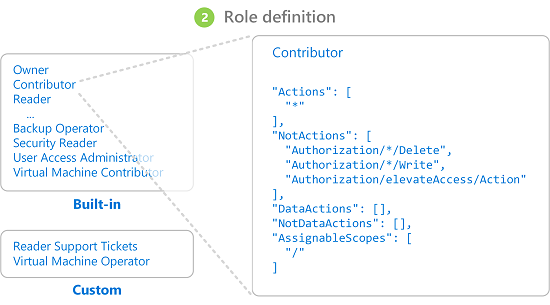

Étape 2 : sélectionner le rôle approprié

Les autorisations sont regroupées en définition de rôle. Elle est généralement simplement appelée rôle. Vous pouvez opérer une sélection dans une liste de plusieurs rôles intégrés. Si les rôles intégrés ne répondent pas aux besoins spécifiques de votre organisation, vous pouvez créer vos propres rôles personnalisés.

Les rôles sont organisés en rôles de fonction de tâche et en rôles d’administrateur privilégié.

Rôle de fonction de tâche

Les rôles de fonction de tâche permettent la gestion des ressources Azure spécifiques. Par exemple, le rôle de contributeur de machine virtuelle permet à l’utilisateur de créer et gérer des machines virtuelles. Pour sélectionner le rôle de fonction de tâche approprié, procédez comme suit :

Commencez avec l’article exhaustif Rôles intégrés Azure. Le tableau situé en haut de l’article est un index des détails figurant plus loin dans cet article.

Dans cet article, accédez à la catégorie de service (par exemple, calcul, stockage et bases de données) pour la ressource à laquelle vous souhaitez accorder des autorisations. Le moyen le plus simple de trouver ce que vous cherchez est généralement de rechercher dans la page un mot clé pertinent, comme « blob », « machine virtuelle », et ainsi de suite.

Passez en revue les rôles répertoriés pour la catégorie de service et identifiez les actions spécifiques dont vous avez besoin. Là encore, commencez toujours par le rôle le plus restrictif.

Par exemple, si un principal de sécurité doit lire des blobs dans un compte de stockage Azure, mais n’a pas besoin d’un accès en écriture, choisissez Lecteur des données Blob du stockage plutôt que Contributeur aux données Blob du stockage (et absolument pas le rôle Propriétaire des données Blob du stockage de niveau administrateur). Vous pouvez toujours mettre à jour les attributions de rôles ultérieurement, le cas échéant.

Si vous ne trouvez pas de rôle approprié, vous pouvez créer un rôle personnalisé.

Rôles d’administrateur privilégié

Les rôles d’administrateur privilégié sont des rôles qui accordent un accès d’administrateur privilégié, comme la possibilité de gérer des ressources Azure ou d’attribuer des rôles à d’autres utilisateurs. Les rôles suivants sont considérés privilégiés et s’appliquent sur tous les types de ressource.

| Rôle Azure | autorisations |

|---|---|

| Propriétaire |

|

| Contributeur |

|

| Administrateur de réservations |

|

| Administrateur de contrôle d’accès en fonction du rôle |

|

| Administrateur de l'accès utilisateur |

|

Pour connaître les meilleures pratiques lors de l’utilisation des attributions de rôles d’administrateur privilégiés, consultez Meilleures pratiques pour Azure RBAC. Pour découvrir plus d’informations, consultez Définition de rôle d’administrateur privilégié.

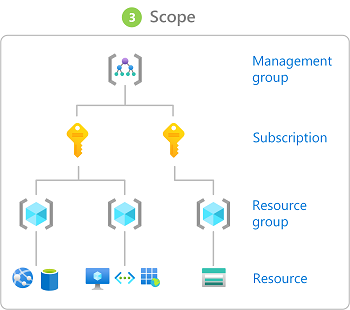

Étape 3 : identifier l’étendue nécessaire

Étendue représente l’ensemble des ressources auxquelles l’accès s’applique. Dans Azure, vous pouvez spécifier une étendue à quatre niveaux : groupe d’administration, abonnement, groupe de ressources et ressource. Les étendues sont structurées dans une relation parent-enfant. Chaque niveau de hiérarchie rend l’étendue plus spécifique. Vous pouvez attribuer des rôles à n’importe de ces niveaux d’étendue. Le niveau que vous sélectionnez détermine la portée d’application du rôle. Les niveaux inférieurs héritent des autorisations de rôle des niveaux supérieurs.

Lorsque vous attribuez un rôle à une étendue parente, ces autorisations sont héritées par les étendues enfant. Par exemple :

- Si vous attribuez le rôle Lecteur à un utilisateur au niveau de l’étendue de groupe d’administration, cet utilisateur peut lire tous les éléments de tous les abonnements dans le groupe d’administration.

- Si vous attribuez le rôle Lecteur de facturation à un groupe au niveau de l’étendue d’abonnement, les membres de ce groupe peuvent lire les données de facturation de chaque groupe de ressources et de chaque ressource dans l’abonnement.

- Si vous affectez le rôle de contributeur à une application au niveau du groupe de ressources, il peut gérer tous les types de ressources dans ce groupe de ressources, mais aucun groupe de ressources dans l’abonnement.

Il est recommandé d’accorder aux principaux de sécurité les privilèges minimaux dont ils ont besoin pour effectuer leur travail. Évitez d’attribuer des rôles plus larges à des étendues plus importantes, même si cela semble plus pratique dans un premier temps. En limitant les rôles et les étendues, vous limitez les ressources menacées en cas de compromission du principal de sécurité. Pour plus d’informations, consultez Comprendre l’étendue.

Étape 4 : vérifier les prérequis

Pour attribuer des rôles, vous devez être connecté avec un utilisateur auquel est attribué un rôle disposant d’une autorisation d’écriture sur les attributions de rôles, tel que l’Administrateur de contrôle d’accès en fonction du rôle au niveau de l’étendue à laquelle vous tentez d’attribuer le rôle. De même, pour supprimer une attribution de rôle, vous devez disposer de l’autorisation de suppression d’attributions de rôles.

Microsoft.Authorization/roleAssignments/writeMicrosoft.Authorization/roleAssignments/delete

Si votre compte d’utilisateur ne dispose pas d’autorisations pour attribuer un rôle au sein de votre abonnement, un message d’erreur vous indiquera que votre compte « n’est pas autorisé à effectuer l’action "Microsoft.Authorization/roleAssignments/write" ». Dans ce cas, contactez les administrateurs de votre abonnement, car ils peuvent attribuer les autorisations à votre place.

Si vous utilisez un principal de service pour attribuer des rôles, il se peut que le message d’erreur « Privilèges insuffisants pour effectuer l’opération » s’affiche. Il est probable que cette erreur à une tentative de recherche par Azure de l’identité du destinataire dans Microsoft Entra ID. De plus, le principal de service ne peut pas lire Microsoft Entra ID par défaut. Dans ce cas, vous devez accorder au principal de service les autorisations nécessaires pour lire les données dans l’annuaire. Si vous utilisez Azure CLI, vous pouvez également créer l’attribution de rôle à l’aide de l’ID d’objet du destinataire pour ignorer la recherche Microsoft Entra. Pour plus d’informations, consultez Résoudre les problèmes liés à RBAC Azure.

Étape 5 : Affecter le rôle

Une fois que vous connaissez le principal de sécurité, le rôle et l’étendue, vous pouvez attribuer le rôle. Vous pouvez attribuer des rôles en utilisant le portail Azure, Azure PowerShell, Azure CLI, des Kits de développement logiciel (SDK) Azure ou des API REST.

Vous pouvez avoir jusqu’à 4 000 attributions de rôles dans chaque abonnement. Cette limite comprend les attributions de rôles au niveau de l’abonnement, du groupe de ressources et des étendues de ressources. Les attributions de rôle éligibles et les attributions de rôle planifiées dans le futur ne sont pas prises en compte dans cette limite. Vous pouvez avoir jusqu’à 500 attributions de rôles dans chaque groupe d'administration. Pour découvrir plus d’informations, consultez Résoudre les problèmes de limites Azure RBAC.

Consultez les articles suivants pour obtenir la procédure détaillée d’attribution de rôles.

- Attribuer des rôles Azure à l’aide du portail Azure

- Attribuer des rôles Azure à l’aide d’Azure PowerShell

- Attribuer des rôles Azure à l’aide d’Azure CLI

- Attribuer des rôles Azure à l’aide de l’API REST